: Технологии и медиа :: РБК

Советник президента по интернету Герман Клименко заявил, что от 20 до 30% из 20 млн компьютеров в России заражено вирусом для майнинга криптовалюты. Это самый прибыльный для хакеров бизнес в интернете, уверен он

Герман Клименко (Фото: Екатерина Кузьмина / РБК)

Советник президента России по интернету Герман Клименко заявил, что 20–30% всех компьютеров в России заражено вирусом для майнинга биткоинов, об этом он заявил в интервью RNS. «В регионах поменьше в силу отсутствия качества трафика, но считается, что 20–30% устройств заражено этим вирусом — айфоны и Mac поменьше», — пояснил Клименко РБК. Интернет-омбудсмен Дмитрий Мариничев в разговоре с РБК назвал информацию о 20–30% зараженных вирусом для скрытого майнинга биткоинов «чушью».

«В регионах поменьше в силу отсутствия качества трафика, но считается, что 20–30% устройств заражено этим вирусом — айфоны и Mac поменьше», — пояснил Клименко РБК. Интернет-омбудсмен Дмитрий Мариничев в разговоре с РБК назвал информацию о 20–30% зараженных вирусом для скрытого майнинга биткоинов «чушью».

По словам Клименко, речь идет о бизнес-вирусе, который ворует данные — например, дебетовые карточки — и перепродает их. «Такие вирусы появляются на устройствах, например, из-за поставленных пользователями расширений», — отметил Клименко.

«Мы ставим плагины. Так, был шикарный плагин, который убирал рекламу в Facebook, но в результате подменял контекстную рекламу на свою рекламу. Вроде бы делал хорошо, но и тут же забирал и перепродавал данные. Эти вещи начинают работать, потому что мы поставили галочку на использование плагина. Это огромный пласт проблем», — заявил омбудсмен.

Также в интервью RNS Клименко рассказал, что установка вирусов для майнинга криптовалют — это сейчас самый прибыльный для хакеров бизнес. «В случае с WannaCry речь о заработке преступников шла на уровне $50–100 тыс. Поэтому я уверен, что разработчики WannaCry — это дети, потому что они не понимают, где зарабатывать в интернет-секторе», — заявил Клименко.

«В случае с WannaCry речь о заработке преступников шла на уровне $50–100 тыс. Поэтому я уверен, что разработчики WannaCry — это дети, потому что они не понимают, где зарабатывать в интернет-секторе», — заявил Клименко.

«Сейчас самым распространенным и самым опасным вирусом следует считать тот вирус, который вскрывает сервер и ставит на него программу майнинга биткоинов», — отмечал он, отвечая на вопрос журналиста издания о том, стоит ли ожидать более мощного повторения хакерской атаки вирусов, похожей на WannaCry.

Интернет-омбудсмен Дмитрий Мариничев сомневается в приведенных Клименко цифрах. «Не может такого быть. Включите у себя мониторинг информационных систем. Весь процесс будет отображен, даже если он скрытый. Хотите сказать, что есть программное обеспечение, которое никак не регистрируется операционной системой и отбирает треть вычислительных мощностей? Майнинг — это очень большая нагрузка, в том числе на процессорные мощности. Любой софт, который занимается мониторингом аппаратного обеспечения, покажет сервисы, которые требуют большого доступа к ресурсам», — заявил Мариничев РБК.

Представитель «Лаборатория Касперского» подтвердил слова Клименко о распространенности вирусов — майнеров биткоинов, однако в компании не подтвердили масштабов заражения, о которых говорит интернет-омбудсмен.

«Мы не располагаем информацией обо всех компьютерах в Москве и в России. Мы можем говорить только о наших пользователях. Среди них 6% в 2017 году подверглись атакам с целью установки майнеров, что делает это достаточно распространенным типом зловредных программ», (цитата по «Интерфаксу») — сказал эксперт «Лаборатории Касперского» Антон Иванов.

Подобные программы снижают производительность компьютеров, так как используют вычислительные мощности устройства, добавил он.

По словам ведущего аналитика отдела развития «Доктор Веб» Вячеслава Медведева, в России не менее 1% устройств заражено различными вирусами, об этом он сказал РБК.

«Если бы речь шла о 20–30%, это была бы эпидемия и об этом бы знал каждый. Заражения майнерами есть, но сказать, что ими заражена треть пользователей, нельзя», — заявил Медведев.

По его словам, майнеры составляют порядка трети процента от всех найденных вредоносных программ. Зачастую майнеры ориентированы на менее популярную валюту, чем Bitcoin, например Ethereum, Monero, отметил эксперт.

«По вычислительной мощности они могут забирать до 80% ресурсов, но такие представители класса быстро вычисляются и попадают к нам в базы», — пояснил Медведев. Он отметил, что по большей части вредоносные программы распространяются самими пользователями через вход на зараженные сайты или электронную почту.

Video Иногда после заражения могут загружаться другие вредоносные модули, например для кражи данных», — добавил Медведев, отметив, что присутствие таких программ заметить на компьютере непросто.

Иногда после заражения могут загружаться другие вредоносные модули, например для кражи данных», — добавил Медведев, отметив, что присутствие таких программ заметить на компьютере непросто.В конце июля хакеры взломали Ethereum-клиент и украли криптовалюту на $31,7 млн. Тогда злоумышленники воспользовались уязвимостью многопользовательских кошельков. По данным на 20 июля, курс криптовалюты Ethereum к доллару колебался в районе $207 за 1 ETH.

Мультитул для майнинга | Securelist

Недавно в поле зрения наших защитных решений попала интересная реализация майнера, которую мы назвали PowerGhost. Зловред умеет незаметно закрепляться в системе и распространяется внутри крупных корпоративных сетей, заражая как рабочие станции, так и сервера. В целом, скрытое закрепление характерно для майнеров: чем больше и чем дольше машины будут заражены, тем больше доход у злоумышленника.

Технические детали и способ распространения

PowerGhost представляет собой обфусцированный powershell-скрипт, содержащий основной код и дополнительные модули: непосредственно майнер, mimikatz, библиотеки msvcp120.dll и msvcr120.dll, необходимые для работы майнера, модуль для reflective PE injection и shellcode для эксплойта EternalBlue.

Фрагмент обфусцированного скрипта

Дополнительные модули, закодированные в base64

Зловред использует множество бесфайловых техник, чтобы оставаться незаметным для пользователя и избегать обнаружения антивирусными технологиями. Заражение машины происходит удаленно с использованием эксплойтов или инструментов удаленного администрирования (Windows Management Instrumentation). При заражении запускается однострочный powershell-скрипт, который выкачивает основное тело зловреда и сразу запускает его, не записывая на жесткий диск.

Заражение машины происходит удаленно с использованием эксплойтов или инструментов удаленного администрирования (Windows Management Instrumentation). При заражении запускается однострочный powershell-скрипт, который выкачивает основное тело зловреда и сразу запускает его, не записывая на жесткий диск.

Далее работу скрипта можно разделить на несколько этапов:

- Автообновление. PowerGhost проверяет наличие новой версии на C&C и, если она есть, скачивает и запускает ее вместо себя.

- Распространение. При помощи mimikatz зловред получает данные учетных записей с текущей машины и с их помощью пытается распространиться по локальной сети, авторизуясь и запуская свою копию через WMI. Под «своей копией» здесь и далее подразумевается однострочник, скачивающий основное тело с C&C-сервера злоумышленников.

- Повышение привилегий. Распространяясь через mimikatz и WMI, зловред может попасть на новую машину с правами пользователя. Далее он пытается повысить свои привилегии в системе при помощи эксплойтов (32- или 64-битных) для MS16-032, MS15-051 и CVE-2018-8120.

- Закрепление в системе. PowerGhost сохраняет все модули как свойства WMI-класса. Тело зловреда сохраняется в виде однострочного powershell-скрипта в WMI-подписку, которая срабатывает каждые 1,5 часа.

- Полезная нагрузка. Последним скрипт запускает майнер, загружая PE файл через reflective PE injection.

В одной из версий PowerGhost мы обнаружили инструмент для проведения DDoS-атак. Очевидно, авторы решили получить дополнительный заработок со своего майнинг-ботнета, предоставляя услугу DDoS.

Powershell-функция с говорящим именем RunDDOS

Стоит отметить, что это единственная функция зловреда, которая копирует файлы на жесткий диск. Вполне вероятно, что это тестовый инструмент и в дальнейшем он будет заменен на бесфайловую реализацию. В пользу того, что функция была добавлена в данный образец, скажем так, на скорую руку, также указывает особенность запуска DDoS-модуля. Скрипт скачивает два PE-модуля logos.png и cohernece.txt. Первый сохраняется на диске как java-log-9527.log и представляет собой исполняемый файл для проведения DDoS-атак. Файл cohernece.txt защищен протектором Themida с опцией проверки запуска в виртуальной среде. Если проверка не обнаружила «песочницу», то cohernece.txt запускает файл java-log-9527.log на исполнение. Таким странным способом к уже готовому DDoS-модулю добавили функцию проверки виртуальной среды.

Вполне вероятно, что это тестовый инструмент и в дальнейшем он будет заменен на бесфайловую реализацию. В пользу того, что функция была добавлена в данный образец, скажем так, на скорую руку, также указывает особенность запуска DDoS-модуля. Скрипт скачивает два PE-модуля logos.png и cohernece.txt. Первый сохраняется на диске как java-log-9527.log и представляет собой исполняемый файл для проведения DDoS-атак. Файл cohernece.txt защищен протектором Themida с опцией проверки запуска в виртуальной среде. Если проверка не обнаружила «песочницу», то cohernece.txt запускает файл java-log-9527.log на исполнение. Таким странным способом к уже готовому DDoS-модулю добавили функцию проверки виртуальной среды.

Фрагмент дизассемблированного кода файла cohernece.txt

Статистика и география

Основными жертвами атаки стали корпоративные пользователи: PowerGhost проще распространяться внутри локальной сети компании.

География распространения майнера

В основном, PowerGhost встречается в Индии, Бразилии, Колумбии и Турции.

Продукты «Лаборатории Касперского» определяют зловред и его компоненты со следующими вердиктами:

- PDM:Trojan.Win32.Generic

- PDM:Exploit.Win32.Generic

- HEUR:Trojan.Win32.Generic

- not-a-virus:HEUR:RiskTool.Win32.BitMiner.gen

Кошельки на nanopool.org и minexmr.com

43QbHsAj4kHY5WdWr75qxXHarxTNQDk2ABoiXM6yFaVPW6TyUJehRoBVUfEhKPNP4n3JFu2h4PNU2Sg3ZMK85tPXMzTbHkb

49kWWHdZd5NFHXveGPPAnX8irX7grcNLHN2anNKhBAinVFLd26n8gX2EisdakRV6h2HkXaa1YJ7iz3AHtJNK5MD93z6tV9H

Индикаторы заражения (IoC)

C&C hostnames:

- update.7h5uk[.]com

- 185.128.43.62

- info.7h5uk[.]com

MD5:

AEEB46A88C9A37FA54CA2B64AE17F248

4FE2DE6FBB278E56C23E90432F21F6C8

71404815F6A0171A29DE46846E78A079

81E214A4120A4017809F5E7713B7EAC8

Майнинг сообщество всколыхнули жалобы на заражения асиков: Как защитить ваши ASIC от вирусов — HUB

В чатах майнинг сообществ стали появляться жалобы пользователей Antminer 17 серии о заражении вирусом. Количество случаев продолжает возрастать. Несмотря на известный факт, что использование прошивок без подписи грозит заражением ASICов, разработчики еще выпускают прошивки без подписи, тем самым подвергая своих пользователей опасности. Причиной тому отсутствие технических навыков программирования или же это делается специально? Вопрос риторический и пока что остается открытым.

Количество случаев продолжает возрастать. Несмотря на известный факт, что использование прошивок без подписи грозит заражением ASICов, разработчики еще выпускают прошивки без подписи, тем самым подвергая своих пользователей опасности. Причиной тому отсутствие технических навыков программирования или же это делается специально? Вопрос риторический и пока что остается открытым.

Как оказалось, вирус опасен не только для S17, а поддерживает всю линейку Antminer 17 и 15. Этот же вирус ранее встречался на S9, T9, L3 и подобных моделях. Поэтому, чтобы обезопасить владельцев ASIC-ферм, разработчики прошивок Hiveon ASIC отследили все “симптомы”, чтобы помочь пользователям предотвратить заражение и сохранить фермы, и разумеется средства.

«Симптомы» вируса:

- Заражаются ASICи на прошивках без подписи и проверки на уязвимость в tar; со стандартным или простым паролем.

- Подвержены ASICи с открытым SSH на стандартном или простом пароле.

- Один зараженный ASIC может заразить все ASICи в сети!

Анализ проводился на ASICе без вирусов, на стоковой прошивке от 20 августа 2019 года. Рядом с ним в одну сеть поставили зараженный ASIC. В итоге “здоровый” ASIC был заражен.

Вирус старый, распространялся ранее на S9/T9/L3 и другие модели с процессором Xilinx. Вирус определяет модель и в соответствии с ней заражает устройство. В настоящий момент вирус обновился и поддерживает 15 и 17 серию.

stratum+tcp://scrypt.hk.nicehash.com:3333#xnsub

3BjMWfED7RJvtBPPikJpweDT6A9xRW952x

stratum+tcp://scrypt.jp.nicehash.com:3333#xnsub

3BjMWfED7RJvtBPPikJpweDT6A9xRW952x

stratumtcp.com:8888

stcp

stratumtcp.com:3333

strtcp

Вирус из ASICа стучится на все модели Antminer через SSH и веб интерфейс ASICа, используя уязвимость в tar или отсутствие проверки подписи.

При обнаружении http, вирус использует уязвимость в tar при прошивке ASICов. Если нету защиты подписи, вирус попадает просто через скрипт прошивки ASICа.

Этой уязвимости подвержены:

- Все Antminer на официальной прошивке Bitmain, выпущенной до 1 декабря 2019 года, со стандартным или простым паролем в веб интерфейсе.

- Все Antminer на неофициальной прошивке, не имеющие защиту в виде подписи сертификатом и проверки на уязвимость в tar, со стандартным или простым паролем в веб интерфейсе.

- Все Antminer с открытым SSH на стандартном или простом пароле.

Попав на ASIC, вирус:

- Заменяет web-cgi скрипты прошивки, скрипт загрузки конфига. Также скрипты сброса настроек и редактирования конфигов.

- Включает SSH. Меняет пароль на SSH:

/etc/init.d/dropbear start ; sed -i ‘1d’ /etc/shadow; sed -i ‘1i\root:$6$saaYvC9T$PqLC9JWHDZsWYmpB0b0Zf.34b1m5/r9U6A8PPig2qzxAyUN 78pyI/vi7OZrCA0T2y1fT5UNFtPiBYuCyBTA610:15975:0:99999:7:::’ /etc/shadow ; /etc/init.d/lighttpd restart

- Заменяет модуль lighttpd, через который будет стучаться на сервер контроля вируса:

- На 17 серии заменяет загрузчик, в котором запрещена загрузка с SD карты для восстановления. И запрещает ввод команд в u-boot для восстановления через UART.

- На старых Antminer патчит загрузчик, отключает загрузку с SD.

- Прописывает себя в автозагрузку в разных местах.

- Заменяет системные бинарники и скрипты:

- Прослушивает введенный пользователем пароль в веб-интерфейсе при авторизации, сохраняет на ASICе и отправляет на сервер.

Перехват пароля ставит под угрозу все ASICи в сети, т.к более 90% ставят одинаковый пароль на все устройства.

Перехват пароля ставит под угрозу все ASICи в сети, т.к более 90% ставят одинаковый пароль на все устройства. - Так же постоянно ищет на сервере обновления:

- Кошелек меняет не только в конфиге, но и при возможности патчит cgminer или bmminer/

- В старых моделях Antminer патчит бинарники или конфиги:

- После патча или замены разделов, удаляет бинарники, необходимые для перепрошивки:

mv /usr/sbin/mtd_debug /usr/sbin/mfd; mv /usr/sbin/nandwrite /usr/sbin/nfd; mv /usr/sbin/flash_erase /usr/sbin/fla; rm -rf /usr/sbin/flash* /usr/sbin/nand* /usr/sbin/mtd*

Сам вирус распространяется в виде бинарного файла. Внутри него загрузчик в base64, архивы с эксплоитом, и все скрипты. Вирус не скачивает из интернета дополнительные части вирусов. Если зараженный ASIC попадет в сеть, то заразит другие, несмотря на фаервол на маршрутизаторе. Более того, бывали вирусы, которые прямо на ASIC-ах выполняли команды по скачиванию дополнительных частей, и им “помогал” фаервол.

Если зараженный ASIC попадет в сеть, то заразит другие, несмотря на фаервол на маршрутизаторе. Более того, бывали вирусы, которые прямо на ASIC-ах выполняли команды по скачиванию дополнительных частей, и им “помогал” фаервол.

Пример tar архива для прошивки через веб:

Так же есть еще несколько зашифрованных бинарников, исследование которых продолжается.

Чтобы избежать заражения, ставьте новую прошивку Bitmain старше 1 декабря, или Hiveon ASIC powered by MSKMINER с подписью и без уязвимостей в обновлении.

Прошивка Hiveon ASIC обеспечивает 99,9999% защиту от вирусов. Система контроля отслеживает и оповещает о проблемах на панели управления.

Цифровая подпись позволяет блокировать работу вируса при установке на зараженную контрольную плату, это зависит от уровня (степени) заражения (иногда без замены контрольной платы вирус не удалить).

Всегда используйте сложные пароли. Пароль на ASIC устройстве и маршрутизаторе должны быть разными.

Обеспечьте защиту ваших устройств заранее, чтобы избежать рисков заражения и возможных трат денег, времени на восстановление.

Берегите себя и свои фермы, и счастливого и безопасного майнинга!

Для читателей Forklog HUB мы дарим 20 долларов на майнинг, при регистрации на платформе Hive OS используйте промокод HUBforklogHive20 — получите 20$.

Обнаружен вирус для майнинга криптовалюты на устройствах Android

Команда исследования безопасности компании Trend Micro смогла идентифицировать два приложения, которые могут использовать мощности мобильных устройств для майнинга лайткоинов и догикоинов. Вирусы найдены в приложениях магазина Google Play Store и рассчитаны на владельцев устройств с ОС Android. Приложения о которых идет речь называются Songs и Prized. Songs имеет около 5 миллионов загрузок, а Prized от 10 до 50 тысяч.

Приложения о которых идет речь называются Songs и Prized. Songs имеет около 5 миллионов загрузок, а Prized от 10 до 50 тысяч.

Trend Micro определили вирус как ANDROIDOS_KAGECOIN.HBT. Ранее подобные вредоносные программы были обнаружены в нескольких популярных приложениях, включая Football Manager Handheld и TuneIn Radio. Программы имели встроенный код одного из разрешенных Android-приложений для майнинга криптовалюты.

Примечателен тот факт, что вирус был найден в играх самого магазина Google Play Store, а не в приложениях, поставляемых третьей стороной. Поэтому некоторые обвинили в проблеме компанию Google с ее позицией невмешательства при проверке собственного контента.

В последнее время все чаще выпускаются вирусы для майнинга криптовалюты. Так, недавно была обнаружена вредоносная программа Darlloz, предназначенная для устройств с операционной системой Linux. А в канун новогодних праздников тысячи пользователей крупного поисковика Yahoo пострадали от вируса, размещенного в объявлении на главной странице сайта.

Согласно данным Trend Micro, создатель ANDROIDOS_KAGECOIN.HBT несколько раз изменял настройки вируса с целью подключения майнеров к пулу WafflePool. Изначально ПО было ориентировано на создание догикоинов, но позже перенастроено для майнинга лайткоинов. Однако специалисты Trend Micro уверены, что злоумышленник уже успел накопить приличную сумму DOGE.

Сотрудники Trend Micro также не скрывают своего удивления, ведь сама мысль об использовании мобильных устройств для майнинга весьма противоречива. Смартфоны просто не имеют вычислительных мощностей для эффективного майнинга виртуальной валюты, да и емкость аккумулятора зачастую оставляет желать лучшего.

Trend Micro утверждают, что обнаружить заражение устройства очень легко — оно будет подвисать, медленно заряжаться и сильно нагреваться. Майнинг криптовалюты нагружает смартфоны примерно также, как мобильные игры. Для обнаружения вируса достаточно зайти в Настройки и выбрать пункт Батарея откуда можно будет удалить вредоносный объект. Кроме того, конечно же, нужно будет удалить и то приложение, которое было носителем вируса.

Кроме того, конечно же, нужно будет удалить и то приложение, которое было носителем вируса.

Стоит отметить, что даже самые мощные мобильные устройства, с такими процессорами, как Snapdragon 800, Tegra 4 или Exynos 5 недостаточно сильны для майнинга виртуальной валюты. Поэтому вряд ли в дальнейшем разработчики будут тратить время на написание подобных вирусов ввиду их низкой эффективности.

Дата публикации: 28.03.2014Материалы по теме

На сервере IT-подрядчика ФСО обнаружили вирус для майнинга криптовалюты Спектр

Символический биткоин. Фото imago / wolterfoto / Scanpix

На сервере разработчика софта для защиты гостайны «Код Безопасности» обнаружили файлы Photo. scr, в которых онлайн-сканер «Доктор Веб» обнаружил вредоносный софт Trojan.Btcmine.1214, предназначенный для майнинга криптовалют.

«Мы детектируем их как Trojan. Win32.Miner. Распространение через открытые ftp-сайты — это один из методов доставки этого вредоноса жертвам. Второй метод — инфицированные дистрибутивы на сайтах с бесплатным ПО. Функциональность у этой заразы простая — автоматически запуститься, когда пользователь входит в систему, и начать потреблять ресурсы чужого процессора для добычи криптовалюты», — рассказал РБК антивирусный эксперт «Лаборатории Касперского» Денис Легезо.

По мнению эксперта по информационной безопасности Cisco Алексея Лукацкого, файлы могли попасть на сервер случайно.

«Самый логичный сценарий распространения вируса — случайное занесение майнера на открытый для всех сервер в надежде на то, что клиенты, скачивающие ПО, вместе с файлом сами установят майнера к себе в сеть», — считает он.

В «Коде Безопасности» заявили, что поместили файлы на сервер намеренно «для проверки функциональности наших программных и программно-аппаратных продуктов».

«Подобная практика применяется практически всеми производителями средств защиты информации. Такова специфика нашей работы: поскольку мы занимаемся информационной безопасностью, заказчики просят временно размещать образцы зловредного ПО для проверки функциональных возможностей и качества работы наших продуктов», — цитирует РБК директора по информационным технологиям «Кода Безопасности» Илью Евсеева. Однако в компании отметили, что распространение вредоносных файлов не только в разделе с демо-версиями произошло по ошибке.

Такова специфика нашей работы: поскольку мы занимаемся информационной безопасностью, заказчики просят временно размещать образцы зловредного ПО для проверки функциональных возможностей и качества работы наших продуктов», — цитирует РБК директора по информационным технологиям «Кода Безопасности» Илью Евсеева. Однако в компании отметили, что распространение вредоносных файлов не только в разделе с демо-версиями произошло по ошибке.

«Чтобы исключить описанную выше ошибку, мы сейчас проводим проверку содержимого ftp-сервера. После ее завершения раздел будет работать в штатном режиме. Файлы будут помещены в специальные папки, которые будут доступны только клиентам, запросившим такие образцы, после авторизации», — рассказали в компании.

«Код Безопасности» занимается разработкой софта для защиты материалов, составляющих государственную тайну. Услугами компании пользуются Министерство обороны, Федеральная служба охраны, Генеральная прокуратура, Министерство внутренних дел, Центральный банк России и другие ведомства.

Вконтакте

Google+

Одноклассники

Майнинг и его вирусы — Реферат

*1 слайд

Майнинг и его вирусы

*Переход на 2 слайд

План:

Поговорим о том, что такое Майнинг, как работает и для чего он нужен.

Дальше о самих вирусах-майнерах, как они работают, и как их нейтрализовать.

*Переход на 3 слайд

Майнеры

*Переход на 4 слайд

С Английского “to mine” – зарабатывать, добывать.

*Переходим на 5 слайд

Криптовалюта – это цифровые денежные знаки, имеющие криптографическую защиту. Новая единица появляется в процессе решения сложных математических алгоритмов и состоит из ста миллионов частей.

Криптовалюта имеет только цифровой вид. Её невозможно пощупать, положить в портмоне или сейф в банке. Основное преимущество таких денег в том, что они децентрализованы и не находятся под контролем никакого государства или института.

Ценность цифровых денег напрямую зависит от спроса. Чем больше инвесторов проявят интерес к той или иной криптовалюте, вложив в её развитие существенную сумму, тем дороже она будет стоит. Государственные денежные знаки подкреплены запасами золота, а криптовалюта – инвестициями.

Чем больше инвесторов проявят интерес к той или иной криптовалюте, вложив в её развитие существенную сумму, тем дороже она будет стоит. Государственные денежные знаки подкреплены запасами золота, а криптовалюта – инвестициями.

*Переходим на 6 слайд

Сейчас вам представлены некоторые криптовалюты и их примерная стоимость в рублях.

*Переходим на 7 слайд

«Майнинг»

Повторим, криптовалюта появляется в результате решения сложных математических алгоритмов. Эффективно справляться с подобными задачами не под силу простому человеку, именно поэтому для этой цели начали использовать вычислительную мощность компьютера.

Во время майнинга криптовалюты на ПК, который подключён к интернету и задействован в криптовалютной системе, приходит информация в виде блоков (блокчейнов). В подобных блоках содержится огромное количество алгоритмов, которые необходимо обработать и получить единственно правильное решение. Каждое решение – цифровая подпись для определённой информационной ячейки, находящейся в блоке. А также оно является той самой криптографической защитой от взлома.

А также оно является той самой криптографической защитой от взлома.

*Переходим на 8 слайд

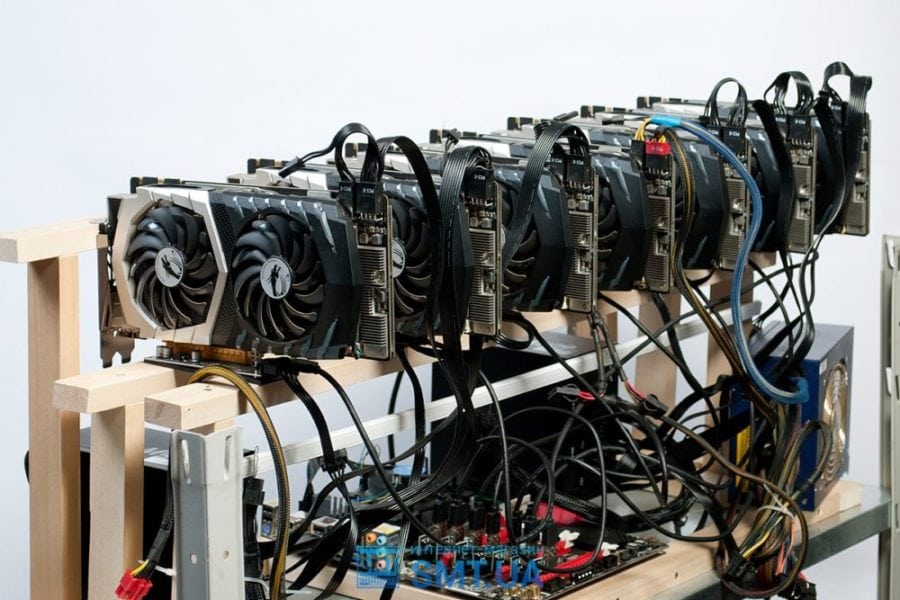

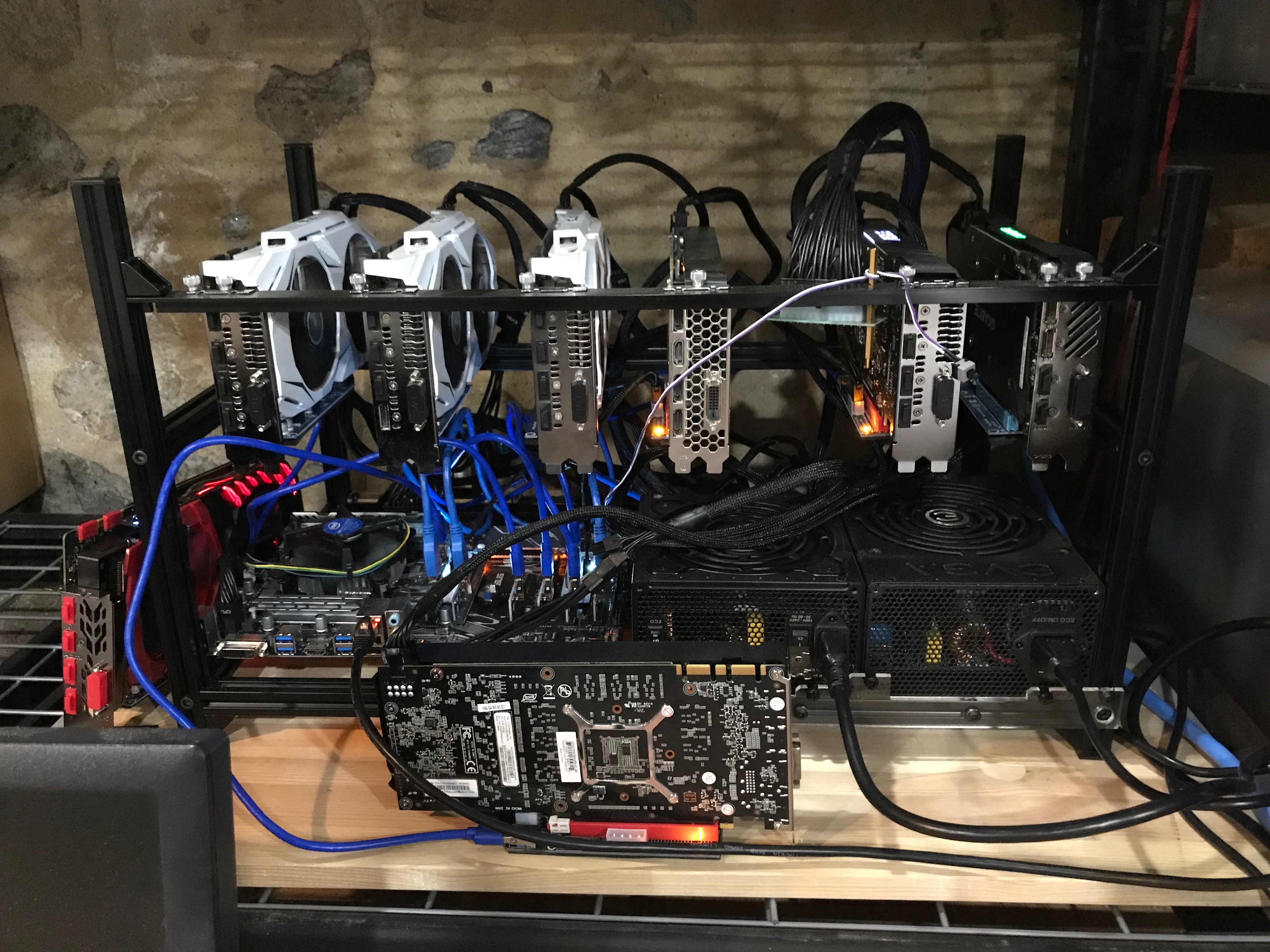

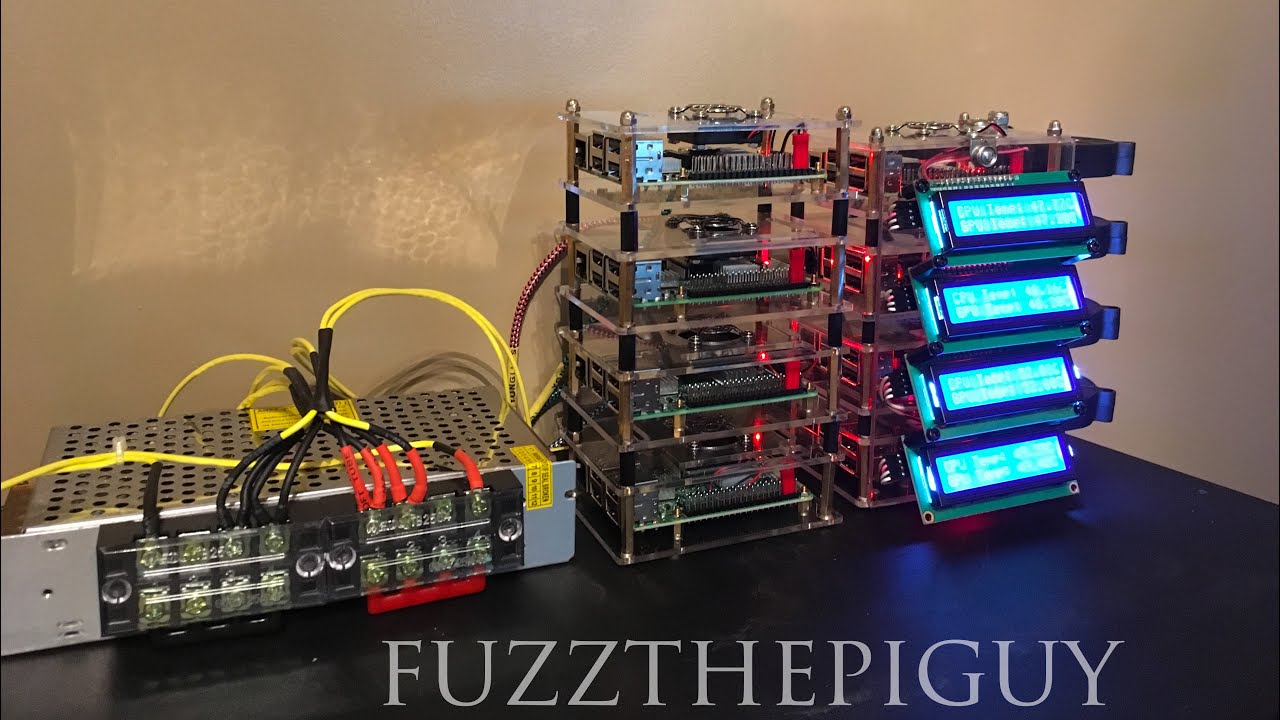

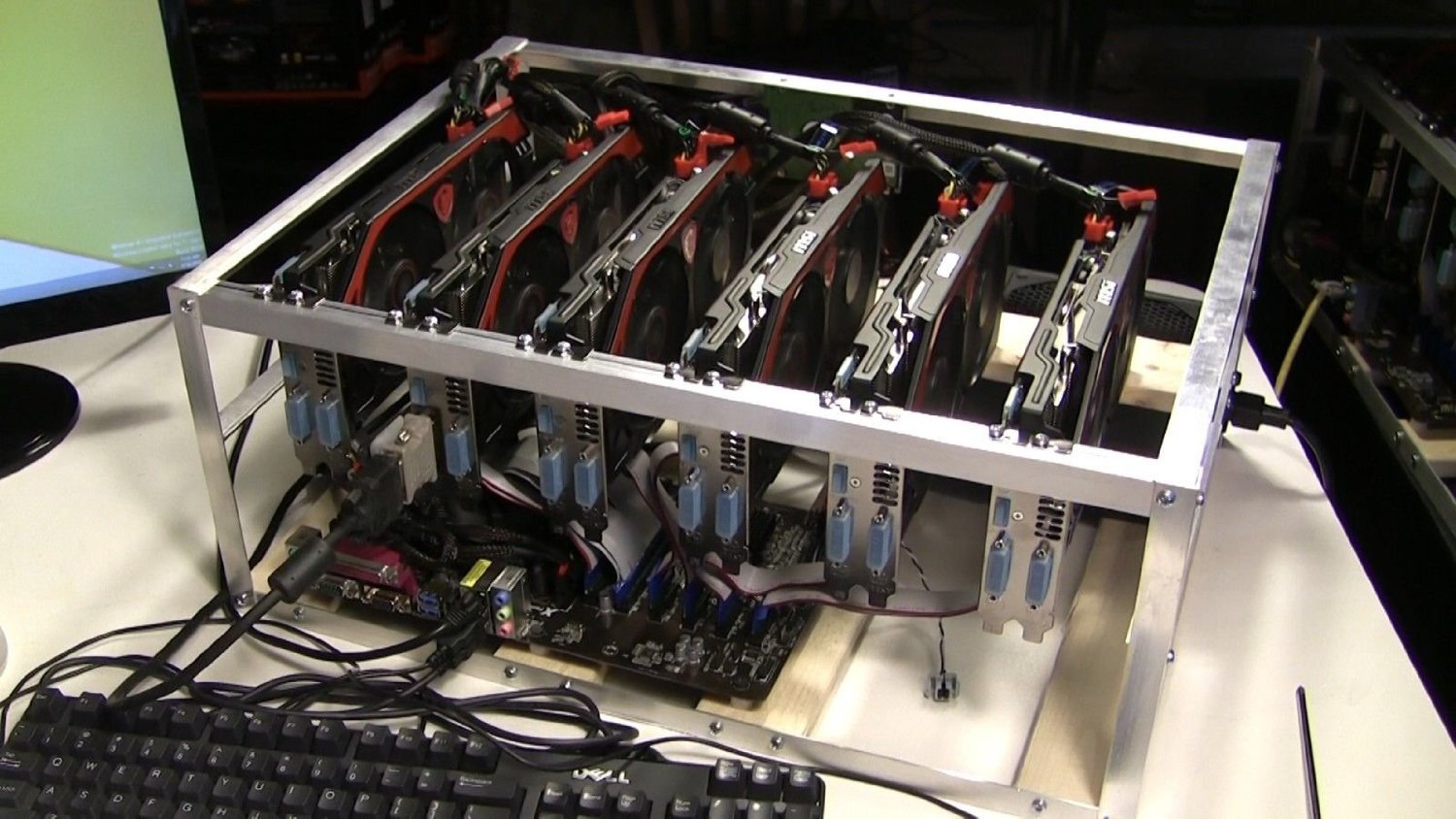

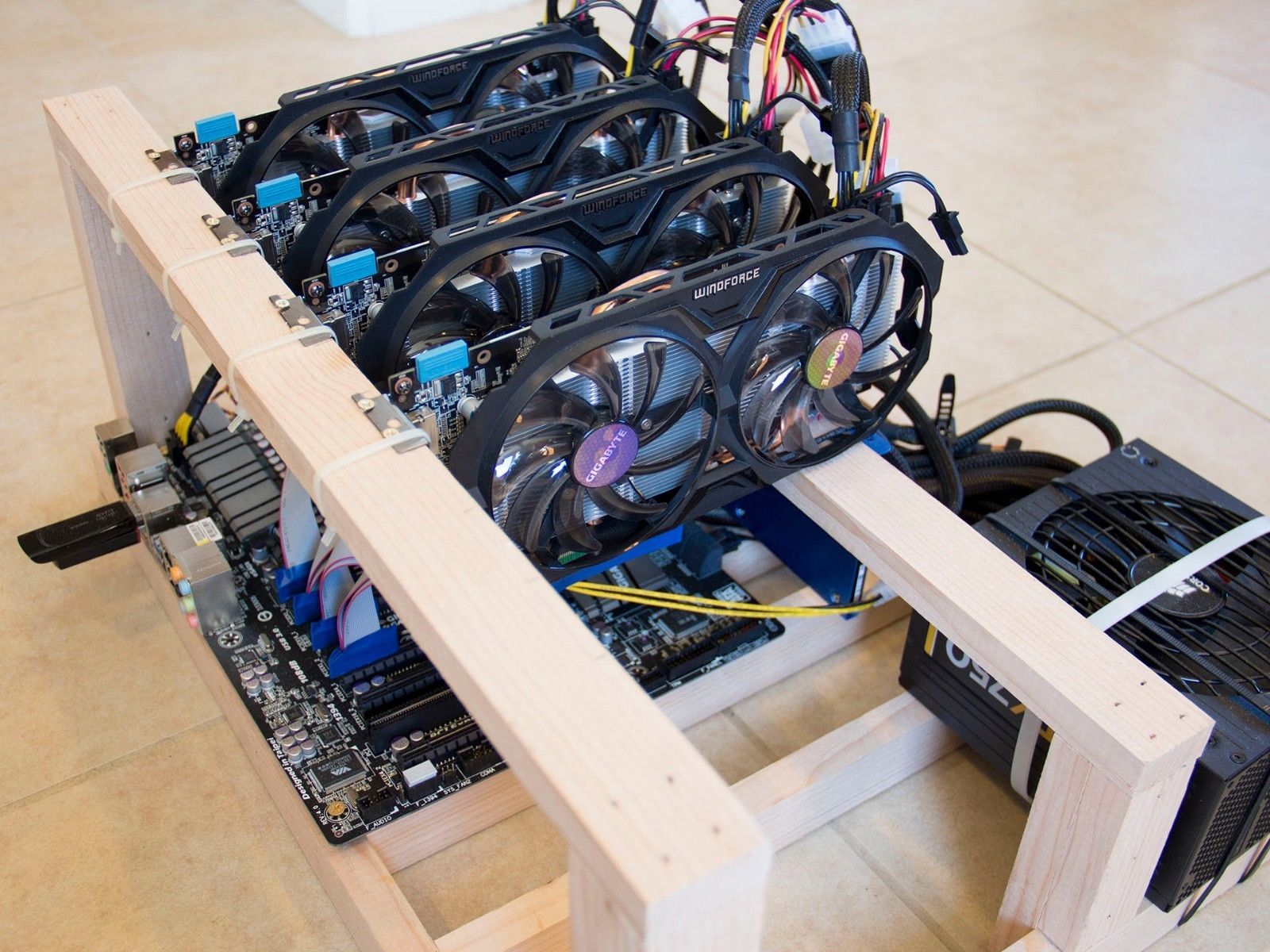

«Ферма»

Для того чтобы ускорить процесс, майнеры начали собирать «фермы», которые имеют много общего с обычным компьютером, но значительно превосходят его в производительности.

День ото дня получать эти монеты становится сложнее. Майнинг на процессоре компьютера мало эффективен из-за недостатков их архитектуры, но оказалось, что алгоритмы достаточно успешно работают на графических картах и для того чтобы ускорить процесс, майнеры начали собирать «фермы», которые имеют много общего с обычным компьютером, но значительно превосходят его в производительности.

*Переходим на 9 слайд

«Вопросы о майнинге?»

*Переходим на 9 слайд

«Вирусы-майнеры»

*Переходим на 10 слайд

«Вирусы-Майнеры»

*Переходим на 11 слайд

Ни для кого не секрет, что стоимость криптовалюты растет, и все больше людей хочет на этом заработать и они придумывают для этого все более изощренные способы. В том числе — незаконные. И в том числе они норовят сделать это за ваш счет.

В том числе — незаконные. И в том числе они норовят сделать это за ваш счет.

*Переходим на 12 слайд

Они делают это для то чтобы ваш компьютер стал частью распределенной сети, вычислительные мощности которой используются для добычи какой-нибудь криптовалюты на благо владельца ботнета. Несколько тысяч компьютеров в ботнете добывают криптовалюту значительно эффективнее, чем один, да и за недешевое электричество в этом случае платят жертвы, так что скрытно ставить программы-майнеры на компьютеры пользователей для злоумышленников очень даже выгодно.

⛏ Криптекс — вирус? | Kryptex

14 января 2019 г. 21:17

Нет! Криптекс не вирус!

kryptex.exe заблокирован или похожие фразы — это ложная тревога антивируса.

Существуют вирусы, которые скрыто майнят криптовалюту на ПК без согласия пользователя.

Антивирус не может понять: по своему желанию вы запускаете майнер, или он пытается запуститься скрытно. Поэтому он параноидально срабатывает на всё, что связано с майнингом.

Поэтому он параноидально срабатывает на всё, что связано с майнингом.

Криптекс работает только когда вы ему разрешите!

Как подружить антивирус с Криптексом?🤔

Надо добавить Криптекс в исключения и восстановить удалённые антивирусом файлы.

Помогите антивирусу понять, что вы сами хотите запустить Криптекс. Добавьте эти папки в исключения:

Kryptex 3.x:

C:\Users\<username>\AppData\Local\Programs\kryptex-appC:\Users\<username>\AppData\Roaming\Kryptex

Kryptex 2.x:

C:\Users\<username>\AppData\Local\KryptexC:\Users\<username>\AppData\Roaming\Kryptex

В Виндоус 10 нужно закрепить результат во встроенном в систему антивирусе — Защитнике:

Если Криптекс пишет «Пропал файл kryptex{x}.exe», просто запустите заново установщик, чтобы восстановить потерянные файлы.

«Не верю!» — сказал бы Станиславский 🤨

У нас есть цифровая подпись!

Её выдают только чистым, проверенным программам. Самая правильная версия Криптекса только 👉🏻 здесь. Цифровая подпись в свойствах установщика выглядит так:

Если список отличается от изображённого — вы скачали поддельный Криптекс. Срочно напишите 👉🏻 на почту [email protected] и расскажите, где скачали мошенническую версию! Мы боремся с мошенниками и закрываем их сайты.

Антивирусы сами пишут, что не вирус

Чаще всего антивирусы при срабатывании пишут «Not-A-Virus» — «не вирус» или «Potentially Unwanted Software (PUA)» — «потенциально нежелательное ПО». Антивирус просто перестраховывается и ждёт от вас действий: разрешить, или заблокировать.

Вот, взгляните на ВирусТотал:

ВирусТотал — сайт который проверяет файлы сразу на шестидесяти трёх антивирусах! Вот отчёт по Криптексу — всё чисто, 59 антивирусов и рейтинг пользователей это подтверждают 😀

Не получается побороть антивирус? Поможем! 🚑

Задавайте вопросы в сообществах Криптекса ВКонтакте и в Телеграме. Наши опытные пользователи обмениваются опытом и помогают друг-другу в трудных ситуациях. Обсуждайте последние крипто-новости и делитесь своими идеями!

Наши опытные пользователи обмениваются опытом и помогают друг-другу в трудных ситуациях. Обсуждайте последние крипто-новости и делитесь своими идеями!

Или напишите Криптексу напрямую: 💪🏻

Эта статья доступна на других языках:Разработка геномов коронавируса для разгадки истоков вспышки | Наука

attaaaggtt tataccttcc caggtaacaa accaaccaac tttcgatctc ttgtagatct…

Эта цепочка очевидной тарабарщины совсем не похожа на: это фрагмент последовательности ДНК вирусного патогена, получившего название нового коронавируса 2019 года (2019-nCoV наводит ужас на весь мир), . Ученые публично делятся постоянно растущим числом полных последовательностей вируса от пациентов — 53, по последним подсчетам в базе данных Глобальной инициативы по обмену всеми данными о гриппе.Эти вирусные геномы интенсивно изучаются, чтобы попытаться понять происхождение 2019-nCoV и то, как он вписывается в генеалогическое древо родственных вирусов, обнаруженных у летучих мышей и других видов. Они также дали представление о том, как этот недавно обнаруженный вирус физически выглядит, как он меняется и как его можно остановить.

Они также дали представление о том, как этот недавно обнаруженный вирус физически выглядит, как он меняется и как его можно остановить.

«Один из самых важных выводов [из вирусных последовательностей] заключается в том, что произошло однократное проникновение в человека, а затем распространение от человека к человеку», — говорит Тревор Бедфорд, специалист по биоинформатике из Вашингтонского университета и Фред Хатчинсон по раку. Исследовательский центр.Роль оптового рынка морепродуктов Хуанань в Ухане, Китай, в распространении 2019-nCoV остается неясной, хотя такое секвенирование в сочетании с отбором образцов рыночной среды на наличие вируса проясняет, что оно действительно сыграло важную раннюю роль в усилении вспышка. По словам большинства исследователей, вирусные последовательности также опровергают идею о том, что возбудитель пришел из института вирусологии в Ухани.

В целом, 2019-nCoV содержит около 29000 нуклеотидных оснований, на которых хранится книга генетических инструкций по производству вируса. Хотя это один из многих вирусов, гены которых имеют форму РНК, ученые преобразовывают вирусный геном в ДНК с основаниями, сокращенно называемыми A, T, C и G, чтобы облегчить изучение. Многие анализы последовательностей 2019-nCoV уже публиковались на virological.org, nextstrain.org, серверах препринтов, таких как bioRxiv, и даже в рецензируемых журналах. Обмен последовательностями китайских исследователей позволил лабораториям общественного здравоохранения по всему миру разработать собственные средства диагностики вируса, который теперь был обнаружен в 18 других странах.(Новости Science о вспышке болезни можно найти здесь.)

Хотя это один из многих вирусов, гены которых имеют форму РНК, ученые преобразовывают вирусный геном в ДНК с основаниями, сокращенно называемыми A, T, C и G, чтобы облегчить изучение. Многие анализы последовательностей 2019-nCoV уже публиковались на virological.org, nextstrain.org, серверах препринтов, таких как bioRxiv, и даже в рецензируемых журналах. Обмен последовательностями китайских исследователей позволил лабораториям общественного здравоохранения по всему миру разработать собственные средства диагностики вируса, который теперь был обнаружен в 18 других странах.(Новости Science о вспышке болезни можно найти здесь.)

Когда стала доступна первая последовательность 2019-nCoV, исследователи поместили ее на генеалогическое древо известных коронавирусов, которые распространены в изобилии и инфицируют многие виды, и обнаружили что он был самым близким родственником летучих мышей. Группа под руководством Ши Чжэн-Ли, специалиста по коронавирусу из Уханьского института вирусологии, сообщила 23 января на сайте bioRxiv, что последовательность 2019-nCoV на 96,2% похожа на вирус летучих мышей и насчитывает 79. 5% сходство с коронавирусом, вызывающим тяжелый острый респираторный синдром (SARS), заболевание, первоначальная вспышка которого также произошла в Китае более 15 лет назад. Но коронавирус атипичной пневмонии так же тесно связан с вирусами летучих мышей, и данные о последовательности убедительно доказывают, что он попал на людей от коронавируса в циветтах, которые отличались от вирусов атипичной пневмонии всего на 10 нуклеотидов. Это одна из причин, по которой многие ученые подозревают, что между летучими мышами и 2019-nCoV существует «промежуточный» вид-хозяин — или несколько.

5% сходство с коронавирусом, вызывающим тяжелый острый респираторный синдром (SARS), заболевание, первоначальная вспышка которого также произошла в Китае более 15 лет назад. Но коронавирус атипичной пневмонии так же тесно связан с вирусами летучих мышей, и данные о последовательности убедительно доказывают, что он попал на людей от коронавируса в циветтах, которые отличались от вирусов атипичной пневмонии всего на 10 нуклеотидов. Это одна из причин, по которой многие ученые подозревают, что между летучими мышами и 2019-nCoV существует «промежуточный» вид-хозяин — или несколько.

Согласно анализу Бедфорда, последовательность коронавируса летучих мышей, выделенная командой Ши Чжэн-Ли, получившая название RaTG13, отличается от 2019-nCoV почти на 1100 нуклеотидов. На сайте nextstrain.org, соучредителем которого он является, Бедфорд создал генеалогические деревья коронавируса (пример ниже), которые включают последовательности летучих мышей, циветт, SARS и 2019-nCoV. (Деревья интерактивны — перетащив на них компьютерную мышь, легко увидеть различия и сходства между последовательностями. )

)

Анализ Бедфорда RaTG13 и 2019-nCoV позволяет предположить, что у двух вирусов был общий предок от 25 до 65 лет. назад, оценка, к которой он пришел, объединив разницу в нуклеотидах между вирусами с предполагаемой скоростью мутации в других коронавирусах.Таким образом, вероятно, потребовались десятилетия, чтобы RaTG13-подобные вирусы мутировали в 2019-nCoV.

Ближневосточный респираторный синдром (MERS), еще одно заболевание человека, вызываемое коронавирусом, также имеет связь с вирусами летучих мышей. Но исследования убедительно доказали, что люди перескочили с верблюдов. А филогенетическое дерево из статьи Ши bioRxiv (ниже) позволяет легко увидеть связь верблюда-MERS.

Чем дольше вирус циркулирует в человеческой популяции, тем больше у него времени для развития мутаций, которые дифференцируют штаммы у инфицированных людей, и, учитывая, что последовательности 2019-nCoV, проанализированные на сегодняшний день, отличаются друг от друга не более чем на семь нуклеотидов, это говорит о том, что он прыгнул в людей совсем недавно. Но остается загадкой, какое животное распространило вирус среди людей. «Существует очень большая серая зона между вирусами, обнаруженными у летучих мышей, и вирусом, который сейчас изолирован у людей», — говорит Винсент Мюнстер, вирусолог из Национального института аллергии и инфекционных заболеваний США, изучающий коронавирусы у летучих мышей, верблюдов и других видов.

Но остается загадкой, какое животное распространило вирус среди людей. «Существует очень большая серая зона между вирусами, обнаруженными у летучих мышей, и вирусом, который сейчас изолирован у людей», — говорит Винсент Мюнстер, вирусолог из Национального института аллергии и инфекционных заболеваний США, изучающий коронавирусы у летучих мышей, верблюдов и других видов.

Убедительные данные свидетельствуют о том, что рынок сыграл одну из первых ролей в распространении 2019-nCoV, но остается неясным, был ли он причиной вспышки. Многие из первоначально подтвержденных случаев 2019-нКоВ — 27 из первых 41 в одном отчете, 26 из 47 в другом — были связаны с рынком Ухани, но до 45%, включая самые ранние, не были.Это повышает вероятность того, что первоначальный прыжок в людей произошел где-то в другом месте.

По данным государственного информационного агентства «Синьхуа», «отбор проб окружающей среды» на рынке морепродуктов в Ухане обнаружил доказательства 2019-nCoV. Из 585 протестированных образцов 33 оказались положительными на 2019-nCoV, и все они относились к западной части огромного рынка, где продавалась дикая природа. «Положительные тесты на влажном рынке чрезвычайно важны», — говорит Эдвард Холмс, биолог-эволюционист из Сиднейского университета, который сотрудничал с первой группой, которая публично выпустила последовательность 2019-nCoV.«Такой высокий уровень положительных результатов тестов может означать, что животные на рынке сыграли ключевую роль в появлении вируса».

«Положительные тесты на влажном рынке чрезвычайно важны», — говорит Эдвард Холмс, биолог-эволюционист из Сиднейского университета, который сотрудничал с первой группой, которая публично выпустила последовательность 2019-nCoV.«Такой высокий уровень положительных результатов тестов может означать, что животные на рынке сыграли ключевую роль в появлении вируса».

Тем не менее, не было никаких препринтов или официальных научных отчетов об отборе проб, поэтому неясно, у каких животных был положительный результат. «До тех пор, пока вы не будете последовательно изолировать вирус от одного вида, будет действительно очень сложно определить, что является естественным хозяином», — говорит Кристиан Андерсен, биолог-эволюционист из Scripps Research.

Одно из возможных объяснений путаницы в отношении того, где вирус впервые попал в людей, заключается в том, что на разных рынках продавалась партия недавно инфицированных животных. Или зараженный торговец животными мог передать вирус разным людям на разных рынках. Или, как предполагает Бедфорд, эти ранние случаи могли быть заражены вирусами, которые нелегко передавались и распространялись. «Было бы очень полезно получить хотя бы одну или две последовательности из рыночных данных [отбор проб окружающей среды], которые могли бы пролить свет на то, сколько зоонозов произошло и когда они произошли», — говорит Бедфорд.

Или, как предполагает Бедфорд, эти ранние случаи могли быть заражены вирусами, которые нелегко передавались и распространялись. «Было бы очень полезно получить хотя бы одну или две последовательности из рыночных данных [отбор проб окружающей среды], которые могли бы пролить свет на то, сколько зоонозов произошло и когда они произошли», — говорит Бедфорд.

Исследовательская группа отправила образцы фекалий и других тел от летучих мышей, которых они поймали в пещерах, в Уханьский институт вирусологии для поиска коронавирусов.

EcoHealth Alliance Ввиду отсутствия четких выводов о происхождении вспышки теории процветают, а некоторые из них оказались шаткими с научной точки зрения. Анализ последовательности, проведенный Вей Цзи из Пекинского университета и опубликованный в Интернете в журнале Journal of Medical Virology , получил широкое освещение в прессе, когда он предположил, что «змея является наиболее вероятным резервуаром среди диких животных для 2019-nCoV. Специалисты по секвенированию, однако, опровергли это.

Специалисты по секвенированию, однако, опровергли это.

Теорий заговора также предостаточно. Сообщение CBC News о депортации канадским правительством китайских ученых, которые работали в лаборатории Виннипега, изучающей опасные патогены, было искажено в социальных сетях, чтобы предположить, что они были шпионами, которые контрабандным путем вывозили коронавирусы. Уханьский институт вирусологии, ведущая лаборатория в Китае, изучающая коронавирусы летучих мышей и человека, также подвергся критике. «Эксперты опровергают крайнюю теорию, связывающую коронавирус Китая с исследованиями в области оружия», — говорится в заголовке статьи в газете. The Washington Post , посвященная объекту.

Обеспокоенность институтом возникла еще до этой вспышки. Nature опубликовал в 2017 году историю о строительстве новой лаборатории уровня биобезопасности 4, в которую вошел молекулярный биолог Ричард Эбрайт из Университета Рутгерса, Пискатауэй, который выразил обеспокоенность случайными инфекциями, которые, как он отметил, неоднократно происходили с сотрудниками лаборатории, работающими с атипичной пневмонией в Пекине. Эбрайт, имеющий долгую историю появления красных флажков в отношении исследований с опасными патогенами, также в 2015 году подверг критике эксперимент, в котором были внесены изменения в вирус, похожий на атипичную пневмонию, циркулирующий у китайских летучих мышей, чтобы выяснить, может ли он вызывать заболевание у людей. .Ранее на этой неделе Эбрайт поставил под сомнение точность расчета Бедфорда, согласно которому существует не менее 25 лет эволюционного расстояния между RaTG13 — вирусом, хранящимся в Уханьском институте вирусологии, — и 2019-nCoV, утверждая, что частота мутаций могла быть другой, когда он прошел. через разных хозяев до людей. Эбрайт сообщает Science Insider, что данные о 2019-nCoV «согласуются с проникновением в человеческую популяцию как в результате стихийного бедствия или лабораторной аварии».

Эбрайт, имеющий долгую историю появления красных флажков в отношении исследований с опасными патогенами, также в 2015 году подверг критике эксперимент, в котором были внесены изменения в вирус, похожий на атипичную пневмонию, циркулирующий у китайских летучих мышей, чтобы выяснить, может ли он вызывать заболевание у людей. .Ранее на этой неделе Эбрайт поставил под сомнение точность расчета Бедфорда, согласно которому существует не менее 25 лет эволюционного расстояния между RaTG13 — вирусом, хранящимся в Уханьском институте вирусологии, — и 2019-nCoV, утверждая, что частота мутаций могла быть другой, когда он прошел. через разных хозяев до людей. Эбрайт сообщает Science Insider, что данные о 2019-nCoV «согласуются с проникновением в человеческую популяцию как в результате стихийного бедствия или лабораторной аварии».

Ши не ответила на электронные письма от Science , но ее давний сотрудник, эколог Питер Дасзак из EcoHealth Alliance, отверг предположение Эбрайт. «Каждый раз, когда возникает новая болезнь, новый вирус, всплывает одна и та же история: это распространение или выброс агента или биоинженерного вируса», — говорит Дашак. «Это просто позор. Кажется, люди не могут устоять перед спорами и этими мифами, но это смотрит нам прямо в глаза. В дикой природе существует невероятное разнообразие вирусов, и мы только что коснулись поверхности. быть теми, кто может заразить людей, и в этой группе будут те, которые вызывают болезни «.

«Каждый раз, когда возникает новая болезнь, новый вирус, всплывает одна и та же история: это распространение или выброс агента или биоинженерного вируса», — говорит Дашак. «Это просто позор. Кажется, люди не могут устоять перед спорами и этими мифами, но это смотрит нам прямо в глаза. В дикой природе существует невероятное разнообразие вирусов, и мы только что коснулись поверхности. быть теми, кто может заразить людей, и в этой группе будут те, которые вызывают болезни «.

Группа исследователей из Уханьского института вирусологии и EcoHealth Alliance заперла летучих мышей в пещерах по всему Китаю, например, в этой пещере в Гуандуне, чтобы проверить их на наличие коронавирусов.

EcoHealth Alliance Группа Дашака и Ши на протяжении 8 лет отлавливала летучих мышей в пещерах по всему Китаю, чтобы взять образцы их фекалий и крови на вирусы. Он говорит, что они собрали образцы более 10 000 летучих мышей и 2 000 других видов. Они обнаружили около 500 новых коронавирусов, около 50 из которых относительно близки к вирусу атипичной пневмонии на генеалогическом древе, в том числе RaTG13 — он был выловлен из образца фекалий летучих мышей, который они собрали в 2013 году в пещере в Модзян в провинции Юньнань. «Мы не можем предположить, что только потому, что этот вирус из Юньнани имеет высокую идентичность последовательности с новым, что является источником», — говорит Дашак, отмечая, что была обнаружена лишь крошечная часть коронавирусов, заражающих летучих мышей.«Я ожидаю, что после того, как мы проведем пробы, пробы и пробы в южном и центральном Китае, мы обнаружим много других вирусов, и некоторые из них будут ближе [к 2019-nCoV]».

«Мы не можем предположить, что только потому, что этот вирус из Юньнани имеет высокую идентичность последовательности с новым, что является источником», — говорит Дашак, отмечая, что была обнаружена лишь крошечная часть коронавирусов, заражающих летучих мышей.«Я ожидаю, что после того, как мы проведем пробы, пробы и пробы в южном и центральном Китае, мы обнаружим много других вирусов, и некоторые из них будут ближе [к 2019-nCoV]».

Это не просто «любопытный интерес» — выяснить, что спровоцировало нынешнюю вспышку, — говорит Дашак. «Если мы не найдем источник, это может быть бушующая инфекция где-то на ферме, и как только эта вспышка прекратится, может возникнуть дальнейшее распространение, которое действительно трудно остановить. истоки этого есть.«

Современный обзор подходов к обнаружению вредоносных программ с использованием методов интеллектуального анализа данных | Информатика и информатика, ориентированные на человека

В этом разделе анализируются существующие подходы к обнаружению вредоносных программ в соответствии с некоторыми оценочными факторами, такими как основная идея, преимущества и недостатки, тип алгоритма и тип оценки в методах интеллектуального анализа данных. Мы анализируем выбранные исследования в соответствии с существующими подходами и обсуждаем их.

Обзор подходов на основе сигнатур

Wu et al.[29] использовали модель обнаружения вредоносных программ для смартфонов на основе искусственного иммунитета (SP-MDM), как статическую проверку вредоносных программ, так и расследование элементарных вредоносных программ, на что указывает компонент биологически устойчивой структуры, которая может защитить нас от болезней, создаваемых существами. В этой модели статические метки и динамические метки вредоносных программ разделены, и с учетом подлинно уважаемого векторного кодирования производятся антигены. Юношеский идентификатор превращается в развивающийся только в том случае, если он испытывает сопротивление самому себе.Потомство Finder с большей любовью создается после оптимизации разработки идентификаторов с использованием вычисления клональной детерминации. Кроме того, они собрали двадцать вредоносных программ и двадцать неопасных файлов в качестве тестовых образцов.

Bat-Erdene et al. [30] представили стратегию для характеристики алгоритмов упаковки данного неизвестного упакованного исполняемого файла. Для начала они измерили оценки энтропии данного исполняемого файла и преобразовали оценки энтропии конкретной области памяти в типичные представления.Представленная ими стратегия использовала символьное агрегатное приближение (SAX), которое, как известно, жизнеспособно при огромных изменениях информации. Во-вторых, мы заказываем передачу изображений, используя стратегии управляемого порядка обучения, то есть доверчивые байесовские и вспомогательные векторные машины для распознавания неотложных вычислений. Последствия наших исследований, включая сбор 324 заданных добросердечных проектов и 326 наполненных вредоносными программами с 19 неотложными вычислениями, показывают, что наша стратегия может различать неотложные вычисления данного исполняемого файла с высокой точностью до 95.35%, обзор 95,83% и точность 94,13%. Мы предлагаем четыре оценки подобия для различения неотложных вычислений, основанных на представлении SAX значений энтропии и инкрементной общей проверки. Среди этих четырех измерений оценка близости лояльности показывает результат наилучшего соответствия, то есть степень точности от 95,0 до 99,9%, что на 2-13 выше, чем у трех других измерений. В нашем обзоре утверждается, что неотложные вычисления можно распознать с помощью энтропийного исследования, учитывая некоторую нестабильность выполняемых процедур и без предварительной информации о исполняемом файле.

Cui et al. [31] проиллюстрировал новую структуру распознавания в свете облачной среды и проверки пакетов. Платформа определяет вредоносное поведение мобильных вредоносных программ через их связки с использованием стратегий интеллектуального анализа информации. Такой подход полностью избегает уродств обычных техник. Платформа управляется администрацией и может быть отправлена портативными администраторами для отправки предупреждений клиентам, у которых есть вредоносные программы на своих гаджетах. Чтобы улучшить выполнение фреймворка, был использован другой метод группировки, называемый группировкой вывода.В этом методе используется предыдущее обучение, чтобы уменьшить размер набора данных. Кроме того, был представлен многомодульный план расположения для повышения точности каркаса. Последствия этого плана создаются путем включения последствий местоположения из нескольких вычислений, включая наивный байесовский анализ и дерево решений.

Fan et al. [32] предложили убедительный расчет интеллектуального анализа данных, чтобы найти мстительные квинтальные примеры, а затем был построен классификатор All-Nearest-Neighbor (ANN) для злонамеренного положения в установленных образцах.Созданная структура интеллектуального анализа информации, созданная на основе предложенной методики последовательного анализа данных и классификатора ИНС, может хорошо описывать злонамеренные примеры из собранного набора тестов записей, чтобы адекватно различать недавно скрытые тесты вредоносных программ. Для оценки нашей структуры распознавания проводится тщательный предварительный обзор подлинного накопления информации. Многообещающий тест состоит в том, чтобы продемонстрировать, что их структура превосходит другие методы обнаружения, основанные на интеллектуальном обмене информацией, в распознавании новых мстительных исполняемых файлов.

Хеллал и Бен Ромдхейн [33] продемонстрировали другую технику анализа диаграмм для распознавания вариаций вредоносных программ с использованием статической проверки и прикрытия текущих дефектов. Кроме того, они предложили новый расчет, называемый методом минимальной контрастности частых подграфов (MCFSM), для разделения незначительных дискриминационных и обычно используемых злонамеренных поведенческих моделей, которые могут определенно выделить целую группу мстительных проектов, в отличие от другой схемы благотворительных проектов.Предлагаемый метод демонстрирует высокие показатели распознавания и низкий уровень ложных срабатываний, а также создает заранее определенное количество поведенческих меток вредоносного ПО.

Martín et al. [34] проиллюстрировал призывы сторонних наблюдателей избежать воздействия этих методологий маскировки, поскольку их невозможно обфускировать. Мы объединяем группировку и многоцелевое продвижение, чтобы создать классификатор с учетом конкретных практик, характеризующихся группировкой вызовов посторонних. Анализатор гарантирует, что эти собрания будут идентифицированы как вредные или благоприятные методы очистки любого недискриминационного примера.Это устройство, названное MOCDroid, Footnote 1 достигает точности 95,15% в тесте с 1,69% ложных срабатываний с подлинными приложениями, извлеченными из дикой природы, преодолевая все антивирусные двигатели бизнеса от VirusTotal.

Santos et al. [35] предложили другую стратегию для выявления малоизвестных семейств вредоносных программ. Эта модель зависит от повторяемости наличия группировок кодов операций. Более того, они изобразили систему для определения важности каждого кода операции и оценки повторяемости каждой группы кодов операции.Кроме того, они экспериментально подтвердили, что эта новая стратегия подходит для распознавания малоизвестных вредоносных программ.

Ван и Ван [24] представили структуру распознавания вредоносных программ, чтобы исключить небольшую ошибку порядка с помощью машинного обучения, используя возможности предположений поддерживаемых векторных моделей (SVM). В этом обзоре была создана структура запрограммированного местоположения вредоносных программ путем подготовки классификатора SVM с учетом поведенческих меток. После утверждения план был использован для решения вопросов точности группировки за счет использования виртуальных машин защиты, связанных с 60 группами подлинных вредоносных программ.Испытание проводится для того, чтобы выявить, что ошибка характеристики уменьшается по мере того, как расширяется измерение тестовой информации. Для различных оценок (N) тестов вредоносных программ ожидаемая точность обнаружения вредоносных программ достигает 98,7% при N = 100. Общая точность распознавания SVC составляет более 85% для неспецифических универсальных вредоносных программ.

Краткое изложение рассмотренных подходов на основе сигнатур

В соответствии с обсужденными и проанализированными подходами к обнаружению на основе сигнатур, сравнение предложенных статей показано в Таблице 3, в которой показаны использованные в исследовании примеры использования, основные преимущества, недостатки и целевая среда для существующих исследований.Основным преимуществом подходов к обнаружению на основе сигнатур является использование обнаружения шаблонов, которое снижает накладные расходы системы и время выполнения для прогнозирования вредоносных программ. Основным недостатком подходов к обнаружению на основе сигнатур является отсутствие выбора признаков. Целевая среда подразделяется на три основные платформы, включая встроенные системы, Windows и смартфоны. В большинстве исследований в области обнаружения на основе сигнатур использовалась среда на основе Windows для представления предлагаемого подхода к обнаружению вредоносных программ.

Таблица 3 Параллельное сравнение рассмотренных статей на основе подписейКроме того, в таблице 4 показано параллельное сравнение факторов обнаружения на основе сигнатур в каждой статье. Эти факторы включают метод тематического исследования, подход к классификации или кластеризации, метод анализа данных, а также тип набора данных и коэффициент точности.

Таблица 4 Параллельное сравнение важных факторов при обнаружении каждой статьи на основе подписиОбзор выбранных подходов, основанных на поведении.

Алтахер [38] предложил развивающийся гибридный нейро-нечеткий классификатор (EHNFC) для группировки вредоносных программ на базе Android с использованием компонентов на основе согласия.Предлагаемый EHNFC не только обладает способностью распознавать скрытые вредоносные программы с использованием пушистых принципов, но также может улучшать свою структуру за счет принятия новых пушистых принципов распознавания вредоносных программ для повышения точности обнаружения при использовании в качестве части местоположения большего количества вредоносных приложений. С этой целью была изменена разрабатываемая техника группирования для корректировки и продвижения нечетких принципов определения местоположения вредоносных программ, чтобы объединить универсальную методологию для капитального ремонта радиусов и фокусов сгруппированных компонентов на основе авторизации.Эта корректировка продвигающейся стратегии группирования также улучшает объединение групп, производит решения, которые лучше настраиваются на входную информацию, отныне повышая точность характеристики предлагаемого EHNFC. Результаты исследования предложенного EHNFC демонстрируют, что предложение опережает несколько передовых беспорядочных подходов к порядку вредоносных программ до уровня ложноотрицательных (0,05) и ложноположительных (0,05). Результаты также показывают, что это предложение определяет вредоносное ПО для Android, которое превосходит другие нейронечеткие структуры по точности (90%).

Mohaisen et al. [39] предложили компьютеризированную и основанную на поведении структуру проверки и маркировки вредоносных программ под названием AMAL, которая устраняет недостатки существующих структур. AMAL состоит из двух подфреймворков: AutoMal и MaLabel. AutoMal предоставляет инструменты для сбора поведенческих курьезов с низкой степенью детализации, которые отражают использование вредоносными программами структуры документов, памяти, организации, более того, реестра, и делает это путем выполнения тестов на вредоносное ПО в виртуализированных ситуациях. С другой стороны, MaLabel использует эти древние раритеты, чтобы выделить делегатам, использовать их для построения классификаторов, подготовленных физически проверенными подготовительными тестами, и использовать эти классификаторы для классификации тестов вредоносных программ по семействам, сопоставимым по поведению.AutoMal дополнительно расширяет возможности обучения без учителя, выполняя различные групповые вычисления для сбора тестов. Оценка как AutoMal, так и MaLabel с учетом средних (4000 образцов) и обширных наборов данных (более 115 000 образцов), собранных и разбитых с помощью AutoMal, показывает адекватность AMAL в точном описании, упорядочивании и сборе тестов на вредоносное ПО. MaLabel обеспечивает точность 99,5% и проверку 99,6% в соответствии с требованиями доверительных отношений и более 98% точности и оценки для неконтролируемой классификации.

Юань и др. [40] представили метод глубокого обучения для соединения компонентов статического исследования с элементами динамического исследования приложений Android. Кроме того, они актуализировали движок обнаружения вредоносных программ Android на основе метода глубокого обучения (DroidDetector), который, следовательно, может определить, имеет ли файл вредоносное поведение или нет. С большим количеством приложений для Android они протестировали DroidDetector и подробно изучили элементы, которые в основном используются при глубоком обучении, чтобы полностью отобразить вредоносное ПО.В результате выясняется, что глубокое обучение подходит для характеристики вредоносного ПО для Android и особенно убедительно благодаря доступности дополнительной информации о подготовке. DroidDetector может обеспечить точность обнаружения 96,76%, что соответствует традиционным методам машинного обучения.

Boukhtouta et al. [41] представили проблему дактилоскопии вредоносности деятельности с конечной целью распознавания и упорядочивания. Это исследование сначала указывало на вредоносность снятия отпечатков пальцев с помощью двух подходов: глубокой проверки пакетов (DPI) и размещения заголовков IP-пакетов.С этой целью мы рассматриваем злокачественную деятельность, созданную в результате проверки элементарного вредоносного ПО, как основную истину о вредоносности движения. В свете этого предположения они продемонстрировали, как эти две методологии используются, чтобы распознать, более того, приписать вредоносность различным угрозам. В этой работе мы сосредоточим внимание на положительном и отрицательном углах для Deep Packet Review и порядка заголовков IP-пакетов. Они оценили каждый подход с точки зрения точности его распознавания и атрибуции и, кроме того, их многогранности.Результаты обеих методологий продемонстрировали многообещающие результаты вплоть до открытия; они представляют собой прекрасную возможность для создания сотрудничества для расширения или подтверждения фреймворков распознавания в отношении скорости выполнения и точности группирования.

Ding et al. [42] предложили стратегию поиска аффилированных лиц, основанную на вызовах API для распознавания вредоносных программ. Чтобы увеличить скорость идентификации при майнинге с помощью объектно-ориентированной ассоциации (OOA), представлены отличительные методологии: для повышения качества управления предлагаются критерии определения API, чтобы исключить API, которые не могут явным образом посещать объекты; чтобы обнаружить, что принадлежность решает, что имеет надежный контроль сегрегации, мы даем характеристику управляющей утилиты для оценки запусков аффилированности; и для повышения точности местоположения используется стратегия определения характеристик с учетом многочисленных правил принадлежности.Испытания показывают, что предлагаемые системы могут существенно повысить скорость движения OOA. В наших исследованиях временные затраты на добычу информации уменьшены на 32%, а временные затраты на организацию — на 50%.

Eskandari et al. [43] представили новый гибридный подход, HDM-Analyzer, демонстрирующий интересные моменты динамических и статических методов исследования для увеличения темпа при сохранении точности на разумном уровне. HDM-Analyzer может предвидеть, что доминирующая часть базового лидерства фокусируется на использовании фактических данных, собранных путем исследования элементов; Таким образом, у них нет никаких накладных расходов на производительность.Фундаментальным обязательством этой статьи является принятие предпочтительной точки зрения точности при исследовании элемента и объединение ее в статическое исследование, имея в виду конечную цель — повысить точность статического исследования. По правде говоря, накладные расходы на выполнение были перенесены на этапе обучения; следовательно, он не форсирует этап выделения выделения, который выполняется при проверке операции. Результаты исследования показывают, что HDM-Analyzer обеспечивает лучшую общую точность и многостороннее качество по времени, чем статические стратегии и стратегии исследования элементов.

Miao et al. [44] представили стратегию отражения двухуровневого поведения в свете семантического исследования динамических последовательностей API. Операции с чувствительными активами фреймворка и сложные практики разъединены интерпретируемым образом на различных семантических уровнях. На нижнем уровне грубые вызовы API объединяются для извлечения практик нижнего уровня посредством исследования информационной зависимости. На более высоком уровне практики низшего уровня дополнительно объединяются для создания более сложных практик высокого уровня с большой интерпретируемостью.Отделенные низкоуровневые практики, более того, высокоуровневые, наконец, вставлены в многомерное векторное пространство. Отныне разрозненные практики могут быть специально использованы в многочисленных известных вычислениях машинного обучения. Кроме того, для решения проблемы, связанной с недостаточной проверкой важных проектов или серьезным дисбалансом вредоносных и дружественных проектов, предлагается усовершенствованная одноклассная векторная машина поддержки (OC-SVM) под названием OC-SVM-Neg, которая позволяет использовать доступные отрицательные примеры.Испытание демонстрирует, что предложенный метод извлечения с помощью OC-SVM-Neg превосходит двойные классификаторы по показателю ложных предупреждений и способности к спекуляциям.

Ming et al. [45] представили атаку замещения, чтобы прикрыть сопоставимые практики, нанося вред спецификациям, основанным на поведении. Ключевая стратегия атак состоит в том, чтобы заменить граф зависимости системных вызовов его семантически идентичными вариациями, чтобы сравнимые вредоносные программы проверяли конфиденциальное уникальное семейство в конечном итоге.Соответственно, исследователям вредоносных программ необходимо приложить больше усилий для пересмотра аналогичных образцов, которые могли быть исследованы когда-то недавно. Они выделяют общие стратегии атак, анализируя более 5200 спецификаций поведения тестов вредоносных программ и выполняя модель на уровне компилятора для автоматизации атак замещения. Оценка эффективности предлагаемого метода на реальных примерах вредоносных программ позволяет затруднить выполнение нескольких задач анализа вредоносных программ на основе поведения, таких как кластеризация и сравнение вредоносных программ.Наконец, они обсудили возможные контрмеры для поддержки текущей защиты от вредоносных программ.

Николопулос и Поленакис [46] предложили модель на основе графов, которая, используя отношения между совокупностями системных вызовов, различает, является ли неизвестный образец программного обеспечения вредоносным или безвредным, и классифицирует вредоносное программное обеспечение как одно из набора набора системных вызовов. известные семейства вредоносных программ. Тем более правильно, что клиенты использовали графы зависимостей системных вызовов (или, для краткости, ScD-графы), полученные по трассировкам, захваченным посредством динамического исследования заражения.Авторы планировали, что их модель будет защищена от сильных изменений, применяя наши системы распознавания и упорядочения на взвешенном скоординированном графе, а именно на конкретном графе групповых отношений или сокращенно Gr-графе, возникающем из-за ScD-графа после сбора непересекающихся подмножеств его вершины. Для процедуры открытия авторы предложили метрику дельта-сопоставимости, а для процедуры классификации они предложили измерения SaMe-подобия и NP-подобия, включающие близость SaMe-NP.Наконец, они оценили свою модель распознавания и классификации вредоносных программ, продемонстрировав ее возможности против вредоносного программного обеспечения, измерив скорость их идентификации и точность классификации.

Sheen et al. [47] рассмотрели вредоносное ПО на базе Android для исследования, и планируется адаптируемый компонент распознавания, который будет использовать многофункциональное объединение совместных решений (MCDF). Отличительные особенности вредоносной записи, такие как функции на основе согласия и функции на основе вызовов API, рассматриваются с учетом конечной цели — обеспечить превосходное открытие путем подготовки набора классификаторов и объединения их вариантов с использованием коллективного подхода с учетом гипотезы вероятности. .Выполнение предложенной модели оценивается на совокупности вредоносных программ на базе Android, включая различные семейства вредоносных программ, и результаты демонстрируют, что представленный подход обеспечивает превосходное выполнение, чем лучшие в своем классе доступные планы группы.

Norouzi et al. [48] предложили отличительные методы классификации с конкретной конечной целью — распознавать вредоносное ПО в свете элемента и поведения каждого вредоносного ПО. Была продемонстрирована методика динамического расследования для выявления особенностей вредоносного ПО.Введена рекомендованная программа для преобразования XML-документа исполнительной истории поведения вредоносного ПО в соответствующий инструментальный ввод WEKA. Для демонстрации мастерства выполнения и подготовки информации и тестирования авторы применяют предложенные способы работы с подлинным набором контекстной информации расследования с использованием инструмента WEKA. Результаты оценки показали, что доступность предлагаемого подхода интеллектуального анализа данных. Кроме того, предлагаемая ими методология интеллектуального анализа данных более эффективна для выявления вредоносных программ, а поведенческая классификация вредоносных программ может быть полезна для распознавания вредоносных программ в поведенческом антивирусе.

Galal et al. [49] предложили модель характеристик, основанную на поведении, которая определяет злонамеренные действия, демонстрируемые на примере вредоносного ПО. Чтобы удалить предложенную модель, авторы сначала проводят динамическое исследование набора данных о вредоносных программах в целом поздно в контролируемой виртуальной среде и фиксируют следы вызовов API, вызванных примерами вредоносных программ. Затем следы обобщаются в высокоуровневые функции, называемые действиями. Предлагаемый метод оценивается с использованием некоторых известных методов классификации, таких как случайные леса, дерево решений и SVM.Результаты экспериментов показывают, что классификаторы достигают высокой точности и удовлетворительных результатов при обнаружении вариантов вредоносных программ.

Краткое изложение рассмотренных поведенческих подходов

В соответствии с обсужденными и рассмотренными поведенческими подходами к обнаружению, сравнение предложенных статей проиллюстрировано в Таблице 5. В Таблице 5 представлена основная идея, преимущества, недостатки и целевая среда каждое техническое исследование в подходах, основанных на поведении. Основным преимуществом подходов к обнаружению на основе поведения является обнаружение всех подозрительных файлов в соответствии с их поведением при обращении, что повышает точность прогнозирования вредоносных программ.Основным недостатком подходов к обнаружению на основе сигнатур являются накладные расходы времени выполнения. Целевая среда подразделяется на три основные платформы, включая встроенные системы, ОС Windows и смартфоны. В большинстве исследований в области обнаружения на основе поведения использовалась среда смартфона для представления предлагаемого подхода к обнаружению вредоносных программ.

Таблица 5 Сравнение рассмотренных статей о поведенииКроме того, в таблице 6 показано техническое сравнение факторов обнаружения на основе поведения в каждой статье.Эти факторы включают метод тематического исследования, подход к классификации или кластеризации, метод анализа данных, использованный набор данных, общее количество наборов данных и коэффициент точности.

Таблица 6 Параллельное сравнение важных факторов при обнаружении каждого предмета на основе поведенияВлияние пандемии коронавируса на горнодобывающий сектор

Кризис COVID-19 во многих отношениях беспрецедентен. В то время как правительства, отрасли и общество в целом работают вместе, чтобы понять и решить проблемы, вызванные кризисом, чтобы поддержать пациентов, их семьи и сообщества, поиск лечения и вакцины продолжается.Понятно, что продолжающееся воздействие пандемии на горнодобывающий сектор остается неопределенным; однако мы каждый день узнаем больше о том, как кризис влияет на спрос на сырьевые товары, цепочки поставок и операционные модели.

Перед лицом сегодняшней неопределенности мы также можем оглянуться на исторические события, чтобы понять, как анализ прошлых кризисных периодов может помочь нам понять разветвления пандемии COVID-19. За последние 40 лет было шесть серьезных случаев, когда сектор испытывал значительные потрясения (Иллюстрация 1).Первым был второй нефтяной шок 1980-х годов, а последним — кризис цен на сырьевые товары 2015–2016 годов.

Приложение 1

Мы стремимся предоставить людям с ограниченными возможностями равный доступ к нашему сайту. Если вам нужна информация об этом контенте, мы будем рады работать с вами. Напишите нам по адресу: [email protected]Прошедшие кризисные периоды

Анализ основных кризисов последних десятилетий показывает, что каждый из них развивался по сравнимой схеме.Глядя на цены на сырьевые товары и динамику спроса и предложения, каждое событие можно разделить на четыре отдельных этапа, причем каждый этап имеет разную продолжительность и степень, в зависимости от конкретного исторического события, о котором идет речь. Каждый кризис прогрессировал через период ценового шока, за которым следовали шок спроса, равновесие спроса и предложения и, наконец, восстановление спроса и следующая норма:

- Первый этап: ценовой шок (от двух недель до двух месяцев). Первая фаза, длящаяся всего недели или несколько месяцев, характеризуется ценовыми шоками — часто равными или даже ниже предельных издержек — сопровождаемыми девальвацией валюты добычи полезных ископаемых и корректировками цен на нефть по мере того, как инвесторы бегут к активам в долларах США.Резкость падения цен зависит от цены непосредственно перед кризисом, при этом сырьевые товары, торгуемые со значительной премией к предельным издержкам, падают больше всего. Во время финансового кризиса в период с 2008 по 2009 год мы увидели падение цен на большинство сырьевых товаров: железная руда упала на 15 процентов, медь — на 26 процентов, а алюминий — на 35 процентов. Обычно на этом этапе золото реагирует иначе, чем другие сырьевые товары, поскольку инвесторы используют его как безопасное убежище; в 2009 году он вырос на 12 процентов по сравнению с кризисным периодом.

- Второй этап: шок спроса (от трех месяцев до двух лет). На втором этапе спрос в секторе конечного потребления снижается. Также наблюдается сокращение запасов (Лондонская биржа металлов, порты и т. Д.), Что, в свою очередь, приводит к некоторым незначительным корректировкам цен, хотя и до более низкого уровня. Ярким примером этого является спрос на калий в сельском хозяйстве: фермеры могут рассчитывать до года на существующее содержание почвы в почве для выращивания сельскохозяйственных культур, так что спрос может значительно упасть. Продолжительность этого этапа определяется размером стратегических запасов и сроками сокращения предельных затрат на поставку.

- Этап третий: новое равновесие спроса и предложения (от одного до трех лет). Эта фаза характеризуется тем, что производители реагируют на новую динамику спроса и предложения путем прекращения поставок дорогостоящих и высокозатратных продуктов, что приводит к новому равновесию спроса и предложения, часто на более низких уровнях, чем наблюдалось ранее. Изменения рынка, произошедшие на первых двух этапах, влияют на торговые потоки, что может привести к расхождению траекторий цен, поскольку пакеты государственных стимулов изменяют реакцию сектора конечного потребления. Крупные пакеты стимулов были реализованы в 2009–2010 годах, и мы наблюдаем аналогичную реакцию в 2020 году, когда основные пакеты стимулов уже объявлены Китаем, Европой и США.Для этого этапа характерны более низкие капитальные затраты, когда они направляются на рудники с самой высокой рентабельностью и самыми низкими эксплуатационными расходами, поскольку компании сосредотачиваются на восстановлении рентабельности.

- Этап четвертый: восстановление спроса и следующее нормальное состояние (от одного до пяти лет). Заключительная фаза, которая может быть достигнута уже через год после первоначального шока и продлится от одного до пяти лет, предполагает восстановление мировой экономики за счет более крупных экономик и восстановление цен по мере появления дефицита.Отсутствие капитальных затрат, истощение существующих активов и дифференцированные модели спроса приводят к тому, что товары реагируют по-разному. По мере продвижения фазы требуются новые инвестиции и перезапуск проекта для удовлетворения дополнительного спроса.

Текущий кризис

В кризисе COVID-19 мы видели первую фазу и в настоящее время переживаем вторую и третью фазы. Мы наблюдаем снижение цен на многие товары, но картина более тонкая: мы также наблюдаем некоторых победителей, таких как золото и уран.Во время недавнего спада кризиса диапазон падения цен на основные сырьевые товары составлял от 5 до 25 процентов, и в некоторых случаях цены остаются низкими. Например, металлургический уголь упал на 21 процент, энергетический уголь — на 23 процента, золото — на 19 процентов, а железная руда — на 18 процентов (Иллюстрация 2). Валюты в ключевых горнодобывающих странах изначально были девальвированы на 10–30 процентов; в результате многие горнодобывающие юрисдикции стали более конкурентоспособными по стоимости. В последующие месяцы ситуация в некоторых случаях частично изменилась, так как курсы валют восстановились.Однако у нынешнего кризиса есть уникальный аспект: немедленная коррекция предложения, вызванная блокировкой и мерами физического дистанцирования и, в некоторых случаях, усугубленная сбоями, не связанными с кризисом COVID-19. Железная руда является хорошим примером этого, поскольку определенные перебои в поставках в Бразилии сыграли роль в текущем росте цен.

Приложение 2

Мы стремимся предоставить людям с ограниченными возможностями равный доступ к нашему сайту.Если вам нужна информация об этом контенте, мы будем рады работать с вами. Напишите нам по адресу: [email protected]Цена на нефть снизилась в меньшей степени, чем в предыдущие кризисы: с начала года она упала примерно на 35 процентов, тогда как в 2008 году она упала на 77 процентов, а в 2014–2016 годах — на 76 процентов. Меньшее снижение нынешнего кризиса частично объясняется более низкой начальной точкой цены на нефть в конце 2019 года, но 2020 год также характеризовался спором между Россией и Саудовской Аравией, который привел к нестабильности цен на нефть, с которой ранее не сталкивались.

По мере того, как мы начинаем лучше понимать влияние кризисов на спрос на различные товары, важно признать разнообразие конечных пользователей и, следовательно, (потенциально) резкие различия в их поведении (Иллюстрация 3). Исторические кризисные периоды показывают, что влияние на спрос на сырьевые товары различается в зависимости от сырьевых товаров и зависит от совокупного воздействия на секторы конечного потребления. Эти сектора затронуты по-разному; поэтому влияние на сырьевые товары неодинаково.

Приложение 3

Мы стремимся предоставить людям с ограниченными возможностями равный доступ к нашему сайту.Если вам нужна информация об этом контенте, мы будем рады работать с вами. Напишите нам по адресу: [email protected]Нет оснований полагать, что профиль поведения в условиях нынешнего кризиса будет отличаться: одни секторы пострадают намного сильнее, чем другие. Ожидается, что спрос на металлы, предназначенные в первую очередь для промышленного использования (такие как алюминий, никель и цинк), будет снижаться одновременно с сокращением ВВП. Те, которые являются антициклическими (например, золото), с новыми отраслевыми приложениями (например, медь) или обусловлены другими конечными потребностями (например, калий в сельскохозяйственном производстве), вероятно, будут более устойчивыми.Железная руда, металлургический и энергетический уголь, вероятно, сильно пострадают, поскольку спрос на строительство падает вместе с потребностями в электроэнергии, что соответствует более низкому уровню экономической активности.

Исторические кризисные периоды показывают, что влияние на спрос на сырьевые товары различается в зависимости от сырьевых товаров и зависит от совокупного воздействия на секторы конечного использования.