Перехват информации | Современные способы перехвата информации

В цифровом обществе информация – ценный актив. Мишенью для злоумышленников становятся любые виды и типы данных, которые способствуют достижению целей. Когда речь идет о бизнесе, целью чаще всего является конкурентная разведка.Жертвами перехвата информации оказываются отдельные сотрудники и целые компании. И если для защиты корпоративной сети от утечки данных существуют разнообразные технические и программные средства, то в случае с частными лицами избежать перехвата информации, особенно речевой, крайне сложно.

«СёрчИнформ КИБ» сканирует максимальное число каналов передачи данных и сообщает специалисту по безопасности, когда ценная информация оказывается под угрозой распространения, копирования, уничтожения.

Виды информации

Информация выражается в разнообразных форматах: речевом, текстуальном, электронном и так далее. В самом общем информация подразделяется на два типа:

- вербальная, которая выражается с помощью записи символов или звука на различных носителях;

- невербальная, которая включает мимику, жесты, действия.

Невербальная информация обладает самостоятельной ценностью, так как отражает важные стороны работы сотрудников компании, например, контакты с конкурентами или средствами массовой информации. Простой способ перехвата невербальных данных – фото- и видеосъемка.

Любая форма информации, зафиксированная на «физическом» носителе в виде распечатанного текста, фотографии или файла на диске, уязвима для перехвата. Угроза многократно возрастает, когда компания переводит все процессы в цифровой формат. Контракты, бухгалтерская документация, персональные данные сотрудников, клиентские «досье», планы развития – любая разновидность коммерческой информации в электронном виде попадает в зону риска. Защитить ресурсы от несанкционированного копирования, изменения или удаления, помогают в том числе системы класса DLP.

Способы перехвата информации

Способы перехвата различаются в зависимости от типа информации. Легче всего перехватить речевую информацию. Речь достаточно сложно защитить техническими средствами. При этом в устной форме передаются сведения, которые недопустимо передавать по каналам связи, например, сплетни или доносы, которые могут быть полезны при сборе сведений о конкретном сотруднике компании.

При этом в устной форме передаются сведения, которые недопустимо передавать по каналам связи, например, сплетни или доносы, которые могут быть полезны при сборе сведений о конкретном сотруднике компании.

Для перехвата разговоров сотрудников в офисе можно использовать микрофон рабочего компьютера и ноутбука. Технологии позволяют прослушивать подозрительную беседу даже в онлайн-режиме. Узнать, как это работает.

В отличие от хищения информации на физических носителях, что нередко связано с проникновением на объект и уголовно наказуемо, перехват разговоров обходится без особого риска. Более того, чтобы организовать прослушку необязательно использовать специальные технические средства и приобретать дорогостоящее оборудование. Современные диктофоны достаточно «чувствительны», чтобы распознать речь на большом расстоянии и зафиксировать содержание диалогов в переговорной, ресторане или на улице. И если офис компании еще можно обезопасить от прослушки и записи, то избежать перехвата информации в общественном месте практически невозможно.

Разговоры в офисе могут прослушиваться более сложными способами, например, с использованием вибрационных датчиков. Достаточно одного визита «коммунальных служб», чтобы установить «жучок» и получить доступ к устной конфиденциальной информации.

Технические средства для похищения вербальной и электронной информации совершенствуются с развитием технологии. Однако злоумышленники все еще пользуются традиционными методами. Например, напрямую подключаются к городской АТС или любому участку аналоговой линии. Цифровые АТС также уязвимы: в программное обеспечение устройства может внедряться «вирус», который изменяет маршрутизацию и параллельно направляет данные заказчику перехвата.

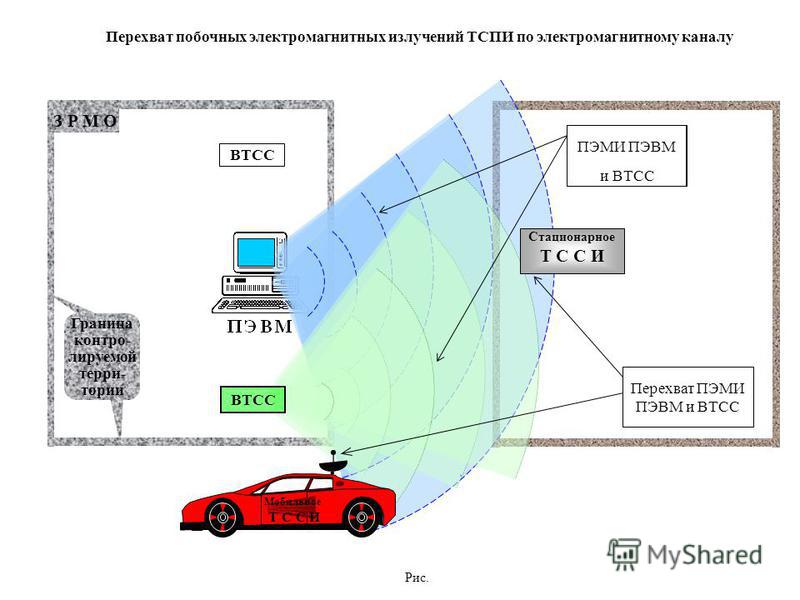

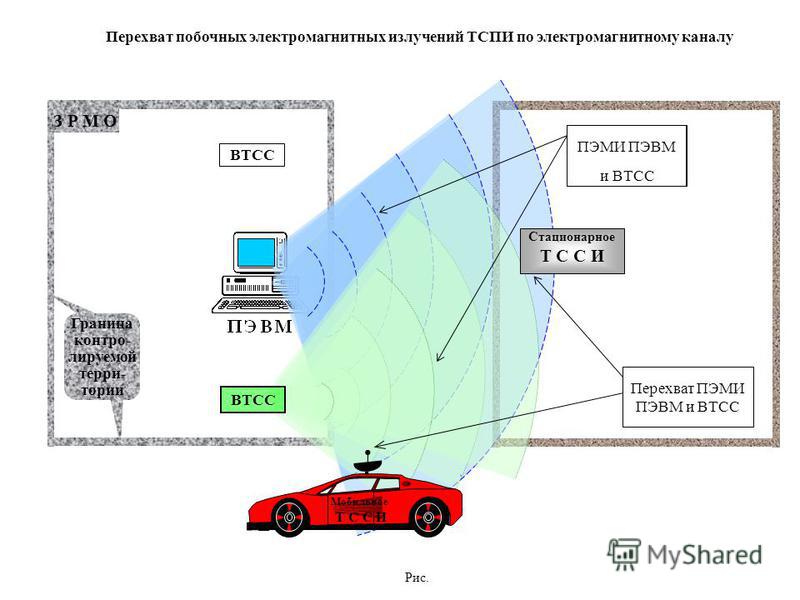

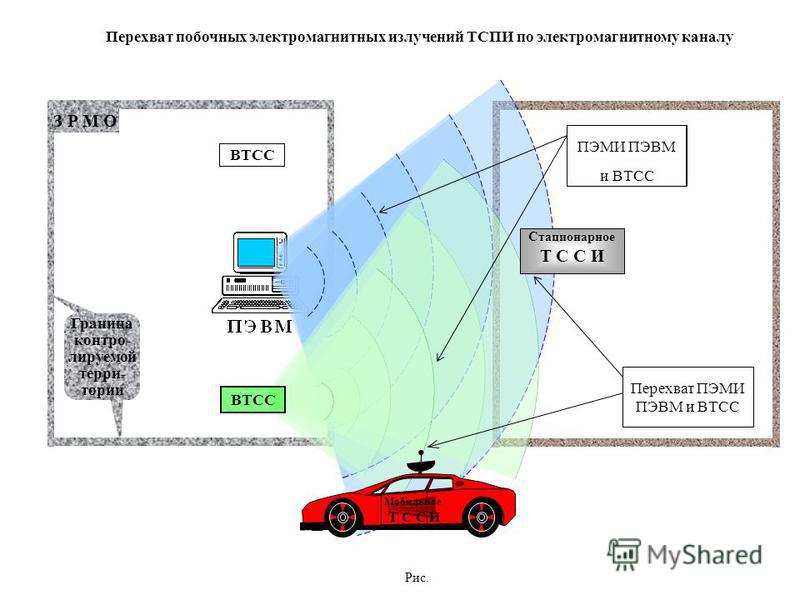

Еще один пример старого, но все еще востребованного способа получить данные – перехват ван Эйка, с помощью которого собирают информацию с экрана монитора, «считывая» электромагнитные волны. Голландец Вим ван Эйк опубликовал статью о перехвате информации с ЭЛТ-мониторов в 1985 году, а спустя 20 лет немец Маркус Кун использовал аналогичный принцип для получения содержимого ЖК-мониторов.

В 2009 году перехват ван Эйка использовали, чтобы скомпрометировать процесс электронных выборов в Бразилии. «Эксперимент» не повлиял на результат голосования, но поставил под угрозу анонимность. Для борьбы с подобным способом снятия информации применяются технические экраны и генераторы шумов, которые минимизируют полезную информацию в перехваченном сигнале.

Часто причиной утечки информации становится доверие к разработчикам и операторам сторонних сервисов. Например, используя облачные сервисы для хранения или обмена данными, компании подвергают информацию риску, поскольку зачастую даже не знают, где физически находится серверы провайдера услуг и как обеспечивается защита.

Таким образом, конфиденциальная информация оказывается под угрозой утечки не только из-за несовершенства технических средств защиты, но и из-за обычной невнимательности и отказа даже от элементарных способов защиты.

Противодействие перехвату информации

Потребность защищать коммерческую тайну и другую ценную информацию – базовая потребность любой современной компании. Перевод бизнес-процессов в электронный формат сопровождается появлением новейших электронных средств защиты и программного обеспечения. Спросом на рынке в первую очередь пользуются решения для защиты линий связи, которые чаще всего используется для перехвата информации.

Перевод бизнес-процессов в электронный формат сопровождается появлением новейших электронных средств защиты и программного обеспечения. Спросом на рынке в первую очередь пользуются решения для защиты линий связи, которые чаще всего используется для перехвата информации.

Максимальную степень защиты невозможно обеспечить «точечными» решениями, требуется надежно защищать всю архитектуру сети, например, с помощью DLP и SIEM-систем. Программные ИБ-инструменты берут под контроль технические каналы утечки информации, выявляют и блокируют угрозы. Системы изучают все сигналы, поступающие в контролируемую зону, и при обнаружении факторов риска принимают меры в соответствии с политикой безопасности, например, останавливают поток информации, направляемый с нарушением заданного маршрута.

Для поддержания высокой степени защиты необходимо постоянно обновлять антивирусы и системы шифрования информации, а также свести к минимуму передачу данных по общедоступным каналам связи.

Для противодействия перехвату информации в телефонных сетях подойдут дополнительные способы, в том числе:

- установка скремблеров, которые кодируют речевые сигналы;

- применение инструментов маскировки речи, создающих шумовые фильтры;

- создание заградительных помех, например, использование защищенных модемов;

- постоянный аудит программ, установленных на офисных АТС;

- постоянный контроль сотрудников, ответственных за техническую поддержку офисной телефонии;

- использование телефонных аппаратов с защитой от перехвата.

Программные средства защиты необходимо подкреплять организационными мерами. К ним относятся:

- контроль посетителей, которые способны установить технические средства снятия информации;

- надзор за копированием информации, применение грифов для защиты конфиденциальных данных;

- просмотр массивов информации, которую сотрудники компании передают сервисным организациям, например, оценочным или юридическим;

- техническая поддержка информационных баз данных силами собственных, а не привлеченных специалистов;

- отказ от использования новейших программных средств без их предварительного аудита.

Технические программные средства для перехвата вербальной или цифровой информации применяются чаще, чем средства, улавливающие звуковые колебания. Гораздо проще проникнуть в компьютерную сеть на удаленном доступе, чем проникнуть в офис и установить датчики. Однако защита от перехвата информации должна быть комплексной и учитывать любые угрозы вероятности.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

перехват (информации) — это… Что такое перехват (информации)?

перехват (информации): Неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов.

[Р 50.1.053-2005, пункт 3.2.5]

3.2.5 перехват (информации): Неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов.

Перехват (информации) — неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов.

Словарь-справочник терминов нормативно-технической документации. academic.ru. 2015.

- Переформировочный рейд

- Перехлест проволок

Полезное

Смотреть что такое «перехват (информации)» в других словарях:

перехват (информации) — Неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов [1]. [Р 50.1.056 2005 ] Тематики защита информации EN interception … Справочник технического переводчика

Перехват информации — Перехват (информации) неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов… Источник: Базовая модель угроз безопасности персональных данных при их… … Официальная терминология

Перехват ван Эйка — Перехват ван Эйка процесс перехвата содержимого экрана ЭЛТ монитора путём обнаружения распространяемых им электромагнитных волн.

Он получил такое название по имени голландского компьютерного исследователя Вима ван Эйка (англ. Wim van… … Википедия

Он получил такое название по имени голландского компьютерного исследователя Вима ван Эйка (англ. Wim van… … Википедияперехват шифрованной информации — — [http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23] Тематики защита информации EN cryptographic interception … Справочник технического переводчика

перехват сообщений с подключением к проводной линии связи — перехват сообщений по отводному каналу — [[http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23]] Тематики защита информации Синонимы перехват сообщений по отводному каналу EN message wiretapping … Справочник технического переводчика

Перехват воздушной цели — основной способ боевых действий активных средств ПВО по уничтожению уклоняющейся и оказывающей огневое и помеховое противодействие воздушной цели. Воздушная цель (ВЦ) объект перехвата, предварительно обнаруженный, опознанный и предназначенный для … Энциклопедия техники

перехват с подключением к проводной линии связи — Перехват по отводному каналу.

[http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23] Тематики защита информации EN eavesdropping by wiretap … Справочник технического переводчика

[http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23] Тематики защита информации EN eavesdropping by wiretap … Справочник технического переводчикаперехват (перехваченное сообщение) — перехватить — [[http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23]] Тематики защита информации Синонимы перехватить EN intercept … Справочник технического переводчика

перехват в «Интернет» — перехват в «Интернет» — [[http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23]] Тематики защита информации EN intercepting in internet … Справочник технического переводчика

перехват в кабельной линии связи — — [http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23] Тематики защита информации EN cable interception … Справочник технического переводчика

Перехват информации — это… Что такое Перехват информации?

- Перехват информации

«.

..Перехват (информации) — неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов…»

..Перехват (информации) — неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов…»Источник:

«Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» (Выписка) (утв. ФСТЭК РФ 15.02.2008)

Официальная терминология. Академик.ру. 2012.

- Переучет векселя

- Перехватывающие парковки

Смотреть что такое «Перехват информации» в других словарях:

перехват (информации) — перехват (информации): Неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов. [Р 50.1.053 2005, пункт 3.2.5] Источник … Словарь-справочник терминов нормативно-технической документации

перехват (информации) — Неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов [1].

[Р 50.1.056 2005 ] Тематики защита информации EN interception … Справочник технического переводчика

[Р 50.1.056 2005 ] Тематики защита информации EN interception … Справочник технического переводчикаПерехват ван Эйка — Перехват ван Эйка процесс перехвата содержимого экрана ЭЛТ монитора путём обнаружения распространяемых им электромагнитных волн. Он получил такое название по имени голландского компьютерного исследователя Вима ван Эйка (англ. Wim van… … Википедия

перехват шифрованной информации — — [http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23] Тематики защита информации EN cryptographic interception … Справочник технического переводчика

перехват сообщений с подключением к проводной линии связи — перехват сообщений по отводному каналу — [[http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23]] Тематики защита информации Синонимы перехват сообщений по отводному каналу EN message wiretapping … Справочник технического переводчика

Перехват воздушной цели — основной способ боевых действий активных средств ПВО по уничтожению уклоняющейся и оказывающей огневое и помеховое противодействие воздушной цели.

Воздушная цель (ВЦ) объект перехвата, предварительно обнаруженный, опознанный и предназначенный для … Энциклопедия техники

Воздушная цель (ВЦ) объект перехвата, предварительно обнаруженный, опознанный и предназначенный для … Энциклопедия техникиперехват с подключением к проводной линии связи — Перехват по отводному каналу. [http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23] Тематики защита информации EN eavesdropping by wiretap … Справочник технического переводчика

перехват (перехваченное сообщение) — перехватить — [[http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23]] Тематики защита информации Синонимы перехватить EN intercept … Справочник технического переводчика

перехват в «Интернет» — перехват в «Интернет» — [[http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23]] Тематики защита информации EN intercepting in internet … Справочник технического переводчика

перехват в кабельной линии связи — — [http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23] Тематики защита информации EN cable interception … Справочник технического переводчика

Основные виды утечек информации и способы их предотвращения

В п 2. 3 ГОСТ Р 50922−2006 упоминается о способах защиты информации от несанкционированного воздействия/доступа, непреднамеренного воздействия/доступа, разглашения и получения разведками. По сути, это и есть виды утечек информации, от которых требуется организовать защиту. Давайте рассмотрим подробнее каждый из них, разберемся с причинами, из-за которых утекают важные данные, и способами, помогающими предотвратить подобные инциденты.

3 ГОСТ Р 50922−2006 упоминается о способах защиты информации от несанкционированного воздействия/доступа, непреднамеренного воздействия/доступа, разглашения и получения разведками. По сути, это и есть виды утечек информации, от которых требуется организовать защиту. Давайте рассмотрим подробнее каждый из них, разберемся с причинами, из-за которых утекают важные данные, и способами, помогающими предотвратить подобные инциденты.

Несанкционированное воздействие и доступ к информации

Несанкционированное воздействие/доступ приводит к уничтожению, разрушению, искажению информации, сбоям в работе информационных систем и носителей, а также к утечкам важных данных путем копирования или незаконного перехвата. Такие виды утечки информации возникают по следующим причинам:

· Действия инсайдеров. В этом случае сотрудник, имеющий доступ к определенным данным, умышленно «выносит» их за пределы компании. Мотивы для этого разные: от недовольства условиями работы, до банального подкупа конкурентами.

· Несанкционированный доступ к защищаемой информации извне. К этому виду утечки информации можно отнести доступ к важным данным из-за хакерских атак, получение информации с помощью вредоносного ПО, перехват электронной почты и сообщений в мессенджерах, прослушивание телефонных переговоров, дистанционный «съем» информации посредствам фото-, видеосъемки, звукозаписи и пр.

· Кража носителей информации (флеш-карт, SSD, HDD дисков).

Защита важных данных от несанкционированного доступа и воздействия

Для защиты от указанных выше видов несанкционированных утечек информации используются технические и организационные меры. Организационные меры защиты включают в себя разработку политик безопасности, должностных инструкций, управление правами доступа сотрудников к определенным данным.

Технических мер защиты от основных видов утечки информации немало. Для этого могут использоваться:

· Антивирусное программное обеспечение. Современные антивирусы защищают от широкого спектра различных угроз, в том числе от некоторых видов вредоносного ПО, при помощи которого злоумышленники получают доступ к уязвимым данным. Благодаря использованию технологий искусственного интеллекта и методов сигнатурного сканирования они обеспечивают эффективную защиту даже от новых угроз, которых еще нет в антивирусных базах.

Современные антивирусы защищают от широкого спектра различных угроз, в том числе от некоторых видов вредоносного ПО, при помощи которого злоумышленники получают доступ к уязвимым данным. Благодаря использованию технологий искусственного интеллекта и методов сигнатурного сканирования они обеспечивают эффективную защиту даже от новых угроз, которых еще нет в антивирусных базах.

· Программные и аппаратные файрволы (межсетевые экраны). Отвечают за фильтрацию трафика, обеспечивают защиту от несанкционированного доступа к корпоративной сети извне.

· IDS и IPS-системы. Такие решения отслеживают активность программного обеспечения в сети, анализируют трафик и происходящие в охраняемом информационном периметре события. IDS системы формируют оповещения для администратора (специалиста по информационной безопасности) о возможных угрозах, а IPS, также могут блокировать нежелательные действия.

· DLP-системы. С их помощью вы сможете организовать комплексную внутреннюю защиту информационной системы компании. Такие решения следят за трафиком, анализируют активность пользователей в приложениях, могут использоваться для анализа переписки по email, в мессенджерах и решения других задач. Внедрив DLP в инфраструктуру компании, вы защититесь от основных утечек информации без необходимости использования набора разносортных решений, за которыми нужно следить и организовать централизованное управление ими.

С их помощью вы сможете организовать комплексную внутреннюю защиту информационной системы компании. Такие решения следят за трафиком, анализируют активность пользователей в приложениях, могут использоваться для анализа переписки по email, в мессенджерах и решения других задач. Внедрив DLP в инфраструктуру компании, вы защититесь от основных утечек информации без необходимости использования набора разносортных решений, за которыми нужно следить и организовать централизованное управление ими.

Защитить важные корпоративные данные помогают и физические средства. Это: элементы СКУД, средства блокирования доступа в помещения (замки и пр.), заглушки для портов, постановщики помех для предотвращения перехвата разговоров и иные решения.

Непреднамеренное воздействие на информацию и утечки

Непреднамеренное воздействие ведет практически к тем же последствиям и возникновению таких же видов утечки информации, как и умышленное. Возникает оно по различным причинам. Среди них:

Среди них:

· Непреднамеренные действия пользователей из-за недостаточных знаний в области информационной безопасности (далее — ИБ). Предотвратить такие явления помогут регулярные занятия и контроль знаний персонала.

· Отсутствие эффективной системы разграничения доступа к информации. Сотрудники, которые знают то, что им не положено, могут непреднамеренно допустить утечки информации, т.к. не понимают ее ценности и последствий попадания в третьи руки.

· Экономия на средствах защиты информационной системы, ошибки в настройках систем безопасности.

Опасность непреднамеренных утечек заключается в том, что они могут иметь долговременный характер, особенно если в компании не используются IDS, IPS, DLP-системы или иные решения, способные автоматически выявить «дыры», через которые могут утекать важные данные.

Утечки информации в результате проведения разведки

В случае с конфиденциальными корпоративными данными можно говорить скорее не о разведке, а о промышленном шпионаже. Под этим термином понимается форма недобросовестной конкуренции, при которой осуществляется незаконный доступ к информации, составляющей коммерческую тайну. Для получения таких данных могут использоваться различные виды утечки информации: через инсайдеров, путем совершения хакерских атак, перехвата разговоров, email, сообщений в мессенджерах, хищения носителей, наружное наблюдение и другие способы.

Под этим термином понимается форма недобросовестной конкуренции, при которой осуществляется незаконный доступ к информации, составляющей коммерческую тайну. Для получения таких данных могут использоваться различные виды утечки информации: через инсайдеров, путем совершения хакерских атак, перехвата разговоров, email, сообщений в мессенджерах, хищения носителей, наружное наблюдение и другие способы.

Нечистые на руку компании активно пользуются таким способом получения конфиденциальных сведений. Многие мировые гиганты из различных сфер становились жертвами промышленного шпионажа. Пример — компания Kodak, бывший сотрудник которой Гарольд Уорден похитил важные данные и хотел использовать их для создания собственной консалтинговой фирмы (это громкое событие произошло в 90-х годах прошлого века).

Меры защиты от промышленной разведки/шпионажа аналогичны тем, что используются для предотвращения рассмотренных выше видов утечки информации: организационные и технические. Так что, каких-то специальных сложных мероприятий для этого проводить не придется. Если у вас внедрены эффективные решения защиты конфиденциальной информации, от промышленного шпионажа они тоже помогут защититься.

Так что, каких-то специальных сложных мероприятий для этого проводить не придется. Если у вас внедрены эффективные решения защиты конфиденциальной информации, от промышленного шпионажа они тоже помогут защититься.

Стоит отметить, что какой-то общепринятой и утверждённой нормативно-правовыми актами классификации видов утечек информации не существует.

4.1. Угрозы утечки акустической (речевой) информации / КонсультантПлюс

4.1. Угрозы утечки акустической (речевой) информации

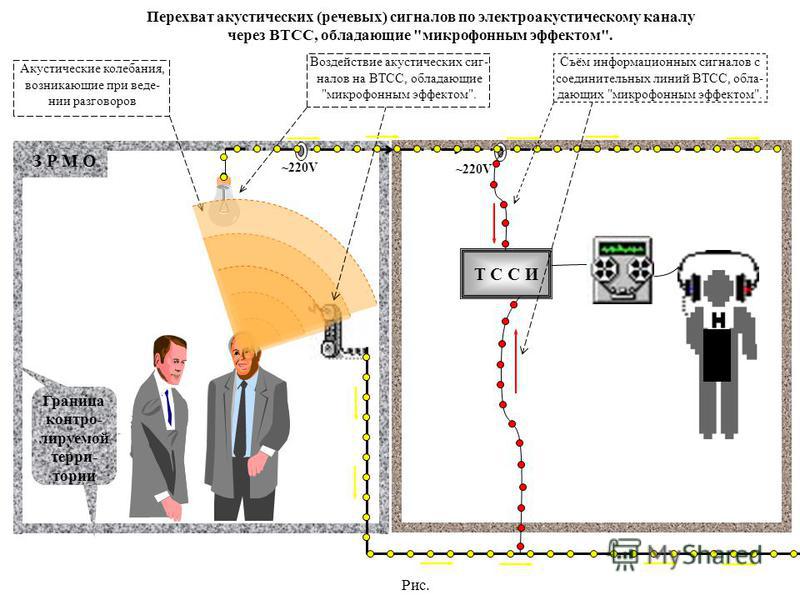

Возникновение угроз утечки акустической (речевой) информации, содержащейся непосредственно в произносимой речи пользователя ИСПДн, при обработке ПДн в ИСПДн, обусловлено наличием функций голосового ввода ПДн в ИСПДн или функций воспроизведения ПДн акустическими средствами ИСПДн.

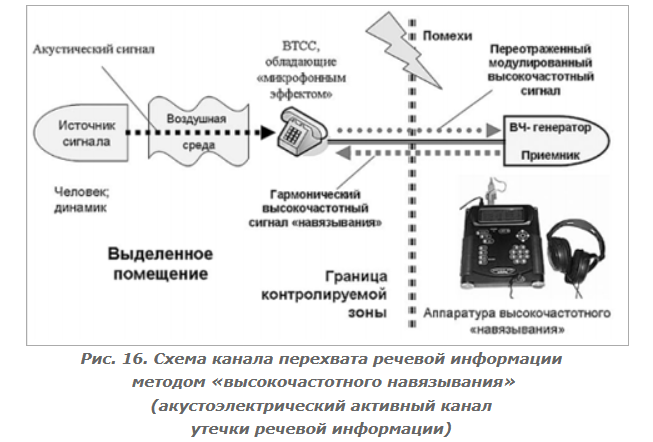

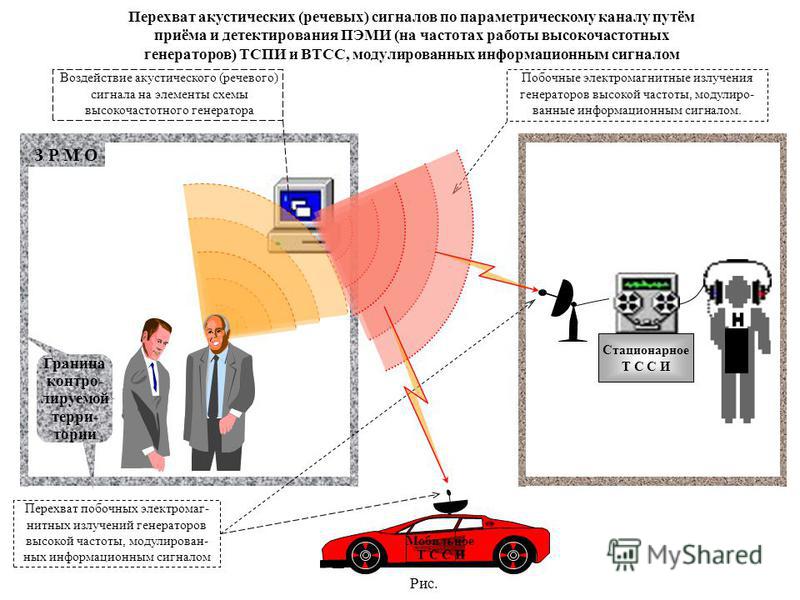

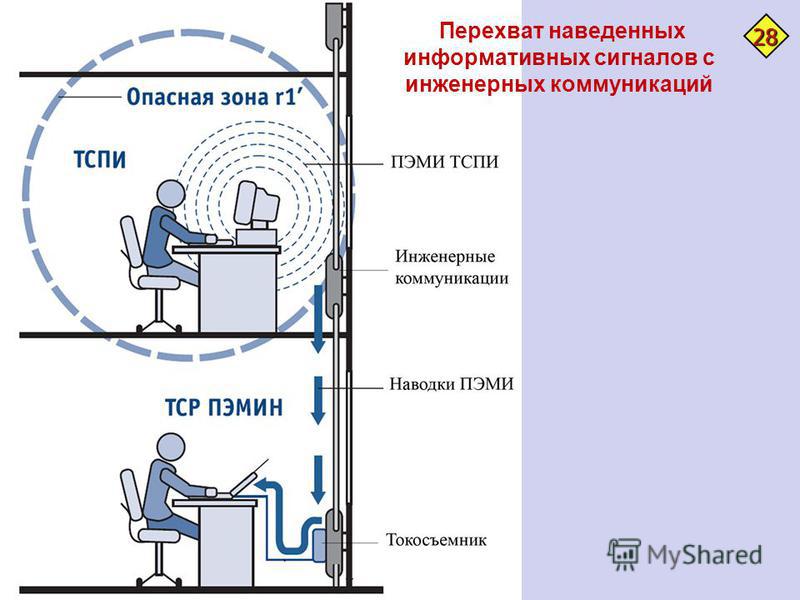

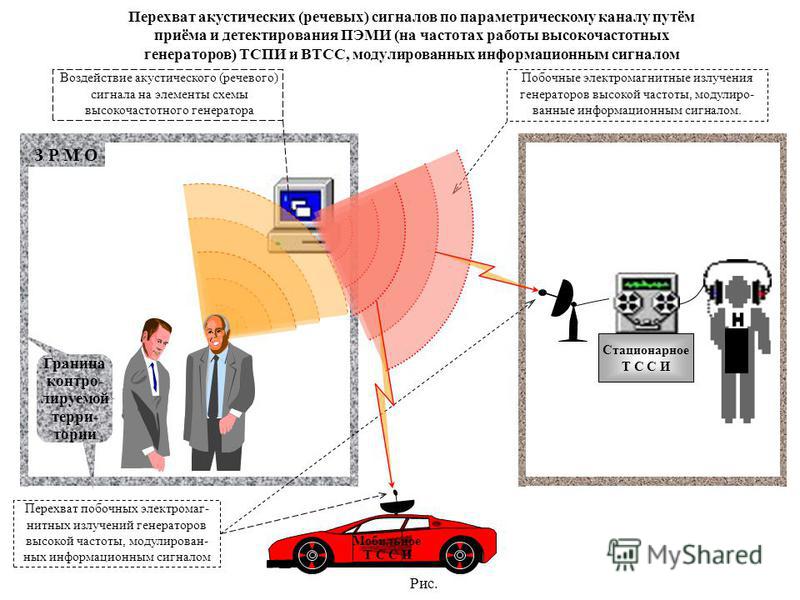

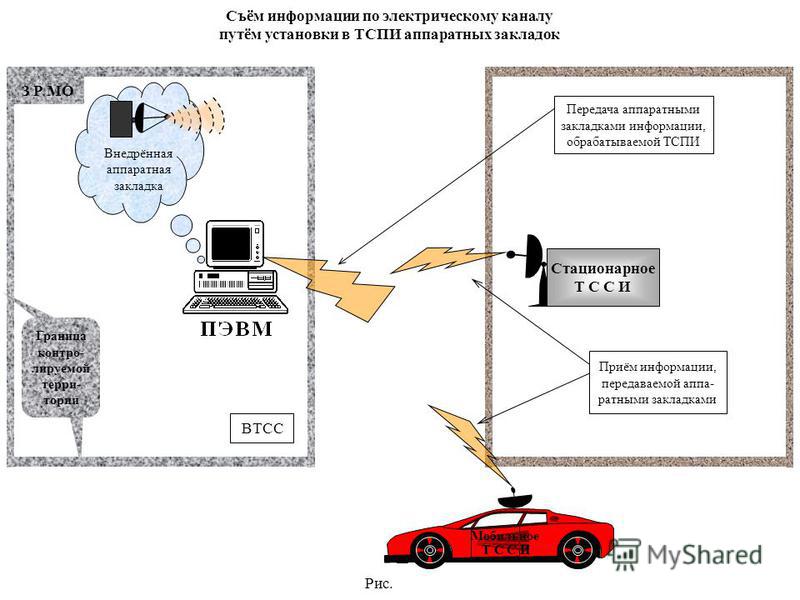

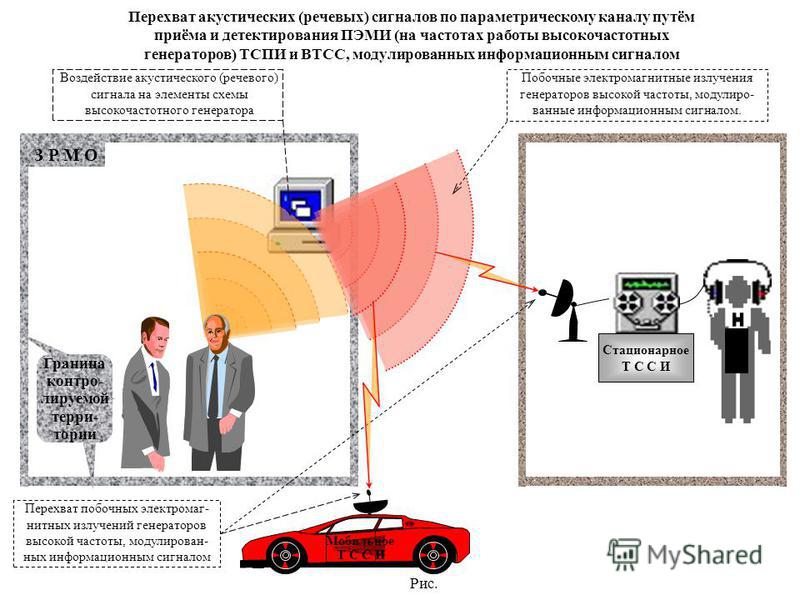

Перехват акустической (речевой) информации в данных случаях возможен с использованием аппаратуры, регистрирующей акустические (в воздухе) и виброакустические (в упругих средах) волны, а также электромагнитные (в том числе оптические) излучения и электрические сигналы, модулированные информативным акустическим сигналом, возникающие за счет преобразований в технических средствах обработки ПДн, ВТСС и строительных конструкциях и инженерно-технических коммуникациях под воздействием акустических волн.

Кроме этого, перехват акустической (речевой) информации возможен с использованием специальных электронных устройств съема речевой информации, внедренных в технические средства обработки ПДн, ВТСС и помещения или подключенных к каналам связи.

Угрозы безопасности ПДн, связанные с перехватом акустической информации с использованием специальных электронных устройств съема речевой информации («закладочных устройств»), определяются в соответствии с нормативными документами Федеральной службы безопасности Российской Федерации в установленном ею порядке.

Перехват акустической (речевой) информации может вестись:

стационарной аппаратурой, размещаемой в близлежащих строениях (зданиях) с неконтролируемым пребыванием посторонних лиц;

портативной возимой аппаратурой, размещаемой в транспортных средствах, осуществляющих движение вблизи служебных помещений или при их парковке рядом с этими помещениями;

портативной носимой аппаратурой — физическими лицами при их неконтролируемом пребывании в служебных помещениях или в непосредственной близости от них;

автономной автоматической аппаратурой, скрытно устанавливаемой физическими лицами непосредственно в служебных помещениях или в непосредственной близости от них.

Открыть полный текст документа

Перехват информации в каналах связи

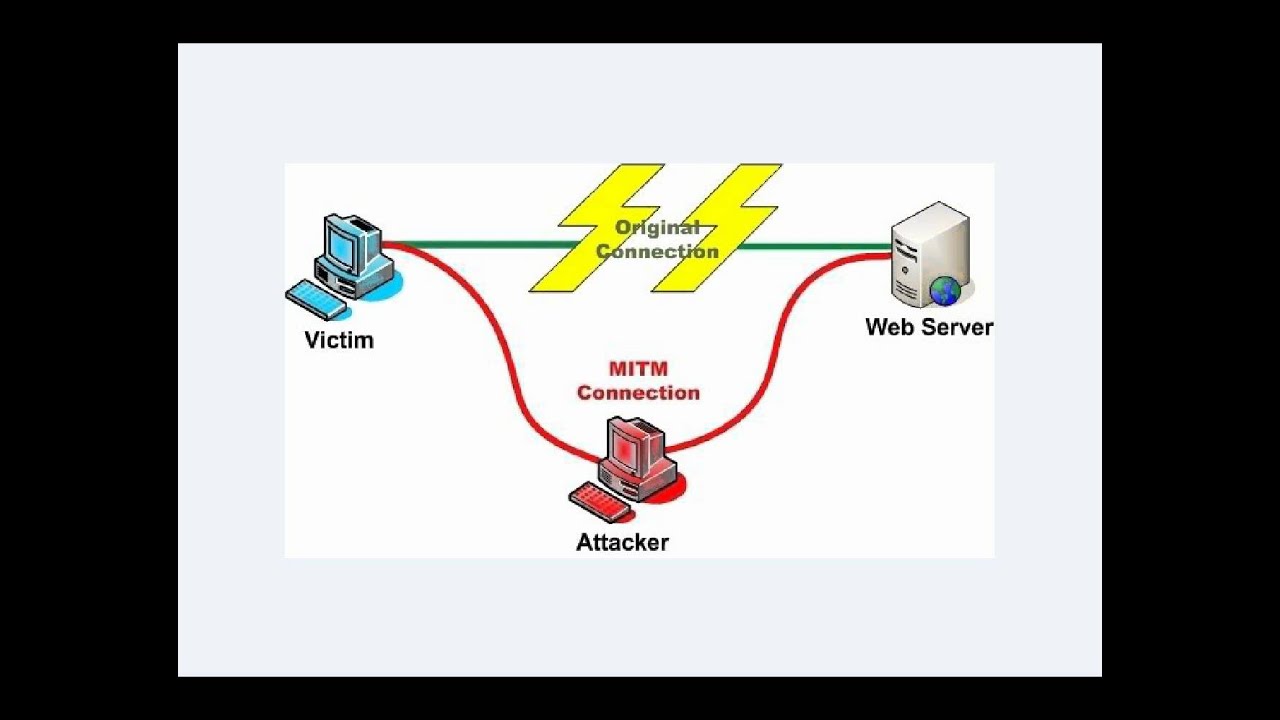

Для взаимодействия между сетевыми узлами в компьютерных сетях используются различные среды передачи. Любая из них представляет интерес со стороны злоумышленника для несанкционированного съема информации.

Проводные сети передачи данных обладают очевидными особенностями, позволяющими нарушителю безопасности производить съем информации при помощи точных приборов, улавливающих побочные электромагнитные излучения, сопровождающие любую передачи по проводным сетям на основе медного кабеля. Также злоумышленник может произвести распараллеливание проводного носителя сети связи и беспрепятственно производить получение циркулирующих потоков данных. В связи с большой протяженностью проводных сетей обеспечить должный физический контроль за каналом связи не всегда представляется возможным. Поэтому рассчитывать на какую-либо защиту от физического прослушивания нецелесообразно.

Беспроводная сеть передачи данных в силу своей спецификации распространяется без использования проводных элементов и может быть легко зарегистрирована злоумышленником на расстоянии, особенно учитывая тот факт, что зачастую зона приема беспроводной сети распространяется за пределы периметра безопасности организации. Поэтому предъявляются повышенные требования к беспроводной передаче, так как для доступа к среде не нужен ни физический доступ, ни специальные средства для съема побочного излучения.

До недавнего времени каналы передачи данных, основанные на использовании оптического сигнала как носителя информации, считались безопасными, так как считалось крайне затруднительным съем информации без нарушения целостности канала. В настоящее время есть ряд научнопрактических работ по данной тематике, показывающих возможность с использованием соответствующих технических методов получения информации циркулирующей по оптическому кабелю.

Вопросы перехвата информации в каналах связи также рассмотрены в главах 6 и 7.

⇐Несанкционированный доступ к информации на физическом носителе | Защита информации техническими средствами | Использование недостатков программного кода для получения доступа к информации⇒

Методы поиска радиозакладок с использованием индикаторов поля, интерсепторов и радиочастотомеров Перед поиском акустических радиозакладок необходимо установить порог срабатывания (чувствительность) индикатора поля. С этой целью оператор, находясь в точке помещения на удалении нескольких метров от возможных мест размещения закладок (это, как правило, середина контролируемого помещения), должен установить регулятор чувствительности в такое положение, при котором световые или стрелочные индикаторы находятся на грани срабатывания или частота следования звуковых и световых импульсов была бы минимальной. Для этого он, сначала вращая регулятор добивается срабатывания индикаторов, а затем медленным вращением его в обратную сторону их выключает. При работе в сложной помеховой обстановке (например, в крупном городе) часто используются индикаторы поля, имеющие режекторные и полосовые фильтры . Центральная частота режекторного фильтра, как правило, совпадает с частотой излучения одной из мощных станций, работающих в данном районе (телевизионной, радиовещательной, радиорелейной станции или центральной станции системы сотовой связи и т.д.). Выбором того или иного режекторного фильтра оператор добивается максимального ослабления помехового сигнала. Но при этом надо помнить, что частота радиозакладки может находиться в полосе режекции фильтра. Полосовые фильтры осуществляют подавление принимаемых сигналов на частотах выше и ниже граничных частот фильтров и значительно повышают чувствительность индикатора поля. Но при этом время поиска значительно возрастает, так как обход помещения необходимо проводить столько раз, сколько используется полосовых фильтров. Для активизации работы акустических радиозакладок, оборудованных системой VOX, в помещении необходимо создать тестовый акустический сигнал. В качестве источников тестового сигнала могут использоваться любые источники звуковых сигналов (специальные акустические генераторы, магнитофоны, CD-проигрыватели и другие средства). Создать тестовый сигнал может и сам оператор, например, давая счет или постукивая пальцем по обследуемым предметам. Если требуется провести поиск закладных устройств скрытно, для создания тестового акустического сигнала целесообразно использовать средства, постоянно находящиеся в помещении. Наиболее часто в них используется радиоприемник, настроенный на частоту какой-либо радиовещательной станции. В режиме скрытого поиска закладок рекомендуется отключить звуковую сигнализацию и устройство акустической «завязки» индикатора поля. Прослушивание детектированных сигналов необходимо осуществлять через головные телефоны . Поиск акустических радиозакладок осуществляется путем последовательного обхода помещения, двигаясь вдоль стен и обходя мебель и предметы, находящиеся в помещении. При обходе помещения антенну необходимо ориентировать в разных плоскостях, совершая медленные повороты кисти руки и добиваясь максимального уровня сигнала. При этом расстояние от антенны до обследуемых объектов должно быть не более 5 … 20 см. В процессе поиска динамик индикатора поля все время должен быть обращен в сторону обследуемых предметов или объектов. Обход помещения необходимо проводить два раза: первый с полностью выдвинутой телескопической антенной, второй — с антенной, выдвинутой на два колена . При приближении индикатора к излучающей закладке напряженность электромагнитного поля возрастает, соответственно повышается и уровень сигнала на его входе. При превышении уровня сигнала порогового значения, устанавливаемого регулятором чувствительности, срабатывают световые или звуковой индикаторы, и при включении устройства акустической «завязки» появляется характерный сигнал самовозбуждения (свист). Уменьшая уровень громкости акустического сигнала в динамике, оператор может сузить зону, в которой возникает режим самовозбуждения (акустическая завязка), и тем самым локализовать место расположения закладки. Необходимо помнить, что эффект акустической «завязки» наблюдается не у всех радиозакладок, поэтому основным демаскирующим признаком при их обнаружении является наличие излучения. В этом случае, локализация закладки с помощью индикатора поля осуществляется путем последовательного уменьшения чувствительности или длины антенны в зоне максимального уровня электромагнитного поля. Возможное местоположение радиозакладки определяется по максимальному уровню сигнала, при этом ошибка определения местоположения маломощных закладок (10 … 20 мВт) составляет 5 … 10 см. Источником обнаруженного сигнала (электромагнитного поля) не обязательно является радиозакладка. В результате многочисленных переотражений электромагнитных волн внешних источников (мощных радиовещательных и телевизионных станций, ПЭВМ, оргтехники и т.п.) от стен помещения, различных металлических предметов и радиоаппаратуры распределение энергии в пространстве комнаты имеет сложный вид с минимумами и максимумами. Поэтому обнаружение закладки осуществляется путем визуального осмотра места (объекта), где уровень излучения максимален . Уменьшить количество подозрительных мест (объектов), подлежащих осмотру, позволяет использование индикаторов поля с селекцией сигналов, источники которых находятся в ближней зоне (то есть, когда R< 3· ). К таким индикаторам поля относятся, например, детекторы HKG GD 4120 или Delta V/2 . Наиболее эффективны для выявления закладок индикаторы поля, имеющие амплитудные и частотные детекторы. Прослушивание через динамик или головные телефоны тестового акустического сигнала однозначно говорит о наличии радиозакладки. Поиск радиозакладок с использованием индикаторов поля наиболее целесообразен и эффективен в местах с низким уровнем общего электромагнитного поля, то есть вдали от крупных городов, телевизионных, передающих центров, объектов с большой концентрацией мощных радиоэлектронных средств и т.п. (например, при удалении от города Москвы на расстояние свыше 20 … 40 км). В этих условиях дальность обнаружения даже маломощной радиозакладки индикатором поля составляет несколько метров. Процесс поиска радиозакладок с использованием индикаторов поля в крупных городах и местах с высоким общим уровнем электромагнитного поля очень трудоемкий и длительный по времени, так как в этих условиях дальность обнаружения маломощной радиозакладки не превышает 10 … 50 см. Возникают неудобства с обследованием труднодоступных мест, например, потолка (особенно, если он высокий), люстр, воздуховодов и т.п. Значительно облегчает поиск радиозакладок наличие интерсепторов, имеющих чувствительность значительно выше чувствительности детекторных индикаторов поля, память LOCKOUT и функцию блокировки частот (например «R 11») . Методика поиска радиозакладок с использованием этих приборов заключается в следующем. Оператор, находясь в контролируемом помещении, включает тестовый акустический сигнал и включает интерсептор, который захватывает и детектирует наиболее мощный сигнал. Если детектированный и прослушиваемый с помощью динамика сигнал не соответствует тестовому, данная частота вводится оператором в память LOCKOUT и исключается из рабочего диапазона. Процесс продолжается до появления в динамике тестового сигнала (то есть до обнаружения излучения радиозакладки) или до пропадания всех сигналов (когда уровень оставшихся сигналов становится ниже чувствительности интерсептора). При обнаружении излучения радиозакладки ее локализация осуществляется путем последовательного обхода помещения. В процессе поиска динамик интерсептора все время должен быть обращен в сторону обследуемых предметов или объектов. При приближении интерсептора к излучающей закладке на некоторое критическое расстояние появляется характерный сигнал самовозбуждения (акустической «завязки»). Уменьшая уровень громкости акустического сигнала в динамике, оператор может сузить зону, в которой возникает режим акустической «завязки», и тем самым локализовать закладку. Если интерсептор имеет индикатор уровня сигнала (например «Xplorer»), то возможное местоположение радиозакладки определяется по максимальному уровню сигнала. Методика поиска радиозакладок с использованием радиочастотомеров аналогична методике поиска с использованием индикаторов поля. Поиск радиозакладок осуществляется путем последовательного обхода помещения. При обходе помещения антенну необходимо ориентировать в разных плоскостях, совершая медленные повороты кисти руки и добиваясь максимального уровня сигнала. Расстояние от антенны до обследуемых объектов должно быть не более 5 … 20 см. При этом оператор фиксирует частоту принимаемого сигнала и его относительный уровень. Радиочастотомер захватывает наиболее мощный в точке приема сигнал и измеряет его частоту. Знание частоты позволяет оператору грубо классифицировать принимаемый радиосигнал по возможным его источникам (радио- или телевизионное вещание, служебная связь, сотовая радиотелефонная связь и т. д). Как правило, радиочастотомер захватывает сигналы мощных радиовещательных станций (при этом при каждом измерении на жидкокристаллическом дисплее показания частоты меняются). При перемещении по комнате (в режиме автозахвата частоты) относительный уровень этих сигналов изменяется незначительно, и максимальный уровень наблюдается около оконных рам и труб парового отопления. При приближении к радиозакладке на некоторое критическое расстояние сигнал от нее начинает превышать сигналы радиовещательных станций. Радиочастотомер захватывает этот сигнал и фиксирует его частоту. Наличие захвата сигнала радиозакладки подтверждается стабильностью частоты сигнала (при отключенной функции автозахвата частоты) и его высоким уровнем. Возможное местоположение радиозакладки определяется по максимальному уровню сигнала. Обнаружение радиозакладки осуществляется путем визуального осмотра подозрительных мест и предметов. Радиочастотомеры, имеющие высокоомные входы (например, ОЕ «М1» и ОЕ «3000А»), могут использоваться и для поиска закладок, передающих информацию по проводным линиям (линиям электропитания, телефонным линиям и т.д.) на высокой частоте. Для этого частотомер подключается к контролируемой линии с помощью щупа. При проверке линии электропитания частотомер подключается к нулевому проводу, который определяется обычным индикатором напряжения. Решение о наличии сетевой закладки в линии принимается при обнаружении в ней сигнала высокого уровня с высокой стабильностью частоты (при отключенной функции автозахвата частоты). Обычно частота передачи информации закладки лежит в пределах от 40 до 600 кГц, а в некоторых случаях — до 7 МГц. Поиск радиозакладки осуществляется путем визуального осмотра розеток, распределительных коробок и электрощитов, осветительных и электрических приборов (при осмотре они отключаются от сети и разбираются), а также непосредственно линий . Аналогично поиску акустических радиозакладок осуществляется поиск телефонных радиозакладок. При поиске телефонных радиозакладок необходимо снять телефонную трубку и поднести индикатор поля (интерсептор) к телефонному аппарату . При наличии в корпусе телефонного аппарата радиозакладки срабатывают световые или звуковой индикаторы поискового устройства, а в динамике или головных телефонах будет прослушиваться непрерывный тональный сигнал или короткие гудки телефонной станции. Радиочастотомером определяется частота закладки. Поиск телефонной закладки производится путем разборки и осмотра телефонного аппарата, телефонной трубки и телефонной розетки. Защита телефонных переговоров Для прослушивания телефонных переговоров наиболее часто используются электронные устройства перехвата речевой информации (телефонные закладки), несанкционированно подключаемые к телефонным линиям последовательно (в разрыв одного из проводов), параллельно (одновременно к двум проводам) или с помощью индукционного датчика (бесконтактное подключение). Получаемая телефонными закладками информация записывается на магнитный носитель, в оперативную память запоминающего устройства или передается по радиоканалу на пункт приема. Телефонная закладка активизируется только на время телефонного разговора.Защита информации, передаваемой по телефонным линиям связи, может осуществляться на семантическом и энергетическом уровнях. На семантическом уровне защита информации достигается применением криптографических методов и средств защиты и направлена на исключение ее выделения при перехвате противником (зломышленником). Методы защиты информации на энергетическом уровне направлены на исключение (затруднение) приема противником информационных сигналов путем уменьшения отношения сигнал/шум до величин, обеспечивающих невозможность выделения информационного сигнала средством несанкционированного съема информации.Методы защиты информации на энергетическом уровнеПри защите телефонных разговоров на энергетическом уровне осуществляется подавление электронных устройств перехвата информации с использованием активных методов и средств, к основным из которых относятся методы: «синфазной» низкочастотной маскирующей помехи; высокочастотной маскирующей помехи; «ультразвуковой» маскирующей помехи; низкочастотной маскирующей помехи; повышения напряжения; понижения напряжения; компенсационный; «выжигания». Метод «синфазной» маскирующей низкочастотной помехи Метод «синфазной» маскирующей низкочастотной помехи используется для подавления электронных устройств перехвата речевой информации, подключаемых к телефонной линии последовательно в разрыв одного из проводов или через индукционный датчик к одному из проводов. Суть метода заключается в подаче во время разговора в каждый провод телефонной линии согласованных по амплитуде и фазе относительно нулевого провода электросети 220 В маскирующих помеховых сигналов речевого диапазона частот (маскирующего низкочастотного шума). Вследствие согласования по амплитуде и фазе в телефонном аппарате, подключаемом параллельно телефонной линии, эти помеховые сигналы компенсируют друг друга и не приводят к искажению полезного сигнала, т.е. не ухудшают качество связи. В любых устройствах, подключаемых к одному телефонному проводу (как последовательно, так и через индукционный датчик), помеховый сигнал не компенсируется и «накладывается» на полезный сигнал. А так как его уровень значительно превосходит полезный сигнал, то перехват передаваемой информации становится невозможным. В качестве маскирующего помехового сигнала, как правило, используются дискретные сигналы (псевдослучайные М-последовательности импульсов) в диапазоне частот от 100 до10000 Гц. Метод высокочастотной маскирующей помехи Метод высокочастотной маскирующей помехи заключается в подаче во время разговора в телефонную линию маскирующего помехового сигнала в диапазоне высоких частот звукового диапазона (маскирующего высокочастотного шума). Частоты маскирующих помеховых сигналов подбираются таким образом, чтобы после прохождения низкочастотного усилителя или селективных цепей модулятора телефонной закладки их уровень оказался достаточным для подавления полезного сигнала (речевого сигнала в телефонной линии), но в то же время чтобы они не ухудшали качество связи. Чем ниже частота помехового сигнала, тем выше его эффективность и тем большее мешающее воздействие он оказывает на полезный сигнал. Обычно используются частоты в диапазоне от 6-8 кГц до 12-16 кГц. Для исключения воздействия маскирующего помехового сигнала на качество связи в устройстве защиты, подключаемым параллельно в разрыв телефонной линии, устанавливается специальный фильтр нижних частот с граничной частотой выше 3,4 кГц, который подавляет (шунтирует) помеховые сигналы высокой частоты (не пропускает их в сторону телефонного аппарата) и не оказывает существенного влияния на прохождение низкочастотных речевых сигналов. В качестве маскирующего шума используются широкополосные аналоговые сигналы типа «белого шума» или дискретные сигналы типа псевдослучайной последовательности импульсов с шириной спектра не менее 3-4 кГц. Данный метод используется для подавления практически всех типов электронных устройств перехвата речевой информации, подключаемых к телефонной линии как последовательно, так и параллельно. Однако эффективность подавления средств съема информации с подключением к линии последовательно (особенно при помощи индукционных датчиков) значительно ниже, чем при использовании метода «синфазной» маскирующей низкочастотной помехи. Метод «ультразвуковой» маскирующей помехи Метод «ультразвуковой» маскирующей помехи в основном аналогичен рассмотренному выше. Отличие состоит в том, что частота помехового сигнала находится в диапазоне от 20-30 кГц до 50-100 кГц, что намного упрощает схему устройства подавления, но при этом эффективность данного метода по сравнению с методом высокочастотной маскирующей помехи ухудшается. Метод низкочастотной маскирующей помехи При использовании метода в линию при положенной телефонной трубке подается маскирующий низкочастотный помеховый сигнал. Этот метод применяется для активизации (включения на запись) диктофонов, подключаемых к телефонной линии с помощью адаптеров или индукционных датчиков, что приводит к сматыванию пленки (заполнению-памяти) в режиме записи шума, то есть при отсутствии полезного сигнала. Метод повышения напряжения Метод повышения напряжения заключается в «поднятии» напряжения в телефонной линии во время разговора и используется для ухудшения качества функционирования телефонных закладок за счет перевода их передатчиков в нелинейный режим работы. Повышение напряжения в линии до 25-35 В вызывает у телефонных закладок с последовательным подключением и параметрической стабилизацией частоты передатчика «уход» несущей частоты и ухудшение разборчивости речи. У телефонных закладок с последовательным подключением и кварцевой стабилизацией частоты передатчика наблюдается уменьшение отношения сигнал/шум на 3-10 дБ. Передатчики телефонных закладок с параллельным подключением к линии при таких напряжениях в ряде случаев просто отключаются. Метод понижения напряжения Метод понижения напряжения предусматривает подачу во время разговора в линию постоянного напряжения, соответствующего напряжению в линии при поднятой телефонной трубке, но обратной полярности. Этот метод применяется для нарушения функционирования всех типов электронных устройств перехвата информации с контактным (как последовательным, так и параллельным) подключением к линии, используя ее в качестве источника питания. Рассмотренные выше методы обеспечивают подавление устройств съема информации, подключаемых к линии только на участке от защищаемого телефонного аппарата до АТС. Для защиты телефонных линий используются устройства, реализующие одновременно несколько методов подавления. На отечественном рынке имеется богатый ассортимент средств защиты. Компенсационный метод Компенсационный метод используется для стеганографической маскировки (скрытия) речевых сообщений, передаваемых абонентом по телефонной линии. Данный метод обладает высокой эффективностью подавления всех известных средств несанкционированного съема информации, подключаемых к линии на всем участке телефонной линии от одного абонента до другого. Суть метода заключается в следующем: перед началом передачи скрываемого сообщения по специальной команде абонента на приемной стороне включается генератор шума, подающий в телефонную линию, маскирующую шумовую помеху (как правило, «цифровой» шумовой сигнал) речевого диапазона частот, которая в линии «смешивается» с передаваемым сообщением. Одновременно этот же шумовой сигнал («чистый» шум) подается на один из входов двухканального адаптивного фильтра, на другой вход которого поступает аддитивная смесь принимаемого речевого сигнала и маскирующего шума. Аддитивный фильтр компенсирует (подавляет) шумовую составляющую и выделяет скрываемый речевой сигнал (передаваемое сообщение). Наличие таких устройств защиты у обоих абонентов позволяет организовать полудуплексный закрытый канал связи. Метод «выжигания» Метод «выжигания» реализуется путем подачи в линию высоковольтных (напряжение более 1500 В) импульсов, мощностью 15-50 ВА, приводящих к электрическому «выжиганию» входных каскадов электронных устройств перехвата информации и блоков их питания, гальванически подключенных к телефонной линии. Подача высоковольтных импульсов осуществляется при отключении телефонного аппарата от линии. При этом для уничтожения параллельно подключенных устройств подача высоковольтных импульсов осуществляется при разомкнутой, а последовательно подключенных устройств — при «закороченной» (как правило, в телефонной коробке или щите) телефонной линии. В данной статье рассмотрена лишь небольшая часть из широкого спектра технологий защиты конфиденциальной речевой информации в помещениях и каналах связи. Надеемся, что представленные материалы помогут специалистам служб безопасности предприятий сориентироваться в выборе соответствующих технических средств защиты телефонных переговоров, которые до сих пор остаются для злоумышленников одним из самых информативных источников конфиденциальных сведений. Методы поиска электронных устройств перехвата информации с использованием нелинейных локаторов и рентгеновских комплексов Метод «выжигания» реализуется путем подачи в линию высоковольтных (напряжение более 1500 В) импульсов, мощностью 15-50 ВА, приводящих к электрическому «выжиганию» входных каскадов электронных устройств перехвата информации и блоков их питания, гальванически подключенных к телефонной линии. Подача высоковольтных импульсов осуществляется при отключении телефонного аппарата от линии. При этом для уничтожения параллельно подключенных устройств подача высоковольтных импульсов осуществляется при разомкнутой, а последовательно подключенных устройств — при «закороченной» (как правило, в телефонной коробке или щите) телефонной линии. В данной статье рассмотрена лишь небольшая часть из широкого спектра технологий защиты конфиденциальной речевой информации в помещениях и каналах связи. Надеемся, что представленные материалы помогут специалистам служб безопасности предприятий сориентироваться в выборе соответствующих технических средств защиты телефонных переговоров, которые до сих пор остаются для злоумышленников одним из самых информативных источников конфиденциальных сведений. Перед проведением работ необходимо удалить из контролируемого помещения электронные устройства: ПЭВМ, телевизоры, магнитофоны, радиоаппаратуру и т.п. Если это сделать нельзя, то обследование надо проводить при пониженной мощности излучения или чувствительности аппаратуры поиска. Чувствительность не следует ухудшать более, чем это необходимо для исключения влияния помеховых сигналов от электронной аппаратуры объекта. Для поиска закладных устройств целесообразно использовать нелинейные локаторы, обеспечивающие прием отраженных сигналов на второй и третьей гармониках и прослушивание модулированных сигналов локатора, отраженных от полупроводниковых элементов закладок. Если используются нелинейные локаторы, принимающие отраженный сигнал только на второй гармонике, то для поиска закладок необходимо дополнительно применять металлоискатели.Процесс поиска закладных устройств включает два этапа: — обнаружение электронного устройства и определение его местоположения; — идентификация обнаруженного устройства. Обнаружение и определение местоположения электронного устройства оператор осуществляет путем последовательного обхода помещения, двигаясь вдоль стен и обходя мебель и предметы, находящиеся в помещении. При этом антенну (датчик) нелинейного локатора необходимо постепенно перемещать вдоль всей обследуемой поверхности (или объектов) на расстоянии 5 … 20 см от них при скорости перемещения не более 30 см/с. Для обследования потолков и труднодоступных мест предпочтительно использование антенны (датчика), укрепленной на телескопической штанге. При появлении акустического (тонового) сигнала и свечения индикаторов (как правило, индикаторный блок располагается в центре штанги (на которую крепится антенна) или на переносном блоке), сигнализирующих о приеме отраженных сигналов на второй или третьей гармониках, медленно перемещая датчик параллельно обследуемой поверхности (вверх-вниз, влево-вправо и вперед-назад) и, изменяя ориентацию антенны датчика относительно обследуемой поверхности вблизи обнаруженного объекта, определятся его точное местоположение. Если при приближении антенны датчика к зоне предполагаемого местоположения объекта, на индикаторном устройстве имеется свечение только индикатора, сигнализирующего о приеме отраженного сигнала на третьей гармонике (как правило, индикатор зеленого цвета), то это означает, что обнаружен помеховый объект с контактными нелинейностями .Если имеет место свечение только индикатора, сигнализирующего о приеме отраженного сигнала на второй гармонике (как правило, индикатор красного цвета), или обоих индикаторов, необходимо снизить уровень излучаемой мощности зондирующего сигнала или чувствительность приемника до уровня, когда на индикаторном блоке останется свечение только индикатора одного цвета или количество светящихся светодиодов одного индикатора будет значительно больше чем другого, и после этого произвести идентификацию обнаруженного объекта. Идентификация обнаруженного объекта является наиболее ответственной частью работы и требует от оператора навыков в работе и внимания. Электронные устройства, в которых имеются полупроводниковые элементы, создают отклик, который на индикаторном устройстве дает свечение индикатора, сигнализирующего о приеме отраженного сигнала на второй гармонике.При очень сильном отклике, когда светятся все светодиоды индикатора, сигнализирующего о приеме отраженного сигнала на второй гармонике, возможно свечение индикатора, сигнализирующего о приеме отраженного сигнала на третьей гармонике. В этом случае, как правило, при уменьшении уровня зондирующего сигнала или уменьшении чувствительности приемника количество светящихся светодиодов индикатора, сигнализирующего о приеме отраженного сигнала на второй гармонике, уменьшается, а свечение светодиодов индикатора, сигнализирующего о приеме отраженного сигнала на третьей гармонике, — исчезает . При обнаружении электронного устройства наблюдается устойчивое свечение светодиодов столбца, сигнализирующего о приеме отраженного сигнала на второй гармонике, которое без изменения положения датчика не изменяется, а в головных телефонах слышен устойчивый звуковой (тональный) сигнал. При постукивании по обследуемой поверхности в различных точках зоны обнаружения показания индикаторного устройства не изменяются. Если закладка работает в активном режиме, то при наличие соответствующего режима у нелинейного локатора, через головные телефоны можно прослушать тестовый акустический сигнал, создаваемый в контролируемом помещении. Объекты, представляющие собой нелинейный элемент с неустойчивым «р-n» переходом, преимущественно создают отклики (помеховые сигналы), которые на индикаторном устройстве датчика дают свечение столбца, сигнализирующего о приеме отраженного сигнала на третьей гармонике, а в некоторых случаях — неустойчивым свечением столбца, сигнализирующего о приеме отраженного сигнала на второй гармонике. Помеховые сигналы могут создавать все металлические контакты, в том числе и ржавчина. Наиболее часто помеховые сигналы создают мебельные пружины, выключатели и розетки любого класса, гвозди в мебели, скрепки для бумаги, металлическая арматура бетонных стен, металлические замки кейсов, и т.д. В ряде случаев помеховый сигнал могут создавать некоторые участки древесностружечных плит и других материалов, включающих смолы и лаки. Неустойчивое свечение светодиодов (быстро меняющиеся уровни показаний столбца, сигнализирующего о приеме отраженного сигнала на второй гармонике), трески в головных телефонах (или прослушивание частоты механической вибрации) при достаточно легком постукивании по обследуемой поверхности являются характерным признаком помехового сигнала от контактов и ржавых поверхностей. При достаточно сильном механическом воздействии по обследуемой поверхности (например, ударе резиновым молотком) в ряде случаев помеховый сигнал может совсем исчезнуть . Таким образом, значительное превышение уровня свечения светодиодов столбца, сигнализирующего о приеме отраженного сигнала на третьей гармонике, или неустойчивое свечение светодиодов столбца, сигнализирующего о приеме отраженного сигнала на второй гармонике, свидетельствует об обнаружении помехового объекта.При использовании некоторых нелинейных радиолокаторов (например, NR 900E) идентификацию обнаруженного объекта можно проводить по уровню и характеру тонового сигнала в головных телефонах при перемещении датчика (антенны) параллельно обследуемой поверхности от точки обнаружения к периферии на 30 … 40 см и обратно. При наличии электронного устройства прослушивается тон максимальной громкости (наблюдается минимум шума) в головных телефонах в точке его обнаружения, а при наличие помехового объекта — минимум (шум в головных телефонах возрастает) .

Методика поиска закладных устройств с использованием ручных металлоискателей аналогична поиску с использованием индикаторов электромагнитного поля. Поиск осуществляется путем последовательного обхода помещения и предметов, находящихся в нем. При этом антенну (датчик) металлоискателя необходимо постепенно перемещать вдоль всей обследуемой поверхности или объектов на расстоянии 5 … 10 см от них.При приближении антенны (датчика) к металлическому предмету на некоторое расстояние, определяемое положением регулятора чувствительности металлоискателя и характеристиками обнаруженного предмета, срабатывает звуковая или световая сигнализация. Идентификация обнаруженного предмета осуществляется визуально или с использованием нелинейного локатора. Для обследования кирпичных и бетонных стен, деревянных конструкций и т.д. наряду с нелинейными локаторами и металлоискателями могут использоваться ультразвуковые приборы, позволяющие выявлять пустоты. При приближении зонда (датчика) прибора к месту, где находится пустота, происходит изменение частоты высокочастотного ультразвукового генератора прибора. Обнаруженное место обследуется визуально и с использованием нелинейного локатора и металлоискателя.Для выявления пустот в стенах помещения также могут применяться тепловизоры. За счет разницы теплопроводности бетона или кирпича стен и воздуха пустот их границы наблюдаются на экране тепловизора. Переносные рентгеновские установки применяют для просмотра предметов неизвестного назначения, а также анализа выявленных в стенах пустот. Методика обнаружения закладных устройств с использованием рентгеновских комплексов следующая. Обследуемый предмет (или стена) размещается между излучателем (рентгеновским аппаратом) и просмотровой приставкой.Окно излучателя запрещается направлять в сторону операторов. При включении рентгеновского аппарата изображение предмета наблюдается оператором на флюороскопическом или телевизионном экранах. На рентгеновском изображении по характерным видовым признакам распознаются элементы электронных устройств: печатные платы, микросхемы, диоды, транзисторы, конденсаторы, соединительные проводники и т.д. Если обследуемый предмет не должен содержать элементы электронных устройств (как, например, пепельница, зажигалка, ваза и т.д.), то обнаружение последних однозначно свидетельствует о наличие встроенных в предмет закладных устройств. Сложнее обстоит дело с обнаружением закладных устройств в электронных приборах, например, ПЭВМ, телевизоре или телефонном аппарате. В этом случае необходимо иметь рентгеновские снимки основных блоков и печатных плат обследуемых устройств в типовом исполнении. Выявление закладных устройств осуществляется в результате визуального сравнения и выявления различий имеющихся рентгеновских снимков (изображений) типовых блоков (или печатных плат) с реально наблюдаемыми изображениями. Проведение данного вида работ требует высокой подготовки и большого опыта работы оператора. Из переносных рентгеновских установок наиболее целесообразно использовать рентгено-телевизионные комплексы, так как последние обладают большей степенью защиты персонала от облучения, позволяют проводить дополнительную обработку и запоминание изображений и осуществлять (при сопряжении с ПЭВМ) автоматическое сравнение получаемых изображений с эталонными, хранящимися в базе данных. Радиационная безопасность операторов, эксплуатирующих рентгено-телевизионные установки, обеспечивается прежде всего выбором максимально возможных расстояний между излучателем и оператором, а также использованием естественных и искусственных защитных преград. Целесообразно размещение рентгеновского излучателя и рентгено-телевизионного преобразователя в одном помещении, а остальных блоков — в другом. В этом случае при наличии глухой стены между помещениями толщиной не менее 0,5 кирпича число включений рентгено-телевизионной установки не ограничивается . Дозовые пределы облучения операторов в соответствии с Нормами радиационной безопасности ( НРБ-96 ) не должны превышать 20мЭв (2 рентгена) в год для операторов входящих в категорию А (профессиональные работники), и 1мЭв (0,1 рентгена) в год — для операторов категорий «лица из населения». Например, при эксплуатации установки «Рона» в течение года одним оператором (входящим в категорию А), находящимся на расстоянии 5 м сбоку от излучателя, предельное число включений установки не должно превышать 2000 в год . Контроль облучения операторов должен быть организован в соответствии с основными санитарными правилами работы с радиоактивными веществами и другими источниками ионизирующих излучений (ОСП 72/87). |

Перехват коммуникаций — обзор

Вышеупомянутые методы атаки могут использоваться вместе, что является одной из причин, почему безопасность коммуникаций является очень сложной областью. Здесь следует в первую очередь техническая безопасность; Однако, мы не должны упускать из виду важность комплексного подхода к защите информационных активов.

Электронное наблюдение и прослушивание телефонных разговоров

Электронное наблюдение использует электронные устройства для скрытого прослушивания разговоров, тогда как прослушивание телефонных разговоров относится к перехвату телефонных разговоров.Термин «прослушивание телефонных разговоров» становится устаревшим, и его следует заменить термином « прослушивание телефонных разговоров », потому что большая часть электронных средств связи является беспроводной (например, сотовые телефоны). Частному сектору (например, частным службам безопасности, ИП и гражданам) запрещено применять эти методы наблюдения. Судебные и законодательные ограничения, а также фактическое использование электронного наблюдения и прослушивания телефонных разговоров федеральной, государственной и местной полицией, военными и разведывательным сообществом различаются.Правительственные уголовные расследования проводятся в соответствии с более высокими правовыми стандартами (например, постановление суда, основанное на вероятной причине), чем расследования с участием шпионов, террористов или других угроз национальной безопасности , при этом правительство действует в соответствии с более низкими правовыми стандартами (например, Письмо о национальной безопасности, выданное надзирателя ФБР без рассмотрения в суде). Из-за того, что обнаружение является настолько сложным, точные масштабы электронного наблюдения и прослушивания разговоров невозможно измерить не только в рамках уголовных и разведывательных расследований во всем мире, проводимых всеми правительствами, но также и шпионами, ИП и другими лицами.Распространенность этой незаконной деятельности, вероятно, больше, чем можно было бы ожидать.

Winter (2012) сообщает, что по оценкам мирового судьи США Стивена Смита, участвующего в утверждении секретных ордеров, федеральные судьи ежегодно утверждают 30 000 приказов электронного наблюдения. Такие секретные приказы разрешены в соответствии с Законом о конфиденциальности электронных коммуникаций (ECPA) 1986 года и предоставляют правоохранительным органам доступ к телефонным звонкам, электронной почте, текстовым сообщениям, посещаемым веб-сайтам и другим электронным сообщениям.ECPA разрешает не разглашать приказы электронного наблюдения посредством запечатанных судебных файлов, судебных приказов и отложенного уведомления, хотя это может быть открыто для телефонных компаний и других провайдеров связи, которые выполняют приказы. Уинтер сообщает, что «баланс между слежкой и конфиденциальностью резко сместился в сторону правоохранительных органов».

Кроме того, мы должны также учитывать масштабы наблюдения для сдерживания угроз национальной безопасности в соответствии с такими законами, как Закон о наблюдении за внешней разведкой, который был изменен Законом США о патриотизме с целью включения терроризма, не поддерживаемого иностранным правительством.Другой вопрос — необходимость обновления этих законов в свете меняющихся технологий.

Электронное наблюдение и технология прослушивания телефонных разговоров настолько развиты, что меры противодействия отстают от технологий и методов. Следовательно, только наиболее квалифицированно подготовленный и опытный специалист может противостоять этой угрозе.

Оборудование для видеонаблюдения легко достать. Передатчики содержатся в игрушках и других предметах, которые можно найти во многих домах. Розничные продавцы продают FM-передатчики или микрофоны, которые передают звук без проводов на обычное FM-радио после настройки на правильную частоту.Эти FM-передатчики рекламируются для использования ораторами, которые предпочитают беспроводные микрофоны, чтобы они могли ходить во время разговора, не мешая проводам; голос передается, а затем транслируется через большие динамики. Они также рекламируются, чтобы подслушивать ребенка из другой комнаты. Человек, разбирающийся в электронике, может просто зайти в местный магазин электроники или сделать покупки в Интернете и купить все необходимые материалы, чтобы создать изощренную ошибку. Также доступны готовые модели. В одном типе используется та же глобальная система, что и в сотовых телефонах, и к нему можно звонить из любого места, не вызывая звонка для прослушивания.

Миниатюризация значительно облегчила шпионаж. С развитием микрочипов передатчики становятся настолько маленькими, что эти устройства можно опутать толстой бумагой, например, календарем, штампом или гвоздем в стене. Ошибки могут быть сажены во время строительства здания, или человек может получить их, спрятанные в подарке или другом предмете. Передатчики могут работать от солнечной энергии (то есть дневного света) или от местного радиовещания.

Методы ошибок различны.Информация со скрытого микрофона может быть передана через радиопередатчик или «провод». Жучки скрываются в различных предметах или переносятся на человека. Передающими устройствами можно дистанционно управлять с помощью радиосигнала для их включения и выключения. Это затрудняет обнаружение. Устройство, известное как передатчик несущего тока, помещается в розетки, выключатели света или другие электрические компоненты. Он получает питание от провода переменного тока, к которому он подключен. Звуковые системы с динамиками служат микрофонами.

Многие шпионы используют несколько систем. Помещается множество ошибок, чтобы они могли быть обнаружены, что во многих случаях удовлетворяет требованиям безопасности и управления. Остальные ошибки скрываются более хитро.

Грубер (2006: 280–283) отмечает, что пушечные микрофоны очень эффективны. Он пишет, что их можно навести на цель со значительного расстояния; они используются с гарнитурой и усилителем. Микрофоны пистолетов можно увидеть на футбольных матчах.

В традиционных телефонах используются провода, которые позволяют звонкам перемещаться между стационарными точками.Телефонные линии доступны во многих местах, поэтому их трудно обнаружить. Отвод может быть прямым или беспроводным. Прямым касанием, как в голливудских фильмах, пара проводов подключается к телефонной линии, а затем подключается к наушникам или диктофону. Есть несколько методов модификации телефона, чтобы он стал подслушивающим устройством, даже когда он повешен. Для беспроводного крана используется FM-передатчик, похожий на комнатный жучок. Передатчик подключается к линии, а затем к приемнику (например.г., радио) принимает сигнал. Беспроводные краны (и комнатные жуки) обнаруживаются с помощью специального оборудования. Прямые отводы найти сложно. Необходима проверка всей линии.

Сегодня многие телефоны являются мобильными, и, поскольку телефонный трафик передается по космическому радио в нескольких режимах — например, в сотовой, микроволновой и спутниковой связи, — работа шпиона становится намного проще и безопаснее, поскольку нет необходимости в прослушивании на месте. Для каждого режима требуется соответствующее оборудование.

Диффи и Ландау (2009) пишут:

Хотя большие изменения в телефонии привели к столь же значительным изменениям в прослушивании телефонных разговоров, основные положения остались прежними.Перехват и использование сообщений состоит из трех основных компонентов: получение доступа к сигналу, сбор сигнала и извлечение сигнала. Доступ может осуществляться через зажимы из крокодиловой кожи, радио или компьютерную программу. Эксфильтрация перемещает результаты туда, где их можно использовать. Сбор может быть объединен с эксфильтрацией или может включать запись или прослушивание. Касание может происходить в самом телефоне из-за внедрения ошибки или вредоносной программы, которая тайно перехватывает вызов, часто по радио.

В одном случае агент Моссада в Берне, Швейцария, был арестован после того, как пытался прослушивать телефонную трубку жертвы Хезболлы.Его техническая система представляла собой сотовый телефонный аппарат, который активировался, когда целевой телефон был задействован. Устройство будет автоматически звонить на другой сотовый телефон, на котором будет отслеживаться телефон цели (Business Espionage Controls and Countermeasures Association, 2007).

Необходимо учитывать множество методов и нововведений, которые могут быть применены шпионом. К ним относятся инфракрасные передатчики, которые используют световые частоты ниже видимого частотного спектра для передачи информации.Этого можно избежать с помощью физического экранирования (например, закрыв шторы). Другой метод, лазерное подслушивающее устройство, «отталкивает» лазер от окна для приема звука из комнаты. Недорогие системы шумоподавления могут обойти эту технику (Jones, 2000: 1–17). Кайзер и Стоукс (2006: 65) пишут: «Новые лазерные микрофоны создаются путем подачи двух тонких прядей оптоволоконного кабеля в комнату, за которой ведется наблюдение. Микрофон работает, когда лазерный луч направляется по одному из волокон, где он натыкается на тонкую алюминиевую диафрагму и возвращается по другому волокну во время разговора в комнате.«Чтобы найти это и другие устройства, требуется тщательный поиск. Компьютеры, электронная почта, факсимильные сообщения и другие сообщения также являются объектом доступа шпионов. Шпион может спрятать записывающее устройство или камеру с линзами-обскурами в помещении или носить камеру, скрытую за курткой или галстуком. Если рисунки или рисунки на стенах или видны через окна, шпион, размещенный в другом небоскребе в нескольких кварталах от него, может использовать телескоп для получения секретных данных, а устройство для чтения по губам может улучшить сбор информации. Или у окна может появиться мойщик окон для наблюдения.Другой метод — это шпион, замаскированный под дворника, который должен быть назначен на конкретный сайт. Все эти методы никоим образом не исчерпывают умений шпионов, о которых говорилось ранее в разделе «методы шпионажа».

Контрмеры технического наблюдения

ASIS International (2007: 17) утверждает следующее:

Контрмеры технического наблюдения (TSCM) относится к использованию услуг, оборудования и методов, предназначенных для обнаружения, идентификации и нейтрализации эффективности деятельности по техническому наблюдению (электронное прослушивание, прослушивание телефонных разговоров, прослушивание телефонных разговоров и т. д.)). Контрмеры технического наблюдения должны быть частью общей стратегии защиты. Все сотрудники организации, ответственные за физическую безопасность, безопасность объектов, защиту информационных активов, телекоммуникации, планирование встреч и информационные технологии, заинтересованы в решении этих проблем.

Физические характеристики здания влияют на возможности наблюдения. Некоторыми из этих факторов являются плохая конструкция контроля доступа, недостаточная звукоизоляция, общие или общие воздуховоды и пространство над подвесными потолками, обеспечивающее доступ.Внутренняя группа безопасности может начать контрмеры, проведя физический поиск установленных устройств. Если принято решение обратиться к специалисту , следует нанять только наиболее квалифицированно подготовленного и опытного консультанта .

Консультант по контрмерам

Организации часто нанимают консультантов по контрмерам для выполнения контрактных работ. Как потребитель, попросите копии сертификатов о пройденных курсах TSCM и копию страхового полиса на случай ошибок и упущений для услуг TSCM.Какое оборудование используется? Какие методы используются по цене? Проводятся ли проверки и тщательный физический осмотр по заявленной цене? Следите за тактикой запугивания. Действительно ли консультант — поставщик, пытающийся продавать устройства обнаружения слежения, или ИП, утверждающий, что является специалистом по TSCM? Сможет ли консультант защитить конфиденциальность? Интервьюер должен запросить обзор прошлых отчетов клиентам. Были ли удалены имена в целях защиты конфиденциальности? Эти вопросы помогают избежать приема на работу неквалифицированного «эксперта».«Один практикующий предлагал клиентам услуги по отладке и использовал дорогостоящее оборудование для проведения обследований. После сотен поисков он решил отремонтировать оборудование. Специалист по обслуживанию обнаружил, что устройство не работает должным образом, поскольку в одном из его компонентов не было аккумулятора. Удивленный «эксперт» так и не понял, что нужна батарея.

Для комплексной программы противодействия компетентный консультант будет заинтересован в передаче, хранении, извлечении и уничтожении конфиденциальной информации.Такой анализ приведет к дополнительным затратам, но зачастую он оказывается рентабельным.

Работодатель должен использовать общественный телефон за пределами помещения, чтобы связаться с консультантом, чтобы не предупредить шпиона о надвигающихся контрмерах . Предупрежденный шпион может удалить или отключить ошибку или нажать, и TSCM может быть менее эффективным.

Методы и оборудование

Оборудование для обнаружения дорогое, а определенное оборудование подвержено вздутию, но бесполезно. Компания должна приобретать собственное оборудование только в том случае, если у нее есть высококвалифицированный технический специалист TSCM, проводится много проверок и внутренняя программа TSCM является рентабельной.

Оборудование включает детектор нелинейных переходов (NLJD) стоимостью от 10 000 до 20 000 долларов. Он способен обнаруживать радиопередатчики, микрофоны, инфракрасные и ультразвуковые передатчики, записывающие устройства, видеокамеры, сотовые телефоны, дистанционно управляемые детонаторы и другие скрытые электронные устройства, даже когда они не работают. Грубер (2006: 284–285) предлагает следующее о NLJD. Он передает микроволновый сигнал через свою антенну, а внутренний приемник прослушивает радиочастотный ответ, который может означать, что устройство присутствует.NLJD доступны с различной выходной мощностью для правительственной версии с ограничениями. Эффективность этого оборудования низка в области, содержащей несколько электронных устройств; в этом случае лучше всего провести физический поиск.

Телефонный анализатор — это еще один инструмент, предназначенный для тестирования различных одно- и многолинейных телефонов, автоответчиков, факсов и систем внутренней связи. Анализатор спектра — еще один инструмент. По сути, это радиоприемник с визуальным дисплеем для обнаружения бортовых радиосигналов.На рынке представлены и другие виды специализированного оборудования. Предостережение для покупателя.

В одном случае, специалист TSCM проводил обследование в конференц-зале крупной корпорации, когда в безвредном на вид степлере среди других канцелярских принадлежностей был обнаружен диктофон с голосовой активацией и памятью. Затем в комнате была установлена камера с точечной линзой, и на видео было видно, как офисный работник каждую неделю меняет степлер на похожий. В ходе беседы и интервью рабочий рассказал, кто стоит за шпионажем, что ему заплатили по 500 долларов за каждый степлер, содержащий аудио, и что он передал шпиона только три степлера за время его работы в течение пяти месяцев.Работника уволили, с полицией не связались, СМИ и акционеры так и не узнали о возможных утечках информации, а шпиону сообщили об обнаружении и пригрозили возбуждением уголовного и гражданского дела.

Некоторые сотрудники службы безопасности или руководители внедряют ошибку с единственной целью — определить, эффективно ли оборудование специалиста по обнаружению. Этот «тест» может быть истолкован как уголовное преступление. Альтернативой являются специально разработанные тестовые передатчики, имеющиеся в продаже, которые не имеют микрофонного датчика и поэтому могут использоваться без каких-либо обязательств.Другой прием — положить магнитофон с микрофоном в ящик стола.

Набор инструментов и стандартные формы — два дополнительных помощника для специалиста по противодействию. Набор инструментов состоит из обычных инструментов (например, отверток, плоскогубцев, изоленты), используемых электриком. Стандартные формы облегчают ведение документации и служат контрольным списком. Что проверяли? Какие тесты проводились? Какие были показания? Где? Когда? Кто проводил тесты? Почему проводились тесты? В течение определенного периода записи могут использоваться для сравнения, помогая отвечать на вопросы.

В следующем списке представлены темы для рассмотрения для TSCM (Gruber, 2006: 277–304; Kaiser and Stokes, 2006: 60–68):

- •

Поскольку шпион, узнавший о поиске TSCM, может отключить или снять свое оборудование, специалист TSCM должен соблюдать осторожность, замаскировав транспортные средства, одежду и оборудование. Высшее руководство может выбрать прикрытие, чтобы никого не предупредить о TSCM.

- •

Ранним шагом в TSCM является физический поиск устройств, начинающийся снаружи здания.Физический обыск, как снаружи, так и внутри, очень важен и требует много времени. Снаружи сосредоточьтесь на таких объектах, как коммуникации, провода, воздуховоды и проемы (например, окна). Шпион может подключаться к линиям за пределами здания, даже не заходя в здание.

- •

Внутри здания технический специалист TSCM должен проверить кабели и внутреннее индивидуальное офисное оборудование (например, телефоны, факсы и компьютеры). Есть ли в оргтехнике что-то странное?

- •

Техник должен хорошо разбираться в ИТ-системах, компьютерах, внутренней или локальной сети (LAN), а также подключении к внешней или глобальной сети (WAN).Эти системы можно прослушивать или прослушивать, как телефонные системы. Например, анализатор LAN, подключенный к линии, может читать всю электронную почту, проходящую через линию. У техника должно быть оборудование для проверки того, что прикреплено к линиям.

- •

Помимо традиционного кабеля, можно также использовать оптоволоконный кабель. Ответвление на оптоволоконном кабеле можно обнаружить с помощью оптического рефлектометра во временной области.

- •