история возникновения и основные понятия — журнал «Рутвет»

Оглавление:

- Криптология: основные понятия

- Как развивалась криптология, и основные этапы видоизменения

- Криптология, как наука: история появления до нашей эры

- История развития: наша эра

- История развития с 17 столетия

С давнего времени люди стремились к созданию возможности защищать различную информацию от посторонних глаз с помощью ее преобразования. Криптографию можно считать ровесницей возникновения языка человека. Изначально письменность представляла собой криптографическую систему, недаром в древнее время ее знали лишь немногочисленные люди. Об этом факте могут свидетельствовать Древнеегипетские и Древнеиндийские рукописи. Итак, криптография являет собой специфический метод информационной защиты, который имеет долгую историю развития. А криптология – своеобразное течение, которое занимается научным изучением и разработкой способов, методики, средств криптографического шифрования информации.

Криптология: основные понятия

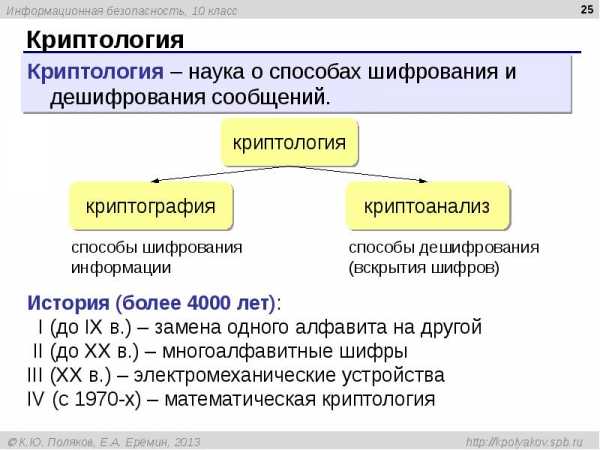

Криптология – научное течение, которое изучает вопросы безопасной связи, используя зашифрованные предложения. Эта наука подразделяется на 2 направления.

- Криптография являет собой науку, которая изучает безопасную методику связи, создание стойких систем, обеспечивающих зашифровку. Этот раздел отвечает за поиск методики изменения информации с помощью математики.

- Криптоанализ представляет собой раздел, который исследуют возможность прочтения текста без применения ключа, то есть изучает возможности взлома.

Криптоаналитики – люди, которые изучают криптоанализ и исследуют разработанные шифры.

Зашифрование – процесс использования шифров по отношению к сообщению.

Расшифрование – обратный процесс применения системы зашифровки к видоизмененному письму.

Дешифрование – чтение сообщения без использования ключа, иными словами, взлом сообщения, отредактированного шифром.

Как развивалась криптология, и основные этапы видоизменения

В 1987 году на территории Соединенных Штатов Америки для использования широкими массами был распространен национальный стандарт криптографии, через 2 года такое шифрование информации было принято и в России.

Выделяется 3 этапа развития этого научного течения. Первый из них являет собой время донаучной криптологии, которая распространялась между немногочисленными искусными умельцами и являлась ремеслом. Второй этап датируется 1949 годом, а именно выпуском работы К. Шеннона, которая рассматривает связь в секретных системах. В этом труде исследователь фундаментально изучает шифры и самые важные вопросы, возникающие по их устойчивости. Этот труд и стал отправной точкой, с которой криптологическую науку начинают считать прикладной математической дисциплиной. Третий период начинается с выпуском труда «Новейшие направления в криптографии», который был распространен в 1976 году исследователями У. Диффи и М. Хеллманом. В этом труде была показана возможность секретной связи без предварительного распространения секретного ключевого шифровального метода.

В этом видео можно узнать, как работает алгоритм Диффи и Хеллмана на просто и понятном примере.

Криптология, как наука: история появления до нашей эры

В середине 9 столетия до нашей эры стал использоваться скиталь – устройство для шифрования. Скиталь действовал на основе шифрования с перестановкой. Чтобы дешифровать текст, необходимо было намотать полученную ленту на конус. В том месте, где образовывались читаемые слова, определялся необходимый диаметр, с помощью которого и читался полный текст. Этот метод придумал Аристотель.

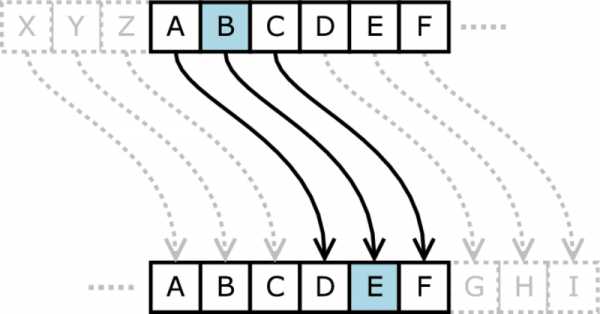

В 56 году до нашей эры Юлий Цезарь активно пользовался шифром замены. Он заключался в переписывании алфавита со сдвигом по определенному численному циклу под алфавитом открытого письма. Символы открытого сообщения, находящегося сверху, сменялись символами нижнего алфавита.

История развития: наша эра

В 5 столетии наблюдался закат криптографического развития. Это обусловлено преследованием церковью тайнописи, которую она воспринимала колдовством. Это было обусловлено тем, что зашифрованные мысли были недоступны для прочтения церковными служащими.

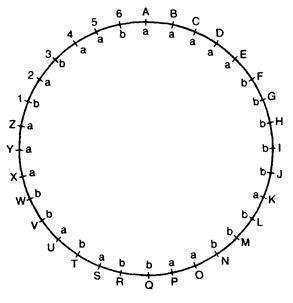

Во второй половине 15 столетия математик Л. Б. Альберта, находясь в Ватикане, написал книгу. В этом труде были рассмотрены шифровальные замены с применением 2 концентрических кругов. По периметру одного круга был изображен открытый алфавит, а по периметру другого – зашифрованная система.

И. Тритемием был написал учебник по криптографии, который оказался первейшим трудом такого содержания. Именно он предложил методику шифрования «Аве Мария» с использованием многозначной заменой. В этой методике каждый буквенный символ текста имел вариацию замен. В конце шифрования получался псевдооткрытое письмо.

Д. Кардано изобрел шифровальную систему, которая основывалась на использовании картонного куска, где была размечена решетка, и находились отверстия, которые нумеровались в произвольном порядке. Для получения видоизмененного сообщения требовалось записывать буквенные обозначения в отверстия в соответствие с выбранной нумерацией.

История развития с 17 столетия

Лорд Ф. Бэкон впервые начал шифровать буквы с помощью 5-значного двоичного кода, состоящего из 0 и 1.

В 17 столетии изобрели словарные методики зашифровки, в которых буквенные обозначения записывались 2 числами – номерным числом строки и конкретным номером буквы в строчке подобранной распространенной книги.

К. Гаусс пользовался рандомной зашифровкой сообщения. В нем зачастую встречающиеся символы сменялись буквенными обозначениями соответствующих групп.

До нашего времени криптографические исследования находили свое применение для сохранности тайны государства, поэтому специальные органы разрабатывали стойкие системы. В настоящие дни сфера информационной защиты активно расширяет свои границы. Актуальным становится проведение системного анализа средств криптографии с учетом возможного варианта их активного использования для сохранности в секретах в разных условиях. Также последние годы развития криптологии отличаются разработкой новейших методик зашифровки данных, которые способны самым активным образом применяться для видоизменения письма по сравнению с традиционным криптографическим шифрованием.

Периоды и этапы развития различных наук: эпоха античности.

Методы и виды шифрования: основы для начинающих.

В этом видео можно узнать о том, что такое криптография, асимметричном и ассиметричном шифровании на понятном и доступном языке. Обязательно оставляйте свои вопросы и пожелания в комментариях к статье!

www.rutvet.ru

Криптология — ФРТК

«Каждый, кто думает, что изобрел

непробиваемую схему шифрования,-

или невероятно редкий гений

или просто наивен и неопытен…»

Ф.Циммерман

Криптология — это область знаний, изучающая науку о шифрах (криптографию) и методы раскрытия этих шифров (криптоанализ). Очень часто под криптологией понимают лишь криптографию. Это не совсем правильно. Криптография изучает и применяет такие методы преобразования информации, которые не позволили бы злоумышленнику извлечь ее из перехваченных незаконным путем сообщений. Криптоанализ же, наоборот, рассматривает процесс получения информации из шифрованных сообщений. Криптография и криптоанализ — это две ветви одной науки, преследующие прямо противоположные цели. Однако эти две дисциплины связаны друг с другом, и не бывает хороших криптографов, не владеющих методами криптоанализа.

Потребность шифровать и передавать шифрованные сообщения возникла очень давно. Первые упоминания об использовании шифров греками относятся к V-VI веку до н.э. После, на протяжении более чем двухтысячелетней истории, криптография была искусством засекречивания важной в основном государственной информации, и поэтому обслуживала практически исключительно нужды военных и дипломатов. При этом сами приемы шифрования и дешифрования держались в секрете.

Криптология послужила толчком к развитию всей современной вычислительной техники: первые ЭВМ Colossus и ENIAC были созданы специально для криптоанализа шифров военного времени. Теория информации была создана Шенноном в результате работ в области криптологии. Известный криптолог Рональд Райвест сказал, что криптология была «повивальной бабкой» всей computer science.

Компьютерная революция начиная с середины ХХ века потребовала гражданской криптографии для защиты огромного количества персональной, коммерческой, финансовой и технологической информации. Криптография начинает оформляться в новую математическую теорию и становится объектом интенсивного математического изучения.

В течение столетий основной задачей, стоявшей перед криптологией, была задача обеспечения конфиденциальности, то есть обеспечение секретности информации при передаче по незащищенным каналам. Способность шифра противостоять всевозможным атакам на него называют стойкостью шифра. Это понятие является центральным в криптографии. До недавнего времени стойкость шифра оценивалась по числу усилий потраченных при неудачных попытках его раскрытия. С середины ХХ века начались поиски объективных критериев надежности криптосистем, и криптология перешла из древнего искусства в современную точную науку. В последние десятилетия уходящего века обоснование надежности систем исходит из теории сложности вычислений. И хотя качественно понять, что такое стойкость шифра легко, но получение строгих доказуемых оценок стойкости для каждого конкретного шифра — задача нерешенная.

Новое дыхание криптология получила в 1976 году, когда была предложена концепция открытого шифрования: шифрование стало доступно любому желающему, дешифрование — только законному пользователю. Важность этого открытия трудно переоценить: развитие идей открытого шифрования привело к разработке систем электронной цифровой подписи, открытого распределения ключей, методов проверки подлинности.

Успехи, достигнутые при разработке схем цифровой подписи и открытого распределения ключей, позволили решать задачи взаимодействия удаленных абонентов. Так возникло новое направление — криптографические протоколы — распределенные алгоритмы решения криптозадач. Вот несколько проблем, решаемых с помощью протоколов: подписание контракта недоверяющими друг другу абонентами, идентификация абонентов и аутентификация, разделение секрета между несколькими пользователями. Развитие и осмысление различных протоколов привело к появлению новой математической модели — доказательства с нулевым разглашением. Его первым практическим применением стали smart-карты.

С каждым днем потребность в защите информации все возрастает, что связано с бурным развитием вычислительной техники и средств связи. Во многих областях одной из основных становится проблема обеспечения целостности информации, то есть защита от попыток уничтожения или изменения защищаемой информации. Типичный пример прикладной области, где целостность иногда важнее секретности, — автоматизированные системы банковских расчетов.

В последнее время в связи с развитием электронной торговли и оказанием дистанционных платных услуг возникла еще одна криптографическая задача — обеспечение неотслеживаемости, то есть невозможности определения личности клиента, если он этого не желает. Решение этих задач связано с разработкой электронного денежного оборота: электронных денег, электронных бумажников и т.д. Сегодня криптология переживает бум. Но не смотря на это, криптоалгоритмы остаются тайной за семью печатями для большинства рядовых потребителей. На естественный вопрос пользователя — дает ли данное криптографическое средство надежную защиту — очень часто нельзя дать ни отрицательного, ни положительного ответа.

Хотя внутренне криптология весьма сложна, многие ее теоретические достижения сейчас широко используются в нашей насыщенной информационными технологиями жизни: smart-картах, электронной почте, системах банковских платежей, электронной торговле через Internet, системах документооборота, базах данных, системах электронного голосования и многих других. Соотношение между внутренней сложностью криптологии и ее практической применимости поистине уникально.

Для профессионального понимания криптоалгоритмов, умения оценивать их сильные и слабые стороны, а тем более строить их самому, необходима, конечно же, серьезная подготовка университетского уровня — как математическая, так и физическая. Связано это с тем, что современная криптология как наука основывается на понятиях, фактах и самых последних достижениях фундаментальных наук: математики, теории информации, теории сложности вычислений, алгоритмики, электроники, физики и др. Для построения хорошей криптосистемы недостаточно объединить несколько хитроумных схем. Необходимо понимать, как все это будет взаимодействовать, какие последствия это может иметь, что может предпринять противник. Специалист в области криптологии одновременно и криптограф, и криптоаналитик.

В ближайшее время важность и значение криптологии будет только возрастать, так как неизбежен переход нашего постиндустриального общества к информационному. Уже сегодня люди, владеющие методами защиты информации, широко востребованы. В будущем же спрос на специалистов высокой квалификации, которые свободно ориентируются в области обеспечения безопасности и которые могут вести самостоятельные исследования, будет неуклонно увеличиваться.

Криптология — интересная и сложная наука, но ей можно и нужно учиться!

Специальность «Компьютерная безопасность»

mipt.ru

Криптология

Основные понятия криптологии

Криптология разделяется на два направления — криптографию и криптоанализ. Цели этих направлений прямо противоположны. Криптография занимается поиском и исследованием математических методов преобразования информации.

Сфера интересов криптоанализа — исследование возможности расшифровывания информации без знания ключей.

Современная криптография включает в себя четыре крупных раздела:

1. Симметричные криптосистемы.

2. Криптосистемы с открытым ключом.

3. Системы электронной подписи.

4. Управление ключами.

Основные направления использования криптографических методов — передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

Криптографические методы защиты информации в автоматизированных системах могут применяться как для защиты информации, обрабатываемой в ЭВМ или хранящейся в различного типа ЗУ, так и для закрытия информации, передаваемой между различными элементами системы по линиям связи. Криптографическое преобразование как метод предупреждения несанкционированного доступа к информации имеет многовековую историю. В настоящее время разработано большое количество различных методов шифрования, созданы теоретические и практические основы их применения. Подавляющие число этих методов может быть успешно использовано и для закрытия информации.

Итак, криптография дает возможность преобразовать информацию таким образом, что ее прочтение (восстановление) возможно только при знании ключа.

В качестве информации, подлежащей шифрованию и дешифрованию, рассматриваются тексты, построенные на некотором алфавите. Под этими терминами понимается следующее.

Алфавит — конечное множество используемых для кодирования информации знаков.

Текст — упорядоченный набор из элементов алфавита.

В качестве примеров алфавитов, используемых в современных ИС можно привести следующие:

алфавит Z33 — 32 буквы русского алфавита и пробел;

алфавит Z256 — символы, входящие в стандартные коды ASCII и КОИ-8;

бинарный алфавит — Z2 = {0,1};

восьмеричный алфавит или шестнадцатеричный алфавит;

Шифрование — преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом.

Дешифрование — обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный.

Ключ — информация, необходимая для беспрепятственного шифрования и дешифрования текстов.

Криптографическая система представляет собой семейство T преобразований открытого текста. Члены этого семейства индексируются, или обозначаются символом k; параметр k является ключом. Пространство ключей K — это набор возможных значений ключа. Обычно ключ представляет собой последовательный ряд букв алфавита.

Криптосистемы разделяются на симметричные и с открытым ключом.

В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ.

В системах с открытым ключом используются два ключа — открытый и закрытый, которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.

Термины распределение ключей и управление ключами относятся к процессам системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

Электронной (цифровой) подписью называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Криптостойкостью называется характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа(т.е. криптоанализу). Имеется несколько показателей криптостойкости, среди которых:

-количество всех возможных ключей;

-среднее время, необходимое для криптоанализа.

Преобразование Tk определяется соответствующим алгоритмом и значением параметра k. Эффективность шифрования с целью защиты информации зависит от сохранения тайны ключа и криптостойкости шифра.

Процесс криптографического закрытия данных может осуществляться как программно, так и аппаратно. Аппаратная реализация отличается существенно большей стоимостью, однако ей присущи и преимущества: высокая производительность, простота, защищенность и т.д. Программная реализация более практична, допускает известную гибкость в использовании.

studfiles.net

Криптология: основы

Основы криптологии

По брошюре С.А. Дориченко и В.В. Ященко «25 этюдов о шифрах»

Основные понятия | Математические основы | Новые направления

1. Основные понятия

Защита

информации

|

Криптография и стенография

|

Основной объект криптографии

|

Криптография, как искусство.|

Ключ

| Атака на шифр

и стойкость шифра

|

Криптография и криптология

|

Разнообразие шифромашин

|

Криптография и уровень технологий

1.1. Защита

информации

Информация

– основное

понятие научных направлений, изучающих процессы передачи,

переработки и хранения различных данных. Суть понятия информации

обычно поясняется на примерах. Формальное определение не дается,

поскольку понятие информации относится к таким же фундаментальным

понятиям, как материя, люди уже давно поняли, что информация может

быть настоящим сокровищем, и поэтому часто много усилий

затрачивалось как на ее охрану, так и на ее добывание. Вообще

говоря, совершенно не обязательно это связано с какими-то

«шпионскими» делами. Информация, которая нуждается в защите,

возникает в самых разных жизненных ситуациях. Обычно в таких случаях

говорят, что информация содержит тайну или является защищаемой,

приватной, конфиденциальной, секретной. Для наиболее типичных,

часто встречающихся ситуаций такого типа введены даже специальные

понятия:

§

государственная

тайна;

§

военная тайна;

§

коммерческая

тайна;

§

юридическая

тайна;

§

врачебная тайна

и

т.д.

Далее в этой книге мы будем говорить о защищаемой информации, имея в виду следующие признаки такой информации: имеется какой-то определенный круг законных пользователей, которые имеют право владеть этой информацией; имеются незаконные пользователи, которые стремятся овладеть этой информацией с тем, чтобы обратить ее себе во благо, а законным пользователям во вред.

Для простоты мы здесь ограничиваемся рассмотрением только одной угрозы – угрозы разглашения информации. Существуют и другие угрозы для защищаемой информации со стороны незаконных пользователей: подмена, имитация и др. Заинтересованному читателю рекомендуем аналогично продумать вопросы, связанные с подменой и имитацией информации.

Сейчас жизнь устроена так, что между людьми происходит интенсивный обмен информацией, причем часто на громадные расстояния. Для этого земной шар опутали различными видами технических средств связи: телеграф, телефон, радио, телевидение и др. Но часто возникает необходимость в обмене между удаленными законными пользователями не просто информацией, а защищаемой информацией. В этом случае незаконный пользователь может попытаться перехватить информацию из общедоступного технического канала связи. Опасаясь этого, законные пользователи должны принять дополнительные меры для защиты своей информации. Разработкой таких мер защиты занимаются криптография и стеганография.

Криптография – наука о методах преобразования (шифрования) информации с целью ее защиты от незаконных пользователей. Стеганография – набор средств и методов скрытия факта передачи сообщения. Шифр – способ, метод преобразования информации с целью ее защиты от незаконных пользователей.

В заключение данного этюда подчеркнем, что есть еще одна важная проблема: проблема соотношения цены информации, затрат на ее защиту и затрат на ее добывание. Подробное обсуждение этого вопроса выходит за рамки настоящей книги, но любознательный читатель может сам обдумать различные возникающие здесь ситуации. Отметим только, что при современном уровне развития техники сами средства связи, а также разработка средств перехвата информации из них и средств защиты информации требуют очень больших затрат.

1.2.

Криптография и стеганография

Стеганография скрывает сам факт передачи сообщения, а криптография

считает, что сообщение (в шифрованном виде!) доступно незаконному

пользователю, но он не может извлечь из этого сообщения защищаемую

информацию, первые следы стеганографических методов теряются в

глубокой древности. Например, известен такой способ скрытия

письменного сообщения: голову раба брили, на коже головы

писали сообщение и после отрастания волос раба отправляли к

адресату.

Из детективных произведений хорошо известны различные способы скрытого письма между строк обычного, незащищаемого письма: от молока до сложных химических реактивов с последующей обработкой.

Также из детективов известен современный метод «микроточки»: сообщение записывается с помощью современной техники на очень маленький носитель – «микроточку», которая пересылается с обычным письмом, например, под маркой или где-нибудь в другом заранее обусловленном месте.

Один типично стеганографический прием тайнописи – акростих – хорошо известен знатокам поэзии. Акростих – это такая организация стихотворного текста, при которой, например, начальные буквы каждой строки образуют скрываемое сообщение.

В настоящее время в связи с широким распространением компьютеров известно много тонких методов «запрятывания» защищаемой информации внутри больших объемов информации, хранящейся в компьютере.

Даже из приведенного небольшого количества примеров видно, что при использовании стеганографии в отличие от криптографии защищаемая информация не преобразуется, а скрывается сам факт ее передачи.

1.3.

Основной объект криптографии?

А и В – удаленные законные пользователи защищаемой

информации; они хотят обмениваться информацией по общедоступному

каналу связи, а П – незаконный пользователь (противник),

который может перехватывать передаваемые по каналу связи

сообщения и пытаться извлечь из них интересующую его информацию,

приведенную формальную схему можно также считать моделью типичной

ситуации, в которой применяются криптографические методы защиты

информации.

Отметим, что исторически в криптографии закрепились некоторые чисто военные слова (противник, атака на шифр и др.) Они наиболее точно отражают смысл соответствующих криптографических понятий. Вместе с тем широко известная военная терминология, основанная на понятии кода (военно-морские коды, коды Генерального штаба, кодовые книги, код обозначения и т.п.) уже уходит из теоретической криптографии. Дело в том, что за последние десятилетия сформировалась теория кодирования – новое большое научное направление, которое разрабатывает и изучает методы защиты информации от случайных искажений в каналах связи. И если ранее термины кодирование и шифрование употреблялись в некотором смысле как синонимы, то теперь это недопустимо. Так, например, очень распространенное выражение «кодирование – разновидность шифрования» становится просто неправильным.

Криптография занимается методами преобразования информации, которые бы не позволили противнику извлечь ее из перехватываемых сообщений. При этом по каналу связи передается уже не сама защищаемая информация, а результат ее преобразования с помощью шифра, и для противника возникает сложная задача вскрытия шифра.

Вскрытие (взламывание) шифра – процесс получения защищаемой информации (открытого текста) из шифрованного сообщения (шифртекста) без знания примененного шифра.

Шифрование (зашифровывание) – процесс применения шифра к защищаемой информации, т.е. преобразование защищаемой информации в шифрованное сообщение с помощью определенных правил, содержащихся в шифре.

Дешифрование – процесс, обратный шифрованию, т.е. преобразование шифрованного сообщения в защищаемую информацию с помощью определенных правил, содержащихся в шифре.

Однако помимо перехвата и вскрытия шифра противник может пытаться получить защищаемую информацию многими другими способами.

Наиболее известным из таких способов является агентурный, когда противник каким-либо путем склоняет к сотрудничеству одного из законных пользователей и с помощью этого агента получает доступ к защищаемой информации. В такой ситуации криптография бессильна.

Противник может пытаться не получить, а уничтожить или модифицировать защищаемую информацию в процессе ее передачи. Это – совсем другой тип угроз для информации, отличный от перехвата и вскрытия шифра. Для защиты от таких угроз разрабатываются свои специфические методы. Среди многочисленных угроз для защищаемой информации криптография противостоит только некоторым. Поэтому естественно сочетать криптографию с мерами по защите информации от других угроз.

В заключение этого этюда отметим, что чаще всего обмен защищаемой информацией происходит не только между двумя абонентами – законными пользователями, а в сети абонентов, и тогда возникают новые задачи. Сети могут быть разных размеров – от единиц до тысяч абонентов. Тем не менее, основные понятия и идеи криптографии можно понять на примере описанного основного объекта криптографии.

1.4.

Криптография, как искусство

Долгое время занятие криптографией было уделом чудаков-одиночек.

Среди них были одаренные ученые, дипломаты, священнослужители.

Известны случаи, когда криптография считалась даже черной магией.

Этот период развития криптографии как искусства длился с

незапамятных времен до начала

XX

века, когда появились первые шифровальные машины. Понимание

математического характера решаемых криптографией задач пришло только

в середине

XX

века – после работ выдающегося американского ученого К. Шеннона.

История криптографии связана с большим количеством дипломатических и военных тайн и поэтому окутана туманом легенд. Наиболее полная книга по истории криптографии содержит более тысячи страниц. Она опубликована в 1967 году в Нью-Йорке и на русский язык еще не переведена1. На русском языке недавно вышел в свет фундаментальный труд по истории криптографии в России2.

Свой след в истории криптографии оставили многие хорошо известные исторические личности. Приведем несколько наиболее ярких примеров.

Первые сведения об использовании шифров в военном деле связаны с именем спартанского полководца Лисандра (шифр «Сциталь», V век до нашей эры). Цезарь использовал в переписке шифр, который вошел в историю как «шифр Цезаря». В древней Греции был изобретен вид шифра, который в дальнейшем стал называться «квадрат Полибия». Братство франкмасонов с момента своего возникновения (VIII век) I разработало и использовало целую систему особых шифров? Одну из первых книг по криптографии написал аббат И. Трителий (1462 – 1516), живший в Германии. В 1566 году известный механик и математик Д. Кардано опубликовал работу с описанием изобретенной им системы шифрования («решетка Кардано»). Франция XVI века оставила в истории криптографии шифры короля Генриха IV и Ришелье. В упомянутой книге Т. А. Соболевой подробно описано много российских шифров, в том числе и «цифирная азбука» 1700 года, автором которой был Петр Великий.

Некоторые сведения о свойствах шифров и их применениях можно найти и в художественной литературе, особенно в приключенческой, детективной и военной. Хорошее подробное объяснение особенностей одного из простейших шифров — шифра замены и методов его вскрытия содержится в двух известных рассказах: «Золотой жук» Э. По и «Пляшущие человечки» А. Конан-Дойля.

Много занимательной информации по криптографии публикуется в издаваемом в США научно-популярном журнале «Cryptology». Обширный библиографический список (111 названий) зарубежной литературы по криптографии содержится в очень полезной и важной статье Диффи и Хеллмэна3, которая переведена на русский язык и общедоступна (о революционном вкладе авторов этой статьи в криптографию будет рассказано в главе 3).

Рассмотрим более подробно три примера. Шифр «Сциталь». Этот шифр известен со времен войны Спарты и Персии против Афин. Спартанский полководец Лисандр подозревал персов в возможной измене, но не знал их тайных планов. Его агент в стане персов прислал шифрованное сообщение, которое позволило Лисандру опередить персов и разгромить их. Шифрованное сообщение было написано на поясе официального гонца от персов следующим образом: агент намотал пояс на сциталь (деревянный цилиндр определенного диаметра) и написал на поясе сообщение вдоль сциталя; потом он размотал пояс, и получилось, что поперек пояса в беспорядке написаны буквы. Гонец не догадывался, что узор на его красивом поясе на самом деле содержит зашифрованную информацию. Лисандр взял сциталь такого же диаметра, аккуратно намотал на него пояс и вдоль сциталя прочитал сообщение от своего агента.

Например, если роль сциталя выполняет карандаш с шестью гранями, то открытый текст КРИПТОГРАФИЯ может быть преобразован в шифртекст РПОРРФЯКИТГАИ. Шифртекст может быть и другим, так как он зависит не только от диаметра карандаша.

Отметим, что в этом шифре преобразование открытого текста в шифрованный заключается в определенной перестановке букв открытого текста. Поэтому класс шифров, к которым относится и шифр «Сциталь», называется шифрами перестановки. Математическому описанию таких шифров посвящен этюд 2.4.

Шифр Цезаря. Этот шифр реализует следующее преобразование открытого текста: каждая буква открытого текста заменяется третьей после нее буквой в алфавите, который считается написанным по кругу, т.е. после буквы «я» следует буква «а». Поэтому класс шифров, к которым относится и шифр Цезаря, называется шифрами замены. Математическому описанию таких шифров посвящен этюд 2.4.

Например, открытый текст КРИПТОГРАФИЯ при таком способе шифрования преобразуется в шифртекст НУЛТХСЁУГЧЛВ. Отметим, что Цезарь заменял букву третьей после нее буквой, но можно заменять и пятой, и какой-нибудь другой. Главное, чтобы тот, кому посылается шифрованное сообщение, знал эту величину сдвига.

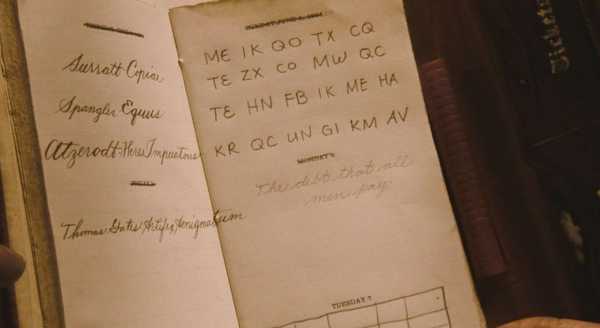

Шифр Виженера. Этот шифр удобнее всего представлять себе как шифр Цезаря с переменной величиной сдвига. Чтобы знать, на сколько сдвигать очередную букву открытого текста, заранее договариваются о способе запоминания сдвигов. Сам Виженер предлагал запоминать ключевое слово, каждая буква которого своим номером в алфавите указывает величину сдвига. Ключевое слово повторяется столько раз, сколько нужно для замены всех букв открытого текста. Например, ключевое слово ВАЗА означает следующую последовательность сдвигов букв открытого текста 3191319131913191… «Например, открытый текст КРИПТОГРАФИЯ при таком способе шифрования преобразуется в шифртекст НССРХПЛСГХСА.

Дальнейшее развитие идеи ключевого слова, а именно, идея запоминать способ преобразования открытого текста с помощью какой-либо книги, привело к возникновению различных видов так называемых книжных шифров. Они хорошо известны любителям детективной и приключенческой литературы.

1.5.

Ключ

Под ключом в криптографии понимают сменный элемент шифра,

который применен для шифрования конкретного сообщения, древнейшем

шифре «Сциталь», описанном в этюде 1.4, ключом является диаметр

сциталя. При этом не меня) принцип построения шифра, можно для

шифрования разные сообщений пользоваться сциталями разных диаметров.

В шифрах типа шифра Цезаря ключом является величин; сдвига букв шифртекста относительно букв открытого текста.

Зачем же нужен ключ? Из предыдущего изложения понятно, что придумывание хорошего шифра – дело трудоемкое. Поэтому желательно увеличить «время жизни» хорошего шифра и использовать его для шифрования как можно большего количества сообщений. Но при этом возникает опасность, что противник уже разгадал (вскрыл) шифр и читав! защищаемую информацию. Если же в шифре есть сменный ключ, то, заменив ключ, можно сделать так, что разработанные противником методы уже не дают эффекта. Этот принцип особенно полезен и важен в тех случаях, когда применимы дорогостоящие шифрующие машины (шифрмашины) в больших сетях связи.

Описанные соображения привели к тому, что безопасность защищаемой информации стала определяться в первую очередь ключом. Сам шифр, шифрмашина или принцип шифрования стали считать известными противнику и доступными для предварительного изучения. Но применяемые в шифрах преобразования информации ««тли сильно зависеть от ключа. А для противника появились новая задача – определить ключ, после чего можно легко прочитать зашифрованные на этом ключе сообщения. Законные пользователи, прежде чем обмениваться шифрованными сообщениями, должны тайно от противника обменяться ключами или установить одинаковый ключ на обоих концах канала связи.

1.6.

Атака на шифр и стойкость шифра

Под атакой на шифр понимают попытку вскрытия этого шифра.

Под стойкостью шифра понимают способности шифра противостоять всевозможным атакам на него.

Понятие стойкости шифра является центральным для криптографии. Хотя качественно понять его довольно легко, но получение строгих доказуемых оценок стойкости для каждого конкретного шифра – проблема нерешенная. Это объясняется тем, что до сих пор нет необходимых для решения такой проблемы математических результатов. (Мы вернемся к обсуждению этого вопроса в этюде 2.6.) Поэтому стойкость конкретного шифра оценивается только путем всевозможных попыток его вскрытия и зависит от квалификации криптоаналитике в, атакующих шифр. Последнюю процедуру иногда называют проверкой стойкости.

Важным подготовительным этапом для проверки стойкости шифра является продумывание различных предполагаемых возможностей, с помощью которых противник может атаковать шифр. Появление таких возможностей у противника обычно не зависит от криптографии, это является некоторой внешней подсказкой и существенно влияет на стойкость шифра. Поэтому оценки стойкости шифра всегда содержат те предположения о противнике, в условиях которых эти оценки получены.

Прежде всего, как это уже отмечалось в этюде 1.5, обычно считается, что противник знает сам шифр и имеет возможности для его предварительного изучения. Противник также знает некоторые характеристики открытых текстов (защищаемой информации), например, общую тематику сообщений, их стиль, некоторые стандарты, форматы и т.д.

Из более

специфических приведем еще три примера возможностей противника:

▪ противник может перехватывать все шифрованные сообщения, но не

имеет соответствующих им открытых текстов;

▪ противник может перехватывать все шифрованные сообщения и добывать

соответствующие им открытые тексты;

▪ противник имеет доступ к шифру (но не к ключам!) и поэтому может

зашифровывать и дешифровывать любую информацию.

Рекомендуем самостоятельно придумать еще несколько возможностей противника. Подскажем, например, использование так называемого «вероятного слова» в открытом тексте: противнику из каких-либо соображений известно, что в открытом тексте встречается конкретное слово. Иногда такая информация облегчает процесс вскрытия шифра.

На протяжении многих веков среди специалистов не утихали споры о стойкости шифров и о возможности построения абсолютно стойкого шифра. Приведем два характерных высказывания на этот счет.

Английский математик Чарльз Беббидж (XIX в):

«Всякий человек, даже если он не знаком с техникой вскрытия шифров, твердо считает, что сможет изобрести абсолютно стойкий шифр, и чем более умен и образован этот человек, тем более твердо это убеждение. Я сам разделял эту уверенность в течение многих лет».

«Отец кибернетики» Норберт Винер (XX в):

«Любой шифр может быть вскрыт, если только в этом есть настоятельная необходимость и информация, которую предполагается получить, стоит затраченных средств, усилий и времени…»

Мы вернемся к этому вопросу в этюде 2.5 после рассказа о работах Клода Шеннона.

1.7.

Криптография и криптология

Криптпология

– наука,

состоящая из двух ветвей: криптографии и криптоанализа.

Криптография – наука о способах преобразования (шифрования)

информации с целью ее защиты от незаконных пользователей.

Криптоанализ – наука (и практика ее применения) о методах и

способах вскрытия шифров, последнее время наряду со словом

«криптография» часто встречается и слово «криптология», но

соотношение между ними не всегда понимается правильно. Сейчас

происходит окончательное формирование этих научных дисциплин,

уточняются их предмет и задачи.

Соотношение криптографии и криптоанализа очевидно: криптография – защита, т.е. разработка шифров, а криптоанализ – нападение, т.е. атака на шифры. Однако эти две дисциплины связаны друг с другом, и не бывает хороших криптографов, не владеющих методами криптоанализа. Дело в том, что стойкость разработанного шифра можно доказать только с помощью проведения различных атак на шифр, становясь мысленно в положение противника (см. этюды 1.6, 2.6).

1.8.

Разнообразие шифрмашин

Потому что не существует единого, подходящего для всех случаев

способа шифрования информации. Выбор криптографической системы

зависит от особенностей информации, ее ценности и возможностей

владельцев по защите своей информации.

Прежде всего подчеркнем большое разнообразие видов защищаемой информации: документальная, телефонная, телевизионная, компьютерная и т.д. Каждый вид информации имеет свои специфические особенности, и эти особенности сильно влияют на выбор методов шифрования информации. Большое значение имеют объемы и требуемая скорость передачи шифрованной информации. Выбор вида шифра, его параметров и его стойкости существенно зависит от характера защищаемых секретов или тайны. Некоторые тайны (например, государственные, военные и др.) должны сохраниться десятилетиями, а некоторые (например, биржевые) – уже через несколько часов можно разгласить. Необходимо учитывать также и возможности того противника, от которого защищается данная информация. Одно дело – противостоять одиночке или даже банде уголовников, а другое дело мощной государственной структуре.

Из-за такого разнообразия требований приходится разрабатывать различные шифры, которые реализуются в сотнях типов шифрующих машин и устройств. Вместе с тем в наиболее развитых в криптографическом отношении странах существуют стандартные шифры: например, DES – в США и СКЗД – в России.

1.9.

Криптография и уровень

технологий

Результаты криптографии реализуются в виде шифрующих устройств,

встроенных в современные сети связи. Поэтому криптографы ограничены

в выборе средств тем уровнем техники и технологии, который достигнут

на данный момент. Такая зависимость отражается и на выборе

используемого в криптографии математического аппарата.

Условно можно выделить три принципиально разные этапа в развитии математического аппарата криптографии.

До 40-х годов XX века были только электромеханические шифрмашины, поэтому и спектр математических преобразовании был ограничен: применялись в основном методы комбинаторного анализа и теории вероятностей.

После появления электронной техники, а тем более компьютеров, сильно изменился и математический аппарат криптографии. Получили развитие прикладные идеи и методы теории информации, алгебры, теории конечных автоматов.

Работы Диффи и Хеллмэна (70-е годы) послужили толчком для бурного развития новых направлений математики: теории односторонних функций, доказательств с нулевым разглашением. Сейчас прогресс именно в этих направлениях определяет практические возможности криптографии.

1 David Kahn, Codebreakers. The story of Secret Writing. New-York, Macmillan, 1967.

2 Т.А. Соболева, Тайнопись в истории России. (История криптографической службы России XVIII – начала XX в.). М., 1994.

3 У. Диффи, М. Э. Хеллмэн, Защищенность и имитостойкость. Введение в криптографию. ТИИЭР, т. 67, N 3, 1979.

Также см.:

К. Шеннон, Работы

по теории информации и кибернетике. М., ИЛ, 1963;

Г. Фролов, Тайны тайнописи. М., 1992;

М. Гарднер, От

мозаик Пенроуза к надежным шифрам. М., Мир, 1993.

А.Н. Лебедев, Криптография с «открытым ключом» и

возможности ее практического применения. «Защита

информации», вып. 2, 1992.

См. Далее

Смотрите также

Письмо в свете

научных теорий

|

Письменности современного мира

|

Развитие теории письма

Все алфавиты мира

|

У букв бывают имена

|

Шрифты в штатском и буквы в лаптях

|

Опыт неписания

Кириллица становится непрестижной

|

Эволюционная пирамида почерков

|

Война письмен

|

Поэтика букв

rbardalzo.narod.ru

Введение

Содержание:

1 Введение 2

1.1 Исторические основы криптологии 2

1.2 Криптология в современном мире 3

2 Криптология 4

2.1 Основные понятия криптологии 4

2.2 Требования к криптосистемам 7

2.3 Симметрические криптосистемы 8

2.3.1 Метод Цезаря 9

2.3.2 Системы шифрования Вижинера 10

2.3.3 Гаммирование 12

2.4 Криптосистемы с открытым ключом 13

2.4.1 Система RSA 15

2.4.2 Алгоритм Эль-Гамаля 17

3 Практическое применение криптологии 19

2.5 Цифровая подпись 19

2.5.1 Общие положения 19

2.5.2 Алгоритм DSA 20

2.6 Алгоритм DES 22

3 Постановка задачи 23

4 Реализация задачи 24

4.1 Краткая характеристика среды Delphi 7 24

4.2 Алгоритм решения задачи 24

4.2.1 Модули программы 24

4.2.2 Модуль шифровки/дешифровки 24

4.2.3 Процедура кодирования символа 26

4.3 Таблица сообщений 26

5 Заключение 26

6 Список литературы: 27

Исторические основы криптологии

Понятие «Безопасность» охватывает широкий круг интересов как отдельных лиц, так и целых государств. В наше мобильное время видное место отводится проблеме информированной безопасности, обеспечению защиты конфиденциальной информации от ознакомления с ней конкурирующих групп

О важности сохранения информации в тайне знали уже в древние времена, когда с появлением письменности появилась и опасность прочтения ее нежелательными лицами.

Существовали три основных способа защиты информации. Один из них предполагал защиту ее чисто силовыми методами: охрана документа — носителя информации -физическими лицами, передача его специальным курьером и т.д. Второй способ получил название «стеганография» (латино-греческое сочетание слов, означающих в совокупности «тайнопись»). Он заключался в сокрытии самого факта наличия информации. В данном случае использовались так называемые симпатические чернила. При соответствующем «проявлении» бумаги текст становится видимым. Один из примеров сокрытия информации приведен в трудах древнегреческого историка Геродота. На голове раба, которая брилась наголо, записывалось нужное сообщение. И когда волосы его достаточно отрастали, раба отправляли к адресату, который снова брил его голову и считывал полученное сообщение.

Третий способ защиты информации заключался в преобразовании смыслового текста в некий набор хаотических знаков (или букв алфавита). Получатель данного донесения имел возможность преобразовать его в то же самое осмысленное сообщение, если обладал ключом к его построению. Этот способ защиты информации называется криптографическим. Криптография — слово греческое и в переводе означает «тайнопись». По утверждению ряда специалистов криптография по возрасту — ровесник египетских пирамид. В документах древних цивилизаций — Индии, Египта, Месопотамии — есть сведения о системах и способах составления шифрованных писем.

Наиболее полные и достоверные сведения о шифрах относятся к Древней Греции.

Основное понятие криптографии — шифр (от арабского «цифра»; арабы первыми стали заменять буквы на цифры с целью защиты исходного текста). Секретный элемент шифра, недоступный посторонним, называется ключом шифра. Как правило, в древние времена использовались так называемые шифры замены и шифры перестановки.

Историческим примером шифра замены является шифр Цезаря (1 век до н.э.), описанный историком Древнего Рима Светонием. Гай Юлий Цезарь использовал в своей переписке шифр собственного изобретения. Применительно к современному русскому языку он состоял в следующем. Выписывался алфавит: А, Б, В, Г, Д,Е,…,; затем под ним выписывался тот же алфавит, но со сдвигом на 3 буквы влево.

Таким образом, можно утверждать, что основы криптологии были заложены еще в древности и, естественно, после многовекового развития нашли широкое применение в современной жизни.

Криптология в современном мире

На протяжении всей своей многовековой истории, вплоть до совсем недавнего времени, это искусство криптологии немногим, в основном верхушке общества, не выходя за пределы резиденций глав государств, посольств и – конечно же – разведывательных миссий. И лишь несколько десятилетий назад все изменилось коренным образом – информация приобрела самостоятельную коммерческую ценность и стала широко распространенным, почти обычным товаром. Ее производят, хранят, транспортируют, продают и покупают, а значит – воруют и подделывают – и, следовательно, ее необходимо защищать. Современное общество все в большей степени становится информационно–обусловленным, успех любого вида деятельности все сильней зависит от обладания определенными сведениями и от отсутствия их у конкурентов. И чем сильней проявляется указанный эффект, тем больше потенциальные убытки от злоупотреблений в информационной сфере, и тем больше потребность в защите информации.

Среди всего спектра методов защиты данных от нежелательного доступа особое место занимают криптографические методы. В отличие от других методов, они опираются лишь на свойства самой информации и не используют свойства ее материальных носителей, особенности узлов ее обработки, передачи и хранения. Образно говоря, криптографические методы строят барьер между защищаемой информацией и реальным или потенциальным злоумышленником из самой информации. Конечно, под криптографической защитой в первую очередь подразумевается шифрование данных. Раньше эта операция выполнялось человеком вручную или с использованием различных приспособлений. Поэтому развитие криптологии сдерживалось проблемой реализации шифра.

Почему же проблема использования криптографических методов в информационных системах (ИС) стала в настоящий момент особо актуальна? С одной стороны, расширилось использование компьютерных сетей, в частности глобальной сети Интеpнет, по которым передаются большие объемы информации государственного, военного, коммерческого и частного характера, не допускающего возможность доступа к ней посторонних лиц. С другой стороны, появление новых мощных компьютеров, технологий сетевых и нейронных вычислений сделало возможным дискредитацию криптографических систем еще недавно считавшихся практически не раскрываемыми.

studfiles.net

Что такое криптография и как применяется в криптовалюте

Изучая криптовалюты, однажды вы неизбежно наткнётесь на термин «криптография». В интересующей нас сфере криптография имеет множество функций. В их числе — защита данных, использование в составлении паролей, оптимизация банковской системы и т.д. В этой статье мы познакомим вас с основами криптографии и обсудим её значение для криптовалют.

История криптографии

Криптография — это метод безопасного сокрытия информации. Чтобы раскрыть информацию, читателю необходимо знать, каким образом информация была изменена или зашифрована. Если сообщение было качественно зашифровано, прочитать его смогут только отправитель и получатель.

Криптография отнюдь не нова, она существует уже тысячи лет. Исторически криптография использовалась для отправки важных сообщений, чтобы скрыть их от лишних глаз. Первые криптографические сообщения были найдены у древних египтян, однако подтверждённое использование шифров в стратегических целях относится к эпохе Древнего Рима.

По словам историков, Юлий Цезарь использовал криптографию и даже создал так называемый шифр Цезаря, чтобы отправлять секретные сообщения высокопоставленным генералам. Этот метод защиты конфиденциальной информации от нежелательных глаз использовался вплоть до новейшей истории.

Во время Второй мировой войны немцы использовали машину шифрования «Энигма», чтобы передавать важную информацию. Алан Тьюринг, математический человек и гений, в чью честь впоследствии был назван тест Тьюринга, нашёл способ её взломать. Сейчас взлом «Энигмы» считают одним из основных переломных моментов во Второй мировой.

Основы криптографии

Вышеупомянутый шифр Цезаря — один из простейших способов шифрования сообщений, полезный для понимания криптографии. Его также называют шифром сдвига, поскольку он заменяет исходные буквы сообщения другими буквами, находящимися в определённой позиции по отношению к первичной букве в алфавите.

Например, если мы зашифруем сообщение через шифр +3 на английском языке, то A станет D, а K станет N. Если же использовать правило -2, то D станет B, а Z станет X.

read everything on invest in blockchain

uhdghyhubwklqjrqlqyhvwlqeorfnfkdlq

Это самый простой пример использования криптографии, однако на похожей логике строится и любой другой метод. Существует сообщение, которое секретно для всех, кроме заинтересованных сторон, и процесс, направленный на то, чтобы сделать это сообщение нечитаемым для всех, кроме отправителя и получателя. Этот процесс называется шифрованием и состоит из двух элементов:

Шифр — это набор правил, которые вы используете для кодирования информации. Например, сдвиг на X букв в алфавите в примере с шифром Цезаря. Шифр не обязательно должен быть засекречен, потому что сообщение можно будет прочитать только при наличии ключа.

Ключ — значение, описывающее, каким именно образом использовать набор правил шифрования. Для шифра Цезаря это будет число букв для сдвига в алфавитном порядке, например +3 или -2. Ключ — это инструмент для дешифровки сообщения.

Таким образом, многие люди могут иметь доступ к одному и тому же шифру, но без ключа они всё равно не смогут его взломать.

Процесс передачи секретного сообщения идёт следующим образом:

- сторона A хочет отправить сообщение стороне B, но при этом ей важно, чтобы никто другой его не прочитал;

- сторона A использует ключ для преобразования текста в зашифрованное сообщение;

- сторона B получает зашифрованный текст;

- сторона B использует тот же ключ для расшифровки зашифрованного текста и теперь может читать сообщение.

Эволюция криптографии

Сообщения шифруются для защиты их содержимого. Это подразумевает, что всегда будут стороны, заинтересованные в получении данной информации. Поскольку люди так или иначе достигают успехов в расшифровке различных кодов, криптография вынуждена адаптироваться. Современная криптография далеко ушла от обычного смещения букв в алфавите, предлагая сложнейшие головоломки, которые решать с каждым годом всё труднее. Вместо банального смещения буквы теперь могут заменяться на числа, другие буквы и различные символы, проходя через сотни и тысячи промежуточных шагов.

Цифровая эпоха привела к экспоненциальному увеличению сложности шифрования. Это связано с тем, что компьютеры принесли с собой резкое увеличение вычислительной мощности. Человеческий мозг по-прежнему остаётся самой сложной информационной системой, но, когда дело доходит до выполнения вычислений, компьютеры намного быстрее и могут обрабатывать гораздо больше информации.

Криптография цифровой эры связана с электротехникой, информатикой и математикой. В настоящее время сообщения обычно шифруются и дешифруются с использованием сложных алгоритмов, созданных с использованием комбинаций этих технологий. Однако, независимо от того, насколько сильным будет шифрование, всегда будут люди, работающие над его взломом.

Взлом кода

Вы можете заметить, что даже без ключа шифр Цезаря не так сложно взломать. Каждая буква может принимать только 25 разных значений, а для большинства значений сообщение не имеет смысла. С помощью проб и ошибок вы сможете расшифровать сообщение без особых усилий.

Взлом шифрования с использованием всех возможных вариаций называют брутфорсом (bruteforce, англ. — грубая сила). Такой взлом предполагает подбор всех возможных элементов до тех пор, пока решение не будет найдено. С увеличением вычислительных мощностей брутфорс становится всё более реалистичной угрозой, единственный способ защиты от которой — увеличение сложности шифрования. Чем больше возможных ключей, тем сложнее получить доступ к вашим данным «грубой силой».

Современные шифры позволяют использовать триллионы возможных ключей, делая брутфорс менее опасным. Тем не менее утверждается, что суперкомпьютеры и в особенности квантовые компьютеры вскоре смогут взломать большинство шифров посредством брутфорса из-за своих непревзойдённых вычислительных мощностей.

Как уже говорилось, расшифровка сообщений со временем становится всё труднее. Но нет ничего невозможного. Любой шифр неотъемлемо связан с набором правил, а правила в свою очередь могут быть проанализированы. Анализом правил занимается более тонкий метод дешифровки сообщений — частотный анализ.

С колоссальным усложнением шифров в наши дни эффективный частотный анализ можно осуществить только с использованием компьютеров, но это всё ещё возможно. Этот метод анализирует повторяющиеся события и пытается найти ключ, используя эту информацию.

Давайте снова рассмотрим пример шифра Цезаря, чтобы разобраться. Мы знаем, что буква E используется гораздо чаще, чем другие буквы в латинском алфавите. Когда мы применяем это знание к зашифрованному сообщению, мы начинаем искать букву, которая повторяется чаще всего. Мы находим, что буква H используется чаще других, и проверяем наше предположение, применяя к сообщению сдвиг -3. Чем длиннее сообщение, тем легче применить к нему частотный анализ.

uhdghyhubwklqjrqlqyhvwlqeorfnfkdlq

Криптография и криптовалюты

Большинство криптовалют служат совершенно другим целям, нежели отправка секретных сообщений, но, несмотря на это, криптография играет здесь ключевую роль. Оказалось, что традиционные принципы криптографии и используемые для неё инструменты имеют больше функций, чем мы привыкли считать.

Наиболее важные новые функции криптографии — это хеширование и цифровые подписи.

Хеширование

Хеширование — это криптографический метод преобразования больших объёмов данных в короткие значения, которые трудно подделать. Это ключевой компонент технологии блокчейн, касающийся защиты и целостности данных, протекающих через систему.

Этот метод в основном используется для четырёх процессов:

- верификация и подтверждение остатков в кошельках пользователей;

- кодирование адресов кошельков;

- кодирование транзакций между кошельками;

- майнинг блоков (для криптовалют, предполагающих такую возможность) путём создания математических головоломок, которые необходимо решить, чтобы добыть блок.

Цифровые подписи

Цифровая подпись в некотором смысле представляет собой аналог вашей реальной подписи и служит для подтверждения вашей личности в сети. Когда речь заходит о криптовалютах, цифровые подписи представляют математические функции, которые сопоставляются с определённым кошельком.

Таким образом, цифровые подписи — это своего рода способ цифровой идентификации кошелька. Прилагая цифровую подпись к транзакции, владелец кошелька доказывает всем участникам сети, что сделка исходила именно от него, а не от кого-либо другого.

Цифровые подписи используют криптографию для идентификации кошелька и тайно связаны с общедоступным и приватным ключами кошелька. Ваш общедоступный ключ — это аналог вашего банковского счёта, в то время как приватный ключ — ваш пин-код. Не имеет значения, кто знает номер вашего банковского счета, потому что единственное, что с ним смогут сделать, — это внести деньги на ваш счёт. Однако, если они знают ваш пин-код, у вас могут возникнуть реальные проблемы.

В блокчейне приватные ключи используются для шифрования транзакции, а открытый ключ — для дешифровки. Это становится возможным, потому что отправляющая сторона отвечает за транзакцию. Передающая сторона шифрует транзакцию своим приватным ключом, но её можно дешифровать с помощью открытого ключа получателя, потому что единственное назначение этого процесса заключается в верификации отправителя. Если открытый ключ не срабатывает при дешифровке транзакции, она не выполняется.

В такой системе открытый ключ распространяется свободно и тайно соотносится с приватным ключом. Проблемы нет, если открытый ключ известен, но приватный ключ всегда должен находиться в тайне. Несмотря на соотношение двух ключей, вычисление приватного ключа требует невероятных вычислительных мощностей, что делает взлом финансово и технически невозможным.

Необходимость защиты ключа — основной недостаток этой системы. Если кому-то станет известен ваш приватный ключ, он сможет получить доступ к вашему кошельку и совершать с ним любые транзакции, что уже происходило с Bloomberg, когда один из ключей сотрудников был показан по телевизору.

Заключение

Криптография в блокчейне имеет множество разных уровней. В этой статье рассматриваются только основы и общие принципы использования криптографии, однако этот вопрос куда глубже, чем может показаться на первый взгляд.

Важно понимать взаимосвязь между криптографией и технологией блокчейн. Криптография позволяет создать систему, в которой сторонам не нужно доверять друг другу, так как они могут положиться на используемые криптографические методы.

С момента своего появления в 2009 году криптографическая защита блокчейна биткоина выдержала все попытки подделки данных, а их было бесчисленное множество. Новые криптовалюты реализуют ещё более безопасные методы криптографии, некоторые из которых даже защищены от брутфорса квантовых процессоров, то есть предупреждают угрозы будущего.

Без криптографии не могло быть биткоина и криптовалют в целом. Удивительно, но этот научный метод, изобретённый тысячи лет назад, сегодня держит наши цифровые активы в целости и сохранности.

coinspot.io

ЧТО ИЗУЧАЕТ КРИПТОЛОГИЯ — Криптология это

Глава вторая — «Определения и классификация» —также очень краткая, говорит сама за себя. В ней даны определения и некоторые обсуждения основных понятий современной криптологии. Два наилучших из известных таких кандидата были спроектированы вскоре после того, как Диффи и Хеллман ввели понятие криптографии с открытым ключом . Одна из них, так называемая ранцевая криптосистема Меркля(R.C. Случайность и криптография очень сильно взаимосвязаны. Основная цель криптосистем состоит в том, чтобы преобразовать неслучайные осмысленные открытые тексты в кажущийся случайным беспорядок. Криптография с открытым ключом в значительной степени решает проблему распространения ключей, которая является довольно серьезной для криптографии с секретным ключом. Используемая таким образом система вероятностного шифрования в известной степени очень похожа на систему с открытым ключом.

Глава вторая — «Определения и классификация» —также очень краткая, говорит сама за себя. В ней даны определения и некоторые обсуждения основных понятий современной криптологии. Два наилучших из известных таких кандидата были спроектированы вскоре после того, как Диффи и Хеллман ввели понятие криптографии с открытым ключом . Одна из них, так называемая ранцевая криптосистема Меркля(R.C. Случайность и криптография очень сильно взаимосвязаны. Основная цель криптосистем состоит в том, чтобы преобразовать неслучайные осмысленные открытые тексты в кажущийся случайным беспорядок. Криптография с открытым ключом в значительной степени решает проблему распространения ключей, которая является довольно серьезной для криптографии с секретным ключом. Используемая таким образом система вероятностного шифрования в известной степени очень похожа на систему с открытым ключом.

А криптология – своеобразное течение, которое занимается научным изучением и разработкой способов, методики, средств криптографического шифрования информации. Криптология – научное течение, которое изучает вопросы безопасной связи, используя зашифрованные предложения. Криптография являет собой науку, которая изучает безопасную методику связи, создание стойких систем, обеспечивающих зашифровку. Криптоанализ представляет собой раздел, который исследуют возможность прочтения текста без применения ключа, то есть изучает возможности взлома.

Криптология и криптография

Прикладная криптография, что соответствует названию, больше занимается вопросами применения достижений теоретической криптографии для нужд конкретных применений на практике. 1.1.Первые понятия криптологии. Криптологию принято делить на две части: криптографию и криптоанализ, в соответствии с аспектами синтеза и анализа. Криптография — наука о методах обеспечения безопасности, то есть более занимается вопросами синтеза систем. У нас в стране имеет место и другая терминология, когда термин «криптография» использовался для названия всей науки, а криптоанализ назывался дешифрованием.

Криптология состоит из двух частей — криптографии и криптоанализа.

Второй этап датируется 1949 годом, а именно выпуском работы К. Шеннона, которая рассматривает связь в секретных системах. В этом труде исследователь фундаментально изучает шифры и самые важные вопросы, возникающие по их устойчивости. Третий период начинается с выпуском труда «Новейшие направления в криптографии», который был распространен в 1976 году исследователями У. Диффи и М. Хеллманом. В середине 9 столетия до нашей эры стал использоваться скиталь – устройство для шифрования. Р. Бэконом было рассмотрено 7 систем шифровальной письменности. В это время большое количество методик секретного письма использовались для сокрытия научных исследований. И. Тритемием был написал учебник по криптографии, который оказался первейшим трудом такого содержания.

estortenok.ru