Алгоритм майнинга CryptoNight: обзор пулов, настройка, программы

Содержание

Криптонайт (на английском cryptonight) – один из алгоритмов майнинга криптовалют. На основе него работают следующие монеты:

- Монеро. Данная криптовалюта является самой популярной и дорогой из всех, что работают на этом алгоритме;

- CryptoNoteCoin – это тестовая криптовалюта, которая была создана для проверки алгоритма cryptonight. Она не несет коммерческой ценности;

- Bytecoin – это частная децентрализованная система, которая обеспечивает максимальную безопасность при переводе денежных средств;

- Sumokoin. Монета является форком Монеро;

- Karbovanets — это еще одна децентрализованная система, в которой цена монеты зависит только от спроса и предложения.

Основная цель данного алгоритма представляет собой выделение более большого блока информации в оперативной памяти устройства с непредвиденной последовательностью.

Основные плюсы майнинга криптовалют на основе алгоритма cryptonight:

- Прибыль от майнинга больше;

- Спадающая эмиссия;

- Монеты нельзя майнить на специализированных устройствах Asic.

Итак, криптовалюты на основе алгоритма cryptonight можно майнить тремя способами:

- На видеокарте;

- На процессоре.

Разберем каждый способ более детально.

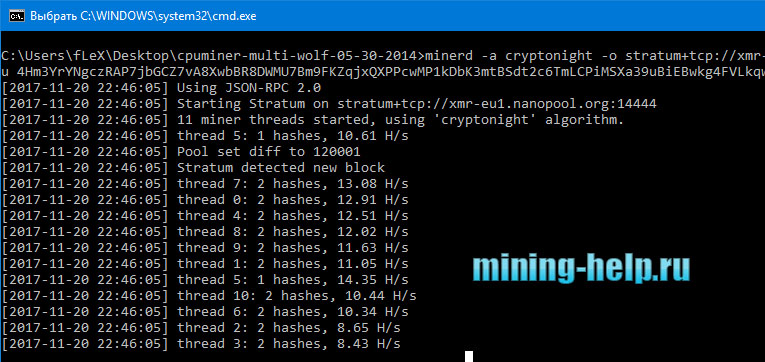

Майнинг монет на cryptonight на процессоре

Майнинг на процессоре затрачивает меньше электричества, чем на видеокарте. Алгоритм Cryptonight позволяет майнить криптовалюты на процессоре с большой отдачей, что редкость в 2017. Например, майнинг монеты Монеро на процессоре Intel Core I7 обеспечивает стабильный заработок 0.25 доллара в сутки.

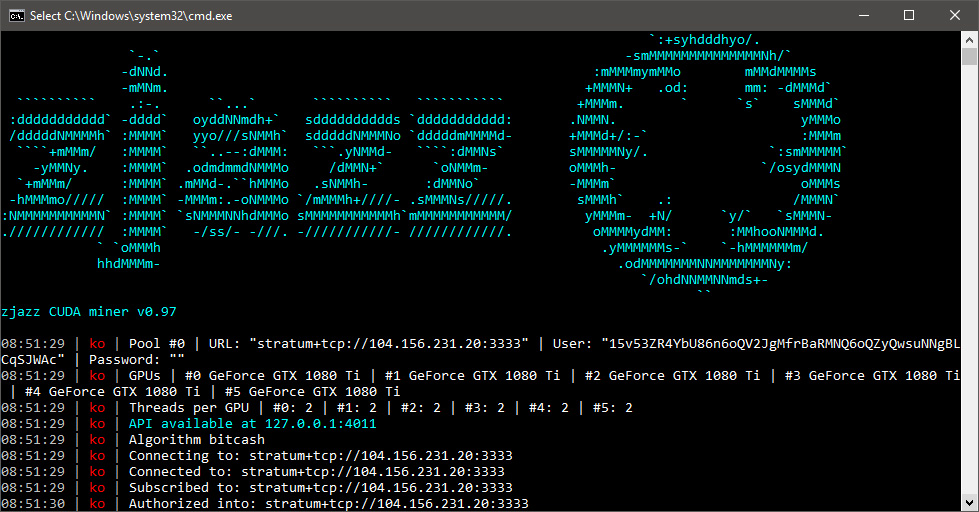

Для майнинга на процессоре необходимо скачать одну из следующих программ:

- Yam CPU;

- Wolf’s CPU miner;

- Claymore CPU Miner.

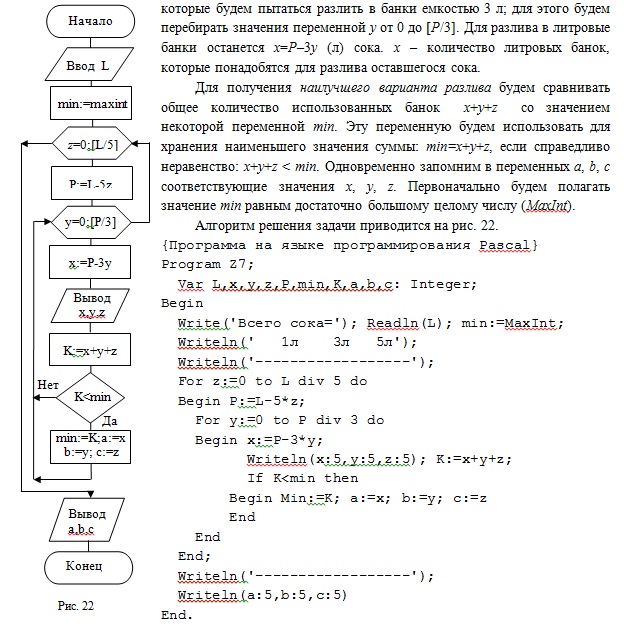

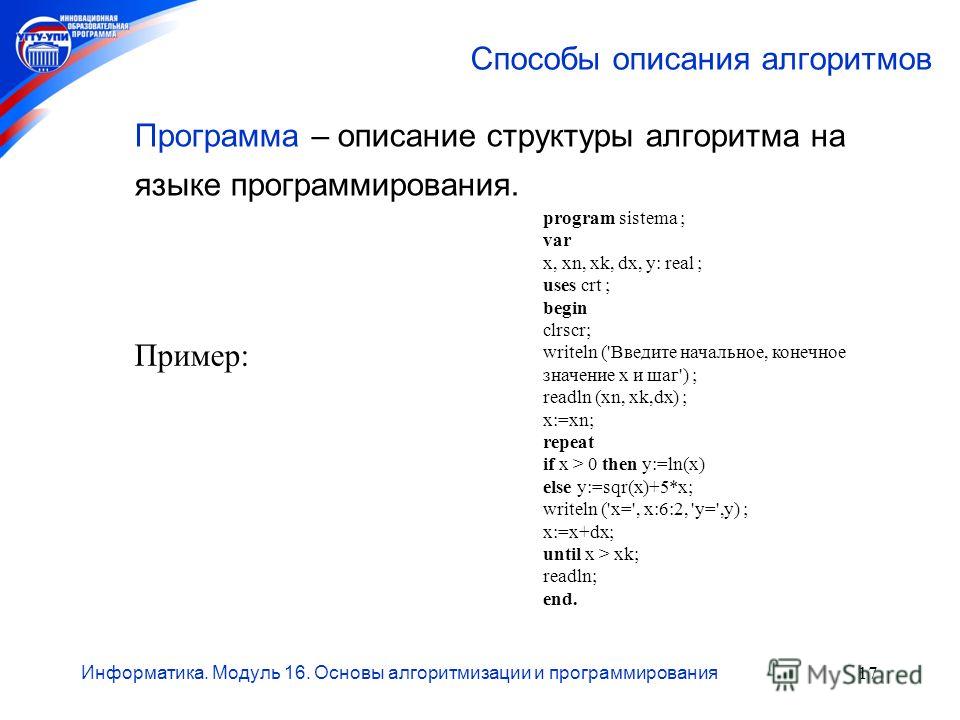

Чтобы правильно настроить программу на операционной системе windows, требуется запустить майнер и прописать следующую информацию:

- Yam CPU – « yam -c x -M stratum+tcp://« address wallet »:x« address pool»:« number port »;

- Wolf’s CPU miner – «minerd.

exe -a cryptonight -o stratum+tcp://«address pool»:«number port » -u «address wallet» -p x»

exe -a cryptonight -o stratum+tcp://«address pool»:«number port » -u «address wallet» -p x» - Claymore CPU Miner – «NsCpuCNMiner64.exe -o stratum+tcp://« address pool»:« number port -u «address wallet» -p x».

Примечание: вместо слов, занесенных в кавычки, требуется вписать адреса и номера. Все кавычки также следует убрать, так как они проставлены для лучшего понимания. Перевод:

- address wallet – адрес вашего кошелька;

- address pool – адрес пула;

- number port – номер порта;

- Login and password – ваш логин и пароль.

Если говорить о майнинге на процессоре на операционной системе Linux, то это экономически выгоднее. Поскольку на данной ОС можно сделать тонкую оптимизацию, благодаря чему майнинг будет более эффективен. Для настройки функции необходимо прописать следующую команду: «Sudo sysctl -w vm.nr_hugepages=Y», где Y – количество ядер процессора. Для запуска основного процесса требуется прописать: «sudo .

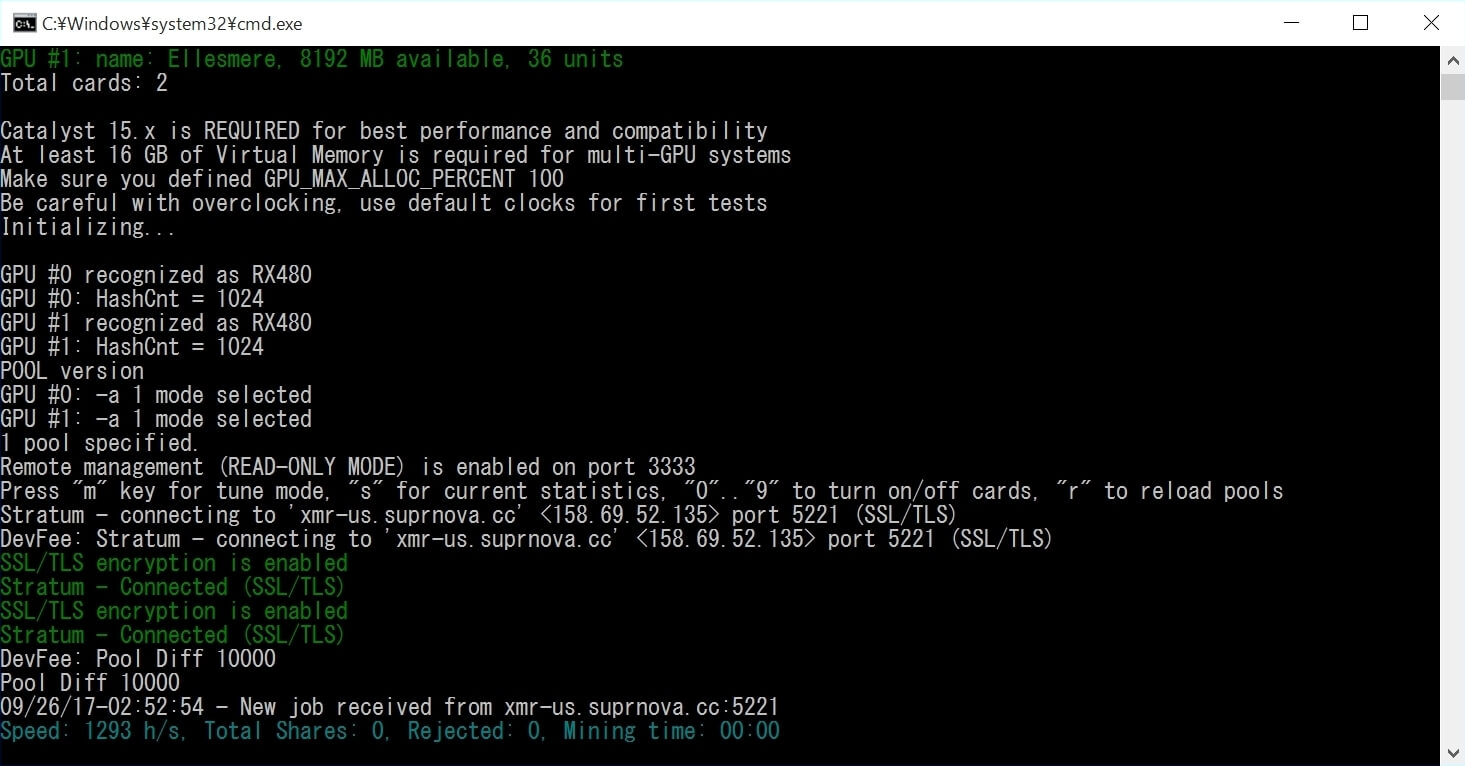

Майнинг монет на cryptonight на видеокарте

Майнинг криптовалют на основе cryptonight на видеокарте обеспечивает более высокую скорость, но потребляет больше электроэнергии.

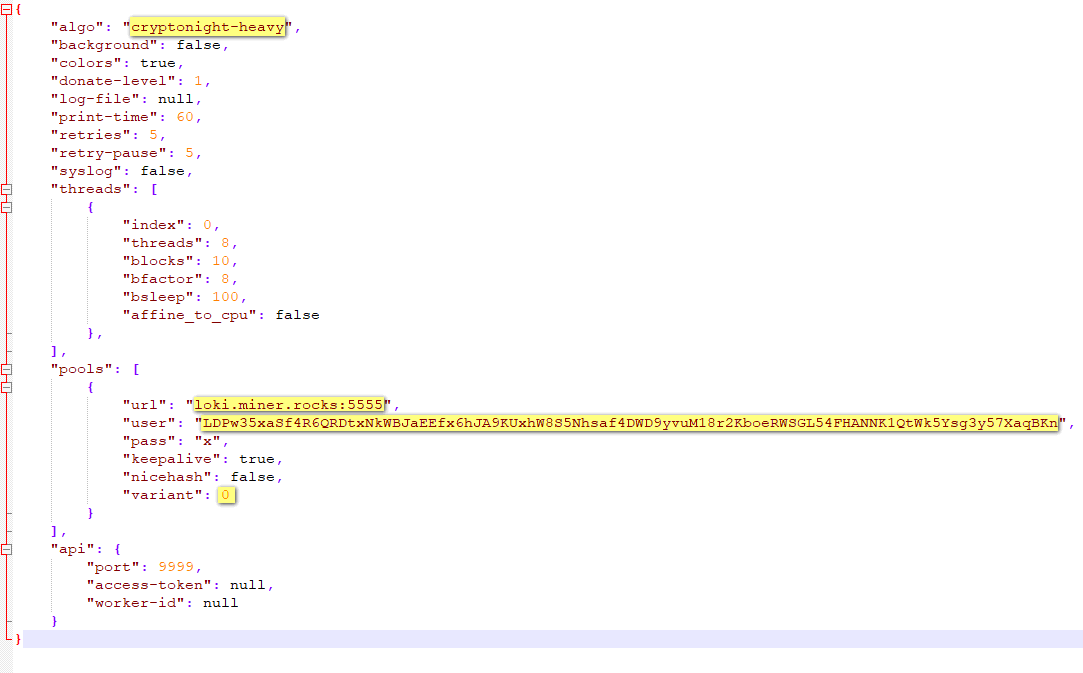

Для майнинга монет на видеокарте АМД можно использовать Claymore GPU-miner, который берет до 2.5% комиссии. Для настройки этого майнера необходимо запустить файл «pool.bat» или «start.bat» и прописать следующую информацию: «NsGpuCNMiner.exe -o stratum+tcp://« address pool»:« number port» -u «login and password» -p x»

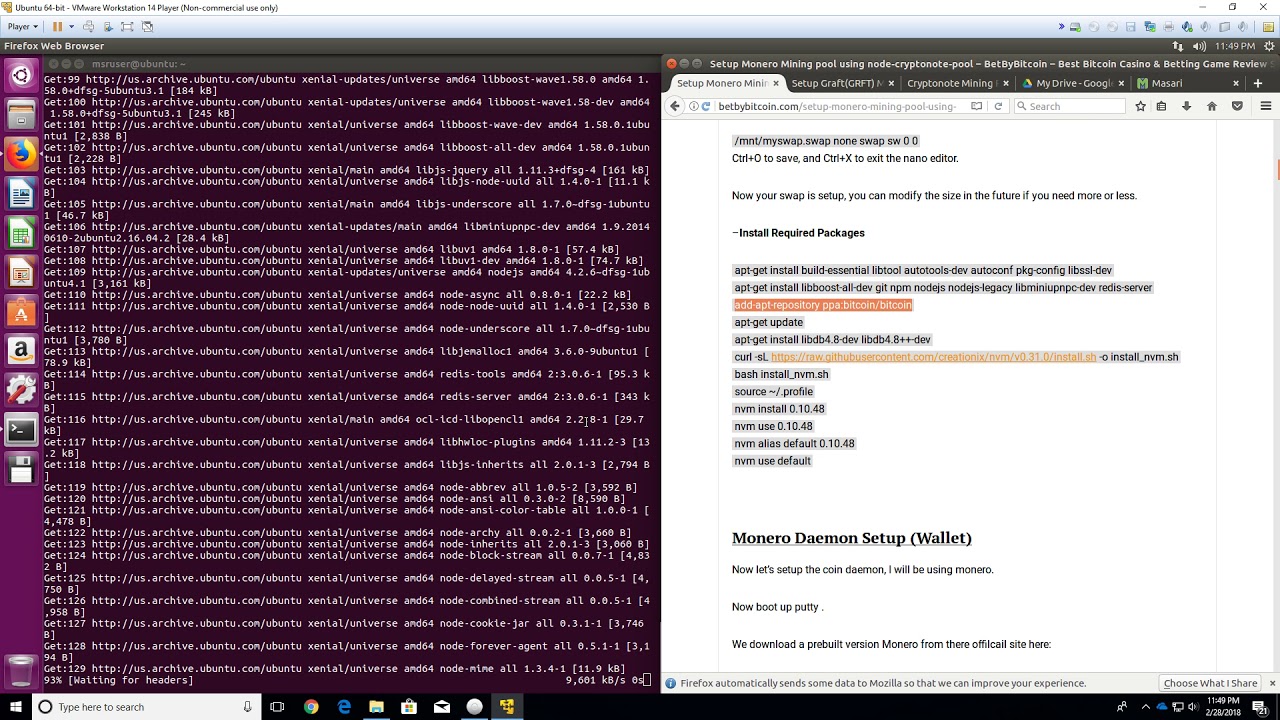

Для видокарт Nvidea подойдут следующие программы:

- CUDA-miner;

- Сcminer cryptonight nvidia.

Чтобы их настроить запустите файл «pool.bat» или «start.bat» и пропишите следующую команду для каждого майнера соответственно:

- cudaminer.exe -o stratum+tcp://« address pool »:« number port» -u « login and password » -p x;

- сcminer cryptonight -o stratum+tcp://« address pool»:« number port » -u «login and password» -p x.

Если вы пользуетесь встроенным кошельком, то возникнет немного сложностей. В этом случае для перевода денежных средств на биржу для обмена потребуются команды simplewallet и bitmonerod.

Команды Simplewallet:

- «Transfer» — перевести денежные средства;

- «Adress» — показать текущий адрес для приема денежных средств;

- «Refresh» — Синхронизировать Wallet;

- «Balance» — отобразить текущий баланс.

Команды Bitmonerod:

- «Help» — отобразить справку;

- «Save» — сохранить блокчеин.бин;

- «Diff» — отобразить текущую сложность;

- «Print-Block» — отобразить содержимое блока.

При отправке денежных средств обязательно нужно указать идентификатор платежа, который выдаст биржа. Также пользуйтесь функцией «Анонимность», которая позволяет избежать отслеживания транзакций. Для этого используйте цифры: от одного до десяти. Чем цифра больше, тем выше уровень безопасности. Однако чем больше цифра, тем медленнее будет идти платеж.

Обзор пулов cryptonight

Далее представлен список лучших пулов для криптовалют, основанных на алгоритме cryptonight:

- Minergate – русскоязычный сервис. Для добычи криптовалюты требуется загрузить программу с официального сайта пула и произвести настройку системы. Денежные средства доступны для вывода сразу. Сервис берет небольшую комиссию;

- Майнинг пул хаб – сервис, образовавшийся совсем недавно. Пул отлично подойдет как для новичков, так и для профессионалов;

- monero.miners.pro – это еще один русский сервис для майнинга монеты монеро. При выводе денежных средств взимается комиссия в размере 1.5%;

Список программ для майнинга

Заключение

Таким образом, мы разобрали майнинг криптовалюты на основе алгоритма criptonight на процессоре и видеокарте. Необходимо сказать, что для успешного заработка потребуется потратить множество времени на изучение этой тематики.

Какие криптовалюты существуют на алгоритме Cryptonight?

В этой статье мы решили собрать интересные криптовалюты созданные на алгоритме Cryptonight.

Monero (изначально имела название Bitmonero) является одной из первых монет, созданных на алгоритме Cryptonight. Главными ее особенностями являются — конфиденциальность, децентрализации и взаимозаменяемости.

Как говорят сами разработчики на сайте:

Это самая безопасная, конфиденциальная и незаметная криптовалюта. Он доступен с открытым исходным кодом и доступен для всех. С Монеро вы — собственный банк. Только вы контролируете и несете ответственность за свои средства. Ваши учетные записи и транзакции хранятся конфиденциально от посторонних глаз.

Монета CryptoNoteCoin – это тестовая монета, которая была создана для теста CryptoNight. Она специально была создана таким образом, чтобы не иметь никакой коммерческой ценности, поскольку его блок меняется каждые 2 месяца. Единственная цель CryptoNoteCoin — это понимание функциональности технологии. В принципе монета представляет ценность для тех разработчиков, чтобы иметь образец для плавного запуска своих монет.

Разработчики у себя на сайте так пишут , что CryptoNoteCoin — официальная эталонная монета, выпущенная только для образовательных целей. Это демонстрация функций и возможностей CryptoNote. Чтобы устранить все возможные попытки коммерческого запуска, CryptoNoteCoin практически не имеет коммерческой ценности, мы настоятельно рекомендуем всем пользователям воздерживаться от покупки или продажи CryptoNoteCoin на биржах или применения их в любых целях, кроме чисто образовательных.

Bytecoin — это частная децентрализованная криптовалюта с открытым исходным кодом, которая позволяет всем участвовать в разработке сети Bytecoin. Естественно, конфиденциальность и безопасность при использовании Bytecoin. Лучшее решение для тех, кто хочет сохранить свою финансовую конфиденциальность.

Тоже является одной из первых созданных на этом алгоритме причем сами разработчики внесли очень большой вклад в совершенствование алгоритма.

Sumokoin — это форк Monero, одна из самых перспективных криптовалют на этом алгоритме, известна своей безопасностью, невозможностью отслеживания третьими лицами и активным развитием.

Монета кстати неплохо торговалась летом дойдя в сентябре даже до 85 центов за штуку, однако в октябре было падение, частично вызванное ростом bitcoin. Вполне возможно, что цена на него может взлететь намного выше.

Karbovanets еще одна децентрализованная система, где стоимость монеты базируется исключительно на спросе и предложении на рынке, а эмиссия зависит от постоянного математического алгоритма системы. Для майнинга карбованца не нужно приобретать асики, т.е. его добывать можно и на обычном ПК через процессор или видеокарту.

DigitalNote — криптовалюта, децентрализованного характера похожая на bitcoin. Он основан на анонимной технологии CryptoNote и обновлен с помощью уникальной незаметной зашифрованной системы обмена сообщениями и отложенных на основе блокчейн технологии. Никто не владеет или не контролирует DigitalNote, он использует технологию однорангового доступа и как предыдущая валюта является ASIC-устойчивой, без регулирующего центра.

DigitalNote обеспечивает мгновенные всемирные транзакции, защищенные конфиденциальной информацией, и незаметные зашифрованные передачи сообщений с почти нулевой комиссией за обработку платежей в децентрализованной сети одноранговых пользователей. Математические вычисления защищают сеть XDN и позволяет людям контролировать свои финансы и информацию. Ваш закрытый ключ — это ваш банковский счет без цензуры и наблюдения. Свобода существует, по крайней мере именно так заявляют разработчики.

Intensecoin — криптовалюта которая должна обеспечить работу децентрализованной VPN сети. Она основан на технологии CryptoNote и использует эксклюзивный алгоритм CryptoNight. После разработки и интеграции возможностей VPN в кошелек он позволит использовать себя как узел выхода VPN в обмен на монеты. Для того, чтобы выступать в качестве узла, необходимо иметь ITNS в кошельке, способствуя использованию валюты и росту сети. В отличие от других криптовалют, идея этой достаточно интересна и нова.

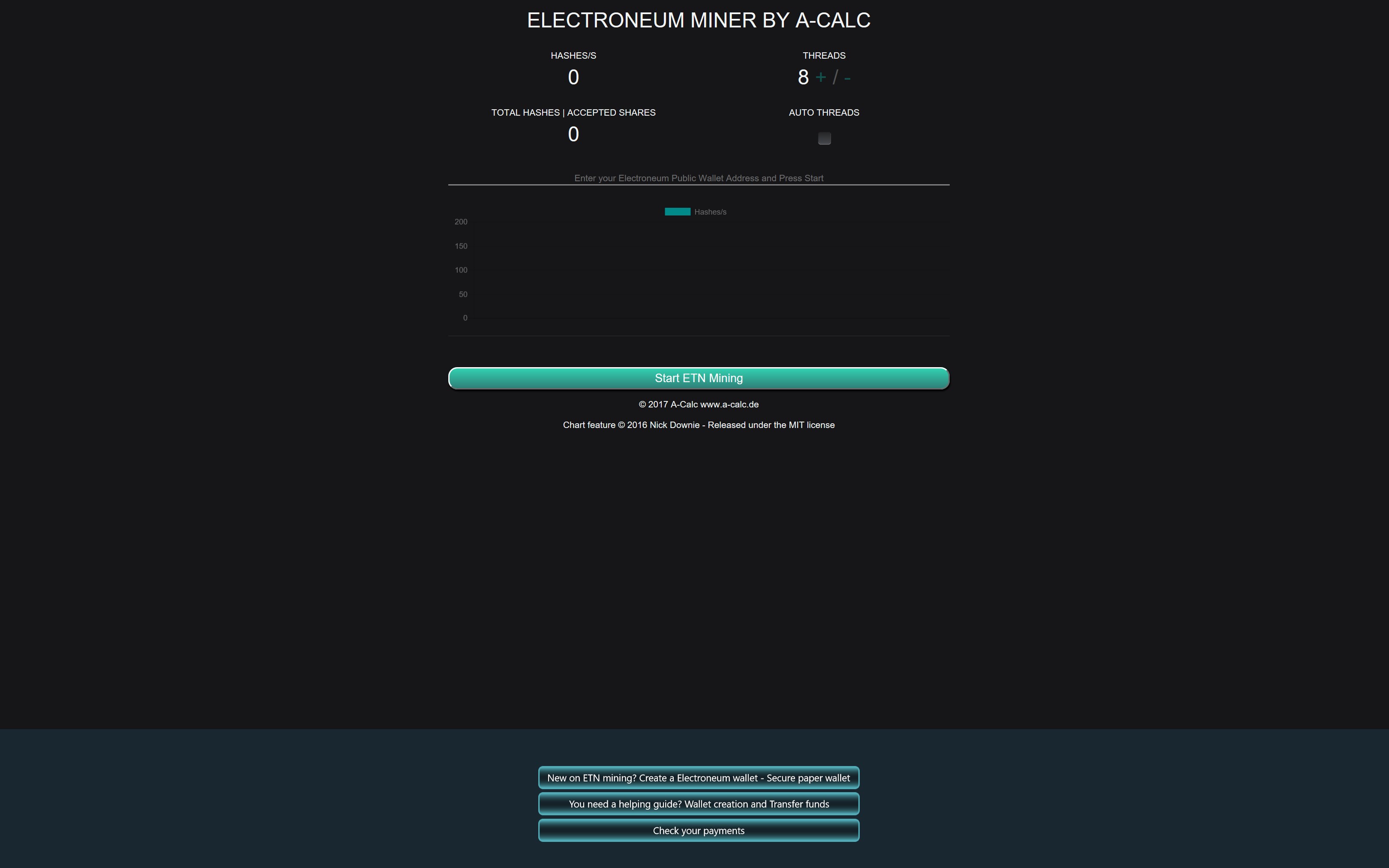

Electroneum — криптовалюта, названная в честь электрона, на котором зиждется нынешняя цивилизация. Это первый проект, который ориентирован на рынок мобильных и онлайн игр. Построен на собственном блокчейне. Разработан

Electroneum был разработан, чтобы любой, независимо от технических возможностей, мог легко получить доступ к криптовалюте. В течение нескольких минут после установки мобильного приложения любой пользователь может видеть, что Electroneum добавляется в свой кошелек через уникальный мобильный майнер. Самой отличительной чертой является то, что эту валюту можно добывать с помощью мобильного приложения.

Кроме того на этом алгоритме созданы еще такие монеты:

- CryptoNoteCoin;

- Bytecoin;

- Boolberry;

- DarkNetCoin;

- Fantomcoin;

- Pebblecoin;

- Quazarcoin;

- AEON;

- Doctorbyte;

- Infinium-8;

- MonetaVerde;

- Dosh;

- Magnatoj;

- RedWind;

- Tavos/

Cryptonight-GPU — устойчивый к FPGA алгоритм майнинга на операциях с плавающей запятой.

| by RyoRU

| by RyoRUЧасть 1. Краткое описание принципа и необходимости смены подхода к проектированию алгоритмов.

Для многих, кто наблюдает за развитием майнинг алгоритмов из семейства Cryptonight, одна вещь сразу станет очевидной — заявления о устойчивости к ASIC/FPGA совершенно не стыкуются с реальностью по прошествии некоторого времени. Текущий подход (к проектированию алгоритмов — прим. перев.) я называю «Мам, смотри, я еду на велосипеде без рук, а ты так не можешь!». Суть этого подхода — это когда проектировщики алгоритмов задаются вопросом «Может ASIC/FPGA не сможет выполнить такой код?». Однако впоследствии они снова убеждаются, что были не правы и такой подход попросту не работает.

Конечно могут. Более того, в высокопроизводительных вычислениях этот тип операций вообще является маркетинговым термином — сродни расходу двигателя в л/100км в брошюрах про автомобили. Поэтому, вы всегда без особого труда найдете теоретическую вычислительную способность чипа в TFLOPS в открытом доступе.

(прим. переводчика: терафлопс (TFLOPS) — это 1.000.000.000.000 операций с плавающей запятой в секунду. Подробнее об этом тут)

Итак, давайте поищем.. «INTEL хвалится выпуском FPGA чипа способного выполнять 10 TFLOPS»

Ссылка на источник: [ 1 ]

Но погодите… Vega-64 способна на 12,583 TFLOPS… [ 2 ]

Чтобы приблизительно вычислить ваш хешрейт в CN-GPU — возьмите количество терафлопс и умножьте на 125. Просто и красиво, не правда ли?

Систематическая ошибка у проектировщиков алгоритмов, заключается в том, что они пытаются «выехать» из ситуации создавая алгоритм, который зависит от памяти, и это при присутствии на рынке FPGA решений, которые, при правильной конфигурации будут в 100 раз быстрее CPU. Это все привело к ощущению у многих, (у проектировщиков Monero также), что FPGA это сверхъестественные устройства, которые не подчиняются законам физики.

В реальности, скорость работы чипа с операциями с плавающей запятой сводится к количеству физических «ядер» на чипе. ГПУ, по свой природе созданные для обсчета…мм..графики — упакованы этими вычислительными блоками. (помните, те самые времена, когда мы покупали видеокарты для того, чтобы поиграть в Crysis?). Это — главная причина, почему видеокарта за 500$ превосходит в терафлопсах FPGA за 10.000$

ГПУ, по свой природе созданные для обсчета…мм..графики — упакованы этими вычислительными блоками. (помните, те самые времена, когда мы покупали видеокарты для того, чтобы поиграть в Crysis?). Это — главная причина, почему видеокарта за 500$ превосходит в терафлопсах FPGA за 10.000$

Возникает резонный вопрос, можно ли взять ГПУ чип и «выбросить» из него все, кроме «ядер» отвечающих за работу с операциями с плавающей запятой? Но тогда спросите себя — сколько вы «выкинете» из этого кристалла кремния, 20% 50% 75%?

Давайте предположим самый плохой сценарий и возьмем самую большую цифру и подумаем о том, кто купит потенциальный ASIC за 6000$, который будет всего в 4 раза быстрее 500-долларовой Vega64?

Часть 2. «Доска почета» в комментариях от последователей Monero.

Думаю те, кто не первый день в сообществе проекта, заметили, что когда сообщество Монеро чувствует хоть какую-либо угрозу от того, что мы делаем, у них наченается не вполне адекватная реакция в наш адрес. Мы решили собрать немного этой «обратной связи» и попытатся ответить, представляя, что это вполне обоснованная и конструктивная критика. В конце концов, почему бы и нет? =)

Мы решили собрать немного этой «обратной связи» и попытатся ответить, представляя, что это вполне обоснованная и конструктивная критика. В конце концов, почему бы и нет? =)

Я не могу понять исходный код, сделайте документацию!

У CN-GPU нет описания концепта и архитектуры — только исходный код, поэтому я не могу сравнивать (алгоритмы). Насколько я понял, CN-GPU вовсе не криптонайт даже, слишком много частей алгоритма изменились. Так же это будет довольно прожорливый алгоритм, и не подходит для CPU, что противоречит документации Monero. [SChernykh] [ 3 ]

Я всегда рад помочь людям, у которых могут возникнуть трудности с чтением исходного кода, поэтому я и пишу это сейчас. Также, оказалось, что энергопотребление не ушло далеко от MoneroV8.

Наша культура лучше вашей!

Люди, заинтересованные в «культуре проекта» и «стиле развития (проекта)» могут сравнить эту статью о CN-GPU c Гитхабом Monero.

[ 4 ]

(прим. переводчика: автор комментария, сетует, что не велись пространные обсуждения при создания этого алгоритма с другими)

Мы небольшая команда профессионалов, и мы любим двигаться и развиваться быстро. Мы предпочитаем решать конкретно возникающие вопросы, а не внедрять паттерны вида «Магический бит» как это было с v7.

А ну-ка я скажу хитроумно-бредовую или обобщенную фразу, надеюсь собеседник будет впечатлен!

FPGA фундаментально отличаются от асиков. FLOPs не являются защитой от асиков и указывают на подъем асиков. Т.к я не вкурсе, был ли вообще проведен разбор алгоритма CN-GPU, я предположу, что «фишка» может быть скрыта где-то в глубине алгоритма, а АСИК сможет пропускать некоторые значения, или вообще сможет выдавать невалидные хеши, просто потому что у него мощностей будет столько, что он сможет себе это позволить.[Leza89] [ 5 ]

Первое предложение говорит нам о том, что он вообще не понял смысла изменения подхода (смена парадигмы в проектировании), и думает, что асики/фпга нужно всего лишь «научить считать» эти вычисления. Примерно так же, как RandomX предполагает, что никто, кроме CPU не сможет декодировать инструкции.

Примерно так же, как RandomX предполагает, что никто, кроме CPU не сможет декодировать инструкции.

Второе предложение и далее — яркий пример того, что мы написали в Бредо-лото от Монеро, квадрат В1, например, это «это всего лишь участник сообщества, нельзя судить о всем Монеро», или попытки протолкнуть кому-то какую-то чушь [ 6 ],[ 7 ] с умным видом (в нашем Бредо-лото это В3). Воспринимайте эти высказывания как хотите — мое мнение, такой подход это просто неуважение к сообществу.

Ryo — слишком мелкий (проект)

[ … ] Но это же ryo, конечно же вам нужны последователи Монеро, чтобы работал ваш дево-финансируемый форк. И еще, учтите, что ryo свободна от асиков, потому, что никому не нужно создавать асик для столь малого проекта.[Flenst] [ 8 ]

Второе предложение довольно интересная точка зрения, с точки зрения пользователя Flenst. Это, конечно, выглядит как довольно удобная отговорка, почему алгоритмы Монеро ломаются и фейлятся, но так же заметьте — он предполагает, что Ryo сейчас недооценен по сравнению со всей той работой которую мы проделываем. Думал ли он об этом когда писал это?

Думал ли он об этом когда писал это?

Первое предложение показывает, что его заботит больше всего. В конце концов, нужно же оградить бедных последователей Монеро от «неправильных выводов» (о Ryo). Я впринципе уверен, что он в его заговорщицкой и полной конспирологии, вселенной — мы чуть ли не силой заставляем последователей Монеро прислуживать нам =)

Стратегия «я не злюсь — это вы злитесь! вы ненавидите нас!»

Yes. Much hate. Watch out for the press gang. On a more serious note, why do think making a mockery out of FUD is hate? pic.twitter.com/s7ssyLgurT

— Fireice UK (@fireice_uk) February 16, 2019

(прим. переводчика — в твите, человек прочитав эту статью написал «в вас много хэйта», это все, что он по всей видимости захотел пообсуждать, обсуждение части 1, его не заинтересовало)

Как вам думаю стало понятно из тона части 2 этой статьи, вся команда Ryo довольно позабавилась сталкиваясь с подобной реакцией от некоторых людей. А почему нет? Процитированные люди показали себя с не самой лучшей стороны. Если вы хотите поиграть в бредо-лото от Монеро — присоединяйтесь в наш телеграм канал.

Оригинал статьи: https://twitter.com/fireice_uk/status/1096818721618882560(автор fireice_uk)

Перевод и дополнения: RyoRU

Майнинг на алгоритме CryptoNight – плюсы и минусы

Получи скидку 3%! Используй бонус код: HF17TOPBTC3Алгоритм CryptoNight — реализация протокола CryptoNote, на его базе сейчас работает 15 цифровых валют. Он хорош совсем незначительным нагревом видеокарт и центрального процессора и значительно повышенной эффективностью добычи в сравнении с более старыми и известными аналогами. Он функционирует на базе ring signatures (кольцевые сигнатуры), а факт майнинга на нем возводится в преимущество для криптографической монеты. Важно не путать CryptoNight с CryptoNote, т.к. первое — это наименование хэш-функции в коде второго.

Автором крипто-основы протокола стал американец Даниель Бернштайн. Он включил в нее обфусикацию транзакций, и в результате в системе стал возможен пассивный миксинг: обеспечена анонимность операций, а участники системы в случае возникновения к ним вопросов от третьих сторон способны организовать правдоподобное отрицание.

Не преувеличением будет сказать, что КриптоНайт обладает высоким показателем практической эффективности. Все его составляющие ориентированы на результативный майнинг на обычных компьютерах.

Почему CryptoNight со знаком плюс?

Он работает по принципу «proof-of-work» (доказательство выполненной работы) и хорош для вычислений на процессорах, то есть одна из его главных задач — минимализировать разрыв между майнерами на персональном компьютере и владельцами специализированных ASIC устройств.

Он основан на общей задумке scrypt о большой таблице данных, где создаются случайные запросы. Но автор подметил минус, взаимосвязанный с линейным компромиссом «время»-«память». В scrypt 2-й слой делает очередной блок информации на базе предшествующего ему. В результате если хранить, к примеру, каждый 2-й блок из N, то в половине случаев будет необходимо пересчитывать его заново. Таких случайных запросов к массиву также N, в итоге выходит, что экономя 50% памяти, можно вычислить N + 1/2N = 150% блоков. Иными словами, в 1,5 раза больше.

Иными словами, в 1,5 раза больше.

На базе этих выводов было выделено три принципиальных отличия:

- Каждый новый блок определяется с учетом ВСЕХ уже предшествующих ему. Поэтому если выбросить, например, каждый 2-й блок, то для того чтобы восстановить пропуск, придется пересчитать все предшествующие, а не только выкинутый.

- Обращения к массиву данных — это и чтение, и запись. В итоге каждый элемент обретает время, а пересчитывание оказывается все более трудоемким.

- Общая численность обращений к массиву сильно превышает численность его элементов, поэтому к концу цикла итоговый массив крайне значительно меняется, почти до неузнаваемости.

И еще пара технических моментов:

- Применяются 64-битные операции и шифрование AES (функция перемешивания), что отсылает к современным процессорам, оснащенными встроенными соответствующими инструкциями.

- Общий объем памяти, запрашиваемый алгоритмом, — 2 Мб, а это сопоставимо с размером L3-cash на ядро.

Для ASIC это не то чтобы недостижимо, но уровень себестоимости весьма высок.

Для ASIC это не то чтобы недостижимо, но уровень себестоимости весьма высок.

Преимущества и недостатки

- Обеспечение максимальной программной анонимности.

- Плавно спадающая эмиссия. Эмиссия предсказуема, и это привлекает продавцов. Например, вознаграждение за блок Bitcoin из-за ее нерегулярности приблизительно единожды в 4 года делится пополам.

- Малые временные промежутки между создаваемыми блоками.

- На ASIC добывать монеты не получится, поэтому их майнинг на персональном компьютере становится рентабельнее.

- Применение CPU+GPU для повышенной производительности. В итоге снижается нагрев и нагрузка на систему, что позволяет ускорить вычислительные процессы и обеспечить работу с большими объемами данных.

- Нововведения становятся выгодным знаком отличия монет CryptoNight от множества альткоинов, созданных на устаревших алгоритмах.

- Окупаемость и результативность майнинга выше, чем у множества других криптовалют.

Плюсов достаточно много, в том числе повышенная стабильность и безопасность майнинга, возможность добывать криптомонеты наравне с GPU-майнерами и, конечно же, экономить на электроэнергии.

Как утверждают разработчики, алгоритм фактически невозможно взломать. Если все же кто-то и попытается это сделать, придется затратить большое количество дорогостоящей электроэнергии и вычислительной мощности ПК.

Недостатков значительно меньше. По сути таковой один:

- Профит с добычи становится все ниже. Сложность майнинга растет, т.к. все большее количество людей желает подключиться к процессу.

Монеты CryptoNight

К самым популярным цифровым монетам, добываемым на процессоре, относят:

- Monero — цифровое обозначение XMR, год выпуска 2014. Основана на оригинальной технологии, позиционируется как неотслеживаемая валюта. Блок генерируется за 1 минуту.

- ByteCoin — тикер BCN, год выхода 2012. Стала первой криптомонетой, запущенной на этом алгоритме.

- DashCoin — тикер DSH, год выпуска 2014. Обновление происходит с минимальными затратами на разработку и практически нулевой возможностью ошибки в протоколах.

- AEONCoin — хорошо майнится на слабых компьютерах.

Также среди востребованных добываемых валют:

- Boolberry;

- DigitalNote;

- RieCoin.

Как начать майнинг на Cryptonight?

Теоретически добывать криптовалюту на алгоритме можно и на центральном процессоре, и на видеокартах. Однако самый эффективный вариант — это процессор, т.к. GPU чипы требует большего потребления электроэнергии, хотя и дают повышенную скорость.

Для старта добычи криптомонет на ПК, нужно скачать программу из представленных:

Если все же выбор сделан в пользу видеокарт, то можно выбрать закрытый Claymore GPU-miner, доступный для обладателей карт AMD и требующий до 2,5% комиссионных выплат.

Лучшим пулом для добычи цифровой валюты на CryptoNight называют MinerGate. Среди преимуществ пула выделяют:

- наличие русскоязычной версии;

- небанальный интерфейс;

- автоматизированный подбор майнера для процессора;

- реферальную систему;

- ссылки на новейшие версии майнеров для видеокарт.

CryptoNight переворачивает представление майнеров, уверенных в возможности добычи криптовалюты только при условии наличии собственной фермы. Благодаря использованию этого алгоритма можно получать валюту не собирая специализированное оборудование, а используя собственный персональный компьютер.

Алгоритмы майнинга криптовалют — таблица 2020 описание

Содержание статьи:

- Что такое алгоритм криптовалют?

- Таблица алгоритмов криптовалют

- Алгоритмы шифрования и их криптовалюты

В каждой криптовалюте используется некий алгоритм шифрования. Его расшифровывают майнеры, гарантируя функционирование блокчейна и получая за это вознаграждения. Какие алгоритмы майнинга используются в Bitcoin, Ethereum, Litecoin, Monero, Dash и других криптовалютах и в чем заключаются их особенности? Команда https://exchangesumo.com решила ответить на эти и другие вопросы.

Что такое алгоритм криптовалют?

Криптографические валюты разработаны как платежные инструменты, которые гарантируют анонимные и безопасные транзакции. Это достигается путем децентрализованной проверки операций, проводимой множеством узлов связи при майнинге. При этом количество монет, адреса кошельков и другая информация шифруется в своеобразное сообщение – хеш. Оно представляет собой строку из набора символов и меньше текста.

Это достигается путем децентрализованной проверки операций, проводимой множеством узлов связи при майнинге. При этом количество монет, адреса кошельков и другая информация шифруется в своеобразное сообщение – хеш. Оно представляет собой строку из набора символов и меньше текста.

Алгоритм криптовалют, который выступает набором криптографических механизмов и правил, трансформирует текст произвольной длины в хеш фиксированной длины. А вот майнеры с помощью специального оборудования расшифровывают его. После нахождения хеша в блокчейне генерируется новый блок, в который записывается информация о транзакциях, вознаграждении майнера, хеше предыдущего блока и так далее.

Таким образом, процесс дешифровки (добычи цифровых денег) превращает набор случайных сведений в упорядоченную систематизированную информацию, которая записывается в блокчейн.

Сегодня насчитывается пара десятков алгоритмов майнинга криптовалют – Scrypt, Equihash, Ethash (Dagger Hashimoto), ECDSA, Blake256, NeoScrypt, Lyra2RE, Pascal, WhirlpoolX, Qubit…

Однако одного шифрования для построения надежного блокчейна недостаточно. Поскольку добавлять записи может каждый участник сети, этот процесс требует проверки. Для этого применяются специальные доказательства достижения консенсуса. Это те подтверждения, которых ждет пользователь при отправке новой транзакции.

Самые популярные алгоритмы достижения консенсуса в блокчейне – Proof-of-Work и Proof-of-Stake. Первый термин переводится как «доказательство работы». Он представляет собой механизм проверки того, что работа (вычисления, майнинг) выполнена.

PoS – это доказательство владения. Этот механизм дает право генерировать блоки только тем узлам сети, которые имеют валюту на счете. Количество монет увеличивает вероятность того, что генерация произойдет.

Таблица алгоритмов криптовалют

Какие криптовалюты на каких алгоритмах работают? Представим эту информацию в виде таблицы:

Криптовалюта | Алгоритм шифрования | Алгоритм консенсуса |

Bitcoin | SHA-256 | PoW |

Ethereum | Ethash | PoW |

Bitcoin Cash | SHA-256 | PoW |

| Ripple | ECDSA | RPCA |

| EOS | SHA-256 + ECDSA | DPoS |

Stellar | Ed25519 | SCP |

Cardano | Ed25519 | PoS |

Litecoin | Scrypt | PoW |

Monero | CryptoNight | PoW |

Dash | X11 | PoA |

Ethereum Classic | Ethash | PoW |

Decred | Blake256 | PoW, PoS |

NEO | SHA-256 + RIPEMD160 | PoW |

ZCash | Equihash | PoW |

Lisk | Ed25519 | PoS |

Dogecoin | Scrypt | PoW |

Bytecoin | CryptoNight | PoW |

Steem | SHA-256 | PoW, PoS |

Siacoin | Blake2b | PoW |

Vertcoin | Lyra2REv2 | PoW |

DigiByte | Groestl, Skein, Qubit, Scrypt и Sha256 | PoW |

Komodo | Equihash | DPoW |

Electroneum | CryptoNight | PoW |

Diamond | Groestl | PoW, PoS |

Monacoin | Lyra2REv2 | PoW |

Stratis | X13 | PoS |

NEM | Catapult | PoI |

ICON | LFT | DPoS |

| Verge | Scrypt, X17, Groestl, Blake2s, Lyra2rev2 | PoW |

Если ищите крипту для инвестирования в 2020 году, ознакомьтесь с этой статьей. Способы заработка на коинах описаны здесь.

Алгоритмы шифрования и их криптовалюты

Теперь давайте узнаем, что представляют из себя популярные алгоритмы майнинга криптовалют.

SHA-256

Технология изобретена в 2001 году Агентством национальной безопасности США. Изначально она применялась для шифрования конфиденциальной информации в протоколах TLS, SSL, SSH и PGP. Однако всемирно известным алгоритм стал только благодаря криптовалютной платформе Bitcoin. Также он используется в следующих монетах:

- Bitcoin Cash;

- Bitcoin SV;

- Litecoin Cash;

- Peercoin;

- Namecoin;

- Emercoin;

- DigiByte;

- Unobtanium;

- ZetaCoin и других.

Аббревиатура SHA расшифровывается как Secure Hash Algorithm (безопасный алгоритм хеширования). А вот 256 означает, что технология работает с числами размером 256 бит. Иными словами, механизм создает уникальный 256-битный хеш-код из исходной строки текста.

Это единственный алгоритм в своем семействе, который прошел тест на устойчивость к атакам «нахождение прообраза» и «нахождение коллизий». Время обработки блока здесь составляет 6 – 10 минут. Хешрейт для криптовалют, работающих на SHA-256, вычисляется в Gigahash в секунду (GH/s).

В 2009 году, когда о Биткоине знал малый круг лиц, для расшифровки алгоритма хватало персонального компьютера, который выполнял вычисления с помощью центрального процессора (CPU). С ростом популярности криптовалюты возрастали и требования к оборудованию. Сегодня для майнинга Биткоина выгодно использовать только ASIC-майнеры – специальные устройства, обладающие вычислительной мощностью десятка, а то и сотен ПК (к примеру, Bitmain Antminer S9).

О том, как увеличить прибыльность добычи, смотрите в следующем видео:

Scrypt

Вскоре стало ясно, что простота вышеуказанной технологии разрешает автоматизировать майнинг, то есть добычу Bitcoin можно легко монополизировать. Поэтому требовался более сложный механизм генерации блоков. Таковым стал Scrypt. В этой технологии предъявляются повышенные требования к ресурсам, применяемым для вычислительных операций. Главную роль здесь играет объем ОЗУ. Причем, если ее недостаточно, скорость создания подписи стремительно снижается. А вот требования к вычислительной мощности и энергопотреблению ниже, чем у предыдущего алгоритма майнинга.

Скорость создания блоков в блокчейне, работающем на алгоритме Скрипт, составляет порядка 30 секунд. Хешрейт измеряется в Megahash в секунду (MH/s).

Технология стала популярной, в первую очередь, благодаря ее применению в Litecoin. Также на этом алгоритме работают следующие криптовалютные платформы:

- Dogecoin;

- Verge;

- MonaCoin;

- Viacoin;

- Syscoin;

- MoonCoin;

- GoldCoin;

- Gulden и другие.

Изначально для расшифровки алгоритма применялись центральные процессоры и видеокарты. Однако он не смог противостоять майнинг-корпорациям. Поэтому в 2014 году был создан первый асик для Скрипт. Позже появилась усовершенствованная технология Scrypt-N. Ее особенность – постоянный рост требований к оперативной памяти.

Программы для майнинга – CudaMiner, CGminer, SGminer…

Equihash

Технологию шифрования Equihash создали Александр Бирюков и Дмитрий Ховратович – ученые Университета Люксембурга, входящие в исследовательскую группу CryptoLUX. Собственный проект они представили в 2016 году. Впервые технология была использована в монете Zcash. Также в список криптографических валют, использующих алгоритм майнинга Equihash, включены:

- Bitcoin Gold;

- Bitcoin Private;

- Komodo;

- ZClassic;

- Hush;

- Zero;

- MinexCoin;

- BitcoinZ и другие.

Реализованная здесь хеш-функция применяет концепцию «Парадокса дней рождений». Она доказывает вероятность того, что в группе из 23 людей найдется хотя бы одна пара с одинаковой датой рождения, составляет свыше 50%. А если в группе больше 60 человек, такая вероятность превышает 99%. Есть формула, доказывающая достоверность этого утверждения. На ее основе и построен метод шифрования Equihash – вероятность нахождения нужного хеш-кода майнерами равна 2 в степени N/2.

На создание блоков уходит 150 секунд. Хешрейт измеряется в Megahash в секунду (MH/s).

Алгоритм майнинга криптовалют Equihash требователен к объему ОЗУ, а не к скорости обработки вычислений. Это делает сеть более децентрализованной, а добычу монет – айсикоустойчивой. Для майнинга используются видеокарты с объемом памяти от 2 Гб. Самые результативные графические процессоры производителя NVidia. Тем не менее, есть и специальные ASIC-устройства. Популярны две системы – Antminer Z9 mini от Bitmain и A9 ZMaster от Innosilicon.

Ethash (Dagger Hashimoto)

Ethash представляет собой алгоритм, созданный специально для майнинга криптовалюты Ethereum. Позже его стали использовать и другие платформы:

- Ethereum Classic;

- Ubiq;

- QuarkChain;

- Metaverse;

- Expanse;

- Pirl;

- Ellaism;

- Elementrem и так далее.

В основу работы Ethash положены два алгоритма шифрования криптовалют – Dagger и Hashimoto. Первый создал Виталик Бутерин, а второй – Тадеуш (Тадж) Драйя.

Алгоритм майнинга Dagger требователен к памяти видеокарт. Принцип его действия похож на Scrypt, но производительность здесь выше, что сильно ощутимо при повышении сложности сети. В Dagger присутствуют уязвимости, поэтому он и используется вместе с Hashimoto.

Система Hashimoto работает с операциями ввода, вывода в особом режиме. Она, к примеру, ограничивает скорость майнинга, поскольку количество памяти для записи и считывания информации не бесконечно. Эта технология не разрешает выполнять много операций ввода, вывода, то есть для расшифровки нельзя применять метод бесконечного подбора случайных значений.

Для майнинга монет, построенных на алгоритме Ethash, требуется вычислительная мощность видеокарт. Самыми результативными считаются устройства от AMD. Выгодны и видеокарты NVidia 10-й серии.

В Ethash сделан сильный упор на защиту от асик. Однако противостояние длилось недолго. Так, в 2018 году Bitmain представил асик для Ethereum.

X11

Создателем этого алгоритма выступает Эван Даффилд. Он поставил под сомнение надежность SHA-256. Из-за простоты этой технологии большинство монет может оказаться в руках нескольких влиятельных пулов, что приведет к резкому ценовому обвалу. Кроме того, было отмечено, что с таким алгоритмом система не защищена от взломов в полной мере.

Технология X11 появилась в 2014 году. Эван Даффилд утверждает, что на ее создание ушли только одни выходные. Механизм работает одновременно с 11 хеш-функциями. Сначала первая создает хеш, затем передает эстафету второй и так далее. Все 11 алгоритмов введены в работу Национальным институтом стандартов и технологий США, чтобы создать новую хеш-функцию SHA-3 с повышенной безопасностью. Кандидатов было 64, но конкурс прошли только 11 – Blake, Skein, Blue midnight wish, Luffa, Keccak и другие.

Взломать систему 11-раундового хеширования практически невозможно. Кроме того, технология экономна в плане потребления энергоресурсов. Добыча валют на алгоритме X11 потребляет на 30 – 50% меньше электроэнергии, чем майнинг Биткоина на ASIC-устройствах.

Для добычи подходят GPU и CPU. Также сегодня уже есть асик для этой технологии. Подходящие программы – sph-sgminer_x11mod и ccminer.

На алгоритме X11 работают следующие криптовалютные платформы:

- Dash;

- Enigma;

- Boolberry;

- Synergy;

- DigitalCoin;

- MonetaryUnit;

- CannabisCoin;

- Onix;

- Adzcoin и другие.

По примеру этого механизма разработаны и другие алгоритмы, которые также построены на интеграции ряда хеш-функций. Речь идет о X12, X13, X14, X15, X16 и X17. Однако рассматриваемый механизм остается самым популярным.

CryptoNight

Главной особенностью Криптонайт считается повышенная конфиденциальность. Этот алгоритм стал известен, в первую очередь, благодаря монете Monero. Также на нем построены:

- Bytecoin;

- Electroneum;

- DigitalNote;

- Aeon;

- Sumokoin и другие монеты.

Высокая степень анонимности технологии достигается благодаря использованию кольцевых подписей, которые скрывают отправителей, и одноразовых адресов получателей. Наличие подписи подтверждает только то, что транзакцию выполнил кто-то из участников группы, но отличить их друг от друга невозможно.

Монеты, построенные на этом алгоритме, взаимозаменяемы. Это значит, что у них нет «темного прошлого», как, например, у Биткоина, блокчейн которого разрешает отслеживать движение каждого коина и его участие в «грязных делах».

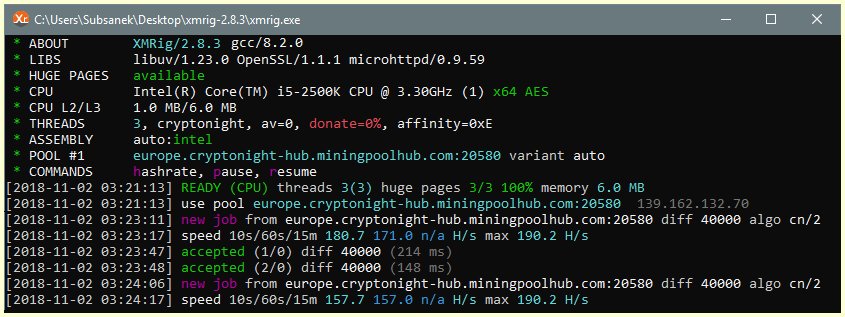

CryptoNight требователен к ОЗУ (нужно как минимум 2 Гб), а не к скорости проведения вычислений. Для майнинга выгодно использовать CPU в паре с GPU. Однако добыча только на центральных процессорах также результативна. Monero ежегодно вносит изменения в протокол, чтобы защититься от асик. А вот другие монеты на этом алгоритме майнинга без проблем добываются с помощью такого оборудования. Это может быть Antminer X3, PinIdea RR-200, Baikal Giant-N… Подходящие miner – Claymore’s CryptoNote, Cast XMR, XMR-Stak и другие.

Lyra2Z

Разработчиками Lyra2Z выступают создатели другого популярного алгоритма Equihash – Александр Бирюков и Дмитрий Ховратович. Главная задача этой технологии – недопущение возникновения монополий больших дата-центров в майнинге. Она отмечена специальной премией во время конкурса Password Hashing Competition в ноябре 2015 года.

Lyra2Z объединяет преимущества Blake256 и Lyra2. От первого алгоритм взял:

- атакоустойчивость;

- упрощенный хеш-интерфейс;

- высокую скорость обработки информации;

- высокую степень безопасности информации;

- возможность изменения базовых настроек.

От Lyra2 взяты следующие преимущества:

- высокая энергоэффективность;

- минимальные требования к вычислительному оборудованию.

За счет энергоэффективности, алгоритм хеширования Lyra2Z считается самым «холодным». С ним легче охлаждать майнинговое оборудование. К примеру, температура процессора видеокарты GTX 1060 при 23 градусах не превышает 46 – 48 градусов по Цельсию.

Lyra2Z используют Zcoin, GINcoin, Master Contract Token и другие платформы.

Программы для этой технологии – SGminer, Tourgasm ccminer, Nemos Miner…

Scrypt-Jane

Алгоритм Scrypt-Jane поддерживает 3 механизма шифрования, названных в честь латиноамериканских танцев:

- Salsa20 – его главная задача заключается в приеме 192-байтной строки и ее преобразовании в 64-байтную. Не в последнюю очередь это происходит благодаря внутреннему алгоритму сжатия Rumba20.

- ChaCha20 – еще один потоковый шифр, который предлагает дополнительные услуги. К примеру, повышенную устойчивость к криптоанализу или улучшенное перемещение информации на каждый раунд.

- Salsa6420/8 – улучшенный вариант Salsa20, работающий с высокобайтными блоками информации.

Scrypt-Jane разработан для узконаправленного майнинга с применением только центральных процессоров. Однако, на фоне потери рентабельности добычи на CPU, механизм не получил массового распространения.

Miners для этого механизма – CudaMiner и Yacminer.

Keccak

Этот механизм хеширования также называют SHA-3. В 2012 году он стал победителем конкурса криптографических алгоритмов и был утвержден в качестве нового федерального стандарта обработки сведений США.

Keccak применяет «механизм губки» для хеширования текста сообщения. Здесь вводная информация сначала «абсорбируется» и суммируется по узлу 2 с инвариантами состояния. Затем внутри криптографической губки происходят многосерийные перестановки и на выходе «выжимается» зашифрованный результат.

На Keccak возможно добывать Nexus, Quark, SmartCash, Maxcoin и другие монеты.

Для этой технологии подходят ccminer Alexis, Claymore miner, SGminer.

Напоследок посмотрите еще одно полезное видео от Богатейшего Ди:

Если нет желания майнить криптовалюты, купите их с помощью https://exchangesumo.com. К примеру, здесь представлены обменники, меняющие QIWI RUB на Bitcoin (BTC). Подберите выгодный курс и получите кешбэк!

Алгоритмы майнинга криптовалют [таблица+полное описание]

Многие интересуются блокчейном и рассматривают майнинг криптовалют как возможность заработка или просто интересного вложения. Однако не все имеют представление о том, как это работает с технической точки зрения и не вникают в основы майнинга. Вместе с ProstoCoin рассмотрим самые популярные криптографические алгоритмы и расскажем, что это вообще такое. Также дадим перечень наиболее популярных монет вместе с используемыми ими алгоритмами.

Что такое алгоритм в майнинге

Все криптовалюты используют разные алгоритмы хеширования, которые отвечают за работу блокчейна. C их помощью происходит расшифровка и благодаря им гарантируется достоверность данных. Создание алгоритма – это всегда работа профессионалов в сфере криптографии. Владельцы майнингового оборудования – например, видеокарт или asic-устройств – получают вознаграждения за поддержание функционирования сети той или иной криптовалюты. В целом, майнинг – это сложный алгоритм заработка на монете, с электроэнергией, которая расходуется в обмен на крипту. Каждый алгоритм хэширования использует отдельные программы, которые заточены конкретно под него.

Однако только шифрования недостаточно для построения надёжного блокчейна. Из-за того, что добавить запись может любой участник сети, этот процесс должен как-то проверяться. Для этого используются специальные доказательства достижения консенсуса. Это именно те подтверждения, которых вы ожидаете, когда отправляете новую транзакцию.

Самые популярные консенсусы: Proof-of-Work (PoW) и Proof-of-Stake (PoS). PoW так и переводится – это доказательство работы. Такой подход предполагает, что для завершения действия нужно выполнить работу, которая гарантированно может быть сделана.

PoS – это доказательство владения. Этот алгоритм даёт возможность генерировать блоки лишь тем узлам сети, которые имеют на счету монеты. При этом количество монет увеличивает вероятность того, что генерация произойдёт.

Существуют также другие способы достижения консенсуса, которые пока что менее популярны. Все они нацелены на определённые проекты и зачастую успешно применяются в нишевых решениях, для которых были разработаны.

Основные алгоритмы шифрования

Сначала нужно разобраться с тем, какие бывают вообще алгоритмы майнинга. Здесь мы упомянем только самые распространённые, которые используются для добычи популярных криптовалют вроде биткоина или эфира. Однако на рынке продолжают появляться новые, более современные алгоритмы, которые предлагают большую надёжность, эффективность и технологичность.

Более новые алгоритмы всё чаще имеют защиту от асиков. Всё дело в том, что наличие таких устройств на рынке позволяет группе промышленных майнеров получить львиную долю вычислительной мощности сети. Это делает сферу криптовалют менее децентрализованной и нарушает один из ее базовых концептуальных принципов.

Защита от этих устройств увеличивает количество потенциальных майнеров, ведь для добычи может быть использована почти любая более-менее современная видеокарта. Это делает сеть надёжней и устойчивей.

- SHA-256 – алгоритм, который является основой для всем известного Биткоина. Эффективность видеокарт в этом алгоритме давно упала из-за появления на рынке специальных устройств, которые называются ASIC-майнерами. Многие новые проекты или форки Биткоина до сих пор берут в качестве основы именно этот алгоритм.

- Scrypt – алгоритм, который используется для работы лайткоина, одной из главных альтернатив Биткоина. Был особо популярен, когда АСИКи под него еще не существовали. Сейчас же майнинг-оборудование для Скрипт не является редкостью и добыча монет с этим алгоритмом на видеокартах бессмысленна.

- X11 – это ещё один популярный алгоритм, который использует анонимная криптовалюта Dash. Он неплохо майнился на современных видеокартах, пока в 2017 году не начался выпуск асиков под X11.

- Cryptonight – основа анонимной монеты Монеро. Особенно примечателен тем, что защищён от асиков и работает только на процессорах и видеокартах.

- Dagger Hashimoto (Ethash) – алгоритм, который использует криптовалюта Эфир. Тоже предназначен для видеокарт, так как для работы требуются большие объёмы видеопамяти. Поддерживаются все современные виды карточек.

- Equihash – стал особенно популярен у майнеров после возрастания сложности в сети Эфириума. Данная технология используется в ZCash. Там она была запущена в режиме холодного старта, который искусственно завышал сложность в первые дни, что существенно повлияло на курс.

Таблица алгоритмов криптовалют

Ниже представлен перечень 50 самых популярных криптовалют, которые можно майнить, а также их алгоритмы. На самом деле, валют, которые можно майнить, намного больше (смотрите список всех криптовалют). Особенно выгоден майнинг только появившихся проектов, но при условии, что они перспективны. Изначально сложность низкая и конкурентов в лице других добытчиков меньше. Это позволяет неплохо заработать на старте и просто ждать дальнейшего роста стоимости монет.

| Криптовалюта | Алгоритм шифрования | Алгоритм консенсуса |

|---|---|---|

| Bitcoin (BTC) | SHA256 | PoW |

| Ethereum (ETH) | Ethash | PoW |

| Bitcoin Cash (BCH) | SHA256 | PoW |

| Litecoin (LTC) | Scrypt | PoW |

| Monero (XMR) | CryptoNight | PoW |

| Dash (DASH) | X11 | PoW/PoS |

| Ethereum Classic (ETC) | Ethash | PoW |

| Bitcoin Gold (BTG) | Equihash | PoW |

| ZCash (ZEC) | Equihash | PoW |

| Verge (XVG) | Scrypt Lyra2Rev2 X17 Blake(2s) Groestl | PoW |

| Siacoin (SC) | Blake2b | PoW |

| Bytecoin (BCN) | CryptoNight | PoW |

| Dogecoin (DOGE) | Scrypt | PoW |

| Augur (REP) | — | — |

| Decred (DCR) | Blake256 | PoW/PoS |

| Komodo (KMD) | Equihash | dPoW/PoW |

| DigiByte (DGB) | Scrypt SHA256 QUBIT SKEIN Groestl | PoW |

| Monacoin (MONA) | Scrypt | PoW |

| Electroneum (ETN) | CryptoNight | PoW |

| ZCoin (XZC) | Lyra2RE | PoW |

| Reddcoin (RDD) | Scrypt | PoW/PoS |

| Vertcoin (VTC) | Lyra2RE | PoW |

| Bitcore (BTX) | TimeTravel | PoW |

| SmartCash (SMART) | Keccak | PoW |

| GameCredits (GAME) | Scrypt | PoW |

| NavCoin (NAV) | Scrypt | PoW/PoS |

| Ubiq (UBQ) | Dagger-Hashimoto | PoW |

| Zencash (ZEN) | Equihash | PoW |

| DigitalNote (XDN) | CryptoNight | PoW |

| Peercoin (PPC) | SHA256 | — |

| Feathercoin (FTC) | Scrypt | PoW |

| Einsteinium (EMC2) | Scrypt | PoW |

| Gulden (NLG) | Scrypt | PoW |

| LBRY (LBC) | LBRY | — |

| Viacoin (VIA) | Scrypt | PoW |

| Metaverse (ETP) | Ethash | — |

| Cloakcoin (CLOAK) | X13 | PoW/PoS |

| Aeon (AEON) | CryptoNight-Lite | PoW |

| Unobtanium (UNO) | SHA256 | PoW |

| GroestlCoin (GRS) | Groestl | PoW |

| Crown (CRW) | SHA256 | PoW |

| Namecoin (NMC) | SHA256 | PoW |

| Potcoin (POT) | Scrypt | PoW |

| Shift (SHIFT) | DPoS | DPoS |

| DeepOnion (ONION) | X13 | PoW/PoS |

| Mooncoin (MOON) | Scrypt | PoW |

| Sibcoin (SIB) | X11GOST | PoW |

| Pascalcoin (PASC) | Pascal | — |

| Diamond (DMD) | Groestl | PoW/PoS |

| MonetaryUnit (MUE) | X11 | POW |

Заключение

Нам удалось разобраться с тем, какие алгоритмы шифрования бывают, и составить перечень самых популярных для майнинга монет. Индустрия криптовалют все ещё находится в самом начале своего развития. Регулярно появляются новые типы достижения консенсуса на блокчейне, меняются и совершенствуются алгоритмы криптовалют. Подобные разработки всегда интересуют аудиторию и за этим рынком любопытно наблюдать.

CRYPTONIGHT ASIC МАЙНЕРЫ ДЛЯ МАЙНИНГА MONERO

Асик, который функционирует на основе алгоритма CryptoNight позволяет майнерам добывать цифровую валюту Monero и некоторые другие криптовалюты. Давайте разберемся в нюансах работы алгоритма. Американский профессионал Берштайн создал уникальную систему CryptoNight, а также добавил затемнение кода каждой транзакции. Благодаря этому валютные операции автоматически превратились в сверх конфиденциальные.

Майнер может с легкостью добывать цифровые валюты Moneros, используя асики на алгоритме. Необходимо учитывать, что эта криптовалюта набирает все большую популярность, а также имеет неплохие перспективы. Не знаете где купить специальное оборудование для майнинга? Компания AsicTrade предлагает широкий выбор качественных и надежных устройств по доступным ценам для каждого пользователя.

Приобретаем оборудование: достоинства

Планируете покупку оборудования для эффективной добычи криптовалюты? Мы расскажем вам о главных причинах приобретения уникальных устройств:

- В первую очередь необходимо отметить высокий уровень мощности асиков.

- С помощью оборудования пользователю удастся майнить не только цифровую валюту Монеро. Например, криптовалюту Aeon, Dashcoin также получится добыть.

- Каждый майнер желает запланировать, насколько быстро окупятся вложения. Используя asic пользователь достаточно оперативно вернет инвестиции.

На какие модели обратить внимание

К процессу выбора и приобретения оборудования для майнинга стоит подойти серьезно. Рекомендуем обратить внимание на следующие топовые модели:

- Асик Майнер Antminer X3. Эта “новинка” обещает вернуть вложения всего через два месяца (в случае если приобретаете оборудование в первой партии). Вторая партия гарантирует возврат инвестиций через 39 дней.

- Асик Майнер PinIdea RR200. Устройство отличается компактным размером, что позволяет комфортно использовать оборудование в домашних условиях. Кроме этого, приспособление оснащено специальной системой охлаждения.

- Асик Майнер INNOSILICON A8+. Обратите внимание, что устройство имеет свойство функционировать в тихом режиме, что делает использование асика максимально удобным для пользователя.

Осуществляем покупки в нашем онлайн-магазине

Каждый второй майнер не знает, где приобрести надежные устройства для результативной добычи криптовалюты. Наша компания предоставляет не только широкий ассортимент современных устройств, но и помогает пользователю определиться с выбором. Цена приспособлений приятно удивит как опытного инвестора, так и новичка в мире криптовалюты.

Доставка заказов по Украине (Киев и другие города). Оплатить товар можно с помощью Биткоин-валюты.

CryptoNight — Документация Monero

CryptoNight — это функция жесткого хеширования памяти

Предпосылки

CryptoNight был первоначально разработан примерно в 2013 году как часть пакета CryptoNote.

Одна из целей разработки заключалась в том, чтобы сделать его очень удобным для стандартных ЦП, используя:

- собственное шифрование AES

- быстрые 64-битные умножители

- блокнот, точно соответствующий размеру каждого ядра L3 кэш на процессорах Intel (около 2 МБ)

Более амбициозной целью дизайна было сделать его неэффективно вычисляемым на ASIC.Эта цель с тех пор потерпела неудачу, что неизбежно происходит с алгоритмами «жестких» ASIC. Эффективный ASIC CryptoNight был разработан Bitmain в 2017 году.

Monero унаследовал CryptoNight в качестве доказательства работы в 2014 году. С тех пор Monero немного усовершенствовала алгоритм, чтобы намеренно нарушить совместимость с выпущенными ASIC-ами. В настоящее время Monero реализует CryptoNight v2, третью итерацию оригинального CryptoNight (v0, v1, v2).

Цель — найти достаточно маленький хэш

В алгоритмах PoW, основанных на хешировании, цель — найти достаточно маленький хэш.256). Это включает двойной SHA-256 Биткойна и CryptoNight от Monero.

Майнер случайным образом изменяет входные данные до тех пор, пока хэш не будет соответствовать указанному пороговому значению. Порог (также большое целое число) устанавливается сетью коллективно как часть механизма консенсуса. PoW считается действительным (решенным) только в том случае, если значение хэша не превышает порогового значения.

Поскольку хэш-функции являются односторонними, невозможно аналитически вычислить входные данные, которые привели бы к достаточно маленькому хешу.Решение должно быть перебором путем настройки входных данных и повторного вычисления хэша снова и снова.

У майнеров есть несколько областей гибкости в отношении входных данных — что наиболее важно, они могут выполнять итерацию со значением nonce. У них также есть власть над тем, какие транзакции включаются в блок и как они объединяются в дерево Меркла.

Криптографические примитивы

CryptoNight основан на:

- AES-шифровании

- 5 функций хеширования, все из которых были финалистами в конкурсе NIST SHA-3:

- Keccak (основной)

- BLAKE

- Groestl

- JH

- Skein

Входные данные

В Monero входные данные для функции хеширования представляют собой конкатенацию:

- сериализованного заголовка блока (около 46 байтов; зависит от представления varint)

- корень дерева Меркла (32 байта)

- количество транзакций, включенных в блок (около 1-2 байтов; зависит от представления varint)

См. Функцию get_block_hashing_blob () для дальнейшего изучения.

Алгоритм

Предупреждение

В статье делается попытка дать читателю общее представление об алгоритме CryptoNight. Подробные сведения о реализации см. В исходном коде CryptoNote Standard и Monero. См. Ссылки внизу.

Обзор

CryptoNight пытается сделать доступ к памяти узким местом для производительности («жесткость памяти»). Он состоит из трех шагов:

- Инициализация большой области памяти псевдослучайными данными. Эта память известна как блокнот.

- Выполните многочисленные операции чтения / записи по псевдослучайным (но детерминированным) адресам в блокноте.

- Хешируйте весь блокнот, чтобы получить результирующее значение.

Шаг 1. Инициализация блокнота

Во-первых, входные данные хешируются с помощью Keccak-1600. Это приводит к 200 байтам псевдослучайных данных (1600 бит == 200 байтов).

Эти 200 байтов становятся начальным числом для создания большего буфера псевдослучайных данных размером 2 МБ с применением шифрования AES-256.

Первые 0..31 байта хэша Keccak-1600 используются как ключ AES.

Шифрование выполняется для полезных данных длиной 128 байтов, пока не будет готово 2 МБ. Первая полезная нагрузка — это Keccak-1600 байты 66..191. Следующая полезная нагрузка — это результат шифрования предыдущей полезной нагрузки.

Каждая полезная нагрузка размером 128 байт фактически шифруется 10 раз.

Детали немного более тонкие, см. «Инициализация блокнота» в CryptoNote Standard.

Шаг 2: жесткий цикл памяти

Второй шаг представляет собой 524288 итераций простого алгоритма с отслеживанием состояния.

Каждая итерация алгоритма считывает и записывает обратно в блокнот в псевдослучайных, но детерминированных местах.

Очень важно, что следующая итерация зависит от состояния, подготовленного предыдущими итерациями. Невозможно напрямую рассчитать состояние будущих итераций.

Конкретные операции включают AES, XOR, 8byte_mul, 8byte_add — операции, удобные для ЦП (оптимизированные для современных ЦП).

Цель состоит в том, чтобы сделать задержку памяти узким местом в попытке сократить разрыв между потенциальными ASIC и ЦП общего назначения.

Шаг 3: хеширование

Последний шаг (упрощение):

- объединить исходный вывод Keccak-1600 со всем блокнотом

- выбрать алгоритм хеширования на основе двух младших битов результата

- 0 = BLAKE-256

- 1 = Groestl-256

- 2 = JH-256

- 3 = Skein-256

- хешировать результат с выбранной функцией

Полученный 256-битный хэш является окончательным выводом алгоритма CryptoNight .

Специфические модификации Monero

CryptoNight v0

Так сообщество Monero относится к оригинальной реализации CryptoNight.

CryptoNight v1

См. Исходный код diff.

CryptoNight v2

См. Обоснование и исходный код diff.

CryptoNight v3 aka CryptoNightR

См. Обоснование и различие исходного кода.

Critique

- Проверка хэша CryptoNight относительно дорога.Это создает риск того, что узлы DoS-атак будут обрабатывать неверные доказательства. См. Строгое требование асимметрии.

- Хеш-функция была разработана с нуля с ограниченным экспертным обзором. Хотя CryptoNight состоит из проверенных и прошедших экспертную оценку примитивов, объединение безопасных примитивов не обязательно приводит к созданию безопасной криптосистемы.

- CryptoNight в конечном итоге не смог предотвратить ASIC-ы.

- Сложность CryptoNight убивает конкуренцию в производстве ASIC.

Доказательство работы CryptoNight остается одним из самых спорных аспектов Monero.

Ссылка

CryptoNight & CryptoNote Explained — Mycryptopedia

CryptoNight и CryptoNote ExplainedПоследнее обновление: 30 октября 2018 г.

CryptoNight — это алгоритм хеширования с проверкой работы, изначально разработанный командами разработчиков Bytecoin и CryptoNote. Первоначально он был разработан для поддержки майнинга на CPU и GPU, и в то же время был устойчив к специализированным интегральным схемам или более известным как ASIC.CryptoNight как алгоритм можно рассматривать как нечто похожее на SHA-256, алгоритм майнинга, используемый для биткойнов, или Scrypt, алгоритм, используемый в протоколе Litecoin.

Как работает CryptoNightCryptoNight задумывался как эгалитарный алгоритм хеширования, потому что он может быть вычислен центральными и графическими процессорами, но непрактичен для использования ASIC. Алгоритм CryptoNight делает это с помощью:

- Требуется доступ к памяти

- Зависимость от задержки

Требуется доступ к памяти — Традиционные ASIC подходят для алгоритмов хеширования, таких как SHA-256, поскольку они не требуют, чтобы устройство обращалось к памяти для отправки результата.Вместо этого ASIC ограничен просто количеством вычислений, которые он может выполнять в секунду. Это является недостатком процессоров и графических процессоров, которые действительно имеют встроенные функции памяти, поэтому по своей сути ограничивают количество вычислений, которые они могут выполнять. Кроме того, при каждом обращении к памяти CryptoNight требует 2 МБ памяти. Это проблематично для некоторых ASIC, поскольку они не имеют встроенных функций памяти, поэтому CryptoNight считается с жесткой памятью .

Зависимость от задержки — Под задержкой понимается время, необходимое для выполнения вычисления и возврата результата. Например, если должно быть выполнено вычисление 2 + 2, и требуется 3 секунды для возврата результата 4, то задержка составит 3 секунды. Кроме того, зависимость относится к понятию, что второе вычисление не может быть выполнено до тех пор, пока не будет возвращен результат первого, то есть существует зависимость от первого вычисления для того, чтобы второе вычисление было выполнено.В контексте алгоритма CryptoNight каждое новое решение, предлагаемое устройством, зависит от всех ранее предложенных решений.

CryptoNoteCryptoNote изначально был реализован в протоколе CryptoNoteCoin, криптовалюте, предназначенной для единственной функции демонстрации технологии CryptoNote. Сама по себе CryptoNoteCoin не имеет коммерческой ценности; блок генезиса время от времени перезапускался, чтобы предотвратить рост стоимости.

Cryptocurrencies, такие как Bytecoin (самый первый форк CryptoNote) и Monero, выбрали форк CryptoNote из-за технологии анонимности, которую может предложить протокол.Примеры этих технологий включают:

- Кольцевые подписи

- Скрытые адреса

- Адаптивные пределы

Кольцевые подписи — Кольцевые подписи — это тип цифровой подписи, для которой группа возможных подписывающих лиц объединяется вместе для создания отличительной подписи, которая может авторизовать транзакцию. Кольцевая подпись состоит из фактического подписывающего лица, которое затем объединяется с неподписавшимися лицами, образуя кольцо. Фактические подписавшие и не подписавшие стороны в этом кольце считаются равными и действительными.Технология кольцевой подписи помогает отправителю замаскировать происхождение транзакции, гарантируя, что все входные данные неотличимы друг от друга.

Скрытые адреса — Скрытые адреса обеспечивают дополнительную безопасность получателю цифровой валюты, требуя от отправителя создания случайного одноразового адреса для данной транзакции. Когда выполняется несколько транзакций, отправляющих средства на скрытый адрес, вместо транзакций, отображаемых в цепочке блоков как несколько платежей на один и тот же адрес, то, что будет записано, на самом деле будет несколькими исходящими платежами на разные адреса.

Адаптивные ограничения — это относится к непрерывному пересчету различных аспектов протокола CryptoNote, таких как сложность майнинга и размер блока. Сложность определяется путем суммирования общей работы, выполненной узлами за последние 720 блоков, и деления ее на время, необходимое для достижения 720 блоков. Кроме того, размер блока рассчитывается путем умножения среднего размера блока, например, последних 100 блоков на 2. Следовательно, если средний размер блока последних 100 блоков составлял 1 МБ, новый размер блока будет рассчитано как 2 МБ.

ЗаключениеВ заключение, CryptoNight — это алгоритм доказательства работы, который изначально был реализован в протоколе CryptoNote, который с тех пор был разветвлен такими проектами, как Monero и Bytecoin. Алгоритм CryptoNight функционирует, требуя доступа к памяти, а также делая акцент на зависимости от задержки.

Протокол CryptoNote предлагает такие криптографические технологии, как кольцевые подписи, скрытые адреса и адаптивные ограничения.

Более подробную информацию о CryptoNote и CryptoNight можно найти на веб-сайте CryptoNote и в техническом документе CryptoNote.

Обзор алгоритма майнинга CryptoNight

CryptoNight — это алгоритм хеширования, используемый при майнинге криптовалюты для определенных блокчейнов Proof of Work. Впервые представленный цифровым валютам с запуском Bytecoin (BCN) в июле 2012 года, CryptoNight с тех пор был принят рядом различных проектов блокчейнов. Алгоритм майнинга CryptoNight, входящий в топ-10 блокчейнов на основе CryptoNight по рыночной капитализации, на момент написания этой статьи обеспечил более 130 миллионов долларов в цифровых валютах.

В этой статье мы исследуем, почему был изобретен CryptoNight и как алгоритм был изменен известными проектами блокчейн. Затем мы оценим его текущую эффективность по сравнению с другими алгоритмами хеширования Proof of Work.

Почему CryptoNight важен?

Разработка и реализация алгоритма хеширования CryptoNight сосредоточена вокруг двух основных случаев использования: неотслеживаемые транзакции и устойчивость к ASIC. Чтобы понять, как CryptoNight стал популярным решением, необходимо проанализировать проблемы, которые существовали до его появления в 2012 году.

Неотслеживаемые транзакции

Биткойн когда-то неправильно изображался в СМИ как «не отслеживаемая валюта». Это всегда было мифом. Фактически, платежи в цифровой валюте, проводимые в открытых распределенных реестрах, на более прозрачны, чем традиционные фиатные системы. Если у вас есть публичный адрес другого человека, вы можете легко просмотреть баланс его кошелька, историю транзакций и другие данные.

Из-за этих проблем с конфиденциальностью данных алгоритм хеширования CryptoNight был разработан как эффективное решение для отправки и получения транзакций частной цепочки блоков.Для этого разработчики ввели две важные технологии конфиденциальности: кольцевые подписи и скрытые адреса.

Хотя эти две новые функции действительно достигли цели улучшения конфиденциальности, они также в конечном итоге привели к исключению различных монет конфиденциальности на популярных биржах криптовалют из-за проблем с нормативными требованиями.

Важно отметить, что монеты на основе CryptoNight были не единственными цифровыми валютами, исключенными из списка из-за функций конфиденциальности, которые вызвали озабоченность со стороны регулирующих органов.Zcash, использующий алгоритм Equihash, также был исключен из листинга на некоторых биржах. Разница в том, что конфиденциальность (z-адреса) и прозрачность (t-адреса) являются возможными вариантами транзакций в цепочке блоков Zcash. Напротив, конфиденциальность была задумана как мандат для алгоритма хеширования CryptoNight.

ASIC Resistance

Вторичной причиной разработки CryptoNight было смягчение роста и доминирования установок для майнинга ASIC и последующей централизации майнинга криптовалюты.

Первые коммерческие установки для майнинга ASIC появились на рынке только в 2013 году, намного позже, чем было предложено CryptoNight. Тем не менее, когда появились ASIC, разработчики CryptoNight предвидели эгалитарную систему, в которой графические процессоры и процессоры могли оставаться конкурентоспособными.

CryptoNight был создан для того, чтобы потребовать больше вычислительной памяти по сравнению с алгоритмом хеширования SHA-256 Биткойна. CryptoNight также должен был предложить улучшение по сравнению с алгоритмом хеширования Scrypt, который требовал дополнительной памяти, но не достиг уровня сопротивления ASIC, которого желали разработчики CryptoNight.

Истоки CryptoNight

Несмотря на то, что алгоритм хеширования является популярным, мало информации о происхождении CryptoNight. Вот что мы знаем.

CryptoNight Vs. CryptoNote: в чем разница?

Сходство между этими двумя именами приводит к некоторой путанице. Самое простое объяснение состоит в том, что CryptoNote — это механизм консенсуса, а CryptoNight — это хеш-функция внутри него. Все монеты CryptoNight являются монетами CryptoNote, и наоборот.Таким образом, они часто используются как взаимозаменяемые, когда относятся к их реализациям в различных сетях блокчейнов.

Тайна Николаса ван Саберхагена

Точное происхождение CryptoNote и CryptoNight остается загадкой. Некоторые догадались, что протокол и алгоритм хеширования являются результатом работы Stanford Bitcoin Group, Ника Сабо или даже Сатоши Накамото. Однако ни один из этих слухов так и не подтвердился.

Николас ван Саберхаген указан как создатель CryptoNight в CryptoNote v2.0 от октября 2013 года. Он также указан как один из авторов CryptoNote Standard 001, который был опубликован в декабре 2011 года как первый документ, связанный с CryptoNote и CryptoNight. Хотя однажды он согласился на личное выступление на семинаре конференции, ван Саберхаген не явился и вместо этого позвонил через Skype, используя голосовой анонимайзер.

Первая реализация CryptoNight

CryptoNoteCoin — это монета, реализующая технологию CryptoNote / CryptoNight.Однако разработчики продолжали перезапускать генезис-блок каждые два месяца, чтобы не дать CryptoNoteCoin получить денежную ценность. По сей день CryptoNoteCoin не отображается в результатах поиска на различных сайтах с рейтингом рыночной капитализации, таких как Coin Gecko или CoinMarketCap.

Название первой цифровой валюты CryptoNight принадлежит Bytecoin (BCN). В 2011 году разработчики Bytecoin начали обрисовывать и реализовывать код. Вместо того, чтобы выполнять хард-форк, разработчики построили Bytecoin с нуля и в июле 2012 года запустили генезис-блок сети.

Выдающиеся проекты, использующие CryptoNight

В этом разделе представлен обзор пяти хорошо известных цифровых валют, использующих алгоритм хеширования CryptoNight, и рассматривается их позиция в отношении устойчивости к ASIC.

Обратите внимание, что существует множество модифицированных алгоритмов CryptoNight, не упомянутых ниже (например, CryptoNight Lite, CryptoNight Heavy и т. Д.). Полную хронологию всех запусков проектов CryptoNight можно найти здесь.

Bytecoin (BCN)

Как упоминалось выше, Bytecoin была первой цифровой валютой на основе CryptoNight.Первоначально команда проекта запустила сеть, чтобы она была устойчивой к ASIC.

Однако с тех пор Bytecoin изменил свою позицию по этому вопросу. Согласно официальному заявлению от 2018 года, Bytecoin решил поддержать майнинг ASIC, продолжая использовать оригинальный алгоритм CryptoNight.

Основное беспокойство команды Bytecoin по поводу переключения алгоритмов хеширования — это потенциальные угрозы безопасности и анонимности. В заявлении говорится: «Основная ценность монеты основана на PoW и его консенсусной способности защищать экосистему.В этом случае майнеры ASIC действуют как защитные агенты в своей способности защищать его ».

Хотя в проекте заявлено, что будут рассмотрены решения для поддержки графических процессоров, майнерам также предлагается рассмотреть возможность использования установок для майнинга ASIC. В проекте признается, что запрет ASIC, возможно, бесполезен, учитывая, что будущие поколения ASIC будут включать устройства FPGA, которые можно легко перенастроить, чтобы не отставать от незначительных корректировок алгоритма.

Monero (XMR) [Больше не использует CryptoNight]

Из всех монет, основанных на CryptoNight, Monero, несомненно, приложила наибольшие усилия и ресурсы для защиты от ASIC.

В апреле 2018 года разработчики разделили Monero с исходного алгоритма CryptoNight на CryptoNight v7 в качестве стратегии, запрещающей производителям ASIC, таким как Bitmain и Innosilicon, производить ASIC-майнеры на основе XMR. Хард-форки Monero, направленные на повышение устойчивости сети к ASIC, привели к созданию четырех новых валют: XMO, XMV, XMC и ZMR.

Неэффективность этих хард-форков для достижения устойчивости к ASIC лучше всего проявляется в реализации варианта 2 CryptoNight (CryptoNight v8) в октябре 2018 года.Разработчики Monero смогли обнаружить, что ASIC вернулись в сеть 31 декабря 2018 года около блока 1738000.

В феврале 2019 года исследователь опубликовал криминалистический анализ nonce, который подсчитал, что 5400 ASIC-ригов составляют 85,2% хешрейта сети. В отчете делается вывод о том, что ASIC-майнеры выяснили, как скрывать шаблоны одноразового номера с помощью случайного выбора одноразового номера, что затрудняет их различение между другим оборудованием для майнинга.

В марте 2019 года еще один форк реализовал CryptoNight R, но ASIC снова вернулись.Эта серия событий побудила разработчиков Monero начать работу над RandomX, совершенно новым методом консенсуса по блокчейну.

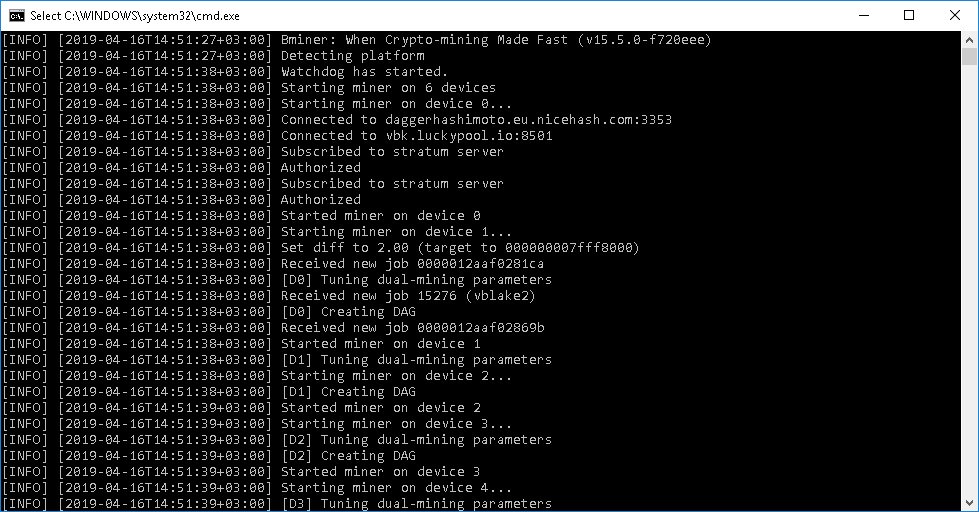

Electroneum (ETN)

Electroneum колеблется в своей позиции в отношении сопротивления ASIC. В мае 2018 года разработчики последовали примеру Monero, перейдя с исходного алгоритма CryptoNight на более устойчивый к ASIC алгоритм CryptoNight v7.

По словам генерального директора Ричарда Эллса, «сообщество GPU убедило нас отказаться от ASIC. Но когда мы это сделали, они [майнеры GPU] ушли толпами, что сделало сеть менее прибыльной для них и менее безопасной для нас и наших пользователей.”

Введение кода, устойчивого к ASIC, привело к критическим уязвимостям безопасности. Хешрейт сети снизился с 2000 MH / s до 30 MH / s. Эллс сказал, что злоумышленники могли использовать сайт облачного майнинга, такой как NiceHash, для атаки 51% всего за 3000 долларов.

В июле 2018 года Electroneum решил повторно представить оригинальный алгоритм CryptoNight. Это привело к дальнейшим спорам в сообществе о субреддите проекта.

HYCON (HYC)

HYCON в настоящее время использует алгоритм CryptoNight v7.HYCON (HYC) изначально планировал реализовать хэш-функцию Blake2b как часть своей системы HYCON.

Однако обновленный технический документ, опубликованный в мае 2019 года, показал, что проект вместо этого выберет CryptoNight из-за сравнительно более высокой устойчивости к ASIC. В обновленном техническом документе проекта также говорилось, что разработчики будут использовать периодические корректировки алгоритма хеширования в качестве сдерживающего фактора. Страница проекта на GitHub включает репозитории кода, связывающие пользователей с установками для майнинга HYCON для процессоров, графических процессоров Nvidia и графических процессоров AMD.

Dero (DERO)

Dero (DERO) использует оригинальный алгоритм CryptoNight и, похоже, в основном поддерживает ASIC-майнеры. Веб-сайт проекта даже связывает пользователей со страницей продукта Bitmain Antminer X3. Тем не менее, в проекте учтена возможность изменения алгоритма хеширования.

В октябре 2019 года Деро опубликовал в блоге сообщение с анализом алгоритма Monero RandomX. В этом посте упоминаются потенциальные проблемы безопасности, обнаруженные при тестировании инструкции CFROUND от RandomX.Деро также признает, что RandomX зависит от производителей микросхем, таких как Intel, AMD и других, в плане поддержки своих реализаций. Неожиданные изменения со стороны этих компаний могут привести к негативным последствиям для сети, таким как недействительные доказательства в цепочке. Помня об этих недостатках, Деро решил пока продолжать использовать CryptoNight.

Насколько эффективна CryptoNight при сопротивлении ASIC?

CryptoNight не был эффективным решением для защиты от ASIC, как это было изначально задумано.Хотя в течение нескольких лет он работал лучше, чем другие алгоритмы хеширования (например, SHA-256), ASIC начали преобладать в начале 2018 года.

Борьба с ASIC

Будучи бывшим лидером рыночной капитализации среди монет CryptoNight, Monero не могла stop ASIC представляет собой пример для других проектов. Участники Monero признали, что постоянное внедрение хард-форков может помочь децентрализовать майнинг, но также означает большую зависимость от разработчиков, которые будут продолжать поддерживать форки.

Это имеет тенденцию приносить нежелательные результаты, такие как создание новых монет хард-форка и ослабление поддержки основного проекта.Производители ASIC смогли быстро адаптироваться к изменениям в алгоритмах — им потребовался всего один месяц на разработку и производство новых микросхем. Это позволяет им достичь рентабельности инвестиций в течение шести месяцев.

Вывод ясен. Проекты, основанные на CryptoNight, должны были выбрать два из трех свойств: частные транзакции, сетевая безопасность или устойчивость к ASIC. В большинстве проектов предпочтение отдается первым двум вариантам. Чтобы достичь всех трех, наиболее практичным вариантом является полное переключение алгоритмов хеширования.

Monero переходит на алгоритм RandomX: последуют ли другие проекты?

1 декабря 2019 года Monero подтвердила через Twitter, что хард-форк основной сети, реализующий RandomX, прошел успешно.

Решение Monero изменить алгоритмы хеширования вызвало как ожидания, так и скептицизм со стороны проектов, основанных на CryptoNight. Помимо некоторых из упомянутых выше критических замечаний, еще одной потенциальной проблемой может быть увеличение числа ботнетов и вредоносных программ для майнинга, работающих на процессорах.

Контраргумент, представленный Monero, состоит в том, что эти угрозы уменьшатся, поскольку потребление памяти будет заметно администраторам.Общее снижение хешрейта сети увеличит долю вознаграждения за блок, получаемую законными майнерами, независимо от того, занимаются ли они майнингом с помощью процессоров или графических процессоров. Первые результаты тестов показывают, что процессоры имеют значительное преимущество в хешрейте перед графическими процессорами. Однако работа по повышению конкурентоспособности хешрейта GPU продолжается.

Хотя RandomX еще не прошел боевых испытаний в основной сети, теперь основное внимание уделяется тому, как принятие формируется за пределами сообщества Monero. Arweave, блокчейн-протокол, позволяющий хранить данные для бессерверного Интернета, также использует RandomX.Arweave спонсировал первый из четырех независимых аудитов перед выпуском общедоступной тестовой сети алгоритма хеширования, а сообщество Monero финансировало остальные три.

Улучшение согласованных алгоритмов доказательства работы

В индустрии блокчейнов есть две основные точки зрения в отношении установок для майнинга ASIC: поддержка их и повышенная безопасность, которую они обеспечивают, или противодействие им, поскольку эти специализированные майнеры приводят к централизации одноранговой сети блокчейна. одноранговая сеть.

Несколько перечисленных выше проектов на основе CryptoNight, которые поддерживают ASIC, принимая централизацию майнинга в качестве компромисса для сетевой безопасности и постоянной совместимости функций.В других проектах устойчивость к ASIC стала главным приоритетом над всем остальным (например, хард-форки Monero и возможный переход на RandomX). Когда дело доходит до сопротивления ASIC, все блокчейны PoW находятся в одной лодке. Распространение ASIC влияет на алгоритмы хеширования, такие как Equihash, SHA-256 и другие.

Разработчики Komodo работают над тем, чтобы сделать сети более справедливыми и доступными за счет настройки консенсусных протоколов блокчейна. Благодаря многоцепочечной архитектуре Komodo разработчики могут запускать Komodo Smart Chain с настраиваемыми правилами консенсуса.

Варианты включают Proof of Work, Proof of Stake или любую их комбинацию. Если вы выбираете PoW, вы можете выбирать между алгоритмами хеширования Equihash или VerusHash. Реализация Proof of Stake, предлагаемая Komodo, может использоваться в сочетании с правилами консенсуса Proof of Work. Кроме того, команда разработчиков Komodo планирует сделать больше алгоритмов доступными в будущем, и CryptoNight является сильным кандидатом.