Сайт TrueCrypt сообщает о закрытии проекта и предлагает переходить на BitLocker / Habr

Разработчики TrueCrypt ответили: сайт | твиттер

Разработчики TrueCrypt ответили: сайт | твиттерРазработчик TrueCrypt «David»: «Мы были счастливы, что аудит ничего не выявил. Мы усердно работали над проектом 10 лет, но ничего не длится вечно.»

Steven Barnhart: (перефразировано) разработчик считает, что форк навредит еще больше: «Исходный код в любом случае доступен, можете подглядывать» (The source is still available as a reference though). «Я спросил, и было очевидно в последнем ответе, что разработчики считают форк вредным, т.к. только они сами разбираются в коде». «Также он сказал, что никакого контакта с правительством, кроме когда ему предлагали „контракт на поддержку“, у него не было».

Разработчик TrueCrypt «David»: «Битлокер ‘достаточно хорош’ и Windows был основной целью разработки»

Цитируя разработчика: «Больше нет интереса».

TL;DR: «Новая» версия может только дешифровывать данные, и может содержать троян (хотя я и не нашел, но вы мне не верьте на слово). Бинарник подписан верным ключом разработчика. Все старые версии удалены, репозиторий тоже очищен.

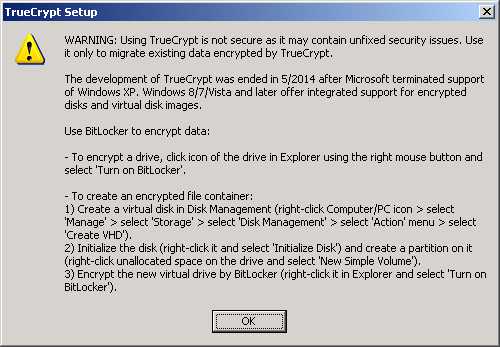

На странице рассказывается о том, что разработка TrueCrypt была прекращена в мае этого года, после того, как Microsoft прекратила поддержку Windows XP, и что TrueCrypt более небезопасен и может содержать уязвимости.

Далее, на странице содержится подробная инструкция миграции с TrueCrypt на BitLocker.

На сайте есть также ссылки на бинарный файл TrueCrypt, которые ведут в раздел загрузок SourceForge, вместе с цифровой подписью. Этот файл подписан корректным (старым) ключом, а внутри него:

22 мая SourceForge сменили алгоритм хеширования паролей и предложили всем их сменить, чтобы использовался новый алгоритм. Возможно, что-то пошло не так.

SourceForge говорят, что ничего не произошло:

Providing some details from SourceForge:

1. We have had no contact with the TrueCrypt project team (and thus no complaints).

2. We see no indicator of account compromise; current usage is consistent with past usage.

3. Our recent SourceForge forced password change was triggered by infrastructure improvements not a compromise. FMI see sourceforge.net/blog/forced-password-change

Thank you,

The SourceForge Team [email protected]

Предположение №1

Вебсайт взломан, ключи скомпрометированы. Не скачивайте эту версию и не запускайте. И не переходите на BitLocker.

Последняя рабочая версия: 7.1a. Версия 7.2 — подделка.

Почему я так думаю: странное изменение ключей (сначала залили новый, потом удалили и вернули старый), и почему битлокер?

Предположение №2

Что-то случилось с разработчиками (угрожают лишить жизни) или с самим TrueCrypt (нашли серьезную уязвимость), что привело к выпуску такой версии.

Почему я так думаю: все файлы имеют правильную подпись, выпущены все релизы (Windows; Linux x86, x86_64, console versions, Mac OS, sources), бинарники, похоже, скомпилированы на ПК разработчика (пути к pdb, метаданные компилятора совпадают).

Почему совет использовать BitLocker выглядит возмутительно? TrueCrypt всегда был яро против поддержки TPM, а в BitLocker он широко используется. Почему не советовать другие Open-Source альтернативы? Похоже на то, что разработчик просто не может ничего сказать прямыми словами. Это очень похоже на Свидетельство канарейки.

К сожалению, это предположение пока выглядит более реалистично, чем первое. Sad but true.

Предположение №3

Версия 7.1a содержит троян и разработчик хочет уберечь всех пользователей от ее использования.

Почему я так думаю: существует такой блог truecryptcheck.wordpress.com с хеш-суммами для всех релизов версии 7.1a. В нем всего одна запись от 15 августа 2013 года. Несколько странно делать сайт, где есть только хеш-суммы только одной программы и только одной ее версии.

Предположения со страницы на etcwiki:

Предположение №4

Кампания по сбору средств на аудит TrueCrypt набрала $62000, чтобы выяснить, есть ли в коде лазейки, которые позволяют расшифровать данные. В то же время, TrueCrypt Foundation почти не получала пожертвований, и разработчики разочаровались, что все настроены против них.

Почему я так думаю: разработчики TrueCrypt почти не получали пожертвований. Конечно, я не знаю конкретные цифры, но вероятно, аудит набрал больше, чем TrueCrypt за время своего существования. Так как разработчики анонимны, они не получают никаких слов благодарности. Все это подозрительно, но, вероятно, это было сделано либо самими разработчиками, либо TrueCrypt Foundation.

Предположение №5

Разработчикам надоело разрабатывать проект, или же у них возникли трудности в реальной жизни

Почему я так думаю: это случается с каждым. Заявление о том, что TrueCrypt более не является безопасным кажется адекватным, если учесть, что обновлений больше не будет. Похоже, что все изменения были сделаны разработчиками.

Предположение №6

Правительство пытается найти («выкурить») разработчиков. Кто-то заполучил доступ к логинам и ключам разработчиков TrueCrypt, но не смог найти самих разработчиков.

Почему я так думаю: у правительства может быть достаточно ресурсов для того, чтобы взломать ключи разработчика и попасть на сайт. Абсурдное заявление переходить на BitLocker может заставить настоящего разработчика сделать какое-то заявление или ответить другим образом.

Как заметил postdig:

truecrypt.org.ua/news:

12 апреля 2014 года сайт переведен в режим только для чтения. Аккаунты пользователей удалены.

Спасибо всем, кто принимал участие в развитии проекта!Как бы намекает что процесс ни разу не внезапный.

Из твиттера Wikileaks:

(1/4) Truecrypt has released an update saying that it is insecure and development has been terminated truecrypt.sf.net(2/4) the style of the announcement is very odd; however we believe it is likely to be legitimate and not a simple defacement

(3/4) the new executable contains the same message and is cryptographically signed. We believe that there is either a power onflict…

(4/4) in the dev team or psychological issues, coersion of some form, or a hacker with access to site and keys.

Из твиттера Matthew Green (один из аудиторов TrueCrypt):

@SteveBellovin @mattblaze @0xdaeda1a I think this is legit.

TrueCrypt Setup 7.1a.exe:

- sha1: 7689d038c76bd1df695d295c026961e50e4a62ea

- md5: 7a23ac83a0856c352025a6f7c9cc1526

TrueCrypt 7.1a Mac OS X.dmg:

- sha1: 16e6d7675d63fba9bb75a9983397e3fb610459a1

- md5: 89affdc42966ae5739f673ba5fb4b7c5

truecrypt-7.1a-linux-x86.tar.gz:

- sha1: 0e77b220dbbc6f14101f3f913966f2c818b0f588

- md5: 09355fb2e43cf51697a15421816899be

truecrypt-7.1a-linux-x64.tar.gz:

- sha1: 086cf24fad36c2c99a6ac32774833c74091acc4d

- md5: bb355096348383987447151eecd6dc0e

Другие мысли и интересная информация:

www.reddit.com/r/crypto/comments/26px1i/truecrypt_shutting_down_development_of_truecrypt/chu5bhr

krebsonsecurity.com/2014/05/true-goodbye-using-truecrypt-is-not-secure/comment-page-1/#comment-255908

boingboing.net/2014/05/29/mysterious-announcement-from-t.html

steve.grc.com/2014/05/29/an-imagined-letter-from-the-truecrypt-developers

Ссылки на новости и записи в блогах:

news.ycombinator.com/item?id=7812133

www.reddit.com/r/netsec/comments/26pz9b/truecrypt_development_has_ended_052814

www.reddit.com/r/sysadmin/comments/26pxol/truecrypt_is_dead

www.reddit.com/r/crypto/comments/26px1i/truecrypt_shutting_down_development_of_truecrypt

arstechnica.com/security/2014/05/truecrypt-is-not-secure-official-sourceforge-page-abruptly-warns

krebsonsecurity.com/2014/05/true-goodbye-using-truecrypt-is-not-secure

www.coindesk.com/popular-encryption-tool-truecrypt-mysteriously-shuts

business.kaspersky.com/truecrypt-unexplained-disappearance

www.forbes.com/sites/jameslyne/2014/05/29/open-source-crypto-truecrypt-disappears-with-suspicious-cloud-of-mystery — вот эта достаточно неплохо написана

news.softodrom.ru/ap/b19702.shtml — очень хорошая статья (написана, кстати, 15.05.2014)

pastebin.com/7LNQUsrA — еще немного информации о разработчиках

Twitter stream: twitter.com/search?q=truecrypt&src=typd

Diff между нормальной версией 7.1a и «текущей» 7.2

Link for your English-speaking friends

truecrypt.sourceforge.net

habr.com

Альтернативы и аналоги TrueCrypt | Bloginfo

Только я запланировал в конце мая написать заметку об успешном окончании первого этапа аудита TrueCrypt, как стало известно, что официальный сайт проекта закрылся, сам проект закрылся… Эта новость прогремела как гром среди ясного неба.

Что же произошло? Что делать дальше? Стоит ли искать аналоги TrueCrypt, и какое ПО можно считать полноценной альтернативой? Обо всем этом и поговорим.

Немного предыстории. TrueCrypt – это бесплатное криптографическое ПО с открытым исходным кодом, позволяющее создавать как файловые криптоконтейнеры, так и шифровать целые разделы жестких дисков, съемные носители, и даже ОС.

Читатель, если ты в курсе всех недавних событий вокруг TrueCrypt и тебе интересен лишь вопрос альтернативы этого ПО, то можешь переходить ко второй части статьи.

Постоянные читатели сайта знают, что я уже публиковал подробные инструкции по этой программе:

- TrueCrypt. Базовый уровень

- TrueCrypt. Продвинутый уровень

Так вот, ТруКрипт практически всегда был лидером в данной области, можно сказать эталоном. Им пользуются и преступники всех мастей, и хакеры, и всяческие шпионы, и диссиденты, и информаторы, и простые обыватели, и бизнес-сфера, и многие-многие другие категории пользователей, которым так или иначе требуется тщательно зашифровать информацию.

И однажды, после разного рода разоблачений АНБ от Сноудена и т.п., пользователи решили провести полный аудит этой программы: привести в порядок лицензионное соглашение (в нем были какие-то нюансы, которые, напр., не позволяли включать TrueCrypt в открытые ОС семейства Linux и BSD, в общем, де-юре лицензия была не совсем свободная), проверить аутентичность бинарных файлов, хранящихся на официальном сайте (вдруг сайт уже давно взломан), и, главное – проверить исходные тексты загрузчика и драйвера, и провести полный анализ кода, криптостойкости алгоритмов шифрования и т.д.

Также многих пользователей смущала абсолютная анонимность разработчиков сего замечательного ПО.

Под это дело замутили краудфандинг, собрали нужные суммы (даже сверх того), наняли независимых аудиторов и запустили этот самый аудит.

Начальный этап аудита прошел успешно – аутентичность бинарников была подтверждена.

Позже (это произошло совсем недавно) первый этап был полностью завершен. Его вердикт – в TrueCrypt нет никаких бэкдоров. Также не было выявлено никаких серьезных проблем, которые могли бы поставить под сомнение безопасность использования TrueCrypt. Были обнаружены лишь незначительные уязвимости (это связано, в том числе и с тем, что последняя версия программы была выпущена в феврале 2012 года, а на дворе уже 2014), которые абсолютно не критичны.

Все это очень порадовало сообщество! Но радость длилась недолго…

«Использовать TrueCrypt небезопасно, проект закрывается!»

Данная новость многих повергла в шок и ступор. Как так? Что случилось? Первые несколько дней с момента закрытия сайта все были в полном неведении. Все произошло так неожиданно, странно и «мутно».

Сначала был закрыт официальный сайт truecrypt.org. При его посещении происходит редирект на страницу http://truecrypt.sourceforge.net/ (это тоже своего рода официальная страница, только на проекте sourceforge.net).

На этом сайте говорится, что использовать ТруКрипт небезопасно, поддержка прекращается с мая 2014. А создана эта страница только с одной целью – помощь в миграции с TrueCrypt (ВНИМАНИЕ!!) на BitLocker! Собственно на этом сайте и размещена инструкция по переходу на БитЛокер, а также новая «урезанная» версия TrueCrypt 7.2. Данная версия программы позволяет только дешифровывать имеющиеся криптоконтейнеры для последующего переноса данных в незашифрованную область или в другие шифроконтейнеры и диски.

Все ссылки на предыдущие версии TrueCrypt удалены, сайт удален.

Особое масло в огонь подливает еще и то, что архив сайта удален из «кэша интернета»:

Этот факт многим не дает покоя, как бы намекая, что без спецслужб здесь не обошлось.

Мне неизвестно, кто имеет право и возможность исключать из веб-архива какие-то сайты. Может быть такую возможность имеет любой, кто подтвердит право на собственность того или иного сайта, а может быть это делается только по специальным решениям (суд, спецслужбы и т.д.). Не знаю. Хотя вот здесь пишется, что собственник сайта вроде как может попросить удалить свой сайт из архива.

Совет переходить на BitLocker как бы тоже намекает: «пользоваться TrueCrypt – это тоже самое, что юзать BitLocker».

Немного поясню. БитЛокер – это встроенная в современные версии Windows (выше XP) технология шифрования. Весьма, кстати, удобная, простая в использовании и т.д. Но с одним но – это Microsoft. То есть, ни о каких открытых исходниках не может быть и речи.

Кроме того, в Битлокере имеется возможность восстановления ключей, а значит, это могут сделать и другие (сам MS, например, по запросу органов). Ну, и само собой, можно косвенно полагать, что в Windows и без того имеются различные бэкдоры для того же АНБ и ЦРУ.

В пользу версии о причастности АНБ есть еще один факт. В официальном сообщении о закрытии проекта нашли закодированное послание (да и сам поступок разработчиков очень похож на «свидетельство канарейки»). Дело в том, что в предложении «WARNING: Using TrueCrypt is not secure as it may contain unfixed security issues» первые буквы слов можно трактовать, как «uti nsa im cu si», что в переводе с латыни может означать следующее: «If I wish to use the NSA» («Если я хочу пользоваться АНБ»). Как вам такое послание, а?

В общем, за эти дни разных версий произошедшей ситуации было много:

- Давление правительства и спецслужб, и, как следствие, такая реакция авторов TrueCrypt – некий завуалированный сигнал, знак для всех пользователей (основная версия).

- Сайт взломан, ключи скомпрометированы и находятся в руках злоумышленников, ПО скомпрометировано.

- Авторы просто решили «забить» на дальнейшую поддержку и разработку.

- Корпорация Microsoft предложила разработчикам очень высокоплачиваемую работу, с условием закрыть проект TrueCrypt =)

- Цель данного поступка – сорвать дальнейший аудит.

Были и многие другие версии. Если интересно, почитайте пост и камменты к нему на Хабре.

Позже история получила логическое продолжение.

Одному из аудиторов TrueCrypt (Steven Barnhart) все-таки удалось связаться с одним из анонимов-разработчиков TC, называющим себя David.

Тот прокомментировал ситуацию примерно так: мы потеряли интерес к дальнейшей разработке данного ПО. Кроме того, по словам Дэвида, TrueCrypt изначально был ориентирован на Windows, и т.к. прекращена поддержка Windows XP, а в новых версиях есть BitLocker, то и свою миссию они считают выполненной.

Такие вот дела. Кого-то заявление Дэвида успокоило, у кого-то оно вызвало еще большее недоумение и опаски. Но, факт остается фактом — ТруКрипт прекращает свое официальное существование (точнее свое развитие).

Что ж, переходим ко второй части статьи, к вопросу аналогов и их необходимости.

Альтернативы и аналоги TrueCrypt

Для начала давайте определимся, а стоит ли вообще паниковать и искать замену TrueCrypt? Я определенно считаю, что суетиться нет нужды. По крайней мере, до окончания полного аудита и оглашения его результатов.

Да, официальный сайт закрыт, нет возможности официально получить TC. Но! Есть ряд сайтов и репозиториев, где все еще можно скачать любые версии TrueCrypt, от самой первой до последней стабильной (напомню, последняя актуальная версия – это TrueCrypt 7.1a, версию 7.2 мы во внимание не берем).

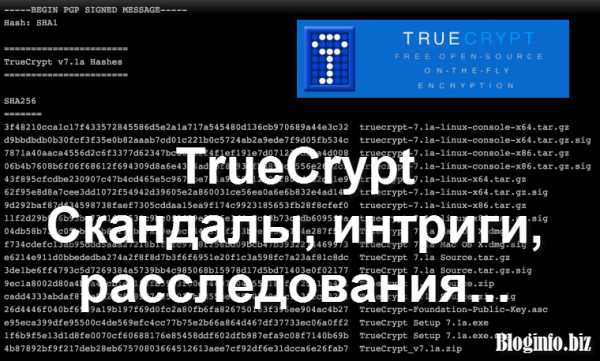

Но, прежде чем ринуться вбивать в Google «скачать TrueCrypt» или что-то подобное, нужно понимать следующее: в свете последних событий в интернете наверняка появится масса «фэйковых» сборок с троянами, бэкдорами и т.д. Как же быть? А ответ прост. Для этого существуют контрольные суммы (хэш-суммы), которые подтвердят, что скачанный файл – это настоящий TrueCrypt.

Вот хэши для файла TrueCryptSetup 7.1a.exe:

- SHA256: e95eca399dfe95500c4de569efc4cc77b75e2b66a864d467df37733ec06a0ff2

- SHA1: 7689d038c76bd1df695d295c026961e50e4a62ea

- MD5: 7a23ac83a0856c352025a6f7c9cc1526

Полный список контрольных сумм для версии 7.1a (включая сорцы) находится здесь:

Вообще, стоит взять за правило сверять хэши при скачивании любого ПО – это будет гарантировать аутентичность и целостность скачанного файла, т.е. это будет значить, что вы скачали именно тот файл, и во время скачивания он случайно не «испортился».

С хэшами определились. Теперь авторитетные ссылки, где можно скачать «настоящий» TrueCrypt:

- Страница на Gibson Research Corporation. Первоисточник информации по случившемуся инциденту, ответ Дэвида и т.д. И, конечно же, ссылки на все сборки и исходники последней актуальной версии TrueCrypt. Также на этой странице есть ссылка (которую я упоминал выше) на хэш-суммы, и др. полезные ссылки.

- Репозиторий на GitHub с полным архивом всех версий TrueCrypt, начиная с самой первой (даже когда программа еще называлась Scramdisk).

- Проект TCnext планирует продолжить дело TrueCrypt! Сейчас здесь также есть ссылки на скачивание «правильных» файлов, запущен форум, активно ведется твиттер-аккаунт и т.д.

- Из комментариев к посту на Хабре: http://cyberside.planet.ee/truecrypt/ и http://cyberside.net.ee/truecrypt/. Тут также располагаются все версии TrueCrypt. На момент публикации этих ссылок на Хабре хэши версий 7.1a совпадали с оригиналами.

Думаю этого достаточно. Еще раз напомню, что категорически противопоказано качать ТруКрипт при помощи первых попавшихся ссылок в поисковиках или на торрент-трекерах. А если уж качаете, то обязательно сверяйте контрольные суммы.

И, прежде чем перейти к аналогам, оставлю тут еще несколько ссылок. Так сказать для энциклопедичности:

- Is TrueCrypt Audited Yet? – официальная страница аудита: новости, отчеты и т.д.

- Неофициальная копия сайта truecrypt.org. В копию, конечно же, внесены изменения в соответствии с текущими реалиями, но сохранена документация и т.п. Тут же есть и почти полная копия прежнего сайта: http://andryou.com/truecrypt_orig/

- Страница на ETCWIKI — англоязычная статья, аналогичная той, что опубликована на Хабре. Точно не знаю, но вероятно у них один и тот же автор – ValdikSS

Итак…

Аналоги (правильнее будет сказать альтернативы) TrueCrypt…

Если врожденная или приобретенная паранойя (или религия) не позволяет вам и дальше пользоваться ТруКриптом, то можно присмотреть себе альтернативу. Правда замечу, что абсолютно полноценной замены я лично пока не вижу.

Большинство из описываемых ниже решений я ранее не использовал, о многих из них узнал совсем недавно. Так что полноту сведений не гарантирую => только весьма поверхностный обзор.

BitLocker

Раз уж разработчики TrueCrypt рекомендуют пользователям Windows переходить на БитЛокер, с него и начнем.

Напомню, BitLocker – это встроенная в ОС семейства Windows (начиная с Висты) технология шифрования. Но имеется она не во всех редакциях, а только в «старших»:

- Vista и Windows 7 — Enterprise и Ultimate

- Windows 8.1 — Профессиональная и Корпоративная

Серверные версии (2008, 2012) должны иметь на борту BitLocker независимо от редакции ОС. Поддерживаемые алгоритмы шифрования: AES-128 и AES-256.

BitLocker позволяет шифровать как диски (включая системный), так и съемные носители (BitLocker To Go). Точнее шифруются не диски, а тома. Но для простоты понимания, пусть будут диски.

Плюсы:

- Встроенная в ОС технология (не нужно ничего скачивать отдельно, приобретать лицензию на ПО и т.д.)

- Полная совместимость с поддерживаемыми версиями и редакциями ОС

- Простота использования, удобство

- Возможность временно приостановить шифрование, или же наоборот — перманентно дешифровать диск: без переноса данных, без форматирования и т.д.

Минусов больше:

- Это все-таки Microsoft =) Хотя я лично ничего не имею против этой корпорации и ее современных операционных систем. Но, если вы не совсем законопослушный человек или какой-нибудь «Сноуден», и хотите зашифровать что-то вас компрометирующее, то стоит призадуматься, прежде чем воспользоваться БитЛокером.

- Естественно, проприетарная лицензия. К тому же придется заплатить не малые деньги за саму ОС.

- Кроссплатформенность? Не, не слышали. Даже не все редакции собственных ОС имеют эту функцию, чего уж говорить о сторонних операционках.

- Отсутствие возможности создавать файловые контейнеры, только диски (флешки) целиком.

- В Википедии, на странице «Шифрование диска BitLocker» кратко описаны уязвимости механизмов расшифровки.

Кому рекомендован BitLocker? Да кому угодно. Если вы самый обыкновенный пользователь ПК, то это отличное решение для обеспечения сохранности ваших данных. Скажу так, лучше пользоваться БитЛокером, чем не пользоваться шифрованием вообще. Например, в случае кражи или утери ноутбука, при использовании шифрования, вряд ли третья сторона получит доступ к хранимым на нем данным.

Для корпоративного сектора – это тоже очень приемлемое решение (не зря же BL присутствует в серверных версиях Windows). Но, БитЛокер, как и многие другие криптографические продукты, не имеет сертификации в РФ (т.е. нельзя официально использовать данное ПО, например, в госсекторе, где имеются данные под различными секретными грифами и т.д.).

AxCrypt

Официальный сайт: http://www.axantum.com/AxCrypt/Default.html

AxCrypt – бесплатное ПО с открытым исходным кодом. Поддерживаются только ОС семейства Windows (включая «восьмерку»). В Linux-системах есть возможность запускать программу под Wine. AxCrypt интегрируется в проводник Windows. Есть поддержка русского языка.

На данный момент в приложении используется только один алгоритм шифрования – AES-128 (считается слабоватым). Зашифрованные файлы имеют расширение .aхx и собственную иконку. Отсюда следует, что скрыть факт использования AxCrypt не представляется возможным.

Программа хоть и бесплатная, но есть один важный нюанс! Она поставляется как ad-supported, т.е. с поддержкой рекламы.

Но, не спешите расстраиваться. Рекламы нет в самом приложении (как, например, в скайпе), она есть только в установщике – то есть это те самые пресловутые «галочки», которые если не снять, то установится дополнительное никому не нужное рекламное ПО (в данном случае от сети OpenCandy или Softonic).

Также не спешите ругать за это разработчиков, ведь они честно обо всем предупреждают на странице скачивания. Кроме того, если при установке снять галочку, то скрыто ничего не установится.

Запрет установки нежелательных программ при помощи AppLocker в данном случае будет неэффективен. Если вы забудете снять отметку с чекбокса, то посторонний софт проникнет на ваш ПК. А вот утилита Unchecky обязательно предупредит об этом и сама снимет все «левые» галочки.И еще один момент: из-за наличия в установщике adware‑модуля, некоторые антивирусы могут блокировать установку AxCrypt.

Помимо полной установки (с рекламным модулем) существуют и «чистые», но несколько ограниченные версии:

- AxCrypt2Go – портативная версия с ограниченным функционалом

- AxDecrypt – портативная версия, которая способна только расшифровывать созданные ранее axx-файлы.

Из особенностей программы можно отметить возможность создания саморасшифровывающихся файлов, что позволяет дешифровать их без установки AxCrypt (зашифровали файлы => отправили другу => сказали пароль => он их дешифрует без установки дополнительного ПО). Эта особенность, как и сама прога в целом, напоминает создание обычных запароленных архивов.

AxCrypt достаточно популярна за рубежом. Имеет более 3 млн. пользователей, а также множество различных наград и высоких рейтингов от авторитетных ресурсов. Об этом можно почитать на официальном сайте.

Вывод: программа выполняет свои прямые задачи, проста и удобна (файлы и папки можно зашифровать/дешифровать, что называется «в один клик», благодаря интеграции в контекстное меню), но до функционала TrueCrypt она совершенно не дотягивает. Даже близко. Рекомендуется только для бытового применения.

DiskCryptor

Официальный сайт: https://diskcryptor.net/

Забегая вперед, скажу: DiskCryptor (DC) – один из самых очевидных «заменителей» TrueCrypt. Весьма достойная программа.

А теперь, по порядку.

Официальный сайт работает на платформе MediaWiki и имеет русскоязычную версию (в самом низу страницы можно выбрать русский язык). Автор DC – некто ntldr, судя по всему, наш соотечественник. На сайте имеется довольно неплохая документация, FAQ, форум и т.д. Проект молодой, но уже имеет очень серьезные перспективы.

DiskCryptor – свободное ПО (лицензия GNU GPLv3) для шифрования дисковых разделов. С открытым исходным кодом, естественно. Имеет в своем арсенале ряд привычных, а также уникальных функций.

Основные возможности DiskCryptor:

- Шифрование дисков (в т.ч., съемных, а также CD/DVD), включая загрузочные и системные. Поддержка динамических дисков.

- Поддерживает несколько алгоритмов шифрования, а именно AES, Twofish, и Serpent. Кроме того, имеется возможность использования цепочек (комбинаций) алгоритмов. Такое же есть и в TrueCrypt. Для особых криптоманьяков и параноиков – это то, что доктор прописал =)

- Возможность создания бутлоадера на внешнем носителе (напр., на флешке). Можно сказать – это уникальная функция. Если, скажем, нагрянут «маски шоу», а вы успеете уничтожить/выкинуть/съесть флешку с загрузчиком, то доказать де-юре, что дисковое устройство зашифровано, будет невозможно. По крайней мере, без применения специальных криптоаналитических инструментов, наподобие утюга или паяльника.

Помимо всего этого, в DiskCryptor имеются прочие, в том числе и аппаратные особенности. Подробнее обо всем читайте на официальном вики-сайте.

Из минусов можно отметить следующее:

- Решение не кросплатформенное; поддерживаются только ОС семейства Windows.

- Нет возможности создавать файловые криптоконтейнеры.

FreeOTFE

FreeOTFE – бесплатное криптографическое ПО (расшифровывается как «Free On-The-Fly-Encryption», т.е. «свободное шифрование на лету») с открытым исходным кодом для создания файловых и дисковых криптоконтейнеров.

Ключевой особенностью данной программы является то, что она поддерживает зашифрованные Linux-форматы (напр., dm-crypt, LUKS, Cryptoloop), что позволяет читать такие тома в операционных системах семейства Windows. Есть сведения, что FreeOTFE поддерживает и формат TrueCrypt (ни подтвердить, ни опровергнуть это я не могу, т.к. не пользовался этим ПО).

FreeOTFE умеет создавать скрытые криптоконтейнеры. Имеется поддержка многих алгоритмов шифрования + возможность добавления новых (модульная структура).

Казалось бы, весьма достойная замена TrueCrypt, но есть одно весомое «но». Имеется информация, что с этим проектом случилось нечто подобное, что сейчас происходит с TC: официальный сайт (freeotfe.org) на данный момент не работает, существует только зеркало всё на том же sourceforge — http://sourceforge.net/projects/freeotfe.mirror/, где, собственно, и можно скачать последнюю актуальную версию программы.

Вывод: программа интересная, со своими уникальными «фишками», но пользоваться ей на регулярной основе я бы, наверное, не рекомендовал.

Это были бесплатные программы для шифрования (кроме условно-бесплатного BitLocker). Давайте теперь рассмотрим коммерческие решения.

BestCrypt

Официальный сайт: https://www.jetico.com/

BestCrypt – собирательное название для целого ряда программ (в том числе и ряда бесплатных утилит) от известного разработчика – Jetico – известного у нас, в первую очередь, своим фаерволлом Jetico PersonalFirewall.

Основные продукты Jetico платные:

- BestCrypt Container Encryption – для создания файловых криптоконтейнеров. Цена на момент написания статьи $49.95 — $59.95 (есть версии для Windows, MacOS, Linux)

- BestCrypt Volume Encryption – для шифрования томов (включая системный). Цена $99.95 (только под Windows).

Имеются также корпоративные версии (Enterprise Edition) с расширенным функционалом и центральным управлением.

Решения Jetico очень популярны за рубежом, они используются даже в МинОбороны США и прочих правительственных организациях. Насчет сертификации в РФ мне неизвестно.

В общем, целевая аудитория данных решений в России (и ближайших странах) – это, в первую очередь, корпоративный сектор. Ну, не любит наш народ платить деньги за ПО для личного применения (а зря!).

Разработчики заверяют, что в решениях линейки BestCrypt нет никаких бэкдоров, а на сайте даже выложены исходные тексты (если моя память мне не изменяет, то раньше исходники были закрыты).

Маркетологи из Jetico не упустили возможность попиарить свои продукты за счет сложившийся ситуации вокруг TrueCrypt — при посещении сайта мы первым делом видим такую картинку:

Кликнув по кнопке «MigratetoBestCrypt» можно ознакомиться с подробной инструкцией по миграции. Так что, TrueCrypt users, welcome to BestCrypt! Если есть деньги на лицензию =)

Если вас заинтересовала линейка BestCrypt, то начните знакомство с ней с обзорных статей на «хоботе»: раз и два. Эти статьи хоть и старые (2007 год), но для первого знакомства подойдут. А дальше – добро пожаловать на официальный сайт Jetico.

Резюме: вполне достойная замена TC, но за деньги. Если же вы ищете решение для внедрения шифрования в своей организации, то присмотритесь к продуктам Jetico.

Также хотелось бы рассказать и о бесплатных утилитах линейки BestCrypt:

- BCTextEncoder – утилита для кодирования/декодирования текста. Очень удобно, если вам требуется, например, послать конфиденциальную текстовую информацию по E-mail, с гарантией того, что эту информацию не смогут прочитать третьи лица. Поддерживается два режима работы – шифрование по паролю (самое простое) и открытому ключу. Рекомендую всем взять на вооружение эту простую утилиту.

- BCArchive – программа для создания зашифрованных архивов. По аналогии с тем, как мы привыкли ставить пароль на обычные rar и zip архивы, но с расширенными возможностями. Во-первых, BCArchive поддерживает множество алгоритмов шифрования (архиваторы обычно только AES-256). Во-вторых, возможность работы с открытыми ключами вместо паролей. В-третьих, возможность создания самораспаковывающегося архива (исполняемого файла) – это нужно для того, чтобы адресату не было необходимости устанавливать какое-то дополнительное ПО. Также очень рекомендую для повседневного использования.

- BestCrypt Traveller – софт для путешественников =) Это портативная (всего один исполняемый exe-файл) и очень урезанная версия «старших собратьев» по линейке BestCrypt. BCTraveller умеет только одно: шифровать/дешифровать файловые контейнеры, никаких лишних функций. Отправляетесь в отпуск? Возьмите с собой эту миниатюрную программу, и зашифруйте ей конфиденциальную информацию. В случае кражи или утери ноутбука/флешки, зашифрованная информация будет недоступна третьим лицам. Программа безумно проста в управлении, монтирование тома происходит буквально в пару кликов.

Короче говоря, советую всем читателям взять себе на вооружение эти три бесплатные утилиты. Пригодятся не один раз.

Cryptic Disk

Официальный сайт: http://www.exlade.com/ru/cryptic-disk

Профессиональное ПО для шифрования данных. CrypticDisk (текущая версия и полное название — Exlade Cryptic Disk 4) работает как с файловыми контейнерами, так и с физическими дисками (в зависимости от редакции), включая внешние носители: флешки и проч.

Поддерживает различные алгоритмы шифрования, а также их последовательную комбинацию — каскадное шифрование. Как и TC (и многие другие решения) CD работает «на лету» (здесь это называется «прозрачное шифрование»).

Из уникальных фишек можно, например, назвать встроенную защиту от брутфорса и кейлоггеров (имеется виртуальная клавиатура). Но главной отличительной особенностью я бы назвал возможность создания скрытых разделов разного уровня вложенности.

В общем, не буду заниматься рерайтом, т.к. официальный сайт имеет полностью русифицированную версию (ссылка выше), где все достаточно подробно расписано. Там же есть и документация, инструкции с картинками, FAQ и проч.

А вот минусы (субъективно) попробую озвучить:

- CrypticDisk – платное решение (от $34.95 до $124.95, в зависимости от редакции: Home, Professional или Ultimate). Подписка на обновления также является платной (стоимость, конечно же, не такая, как за первоначальную лицензию).

- Лицензия проприетарная (закрытые исходники)

- Отсутствует поддержка шифрования системных дисков

Update: Уже после написания данной статьи стало известно, что в линейке продуктов Exlade произошли приятные изменения. Теперь существует 2 версии Cryptic Disk — Professional и Free. Бесплатная версия, конечно же, не столь функциональна, как Pro, но основная опция (шифрование контейнеров) в ней присутствует.

Хотя если честно, то функционал программы с лихвой перекрывает все эти «минусы» (в большинстве случаев). Посетите официальный сайт и почитайте о возможностях CrypticDisk сами.

Также стоит упомянуть еще двух отечественных разработчиков. Много писать не буду, т.к., опять же, у каждого из них есть русскоязычные сайты с подробнейшим описанием своих продуктов и документацией.

Итак, это криптографические решения линейки CyberSafe от ООО «КиберСофт» (группа компаний ДОРФ), и семейство Secret Disk от известнейшей компании «Аладдин Р.Д.»

Продукты данных разработчиков – это целые комбайны, поддерживающие ЭЦП, работу по сети, облачные технологии, шифрование почты и проч. и проч. Данные продукты сертифицированы в РФ (некоторые имеют в т.ч. и сертификаты ФСБ), что немаловажно, если речь идет, например, об организациях, работающих с персональными данными, о госсекторе и т.д.

В общем и целом – это высококлассные продукты корпоративного уровня по достаточно приемлемой цене (в зависимости от выбранного продукта, его редакции и кол-ва лицензий). Также имеются и персональные версии с базовым функционалом. Короче говоря, переходите по ссылкам выше, знакомьтесь, читайте, изучайте, внедряйте.

Наконец, нельзя не вспомнить и более простые способы зашифровать конфиденциальную информацию:

- Архиваторы (7-Zip, WinRAR и др.), у которых есть возможность поставить пароль на архив. В этом случае данные тоже шифруются (обычно используется алгоритм AES-256). Использование запароленного архива — самый простой и доступный способ «засекретить» какие-то файлы.

- Встроенные в антивирусные решения (и другое ПО) функции шифрования. Например, в Kaspersky CRYSTAL есть такая опция. Или в таком программном обеспечении, как Steganos Privacy Suite и т.д. В общем, посмотрите на свой антивирус внимательней, возможно такая функция в нем тоже присутствует.

Резюмируя все вышесказанное можно сделать следующие выводы:

- Без паники! TrueCrypt можно использовать и дальше. По крайней мере до того момента, пока не будет завершен полный аудит и не будут объявлены его результаты. Но использовать стоит только версию 7.1a, и ни в коем случае не 7.2. Также стоит особенно внимательно подойти к выбору источника для скачивания дистрибутива и сверять контрольные суммы с оригиналом.

- Если вы какой-нибудь жесткий диссидент, киберпреступник, наркобарон, или чего хуже педоманьяк (надеюсь такие этот сайт не посещают), то вам, наверняка, стоило бы призадуматься. Или вообще сменить род деятельности =)

- Абсолютной альтернативы TrueCrypt на данный момент не существует. Каждое из описанных в статье решений уступает TC по одному или нескольким параметрам. Но это ни в коем случае не значит, что они хуже TrueCrypt. Нет. Просто каждый продукт выполняет свою определенную функцию.

- Если вы все же решили отказаться от TrueCrypt, то выбирать его замену нужно исходя из ваших требований, что вполне очевидно. Я вот, например, почти уверен, что абсолютное большинство пользователей TC не пользуется всем его функционалом. В общем, перефразирую одного известного товарища: «Незаменимого ПО не бывает» (хотя в редких случаях это ошибочное заявление).

- И, наконец, если вы ищете криптографическое ПО корпоративного уровня, то вам стоит присмотреться к коммерческим «аналогам» TrueCrypt.

На этом все. Если у вас имеются на примете другие программные средства для шифрования, рассказывайте о них в комментариях. Также интересно было бы узнать, есть ли в вашем антивирусном продукте функция шифрования.

До новых встреч на просторах сети!

Update:

В комментариях к статье читатели напомнили и о других криптографических средствах, о которых я или забыл упомянуть, или не слышал ранее. Вот краткий список:

- Продукты от Symantec — известнейшей мировой компании, занимающейся ИБ. Подробней здесь: https://www.symantec.com/ru/ru/encryption/

- Линейка ROHOS. Включает в себя 2 интересных продукта: Rohos Disk Encryption (платная полноценная версия, с рядом уникальных и полезных опций) и ROHOS Mini drive (бесплатная утилита для шифрования usb-носителей, создает скрытый раздел, имеется Portable-версия). Также имеется ряд других полезных продуктов. С подробностями можете ознакомиться на официальном сайте: http://www.rohos.ru/download/

- VeraCrypt. Основан на TrueCrypt, и один из ближайших его аналогов. Сайт https://veracrypt.codeplex.com/

- GostCrypt — еще один форк TrueCrypt. Основной особенностью является использование алгоритма шифрования ГОСТ 28147-89 и ГОСТ-овского же алгоритма для вычисления хеш-функции. Набирает популярность за рубежом, т.к. считается, что для АНБ и прочих контор подобного толка наши алгоритмы шифрования являются недосягаемыми. И, якобы, в более распространенных, типа AES, могут присутствовать закладки. С другой стороны бытует мнение, что раз алгоритм по ГОСТу, значит у наших служб, в свою очередь, могут иметься всяческие лазейки (так, вероятнее всего, и есть). Официальный сайт: https://www.gostcrypt.org/

Напоследок хочется напомнить, что полный аудит TrueCrypt был успешно завершен. Никаких закладок и серьезных брешей обнаружено не было, так по-мелочи только — недочеты, не несущие угрозы для безопасности и конфиденциальности.

bloginfo.biz

TrueCrypt (часть 2) | Программы

angry_dogПодобное описано в руководстве пользователя и даже на русском языке:

[more=Использование TrueCrypt без прав администратора]

Цитата:

[b]Использование TrueCrypt без прав администратора

В среде Windows пользователь, не имеющий прав администратора, может использовать TrueCrypt, но только после того, как администратор компьютера установит TrueCrypt в систему. Причина этого в том, что для обеспечения незаметного для пользователя шифрования/дешифрования «на лету» требуется наличие в системе драйвера TrueCrypt, а пользователи без полномочий администратора не имеют прав на установку/запуск драйверов устройств в Windows.

После того как администратор системы установит TrueCrypt, пользователи, не обладающие правами администратора, смогут запускать TrueCrypt, монтировать/демонтировать тома TrueCrypt любого типа, загружать и сохранять в них данные, а также создавать в системе тома TrueCrypt на основе файла. В то же время, пользователям без привилегий администратора будут недоступны шифрование/форматирование разделов, создание томов NTFS, установка/удаление TrueCrypt, изменение паролей/ключевых файлов для разделов/устройств TrueCrypt, резервное копирование и восстановление из резервных копий заголовков разделов/устройств TrueCrypt, а также запуск TrueCrypt в ‘переносном (‘portable) режиме.

Цитата:

ВНИМАНИЕ: Вне зависимости от типа используемого программного обеспечения, с точки зрения сохранности персональной информации в большинстве случаев небезопасно работать с конфиденциальными данными в системе, где у вас нет привилегий администратора, так как администратор может без труда получить и скопировать ваши конфиденциальные данные, в том числе пароли и ключи.[/more][/b]

Т.е. по-хорошему нужно было устанавливать TrueCrypt от администратора, или теперь удалить и переустановить от админа. По-плохому — можно попытаться [more=установить драйвер отдельно]Предварительно скачать и распаковать truecrypt-driver-reg.rar (если ссылка сдохла).

Либо создать reg-файл самостоятельно.

Все действия проводить от администратора:

1. Закинуть драйвер ([b]truecrypt.sys для 32-битной системы / truecrypt-x64.sys для 64-битной) из папки TrueCrypt в папку Windows\System32\drivers\

2. Запустить для 32-битной системы truecrypt-driver.reg, для 64-битной — truecrypt-driver-x64.reg

3. Перезагрузить компьютер.[/more][/b], но ничего не гарантирую, мог что-то упустить.

ru-board.club