Как создать Cобственный VPN Пошаговая настройка

Как создать собственный vpn и пользоваться безопасным серфингом. В этой статье я рассказывал, про впн предоставляемый сервисами. Плюс, множество ip адресов. Минус, вы не контролируете ничего. Например, большинство сервисов утверждают, что не ведут логи и не знают какие сайты посещаете.

На самом деле убедится в этом нельзя. И некоторых из них уже были уличены в том, что обманывали клиентов. Но это не значит, что нет сервисов честных. Хотя сегодня не об этом. Узнайте так же как создать собственную почту из этой статьи.

ОГЛАВЛЕНИЕ:Показать

Покупка vps сервера для vpn

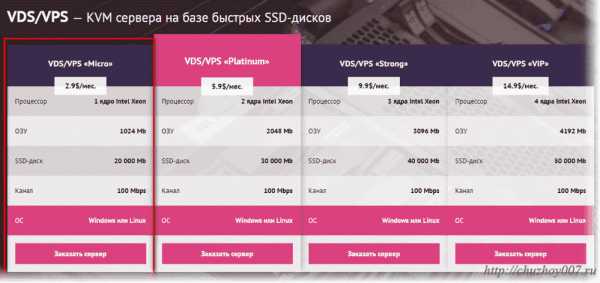

Для работы vpn потребуется виртуальный выделенный сервер. Сейчас они не дорогие поэтому не будет разорительно. Я нашел очень дешево сервера. Всего 2,9 $ в месяц. При этом достаточно для нужд впн. Данный хостер предлагает серверы которые находятся в Нидерландах. Поэтому никаких ограничений для доступа к ресурсам недоступным из других стран не будет.

Для наших целей подойдет тариф «VDS/VPS «Micro»». В дополнение к безопасному серфингу вы получите ещё и персональное облако на 20 Гб. Если нужно больше места то выберите тариф с большим объемом.

Итак закажите сервер в 3 шага:

- Зайдите НА САЙТ;

- Перейдите в раздел «Оптимальные VPS/VDS»

- Выберите тариф и нажмите кнопку «Заказать сервер»

Бюджетные серверы на которых применяется технология OpenVZ не подойдет! На них нельзя сделать vpn. Для активации потребуется номер телефона!

Заполните обязательные поля.

После регистрации вы попадете на страницу заказа в своего кабинета.

Здесь еще раз подтвердите выбранный тариф. Укажите период оплаты и нажмите кнопку «Заказать».

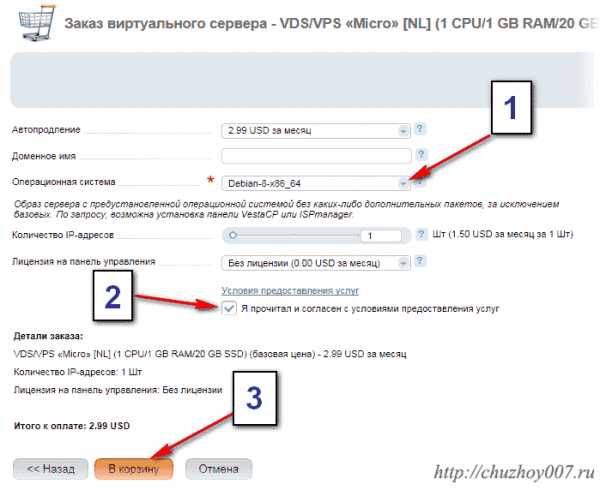

На следующей странице Выберите операционную систему Debian-8x86_64. Прочитайте условия предоставления услуг и поставьте галочку о согласии с ними. Нажмите кнопку «В корзину».

Оплатите хостинг удобным для вас способом. Затем потребуется активировать сервер. Для активации сервера нужно указать номер телефона. Вам позвонит робот и сообщит код активации. После того как сервер будет активирован. В колонке «Состояние», будет написано зеленым цветом «Активен».

Настройка сервера vpn на операционной системе Debian

Теперь можно настраивать. Перейдите в раздел «Товары/Услуги». Кликните по вашему серверу. Панель инструментов станет активна. Нажмите кнопку «Инструкция».

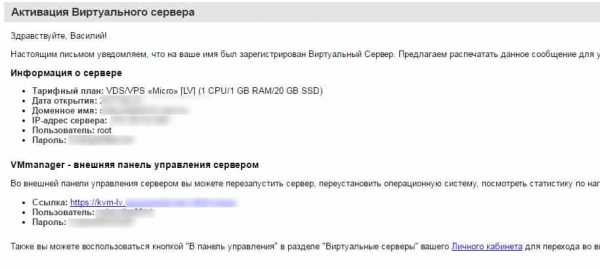

Откроется страница с информацией о сервере. Его ip адрес, пароль пользователя «root». Ссылка на страницу управления сервером и реквизитами для входа. Технический домен и тп. Это важная информация не сообщайте её никому.

Подключение к серверу с помощью putty и терминала

Для управления сервером из под windows используйте программу putty. Скачайте её — скачать putty. Установите и запустите её. В поле «Host Name (or ip address)» впишите ip адрес вашего сервера и нажмите кнопку «Open».

В linux Debian так же есть putty. Установить командой:

sudo apt-get update && sudo apt-get install putty

sudo apt-get update && sudo apt-get install putty |

Можно использовать обычный терминал. Для доступа к серверу укажите:

ssh root@ip-сервера

ssh root@ip-сервера |

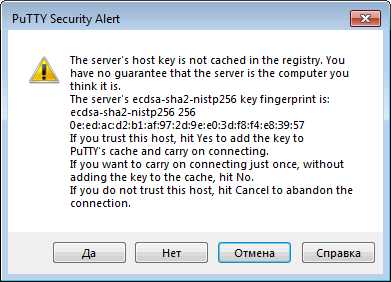

При первом подключении откроется окно с сообщением о подключении. Нажмите кнопку «Да».

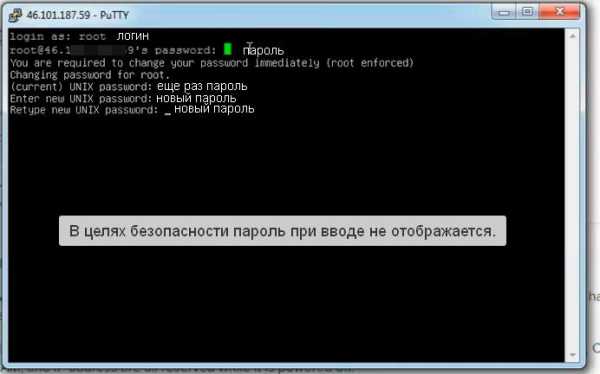

Затем откроется терминал с предложением указать имя пользователя с помощью которого мы хотим зайти «login as». Пользователь у нас пока один -«root» впишите его, затем введите пароль указанный на странице с информацией о сервере.

После того как войдете на сервер измените пароль для пользователя «root». Сделать это можно командой:

введите новый пароль и подтвердите его. Учтите, что при вводе в терминале не будет отображаться символов, как будто вы ничего не набираете.

Менять пароль нужно сразу. Так будет удобней работать в будущем. А некоторые хостеры при первом входе на сервер сразу требуют изменить пароль на свой. И это правильно. В этой статье я рассказал как авторизоваться с помощью ssh-ключа. Это безопасно и можно заходить на сервер не вводя пароль.

1. Установка OpenVPN

Итак, все подготовительные процедуры выполнены. Приступим. Что бы не вводить команды вручную копируйте их и вставляйте в терминал с помощью сочетания двух клавиш «Shift+Insert». Обновите систему:

# apt-get update # apt-get upgrade -y

# apt-get update # apt-get upgrade -y |

Теперь установим openvpn:

# apt-get install openvpn easy-rsa

# apt-get install openvpn easy-rsa |

2. Настройка OpenVPN

Распакуем пример файла конфигурации из /etc/openvpn.

gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf

gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf |

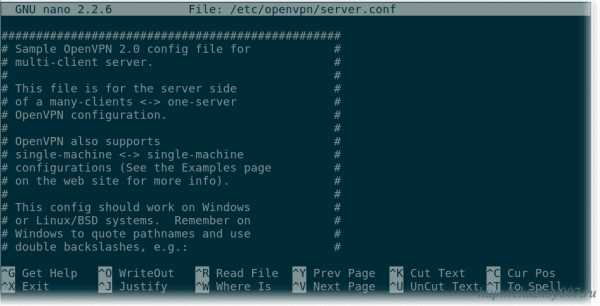

Откройте файл для редактирования с помощью «nano» или любым другим редактором. Я буду показывать на примере нано.

# nano /etc/openvpn/server.conf

# nano /etc/openvpn/server.conf |

В этом файле потребуется изменить параметры. Найдите сроку «dh dh2024.pem» (в более новых версиях уже проставлено нужное значение) и замените её значение на «dh dh3048.pem» (без кавычек). Это повысит уровень шифрования.

Учтите, что мышка здесь не работает. Пользуйтесь курсорными клавишами. Для поиска в редакторе используйте сочетание клавиш «Ctrl+w». Вставлять можно так же по «Shift+insert». Для сохранения изменений используйте сочетание «Ctrl+o» (буква «о» не ноль). Что бы подтвердить сохранение изменений нажмите «Enter». Для выходя из редактора используйте сочетание «Ctrl+x».

Теперь найдите, по очереди, строки:

;push «redirect-gateway def1 bypass-dhcp» ;push «dhcp-option DNS 208.67.222.222″ ;push «dhcp-option DNS 208.67.220.220»

;push «redirect-gateway def1 bypass-dhcp» ;push «dhcp-option DNS 208.67.222.222» ;push «dhcp-option DNS 208.67.220.220» |

Удалите знак точка с запятой «;» в начале строки. Это называется — «раскоментировать». В результате они должны выглядеть так:

push «redirect-gateway def1 bypass-dhcp» push «dhcp-option DNS 208.67.222.222″ push «dhcp-option DNS 208.67.220.220»

push «redirect-gateway def1 bypass-dhcp» push «dhcp-option DNS 208.67.222.222» push «dhcp-option DNS 208.67.220.220» |

Далее, раскоментируйте строки:

;user nobody ;group nogroup

;user nobody ;group nogroup |

Сохраните файл и закройте редактор.

3. Включить Packet Forwarding

Разрешим пересылку пакетов:

echo 1 > /proc/sys/net/ipv4/ip_forward

echo 1 > /proc/sys/net/ipv4/ip_forward |

Что бы после перезагрузки перенаправление работало. Откройте и отредактируйте файл:

Найдите строку «#net.ipv4.ip_forward=1». Раскоментируйте её удалив знак решетка («#») в начале строки. В результате она должна выглядеть так:

Сохраните и закройте редактор.

4. Установка и конфигурирование файерволла ufw

Для установки сначала обновите информацию о пакетах:

Теперь установите ufw командой:

Включим разрешение работать с ssh:

Разрешим трафик для openvpn по udp порт 1194:

Разрешим проброс. Откройте в редакторе файл настроек:

Найдите строку — DEFAULT_FORWARD_POLICY=»DROP». И замените «DROP» на «ACCEPT». В результате строка должна выглядеть так:

DEFAULT_FORWARD_POLICY=»ACCEPT»

DEFAULT_FORWARD_POLICY=»ACCEPT» |

Сохраняем и закрываем.

Если будете использовать на сервере свою почту и сайт то разблокируйте трафик https. Команда:

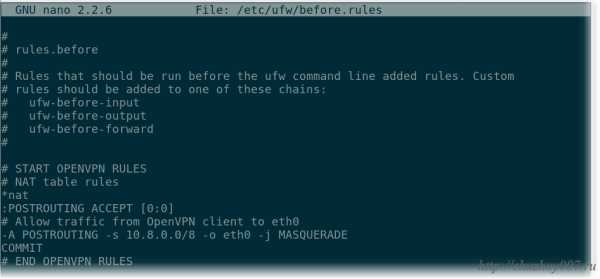

Добавим правило для nat. Откроем файл /etc/ufw/before.rules:

# nano /etc/ufw/before.rules

# nano /etc/ufw/before.rules |

Сразу после записи — «ufw-before-forward». Вставьте добавьте правило:

# START OPENVPN RULES # NAT table rules *nat :POSTROUTING ACCEPT [0:0] # Allow traffic from OpenVPN client to eth0 -A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE COMMIT # END OPENVPN RULES

# START OPENVPN RULES # NAT table rules *nat :POSTROUTING ACCEPT [0:0] # Allow traffic from OpenVPN client to eth0 -A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE COMMIT # END OPENVPN RULES |

Должно выглядеть так:

# # rules.before # # Rules that should be run before the ufw command line added rules. Custom # rules should be added to one of these chains: # ufw-before-input # ufw-before-output # ufw-before-forward # # START OPENVPN RULES # NAT table rules *nat :POSTROUTING ACCEPT [0:0] # Allow traffic from OpenVPN client to eth0 -A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE COMMIT # END OPENVPN RULES

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

# # rules.before # # Rules that should be run before the ufw command line added rules. Custom # rules should be added to one of these chains: # ufw-before-input # ufw-before-output # ufw-before-forward #

# START OPENVPN RULES # NAT table rules *nat :POSTROUTING ACCEPT [0:0] # Allow traffic from OpenVPN client to eth0 -A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE COMMIT # END OPENVPN RULES |

Вот скришот, для наглядности.

Включим ufw командой:

Будет выведено сообщение — «Command may disrupt existing ssh connections. Proceed with operation (y|n)?». Ответить «y». Проверим состояние:

Вывод должен быть примерно таким:

Status: active To Action From — —— —- 22 ALLOW Anywhere 1194/udp ALLOW Anywhere 22 ALLOW Anywhere (v6) 1194/udp ALLOW Anywhere (v6)

Status: active

To Action From — —— —- 22 ALLOW Anywhere 1194/udp ALLOW Anywhere 22 ALLOW Anywhere (v6) 1194/udp ALLOW Anywhere (v6) |

Если так. Значит всё в порядке. Переходим к следующему шагу.

5. Создаем центр сертификации

Копируем скрипты командой:

# cp -r /usr/share/easy-rsa/ /etc/openvpn

# cp -r /usr/share/easy-rsa/ /etc/openvpn |

Создадим директорию для ключей:

# mkdir /etc/openvpn/easy-rsa/keys

# mkdir /etc/openvpn/easy-rsa/keys |

Измените настройки по умолчанию:

# nano /etc/openvpn/easy-rsa/vars

# nano /etc/openvpn/easy-rsa/vars |

Измените значения, выделенные красным, на свои.

export KEY_COUNTRY=»US»

export KEY_PROVINCE=»TX»

export KEY_CITY=»Dallas»

export KEY_ORG=»My Company Name»

export KEY_EMAIL=»[email protected]»

export KEY_OU=»MYOrganizationalUnit»

Замените в строке:

# X509 Subject Field

export KEY_NAME=»EasyRSA»

Значение «EasyRSA» на «server». Можно изменить на любое другое. В этом случае дальше в инструкции не забывайте менять «server» на своё.

Должно получиться так:

# X509 Subject Field

export KEY_NAME=»server»

Сохраните и закройте редактор.

Генерируем ключи Diffie-Helman:

Дайте команду:

# openssl dhparam -out /etc/openvpn/dh3048.pem 2048

# openssl dhparam -out /etc/openvpn/dh3048.pem 2048 |

Генерация займет какое то время. Затем перейдите в каталог /etc/openvpn/easy-rsa:

# cd /etc/openvpn/easy-rsa

# cd /etc/openvpn/easy-rsa |

Инициализируем скрипт:

Будет выведено предупреждение — «NOTE: If you run ./clean-all, I will be doing a rm -rf on /etc/openvpn/easy-rsa/keys». Не нужно волноваться.

Очистим ключи:

Далее:

Нажимайте «Enter» на все запросы.

Если создаете в версии более свежей чем на момент написания данного руководства то можете столкнуться с сообщением:

«The correct version should have a comment that says: easy-rsa version 2.x»

Это и понятно, такого файла нет. Что бы решить проблему создайте линк на существующий файл. Для этого перейдите в папку (если вы еще не в этой директории) /etc/openvpn/rsa/ :

и дайте команду:

ln -s openssl-1.0.0.cnf openssl.cnf

ln -s openssl-1.0.0.cnf openssl.cnf |

Затем повторите команду «./build-ca»

6. Генерируем сертификаты и ключи для сервера

Создадим ключ для сервера:

# ./build-key-server server

# ./build-key-server server |

Начнется генерация и будут отображаться значения заполненные нами ранее в файле vars. Подтверждайте нажимая «Enter». В полях:

A challenge password []:

An optional company name []:

ничего не пишете, так же нажмите «Enter». На впопросы:

Sign the certificate? [y/n]

1 out of 1 certificate requests certified, commit? [y/n]

Отвечайте утвердительно, нажав клавишу «y». Если все было сделано правильно, увидим сообщение:

Write out database with 1 new entries

Data Base Updated

Последний ключ для tls аутентификации:

# openvpn —genkey —secret /etc/openvpn/easy-rsa/keys/ta.key

Переходим к следующему шагу.

7. Копирование серверных сертификатов и ключей

Скопируем сертификаты и ключи командой:

# cp /etc/openvpn/easy-rsa/keys/{server.crt,server.key,ca.crt,ta.key} /etc/openvpn

*Если значение «server» менялось. Не забудьте подставлять своё.

Проверить можно командой:

Теперь можно запустить openvpn командой:

Проверим статус работы openvpn:

Если всё в порядке. Сообщение должно быть таким:

«* openvpn.service — OpenVPN service

Loaded: loaded (/lib/systemd/system/openvpn.service; enabled)

Active: active (exited) since Thu 2015-06-25 02:20:18 EDT; 9s ago

Process: 2505 ExecStart=/bin/true (code=exited, status=0/SUCCESS)

Main PID: 2505 (code=exited, status=0/SUCCESS)»

Скриншот для наглядности:

8. Генерация ключей и сертификатов для клиента

Первое:

*отвечаем по примеру сервера.

Копируем:

# cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/easy-rsa/keys/client.ovpn

# cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/easy-rsa/keys/client.ovpn |

Редактируем файл client.ovpn:

# nano /etc/openvpn/easy-rsa/keys/client.ovpn

# nano /etc/openvpn/easy-rsa/keys/client.ovpn |

Указываем адрес своего сервера в строке — «my-server-ip»:

# The hostname/IP and port of the server.

# You can have multiple remote entries

# to load balance between the servers.

remote my-server-ip 1194

Вместо слов «my-server-ip» укажите ip вашего сервера.

К сожалению слова «my-server-ip» постоянно меняются на другие. Например на «my-server-1» и т.п. Учитывайте это.

Раскоментировать строки, user nobody и group nogroup. Должно выглядеть так:

# Downgrade privileges after initialization (non-Windows only) user nobody group nogroup

# Downgrade privileges after initialization (non-Windows only) user nobody group nogroup |

Сохраните.

9. Унифицируем ключи для клиентов

Откройте файл client.ovpn:

# nano /etc/openvpn/easy-rsa/keys/client.ovpn

# nano /etc/openvpn/easy-rsa/keys/client.ovpn |

Закоментируйте строки; ca ca.crt, cert client.crt, key client.key. Приведя к виду:

# SSL/TLS parms. # . . . ;ca ca.crt ;cert client.crt ;key client.key

# SSL/TLS parms. # . . . ;ca ca.crt ;cert client.crt ;key client.key |

Обратите внимание. Здесь нужно добавить знак «;» а не удалить! Сохраняем и продолжаем.

Далее по очереди выполнить команды в три этапа:

1. Блок команд:

# echo ‘<ca>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/ca.crt >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</ca>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn

# echo ‘<ca>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/ca.crt >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</ca>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn |

2. Блок

# echo ‘<cert>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/easy-rsa/keys/client1.crt >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</cert>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn

# echo ‘<cert>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/easy-rsa/keys/client1.crt >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</cert>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn |

3. Блок

# echo ‘<key>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/easy-rsa/keys/client1.key >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</key>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn

# echo ‘<key>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn # cat /etc/openvpn/easy-rsa/keys/client1.key >> /etc/openvpn/easy-rsa/keys/client.ovpn # echo ‘</key>’ >> /etc/openvpn/easy-rsa/keys/client.ovpn |

На этом всё. Теперь нужно скопировать сертификаты и ключи на локальный компьютер. Это можно сделать с помощью любого ftp менеджера, например filezilla. При настройке подключения к серверу выберите протокол — «SFTP — SSH File Transport Protocol». Тип входа — «Нормальный». Укажите логин и пароль.

Скачайте себе 4 файла:

- client1.crt

- client1.key

- client.ovpn

- ca.crt

- ta.key

Файл «ca.crt» лежит в папке — /etc/openvpn/. Остальные в папке — /etc/openvpn/easy-rsa/keys/.

Для работы с сервером не требующем прав главного пользователя root, например, загрузка файлов на сервер с помощью filezilla и т.п., создайте обычного пользователя. Вот в этой статье я рассказал как создавать пользователей в линукс. Обязательно сделайте. Это нужно для безопасности вашего сервера!

Отключаем логи сервера openvpn

После того как убедились, что всё работает отключите логи. Для этого отредактируем файл server.conf.

# nano /etc/openvpn/server.conf

# nano /etc/openvpn/server.conf |

Найдите параметр «verb». Измените его значение с 3 на 0. В самый конец файла допишите:

log /dev/null status /dev/null log-append /dev/null

log /dev/null status /dev/null log-append /dev/null |

Сохраните и закройте. После этого перезапустите сервис командой:

# /etc/init.d/openvpn restart

# /etc/init.d/openvpn restart |

Теперь у вас есть собственный vpn сервис без логов и дополнительное место для хранения данных. Эта инструкция подойдет, почти, для любого хостера который позволяет создавать впн и операционной системы Debian. Если нужен сервер в России то хорошим вариантом по соотношению цена/качество будет firsvds. Как подключится к своему впн читайте в этой статье. Также изучите этот материал в котором рассказано как настроить брандмауэр, что бы весь трафик шел через vpn.

Такой вариант будет хорошим решением для защиты своей частной жизни. Не используйте vpn для противозаконных действий!

Я подготовил список самых востребованных команд терминала:

//yadi.sk/d/5MX6QXFm3LkLHM

chuzhoy007.ru

Настройка VPN Windows 10 8 7 XP, создание VPN сервера, ошибки

Многие предприятия используют VPN-сеть для передачи данных между компьютерами. Для настройки VPN Windows 7, XP, 8 и 10 имеет встроенное программное обеспечение, позволяющее за несколько минут создать частную виртуальную сеть и пользоваться ей для защиты частной информации.

Настройка через Панель управления

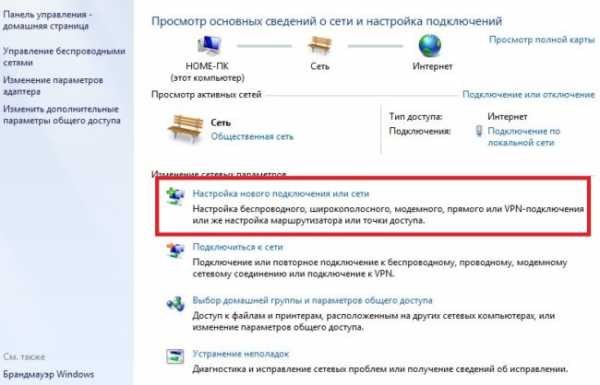

На Windows XP, Vista и более поздних версиях ОС создавать и подключаться к ВПН сети можно встроенным ПО. Рассмотрим поэтапно такое подключение:

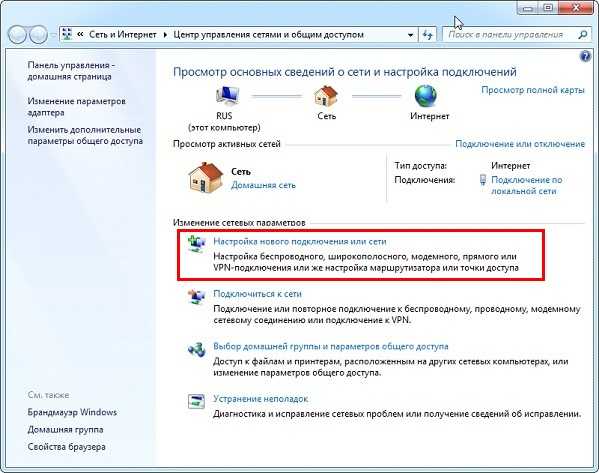

- Вначале нужно перейти в «Центр управления сетями и общим доступом». Используйте поиск программ или перейдите через значок сети. Также можно использовать сочетание клавиш Win + R и ввести в строку

control /name Microsoft.NetworkAndSharingCenter - Нажмите на пункт «Настройка нового подключения или сети».

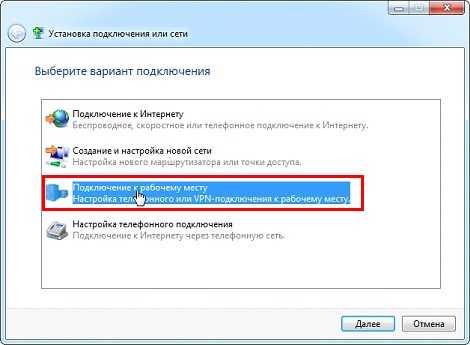

- Нажимайте на третий пункт «Подключение к рабочему месту».

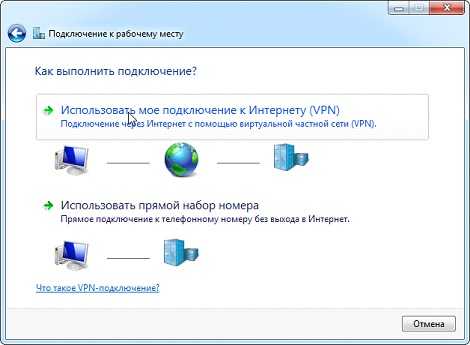

- Теперь перед пользователем появится окно с выбором способа, как подключиться к серверу. Если в дальнейшем планируется использовать VPN-подключение для Windows 7 из удаленного места, например, из дома или кафе, то нужно создать защищенную сеть, проходящую через Интернет. Если же компьютер используется только на рабочем месте в локальной сети, то выбирайте второй пункт без Интернета. Для соединения потребуется подключать все устройства через LAN-кабели (оптоволоконные или телефонные). Лучше на Windows 7 и других ОС создавать частную защищенную сеть (VPN) с подключением через Интернет, это удобнее и практичнее в использовании.

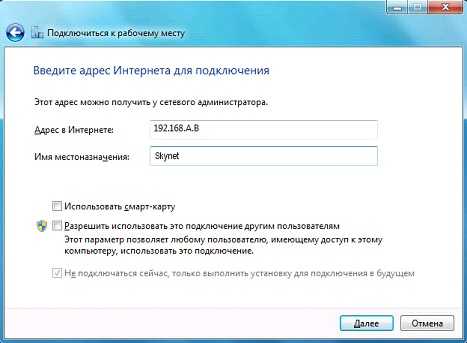

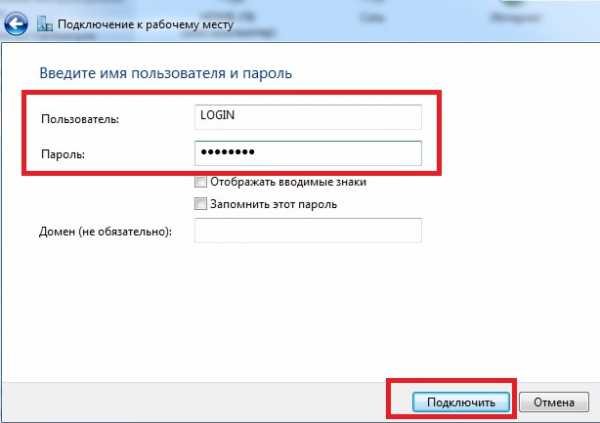

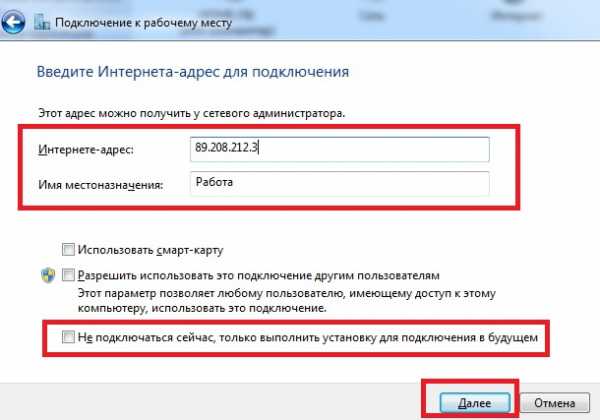

- Теперь Windows XP, 7 и т. п. потребует от пользователя данные для соединения с сервером. Для этого нужно узнать IP или домен сервера у поставщика услуг. Их вписывают в первую строку. Вторая графа является названием для данного соединения, можно выбрать любое значение.

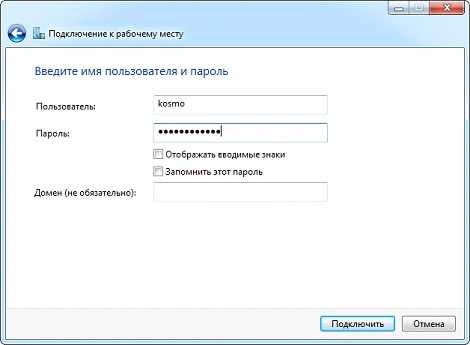

- Последним действием нужно указать данные для доступа к сети. Имя пользователя и пароль также выдается поставщиком услуг.

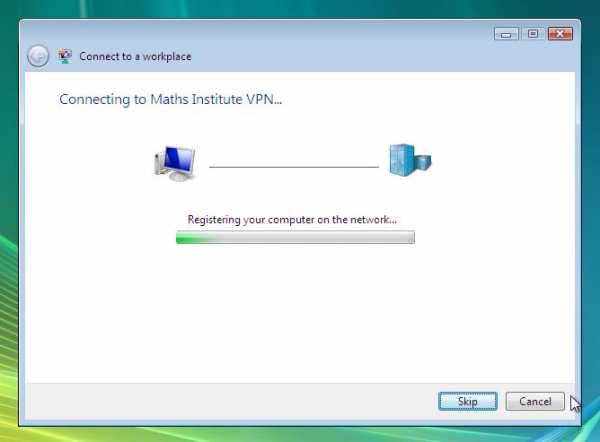

- Далее производится подключение согласно введенным данным. На этом этапе может возникнуть ряд проблем и ошибок, вызванных неправильной работой или настройкой Виндовс. Об их исправлении будет описано позже.

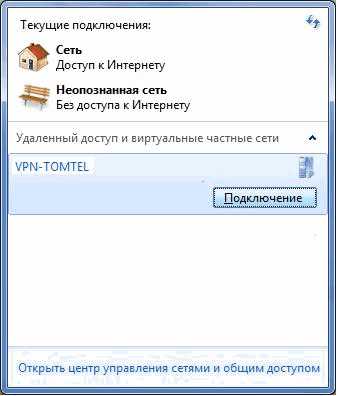

Если удаленный VPN-сервер получит верные данные, то в течение нескольких минут компьютер подключится к новой частной сети. В дальнейшем не нужно каждый раз настраивать подключение, оно будет находиться в разделе быстрого выбора подключения.

Дополнительные свойства соединения

Чтобы соединение работало корректно, рекомендуется немного изменить его параметры. Для этого после нажатия кнопки Подключения в появившемся меню выберите кнопку Свойства. Также эти свойства можно открыть через раздел «Изменение параметров адаптера» из Панели управления.

Следуйте инструкции:

- Перейдите в раздел «Общие», уберите галочку с «Сначала набрать номер для этого подключения».

- В «Параметры» отключите пункт «Включать домен входа в Windows».

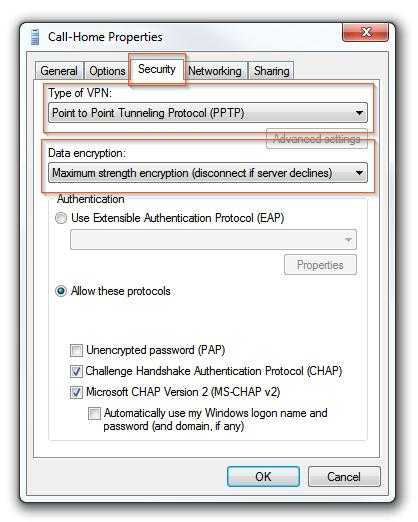

- В разделе «Безопасность» нужно установить «Туннельный протокол точка-точка (РРТР)». Из галочек отмечаем «Протокол проверки пароля (CHAP)» и следующим за ним «Протокол Microsoft CHAP версии 2 (MS-CHAP v2)».

- В разделе «Сеть» отмечаем только вторую галочку (TCP/IPv4). Можно также использовать IPv6.

Настройка VPN на Windows xp, 7, 8, 10 через Панель управления одинаковая по алгоритму исполнения. Исключением является слегка измененный дизайн в зависимости от версии операционной системы.

После того, как установка соединения окончена, нужно разобраться, как удалить VPN. Для этого достаточно перейти в раздел «Изменение параметров адаптера» из Панели управления. Далее правой кнопкой мыши наводим на ненужный элемент и в меню выбираем «Удалить».

Настройка подключения Windows XP

Процесс установки соединения почти не отличается от версии в Windows 7.

- Вначале нужно перейти в раздел сетевых подключений, для этого необходимо выполнить такую последовательность: «Панель управления» — «Сеть» — «Подключения к Интернету» — «Сетевые подключения».

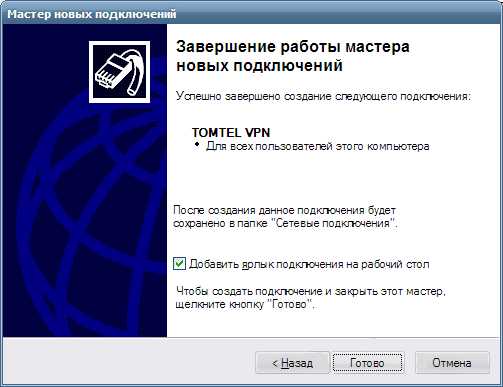

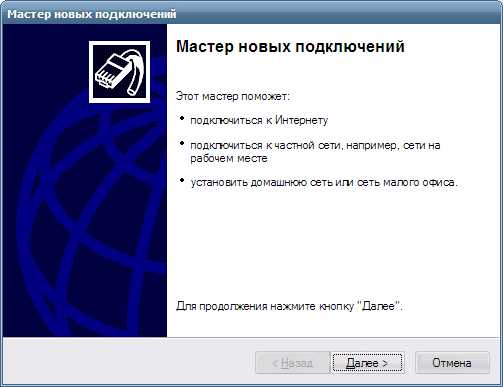

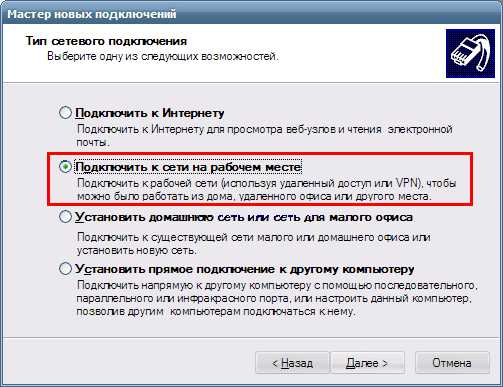

- В этом разделе нужно запустить «Мастер новых подключений». В его окне нужно отметить пункт «Подключиться к сети на рабочем месте», после этого нажмите «Далее».

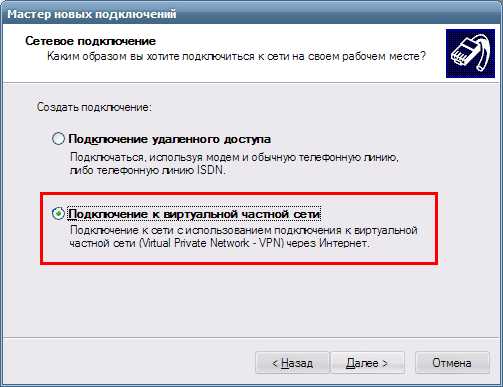

- В новом окне отметьте пункт с «Подключением к виртуальной частной сети» через Интернет.

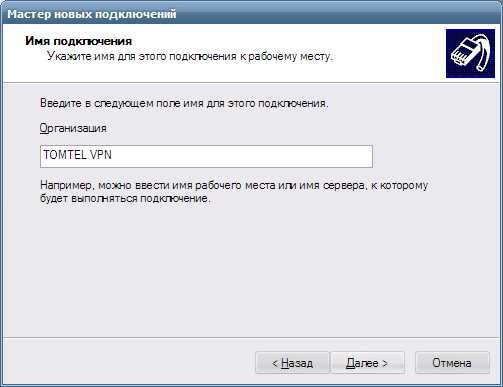

- Теперь нужно ввести имя для виртуальной сети, сюда можете вписывать любое название.

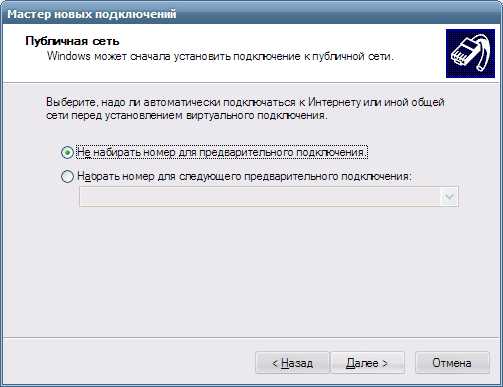

- В Windows XP поддерживалась функция предварительного подключения через телефонный номер. Здесь нужно отметить галочку с отменной предварительного подключения.

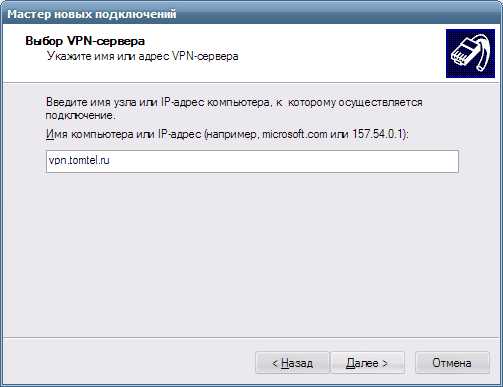

- Предпоследним пунктом нужно ввести адрес VPN-сервера и дать согласие на создание подключения.

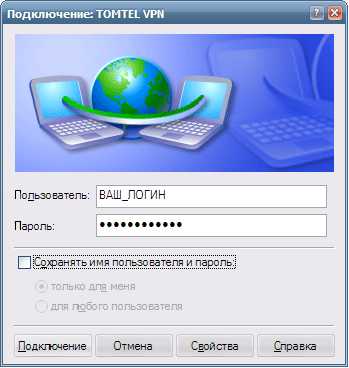

Теперь подключение можно производить через меню сетей. Нужно лишь ввести пользователя и пароль для входа.

Рекомендуется, в заключение, провести такую же настройку свойств подключения, как на Windows 7.

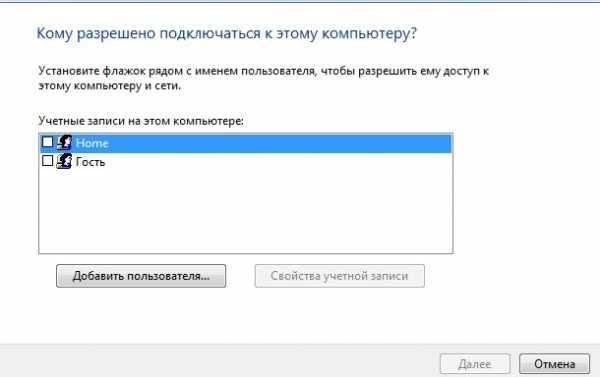

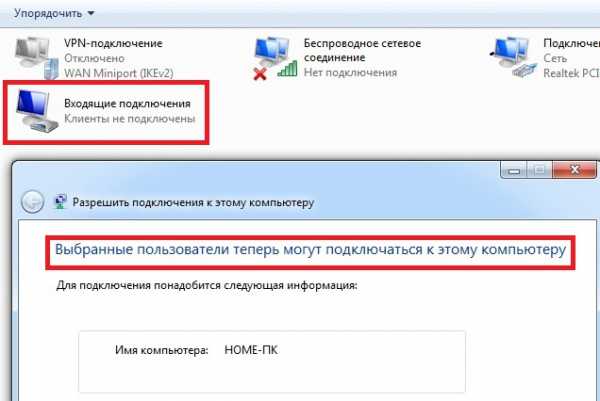

Создание VPN-сервера

Данная инструкция действует на версиях от XP и выше. К сожалению, через стандартное средство создания виртуальных частных сетей можно подключить только одного пользователя в сессии.

- Откройте «Командную строку» через комбинацию клавиш Win + R.

- Введите

ncpa.cplи перейдите по команде.

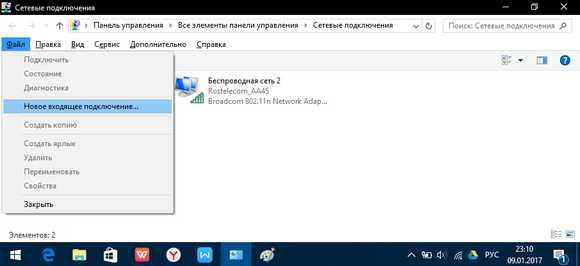

- В открывшемся окне нужно нажать Alt, в верхнем левом углу выберите файл «Новое входящее подключение…».

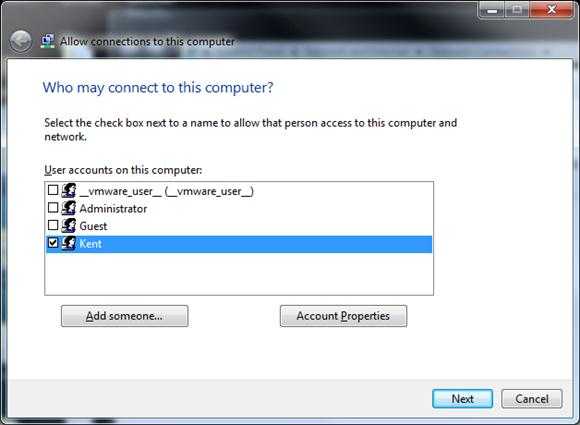

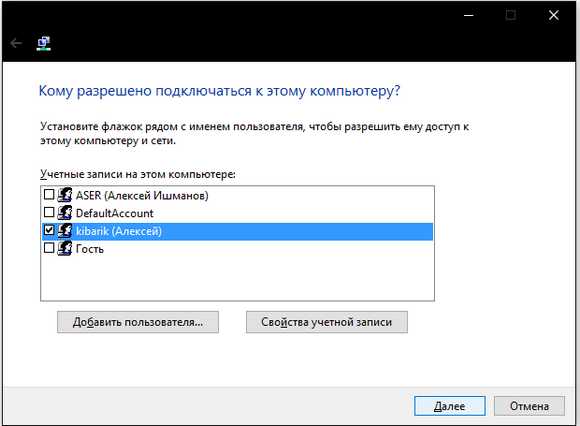

- Теперь нужно добавить пользователя, которому разрешается подключаться к VPN. В небольшом окне нужно придумать логин и пароль для входа. После создания новой учетной записи нажмите «Далее», отмечайте подключаться через Интернет.

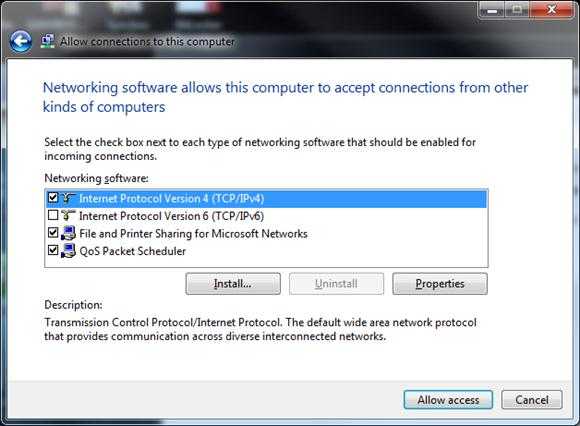

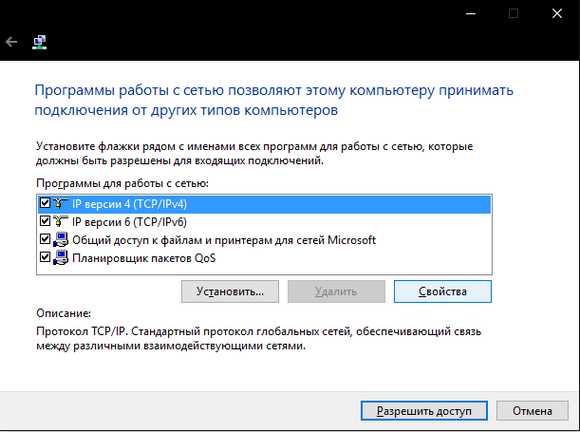

- Теперь надо настроить IPv4 протокол, выберите его в списке и перейдите в Свойства.

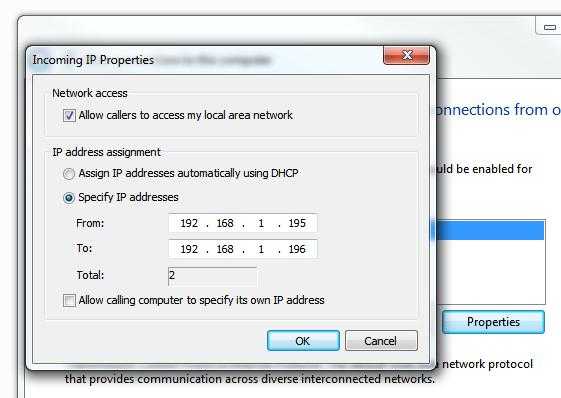

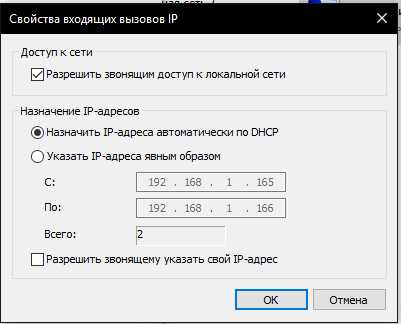

- В данном меню можно снять отметки со всех остальных функций. Также можно настроить диапазон IP-адресов, которые смогут подключаться к серверу. По умолчанию стоит настройка по DHСP.

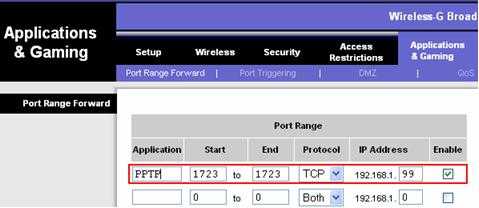

- Теперь нужно настроить роутер, через который раздается Интернет на компьютер. В зависимости от производителя меню настроек будет отличаться. Более подробно о настройках определенного роутера можно узнать у производителя.

- Нужно перенаправить все подключения с порта 1723 на созданный VPN-сервер, ему также нужно задать постоянный IP или создать доменное имя через бесплатные сервисы (DynDNS, Free DNS и т. п.).

Если не создать постоянный IP или доменное имя, то для подключения пользователя каждый раз придется менять адрес сервера.

На этом создание сервера заканчивается, теперь к нему можно подключить одного пользователя. Для входа используется логин и пароль из созданной ранее учетной записи.

VPN-сервер на Windows XP

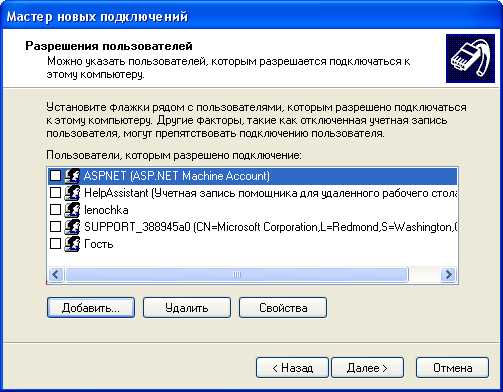

Данная инструкция актуальна для настройки Windows 7, 8 и 10. В XP для настроек используется мастер настроек.

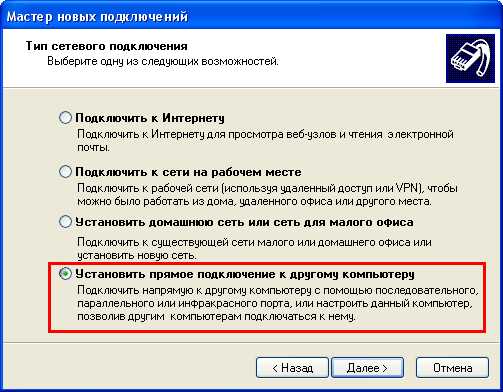

- В нем после выбора пункта создания нового входящего подключения перед пользователем откроется мастер настроек. В нем нужно выбрать последний пункт «Установить прямое подключение к другому компьютеру» и далее следовать указаниям мастера.

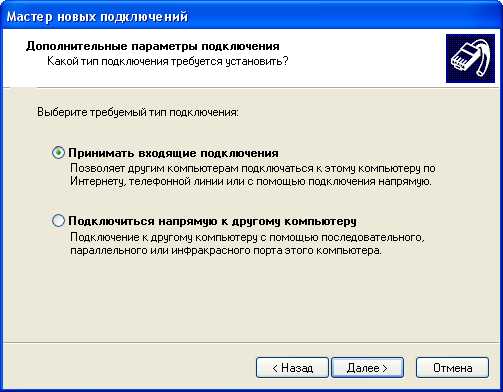

- В окне «Дополнительные параметры подключения» необходимо выбрать разрешение подключения к серверу.

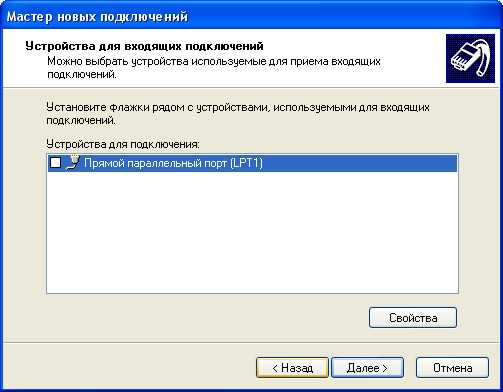

- На этапе выбора устройства для входящих подключений можно пропустить выбор устройства, если используется модем или LPT (параллельный порт).

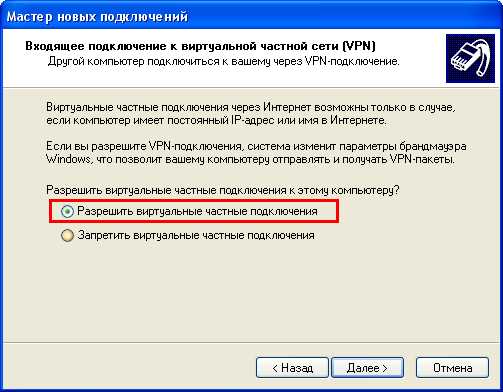

- В следующем окне выбираем «Разрешить виртуальные частные подключения (VPN)».

- Далее переходим к настройке пользователей.

В дальнейшем настройки пользователя и протокола IPv4 производятся, как на остальных версиях Windows.

Настройка подключения через Windows 8 и 10

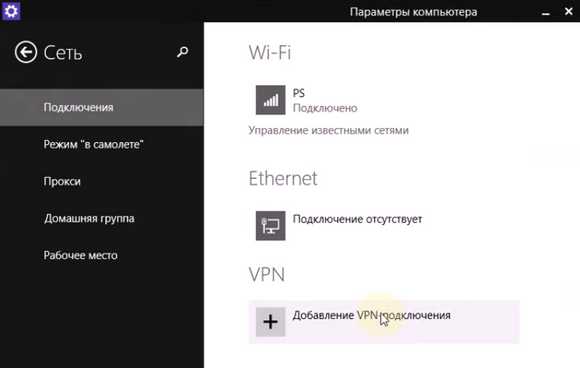

VPN-подключение на Windows 8 стало более простым в использовании и осуществляется через небольшую программу. Она располагается в разделе «Сеть» — «Подключения» — «VPN».

VPN-подключение на Windows 10 и 8 настраивается не только через «Панель управления», но и через встроенную программу. В ней нужно указать название подключения, адрес сервера и данные для входа в систему.

После ввода данных сеть можно запустить из меню подключений. На этом вопрос, как создать VPN-подключение можно считать разобранным.

Как создать сервер VPN, ошибки

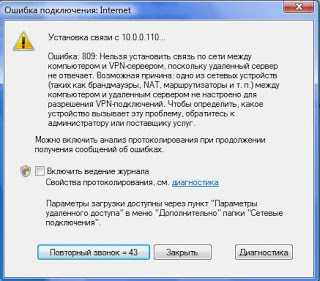

Если у пользователя имеются какие-либо неполадки при подключении к VPN, то об этом сообщает выплывающее окно с номером и описанием проблемы.

809

Ошибка 809 является наиболее часто встречающейся, она возникает при подключении через MikkroTik шлюз с протоколом L2TP.

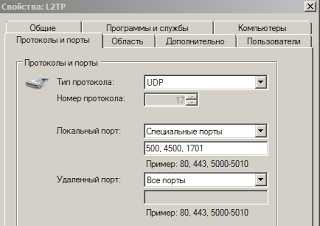

Чтобы ее исправить, нужно выполнить 3 этапа настройки:

- Первоначально нужно проверить модем, который используется для соединения компьютеров. Как правило, им является Wi-Fi роутер, который раздает Интернет в помещении. Для работы с протоколами L2TP устройство должно уметь его обрабатывать. Если этого не происходит, то появится ошибка 809.

- Вторым этапом настройки VPN в Windows 10 для устранения 809 ошибки нужно в брандамауэре разрешить передачу данных через порты 500, 1701, 4500. Они используются для передачи зашифрованных данных. Без дополнительного правила Windows блокирует данные соединения, воспринимая их за вредоносные. Перейдите в брандмауэр в раздел «Правила для входящих подключений».

- Далее выберите раздел «Для порта» и в свойствах выставите значения, как на фото ниже. Далее повторить данные настройки, но для исходящих соединений.

Если после этих настроек ошибка 809 не устраняется, то нужно изменять реестр. Для этого используйте комбинацию клавиш Win + R и введите regedit Далее перейдите в раздел HKEY_LOCAL_MACHINE\System\ CurrentControlSet\Services\Rasman\Parameters. Далее создайте параметр DWORD с именем ProhibitIpSec и значением 1.

После этого перезагрузите ПК.

806

После настройки VPN Windows 8 может появиться ошибка 806. Она возникает при неправильной настройке сети или подключения сетевого кабеля.

Рассмотрим решение этих проблем:

- Перейдите в настройки изменения параметров адаптера.

- Далее создайте новое входящее подключение и в нем добавьте пользователя с подключением через Интернет.

- В свойствах подключения нужно выбрать протокол версии 4.

- Теперь нужно перейти в дополнительные настройки протокола TCP/IPv4 и снять галочку с «Использовать основной шлюз в удаленной сети».

- Теперь нужно в брандмауэре разрешить входящие соединения через порт TCP 1723 с разрешением протокола GRE.

- Также нужно на сервере установить постоянный IP и настроить передачу данных на порт 1723.

Таким образом, удаляемый сервер будет передавать все данный через этот порт и соединение не будет разрываться.

619

Ошибка 619 на Windows 7 возникает при неправильной настройки безопасности соединения VPN.

В большинстве случаев возникает при неправильном введении имени и пароля пользователя, но также может появиться при блокировки подключения фаерволом или при неправильной точки доступа. Если все введенные данные верны, то ошибка заключается в неправильной настройке безопасности. Их нужно сбросить:

- В свойствах VPN-подключения перейдите во вкладку безопасности и используйте рекомендуемые параметры.

- Также надо назначить пункт «требуется шифрование данных (иначе отключаться)». После этого требуется сохранить изменения и отключить компьютер для перезагрузки.

VPN-подключение позволяет надежно защищать все передаваемые данные. Благодаря дополнительным протоколам шифрования нежелательные лица не смогут просматривать информацию пересылаемую между пользователями и серверами. Главное правильно произвести настройку подключения к серверу.

Видео по теме

Хорошая реклама

ustanovkaos.ru

Как создать и настроить VPN-сервер на Windows 7

Поговорим о виртуальных частных сетях (VPN). Что это такое, как настроить VPN на домашнем компьютере и рабочем оборудовании.

Что такое VPN-сервер

VPN-сервер — это специальное оборудование, на котором содержатся учётные записи клиентов, использующих технологию VPN (Virtual Private Network). VPN нужен для того, чтобы создать защищённый канал связи типа узел-узел, узел-сеть или сеть-сеть, для безопасной передачи трафика поверх сети. Технологию используют удалённые сотрудники, которые работают дома, но могут заходить в рабочую сеть «как в свою». VPN используют крупные компании для связи с филиалами в других городах или для соединения нескольких офисов в одном городе.

Технология позволяет не только шифровать трафик, но и выходить в Интернет от имени VPN-сервера, подменяя IP-адрес и местонахождение. Можно сказать, что в современном мире пользуется большой популярностью. Используется для повышения анонимности в сети и обхода блокировок сайтов.

VPN-сервер можно создать своими силами, а можно арендовать у провайдера.

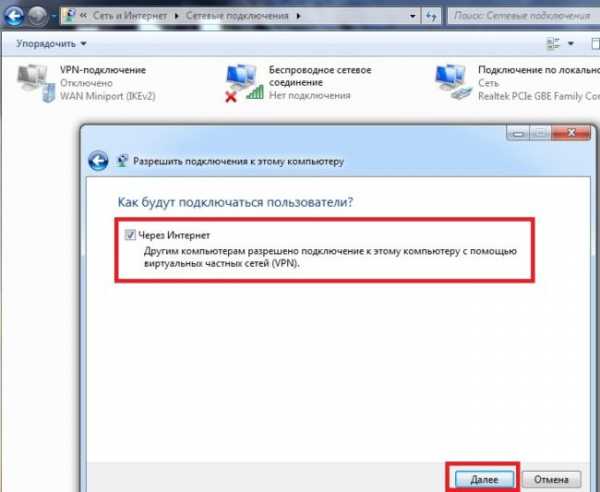

Как настроить на Windows 7

- Зайдите в «Панель управления» — «Центр управления сетями и общим доступом».

- В меню слева выберите «Изменение параметров адаптера». Откроется окно с текущими подключениями. Нажмите клавишу Alt, сверху появится стандартное меню. В разделе «Файл» выберите «Новое входящее подключение».

- Приступим к настройке, следуя указаниям мастера подключений.

- Система предоставит вам список пользователей, которым разрешено будет подключаться к компьютеру. Можно создать нового пользователя.

Отмечаем маркерами пользователей, которых хотим выбрать

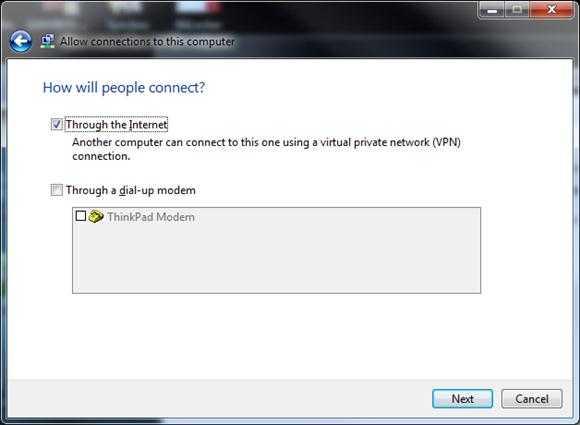

- Выбираем способ подключения пользователей к компьютеру.

Отмечаем способ подключения: Через Интернет

- Выбираем программы работы с сетью, которые хотим разрешить для входящих подключений.

- Завершаем подключение.

Завершаем подключение

Для работы через VPN нужно настроить файервол, иначе подключение будет заблокировано. Самый простой способ — в настройках подключения указать «Домашняя сеть».

Если компьютер находится за роутером, необходимо настроить проброс портов. В этом нет ничего сложного.

- Откройте любой браузер и в адресную строку введите 192.168.0.1 (для некоторых может быть 192.168.10.1 или 192.168.100.1). Адрес вашего маршрутизатора может быть любым, если вы настраиваете его самостоятельно.

- Откроется веб-интерфейс роутера. Введите логин и пароль (обычно admin/admin). Списки с логинами и паролями к роутерам можно легко найти в интернете.

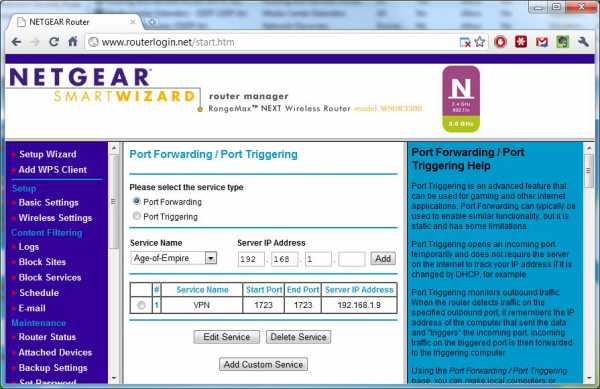

- В настройках роутера укажите, что входящий трафик перенаправляется на ваш компьютер. Эта процедура называется пробросом портов или Port Forwarding. Номер порта 1723.

Проброс портов для VPN на домашнем роутере

Настройки на роутерах разных производителей могут отличаться. Возможно, вам потребуется индивидуальная инструкция для вашей модели.

Отдельно следует сказать, что для подключения к компьютеру извне у него должен быть «белый» IP-адрес. Постоянный, который виден из интернета. Его можно недорого арендовать у поставщика.

Клиентское подключение к серверу VPN на Windows 7

Здесь всё гораздо проще:

- Зайдите в «Центр управления сетями и общим доступом».

- Выберите «Настройка нового подключения или сети», а в открывшемся списке — «Подключение к рабочему месту».

Выбираем «Настройка нового подключения или сети

- Создайте новое подключение. На вопрос «Как выполнить подключение?» ответьте «VPN». Нужно будет ввести IP-адрес сервера, логин и пароль от вашей учётной записи на сервере. Без учётной записи подключиться вы не сможете.

Создаём логин и пароль для нового пользователя

- Если нет необходимости подключаться прямо сейчас, поставьте галочку «Не подключаться сейчас, только выполнить настройку для подключения в будущем».

Отмечаем маркером необходимость подключения прямо сейчас

Ошибки, которые могут возникнуть при подключении

- Ошибка 807. Проверьте интернет-соединение. Если с физическим подключением всё в порядке, перезагрузите компьютер и роутер. Проверьте, не сбилось ли время на компьютере и часовой пояс — расхождений быть не должно. Антивирус и брандмауэр могут блокировать VPN-подключение. Если вы не специалист, на время работы желательно просто отключить все сетевые фильтры. Если вы беспокоитесь о безопасности данных, создайте соответствующее правило в настройке файервола.

- Ошибка 868. Имя хоста не преобразуется в IP-адрес, так как не указаны или неверно указаны настройки DNS. Служба DNS отключена. Может возникнуть по причине того, что 53-й порт закрыт брандмауэром. Не исключаем также проблемы на стороне провайдера.

- Ошибка 628. Чаще всего возникает из-за перегрузки сервера. Встречается, если неправильно выставлены настройки оборудования для подключения к Интернету, не оплачен доступ в Интернет.

Сторонние средства для создания VPN подключения

Подключение можно создавать и с помощью сторонних средств.

Open VPN

OpenVPN — бесплатный сервис для создания защищённого соединения (туннелирования IP-сетей). Скачать программу можно на одноимённом официальном сайте программы.

Софт представлен как для Windows, так и для Linux. В системе Linux достаточно открыть терминал и ввести команду apt-get-install openvpn. Для Windows нужно скачать установочный файл, соответствующий разрядности операционной системы (32 или 64 бита).

- Запустите установочный файл.

- Следуйте указаниям мастера установки. Все настройки можно оставить по умолчанию.

- В процессе программа запросит установку дополнительного драйвера — соглашайтесь.

- Информацию о программе можно почитать в файле Readme.

- Для подключения по VPN у вас должен быть файл конфигурации, предоставленный другой стороной. Скопируйте его в папку OpenVPN.

- В свойствах ярлыка программы укажите, что она должна выполняться от имени администратора.

- Запустите OpenVPN. В настройках выберите «Использовать конфигурационный файл». Если у вас нет этого файла, вы можете настроить соединение через прокси-сервер самостоятельно.

На Linux запуск осуществляется командой service openvpn start. Подключение файла конфига — openvpn/etc/openvpn/client.conf.

IPSec-туннели

Протокол защиты IPSec позволяет шифровать трафик на сетевом уровне модели OSI, то есть на уровне передачи IP-пакетов. Для успешного соединения необходимо настроить протокол на двух сторонах соединения. IPSec VPN считается самым надёжным средством подключения, например, для филиалов компаний.

Для примера рассмотрим вид подключения IPSec между двумя сетями, как показано на рисунке:

Соединение двух сетей при помощи маршрутизаторов

Рассмотрим конфигурацию для маршрутизатора Cisco:

R1 (config)#int f0/0

R1 (config-if)#ip address 1.1.1.1 255.255.255.252

R1 (config-if)#no shut

R1 (config-if)#int lo0

R1 (config-if)#ip address 2.0.0.1 255.255.255.255

R1 (config-if)#no shut

R1 (config-if)#crypto isakmp policy 10

R1 (config-isakmp)#authentication pre-share

R1 (config-isakmp)#encryption aes 128

R1 (config-isakmp)#group 5

R1 (config-isakmp)#hash sha

R1 (config-isakmp)#exit

R1 (config)#crypto isakmp key 0 123 address 1.1.1.2

R1 (config)#access-list 101 permit ip host 2.0.0.1 host 2.0.0.2

R1 (config)#ip route 2.0.0.2 255.255.255.255 1.1.1.2

R1 (config)#crypto ipsec transform-set TR esp-aes 256 esp-sha-hmac

R1 (cfg-crypto-trans)#mode tunnel

R1 (cfg-crypto-trans)#exit

R1 (config)#crypto map MAPP 10 ipsec-isakmp

R1 (config-crypto-map)#match address 101

R1 (config-crypto-map)#set peer 1.1.1.2

R1 (config-crypto-map)#set transform-set TR

R1 (config-crypto-map)#do wr mem

При настройке IPSec на маршрутизаторах Cisco на втором маршрутизаторе должны быть проведены аналогичные операции. Исключение составляют IP-адреса узлов, названия интерфейсов. Ключ, указанный в настройках, может быть любым, но обязательно должен совпадать на обеих сторонах подключения.

При настройке туннеля с маршрутизатором MikroTik может быть использован следующий набор команд:

[admin@MikroTik] > ip dhcp-server add interface=ether1 name=dhcp1

[admin@MikroTik] > ip ipsec proposal add enc-algorithms=aes-128-cbc nmae=10 pfc-group=modp1536

[admin@MikroTik] >ip ipsec proposal add name=proposal

[admin@MikroTik] > ip address add address=1.1.1.2/30 interface=ether1 network=1.1.1.0

[admin@MikroTik] >ip address add address=2.0.0.2 interface=ether2 network=2.0.0.2

[admin@MikroTik] > ip dhcp-client add disabled=no interface=ether1

[admin@MikroTik] >ip ipsec peer add address=1.1.1.1/30 dh-group=modp1536 enc-algorithm=aes-128 generate-policy=port-override secret=123

[admin@MikroTik] > ip ipsec policy add dst-address=2.0.0.2/32 priority=10 sa-dst-address=1.1.1.1 sa-src-address=1.1.1.2 src-address=2.0.0.01/3 tunnel=yes

[admin@MikroTik] > ip route add distance=1 dst-address=2.0.0.2/32 gateway=1.1.1.1

За дополнительной информацией вы можете обратиться к мануалам вашего маршрутизатора. Для домашнего использования настройку между роутерами можно проводить в их веб-интерфейсе.

Видео: работа с VPN-сервером

В заключение немного о безопасности. Хотя сторонние сервисы активно предлагают услуги по «безопасному» VPN-соединению, не нужно забывать, что все логи хранятся на серверах VPN-провайдеров. Недобросовестные провайдеры могут таким образом собирать информацию о клиентах, а затем использовать её в своих целях. В опасную категорию входят различные интернет-расширения для браузеров — «анонимайзеры», — которые зачастую даже не скрывают ваш реальный IP. Полную анонимность и безопасность в сети может обеспечить только ваш здравый рассудок. Удачи!

Оцените статью: Поделитесь с друзьями!www.2dsl.ru

Создание своего VPN сервера за 10 минут: подробное руководство (часть 2)

Итак, в первой части статьи мы запустили собственный сервер на операционной системе Linux CentOS в Германии. Теперь мы его настроим, после чего ваш VPN будет работать бесконечно долгое время и не требовать никаких дополнительных действий или настроек.

Примечание: Если вы никогда ранее не настраивали сервер на Linux, не пугайтесь! Вам будет необходимо подключиться по протоколу SSH к серверу и просто скопировать команды.

Для настройки VPN сервера вам понадобится подключиться к нему по протоколу SSH, как это сделать подробно описано в моей статье: Как подключиться по SSH: подробная инструкция.

Пошаговая инструкция по настройке VPN сервера

1. Подключитесь к вашему серверу по SSH через программу Putty, как описано выше. IP адрес, логин и пароль были высланы вам на почтовый ящик после создания сервера. При первом подключении будет необходимо сменить пароль от пользователя root, рекомендую использовать пароль, длиной не менее 10 символов, содержащий в себе большие и маленькие буквы и цифры.

2. Установите программу — VPN сервер, для этого выполните команды:

rpm -i http://poptop.sourceforge.net/yum/stable/rhel6/pptp-release-current.noarch.rpm

yum -y install pptpd

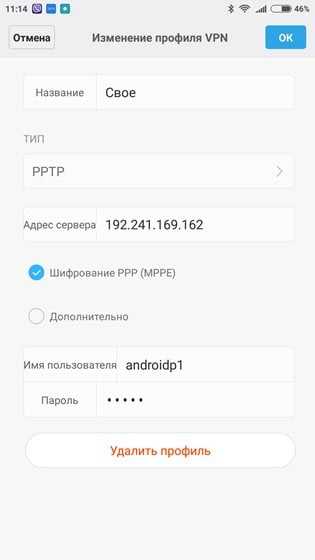

3. Выполните первоначальную настройку PPTP, для этого откройте файл конфигурации для редактирования с помощью команды:

vi /etc/pptpd.conf

Удалите все содержимое файла, для этого зажмите клавишу «d» (двойное нажатие «d» удаляет строчку целиком). Нажмите клавишу «i» для перехода в режим редактирования и скопируйте в пустой файл следующие строки:

option /etc/ppp/options.pptpd

logwtmp

localip 10.0.0.1

remoteip 10.0.0.100-200

Нажмите клавишу Esc быстро 2 раза, после этого введите «:wq» для выхода из редактора с сохранением и нажмите Enter.

4. Теперь вам необходимо создать пользователей, под которыми вы будете подключаться по VPN. Не рекомендую создавать более 20-30 пользователей на самом дешевом сервере DigitalOcean.

Введите команду:

vi /etc/ppp/chap-secrets

Отредактируйте и сохраните файл, аналогично тому, как вы это сделали в пункте 3. Содержание файла должно быть примерно таким:

user1 pptpd passw0rd *

user2 pptpd qwerty123 *

Каждая строчка должна содержать данные одного пользователя через пробел: логин, протокол, пароль и IP адрес. Пример:

voprosoff pptp 1QAZ2wsx *

5. Настройте DNS серверы, для этого откройте файл:

vi /etc/ppp/options.pptpd

и напишите в самом конце следующие строки:

ms-dns 8.8.8.8

ms-dns 8.8.4.4

6. Теперь вы наконец можете запустить ваш VPN сервер и проверить его работу. Для запуска VPN сервера выполните команду:

service pptpd restart

Чтобы увидеть, что VPN сервер поднялся и работает, введите команду:

netstat -alpn | grep :1723

Если все хорошо, то вы увидите следующее:

Ваш VPN сервер настроен и работает! Осталась пара завершающих шагов.

Автор считает, что эти материалы могут вам помочь:

7. Откройте для редактирования файл:

vi /etc/sysctl.conf

и проверьте следующую строку:

net.ipv4.ip_forward = 1

если там 0, исправьте на 1 и сохраните.

Для применения настроек выполните команду:

sysctl -p

8. Добавьте настройки файрвола с помощью команды:

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-save

Если вы хотите, чтобы VPN клиенты видели друг друга по локальной сети, выполните эти команды (не обязательно):

iptables —table nat —append POSTROUTING —out-interface ppp0 -j MASQUERADE && iptables-save

iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT && iptables-save

iptables —append FORWARD —in-interface eth0 -j ACCEPT && iptables-save

На этом можно закончить, теперь у вас есть свой VPN сервер! Первые 2 месяца он будет бесплатным, далее придется платить по 5$ в месяц. Но учитывая то, что вы можете подключить по VPN до 30 человек — это очень скромная цена. При использовании обычных VPN сервисов вы бы платили по 2-3$ за каждого клиента в месяц.

К вашему VPN серверу можно подключаться с компьютера, телефона или планшета на Android, c iPhone или iPad, об этом читайте в заключительной части статьи.

Если у вас остались вопросы или нужны уточнения — пожалуйста, задайте вопрос или оставьте комментарий.

Удачи!

voprosoff.net

Создание личного VPN Сервера для Android/ПК/Mac (почти бесплатно)

Ищите дешевый или даже бесплатный, но качественный VPN на ваш Android/ПК/Mac? Android +1 знает выход! Создаем личный VPN сервер! С помощью простой пошаговой инструкции.

Почему «Почти», зачем Свой?

Объяснять что такое VPN не вижу смысла, если зашли на данную страницу, то скорее всего уже знаете, что это такое и пользовались данным «благом». Наверное вы также знаете, что большинство «VPN» приложений в Google Play предлагают либо совсем мало трафика, а далее необходимо покупать или множество рекламы, либо все эти «положительные» качества в одном флаконе.

Отвечу сразу почему «почти бесплатно», потратив небольшую сумму вы получаете СОБСТВЕННЫЙ VPN сервер, который будет доступен в любое время суток и самое главное безопасный! Цена вопроса? Если вы планируете использовать каждый день и каждый час, то цена составит $5 в месяц, если же VPN вам необходим очень редко, тогда сумма составит $0,007 за один час.

Не такая большая сумма за СОБСТВЕННЫЙ VPN сервер для Android, а если вы планируете использовать с другом или напарником, то это совсем даром!

Теперь приготовьтесь, вам понадобиться освоить материал и сделать все по примеру!

Также вам понадобиться дебетовая/кредитная карточка для того чтобы оплатить сервер.

Кстати, данная статья о создание VPN сервера по протоколу PPTP. Если вам нужны другие варианты VPN, то ознакомьтесь с другими вариантами:

Читайте также:

Создать VPN сервер

Сервера предоставляют хостинг провайдеры, поэтому чтобы они знали с кем имеют дело необходимо вначале зарегистрироваться.

Регистрация у Хостинг провайдера

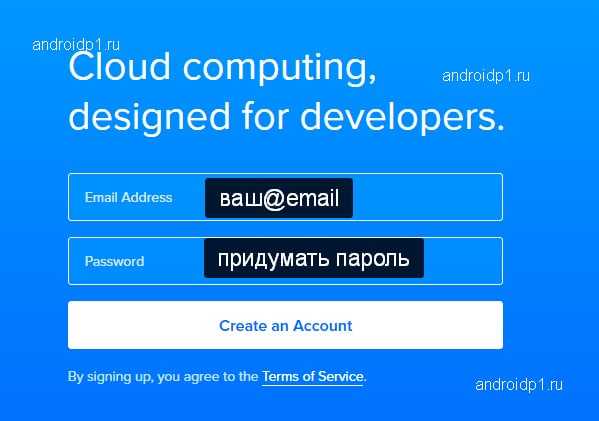

Самый выгодные тарифы и стабильность/производительность у провайдера DigitalOcean. Переходим по данной ссылке ($10 в подарок) и регистрируемся:

- Вводим свой Email

- Придумываем и вводим пароль

- Нажимаем кнопку Create an Account

- Зайти на свой электронный почтовый ящик и закончить регистрацию, перейдя по ссылке которая была указана в письме

Регистрация закончена, переходим ко второму этапу,подключение банковской карты.

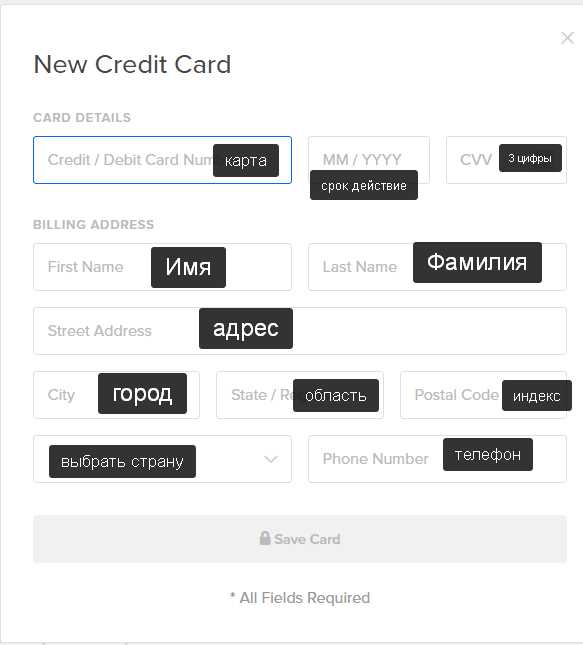

Подключение дебетовой/кредитной карточки

После регистрации вам будет необходимо ввести платежные данные, для этого у вас должна быть дебетовая/кредитная карточка с возможностью оплаты в интернет.

Все данные вводим на английском языке.

Далее переходим к третьему этапу, это выбор и создание сервера.

Создание личного сервера

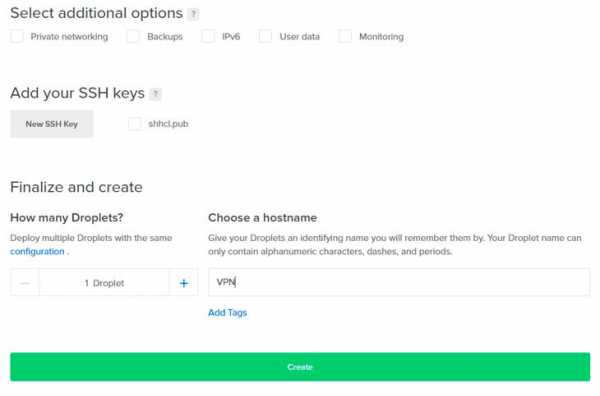

Теперь о том как создать личный сервер (на данном сервере вы также можете создать сайт, либо личный облачный диск по типу Yandex Disk или DropBox), провайдер DigitalOcean называет их Droplet.

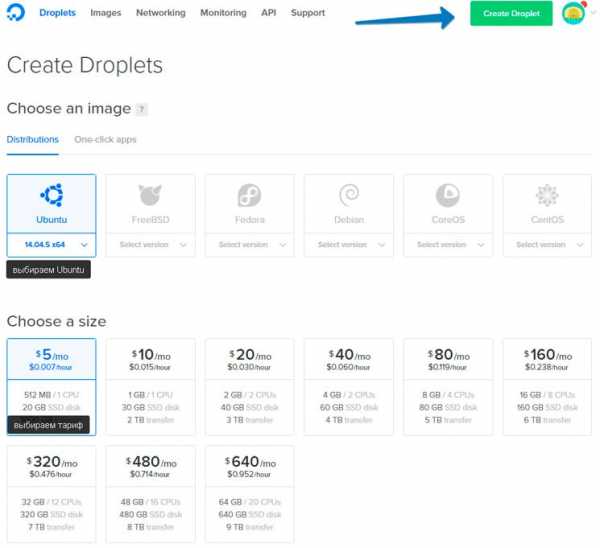

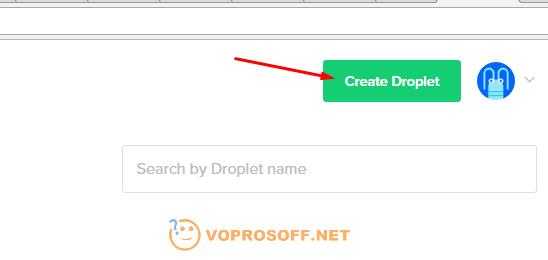

Нажимаем на кнопку Create Droplet, после чего вы попадаете на страницу создания конфигураций сервера:

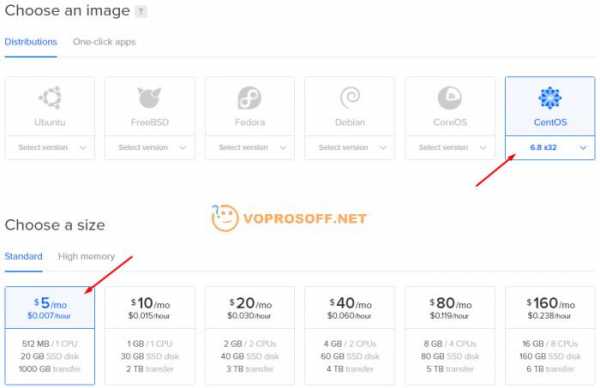

- в разделе Choose an image выбрать дистрибутив Ubuntu (рекомендуется 14.04 x64)

- Выбираем тарифный план $5 в месяц или 0,007 центов в час.

- Выбираем расположение сервера, которое в дальнейшем будет эмулировать ваше расположение (если выбрать города США, то IP в VPN будет американским)

- В конце нажимаем кнопку CREATE чтобы создать Droplet (сервер)

Создание будет происходить в течение 2-5 минут. После чего на электронную почту к вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.

Создание будет происходить в течение 2-5 минут. После чего на электронную почту к вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.

Вы можете также узнать IP на основной странице управления Droplet.

Переходим к предпоследней части — как создать vpn сервер.

Создание VPN сервера

Подключение

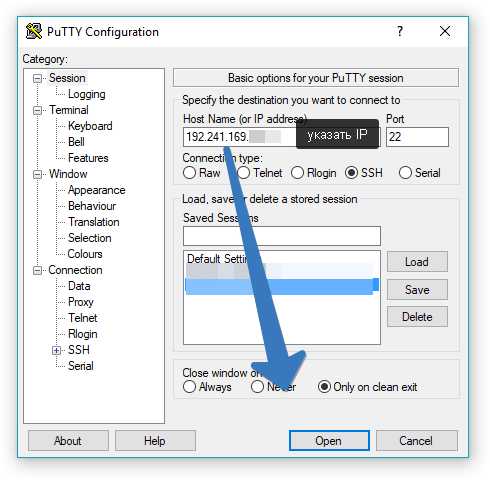

Для того чтобы как-то управлять сервером (командная строка), необходим какой-то инструмент, в нашем случае это утилита PuTTY, которую надо скачать и установить.

После установки запускаем PuTTY, указываем IP адрес и нажимаем кнопку OPEN

- Далее вам необходимо ввести логин (root)

- Полученный пароль, который сразу вас попросят поменять

Внимание при вводе пароля, строка остается пустой, как будто ничего не вводите

- password — «старый», текущий пароль

- (Curent) UNIX password — повторить еще раз пароль

- Enter new UNIX password — ввести новый пароль

- Retype new Unix password — повторить новый пароль

Настройка сервера

Теперь после подключения сервера приступим к его настройке, для этого:

- Введите команду

nano vpn.shдля создания скрипта установки VPN - Вставляем в командную строку данный текст vpn (перейти по ссылке и скопировать текст)

- После вставки нажать

- Нажимаем комбинацию CTRL+O, а затем ENTER

- Нажимаем комбинацию CTRL+X

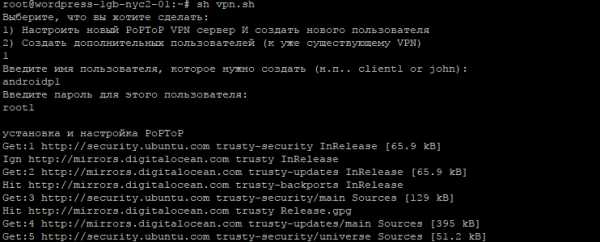

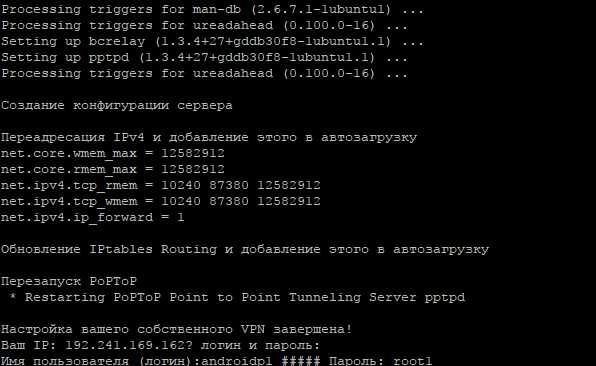

- Вводим команду sh vpn.sh после чего запуститься скрипт установки и настройки личного VPN

- Нажимаем кнопку 1 и Enter, чтобы создать нового пользователя, создаем пароль

- После ввода всех данных, произойдет установка, VPN сервер для вашего Android готов!

- Введите команду

Переходим к последнему этапу, настройке VPN подключения на вашем Android!

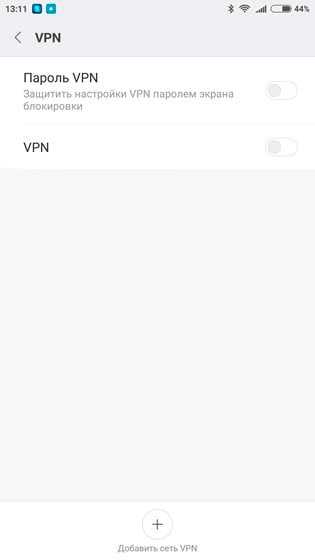

Подключаем свой VPN на Android

- Перейдите в настройки

- В Разделе «Беспроводные сети» выбрать «ЕЩЕ»

- Перейти в VPN

- Создаем новое подключение

- Вводим настройки

- Включаем VPN на Android

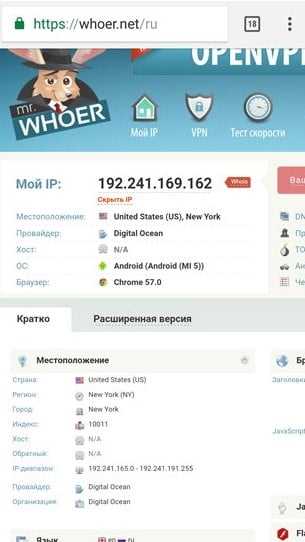

- Проверяем свой IP

Всего на данную настройку своего собственного VPN для вашего Android уйдет максиму 45 минут!

P.S. Данный VPN подходит не только для Android, но и для компьютеров.

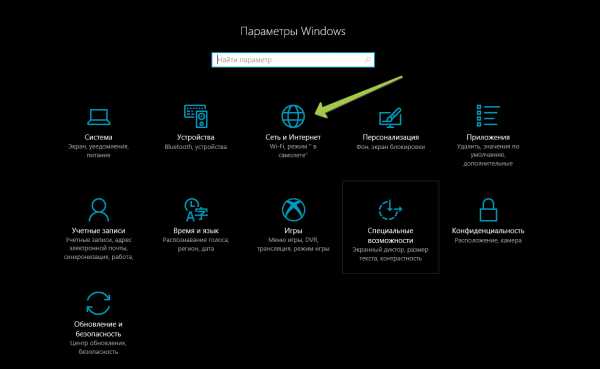

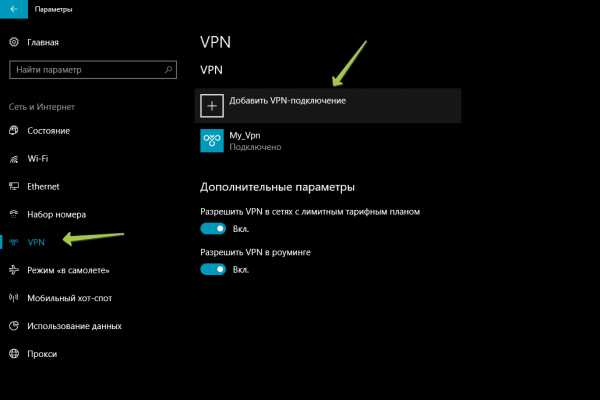

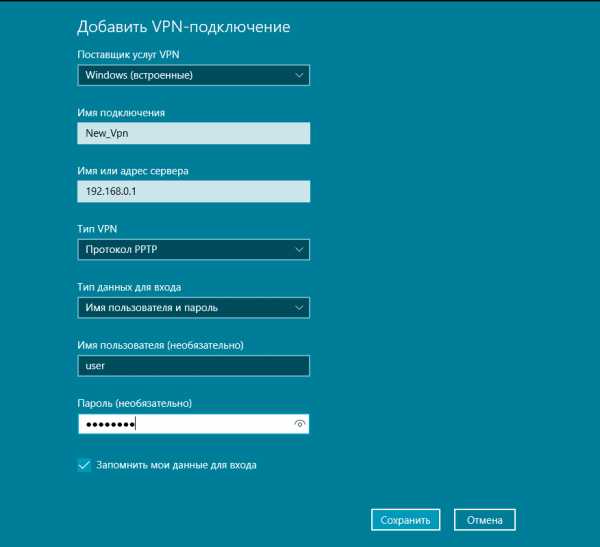

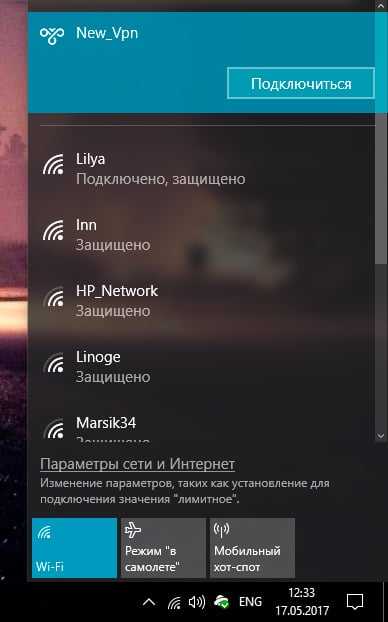

Подключаем свой VPN в Windows

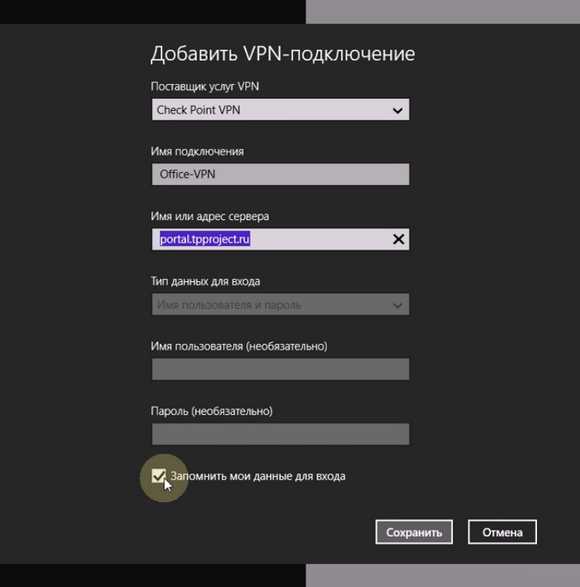

Особенности подключения на старых ОС Windows 7/8/8/8.11 рассматривать не будем, а перейдем к настройке Windows 10:

- Перейдите в ПАРАМЕТРЫ ->СЕТЬ и ИНТЕРНЕТ

- Перейти во вкладку VPN и ДОБАВИТЬ VPN-ПОДКЛЮЧЕНИЕ

- Вносим настройки:

- Поставщик услуг VPN — оставляем как есть

- Имя подключения — называем ка хотим

- Имя или адрес сервера — вносим ip сервера или домен (если есть)

- Тип VPN — Протокол PPTP

- Тип данных для входа — Имя пользователя и пароль

- Имя пользователя — пишем то имя, что указывали при создание VPN сервера

- Пароль — пароль от имени пользователя

- Сохраняем данные и перезагружаем компьютер

- Теперь нажимаем на панели задач на кнопку сетевого подключения и выбираем VPN подключение и подключаемся

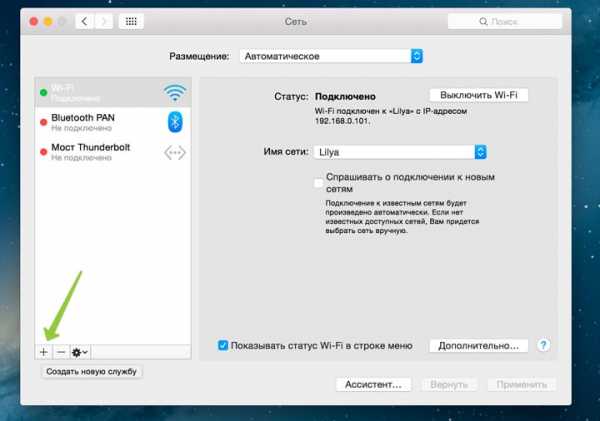

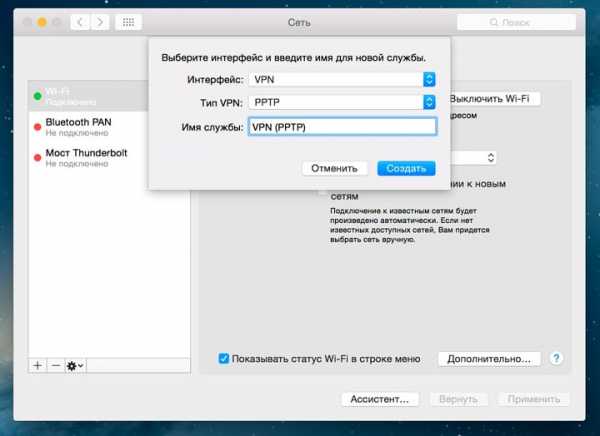

Подключаем свой VPN в Mac OS

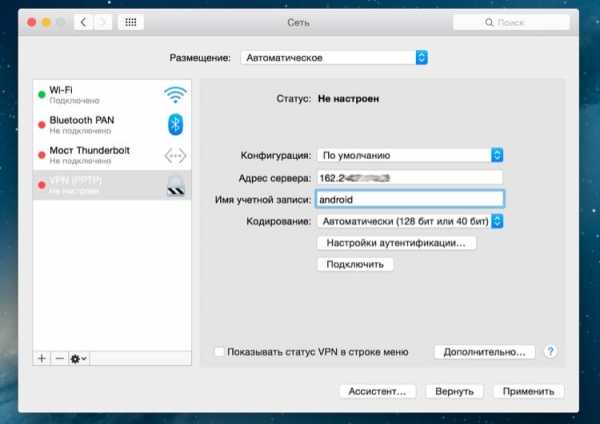

- Переходим в СИСТЕМНЫЕ НАСТРОЙКИ и выбираем СЕТЬ

- Создаем новое подключение

- Выбрать интерфейс подключения VPN, а тип VPN PPTP

- Переходим к настройке нового подключения VPN на вашем MAC:

- Конфигурация — По умолчанию

- Адрес сервера — вносим ip сервера или домен (если есть)

- Имя учетной записи — пишем то имя, что указывали при создание VPN сервера

- Кодирование — оставляем как есть

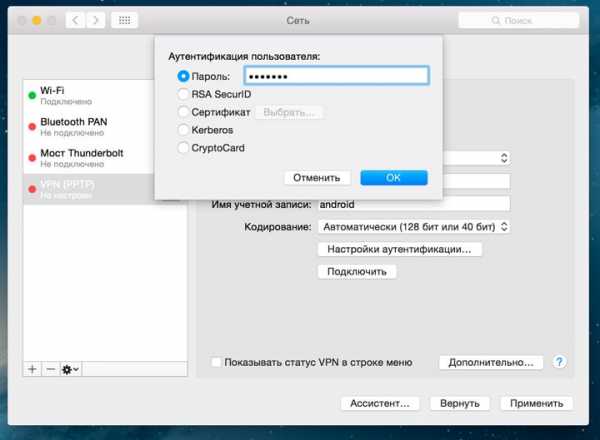

- Настройки аутентификации — прописываем пароль от учетной записи

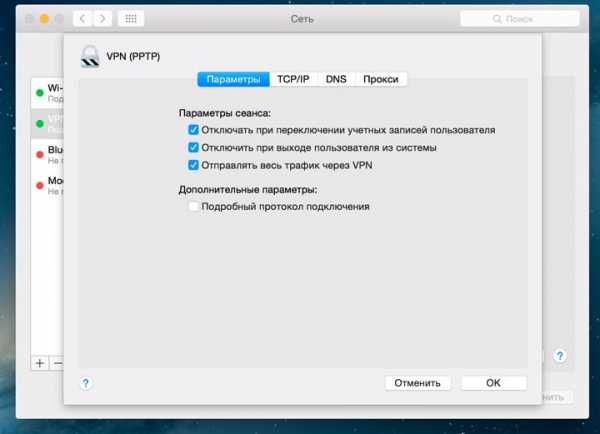

- Заходим в Дополнительно

- Ставим галочку напротив «Отправить весь трафик через VPN«

- Возвращаемся в основную вкладку настроек VPN, нажимаем кнопку ПРИМЕНИТЬ

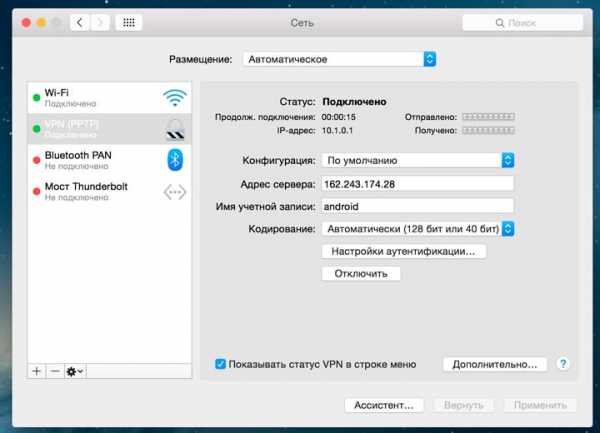

- После настройки нажать на кнопку ПОДКЛЮЧИТЬ и на вашем MAC заработает VPN!

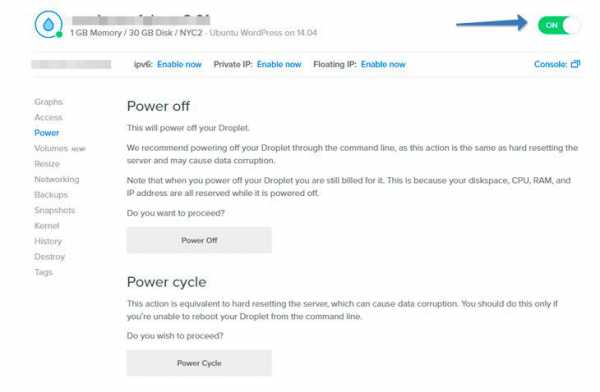

Экономим Деньги

Если вы используете VPN очень редко, то в DigitalOcean можно выключать сервер, для этого нужно перейти в управление Dpoplet и нажать на кнопку включения/отключения сервера.

Вот и все! Больше статей и инструкций читайте в разделе Статьи и Хаки Android. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!

androidp1.ru

Настройка VPN сервера на Windows 7

В данной статье мы ознакомимся с тем, как можно организовать собственный VPN сервер на Windows 7 без использования стороннего софта

Напомню, что VPN (Virtual Private Network) этотехнология, используемая для доступа к защищенным сетям через общую сеть Internet. VPN позволяет обеспечить защиту информации и данных, передаваемой по общедоступной сети, путем их шифрования. Тем самым злоумышленник не сможет получить доступ к данным, передаваемым внутри VPN сессии, даже если он получить доступ к передаваемым по сети пакетам. Для расшифровки трафика ему необходимо иметь специальный ключ, либо пытаться расшифровать сессию при помощи грубого брутфорса. Кроме того, это дешевое решение для построения сети предприятия по каналам WAN, без необходимости аренды выделенного дорогостоящего канала связи.

Для чего может понадобиться организация VPN сервера на Windows 7? Наиболее распространенный вариант – необходимость организации удаленного доступа к компьютеру с Windows 7 дома или в малом офисе (SOHO) при нахождении, например, в командировке, в гостях, в общем, не на рабочем месте.

Стоит отметить, что VPN сервер на Windows 7 имеет ряд особенностей и ограничений:

- Вы должны четко понимать и принять все потенциальные риски, связанные с VPN подключением

- Одновременно возможно только одно подключение пользователя и организовать одновременный VPN доступ к компьютеру с Win 7 нескольким пользователям сразу, легально нельзя.

- VPN доступ можно предоставить только локальным учетным записям пользователей, и интеграция с Active Directory невозможна

- Для настройки VPN сервера на машине с Win 7 необходимо иметь права администратора

- Если вы подключаетесь к интернет через роутер, вам необходимо иметь к нему доступ, и нужно уметь настраивать правила для организации проброса портов (port forward) для разрешения входящих VPN подключений (собственно процедура настройки может существенно отличаться в зависимости от модели роутера)

Данная пошаговая инструкции поможет вам организовать собственный VPN сервер на Windows 7, не используя сторонние продукты и дорогостоящие корпоративные решения.

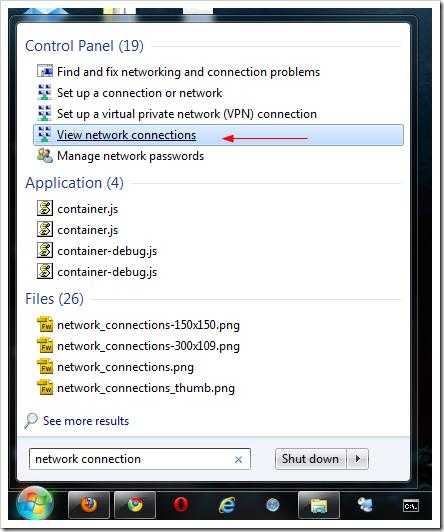

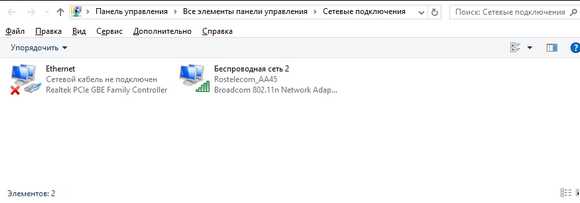

Откройте панель Network Connections (Сетевые подключения), набрав «network connection» в поисковой строке стартового меню, выберете пункт “View network connections”.

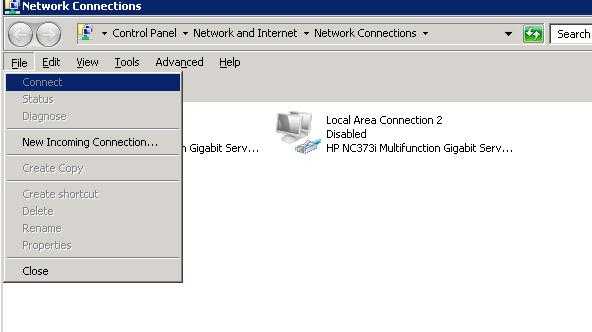

Затем зажмите кнопку Alt, щелкните по меню File и выберете пункт New Incoming Connection (Новое входящее подключение), в результате чего запустится мастер создания подключений к компьютеру.

В появившемся окне мастера укажите пользователя, которому будет разрешено подключаться к этому компьютеру с Windows 7 посредством VPN.

Затем укажите тип подключения пользователя (через Интернет или через модем), в данном случае выберите “Thought the Internet”.

Затем укажите типы сетевых протоколов, которые будут использоваться для обслуживания входящего VPN подключения. Должен быть выбран как минимум TCP/IPv4.

Нажмите кнопку Properties и укажите IP адрес, который будет присвоен подключающемуся компьютеру (доступный диапазон можно задать вручную, либо указать что ip адрес выдаст DHCP сервер).

После того, как вы нажмете кнопку Allow access , Windows 7 автоматически настроит VPN сервер и появится окно с именем компьютера, которое нужно будет использоваться для подключения.

Вот и все VPN север настроен, и в окне сетевых подключений появится новое подключение с именем Incoming connections.

Есть еще несколько нюансов при организации домашнего VPN сервера на Windows 7.

Настройка межсетевых экранов

Между Вашим компьютером с Windows 7 и сетью Интернет могут находится файерволы, и для того, чтобы они пропускали входящее VPN соединение, Вам придется осуществить их донастройку. Настройка различных устройств весьма специфична и не может быть описана в рамках одной статьи, но главное уяснить правило – необходимо открыть порт VPN PPTP с номером 1723 и настроить форвард (переадресацию) подключений на машину с Windows 7, на которой поднят VPN сервер.

Нужно не забыть проверить параметры встроенного брандмауэра Windows. Откройте панель управления Advanced Settings в Windows Firewall, перейдите в раздел Inbound Rules (Входящие правила) и проверьте что правило “Routing and Remote Access (PPTP-In)” включено. Данное правило разрешает принимать входящие подключения по порту 1723

Проброс портов

Ниже я выложил скриншот, показывающий организацию проброса (форвардинг) порта на моем роутере от NetGear. На рисунке видно, что все внешние подключения на порт 1723 перенаправляются на машину Windows 7 (адрес которой статический).

Настройка VPN подключения

Чтобы подключиться к VPN серверу с Windows 7, на подключающейся машине-клиенте необходимо настроить VPN подключение

Для этого для нового VPN соединения задайте следующие параметры:

- Щелкните правой кнопкой по VPN подключению и выберите Properties.

- На вкладке Security в поле Type of VPN (тип VPN) выберите опцию Point to Point Tunneling Protocol (PPTP) и в разделе Data encryption выберите Maximum strength encryption (disconnect if server declines).

- Нажмите OK , чтобы сохранить настройки

winitpro.ru

Создание своего VPN сервера за 10 минут: подробное руководство (часть 1)

Итак, у вас есть задача — организовать свой VPN сервер. Моя инструкция поможет вам это сделать за 10-15 минут и совершенно бесплатно (на первые 2 месяца).

Вам потребуется виртуальный сервер на операционной системе CentOS 6 с виртуализацией KVM. Желательно, чтобы этот сервер был как можно ближе к вашему расположению, иначе скорость работы VPN будет низкой и работать через такой канал будет не очень комфортно.

Серверы в России использовать нельзя, так как это ничем не будет отличаться от работы напрямую с сетью Интернет, без VPN. Рекомендую использовать сервер в Германии, так как многие каналы связи из России проходят именно через эту страну и скорость будет высокой.

Вы можете использовать любой хостинг, предоставляющий виртуальные машины на CentOS с виртуализацией KVM, но я рекомендую DigitalOcean. Вот краткий обзор его преимуществ:

- Цена за аренду сервера всего 5$ в месяц, при этом 10$ вам подарят при регистрации (хватит на 2 бесплатных месяца).

- Есть возможность сделать сервер в Германии с быстрым каналом из России.

- Сервер будет готов через минуту после заказа, никаких документов не требуется.

- DigitalOcean — одна из крупнейших хостинг-компаний в мире, все стабильно и качественно;

Итак, перейдите на сайт DiditalOcean, зарегистрируйтесь и сделайте свой первый сервер, на котором далее развернете VPN сервер.

Создаем сервер для своего VPN

1. Перейдите на сервис DigitalOcean и зарегистрируйтесь.

2. Нажмите кнопку «Create Droplet» и выберите следующие настройки: CentOS 6 32 bit, 5$:

Автор считает, что эти материалы могут вам помочь:

3. Выберите расположение сервера, для России лучше выбрать Германию:

4. Нажмите кнопку «Create» в самом низу.

Начнется процесс создания сервера, он займет примерно минуту. После этого к вам на почту придет информационное письмо с данными нового сервера для VPN.

В следующей части статьи я расскажу, как настроить ваш VPN сервер.

voprosoff.net

Создание будет происходить в течение 2-5 минут. После чего на электронную почту к вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.

Создание будет происходить в течение 2-5 минут. После чего на электронную почту к вам придет письмо с IP адресом сервера, логином (обычно root) и паролем.