Шкаф для телефонов ША-58/2

Характеристики

Цвет | Серый |

Внешние размеры (В х Ш х Г), мм | 1820х600х270 |

Вес, кг | 92 |

Количество секций | 58 |

Тип замка | Ключевой |

Гарантия, лет | 1 |

Производитель | МЕТКОН (Россия) |

Конструкция шкафа ША-58/2 представляет собой металлический корпус с двумя секциями:

нижняя состоит из двух ячеек (отделений) размером 280x300x250 мм;

верхняя состоит из 58-ми ячеек, размером 80x120x250 мм.

Каждая ячейка хранения оборудована распашной дверцей.

В дверь ячеек установлен ключевой замок «Армстронг».

Металлический шкаф для хранения мобильных телефонов ША-58/2 обрабатывается полимерным порошковым покрытием.

Цвет: серый.

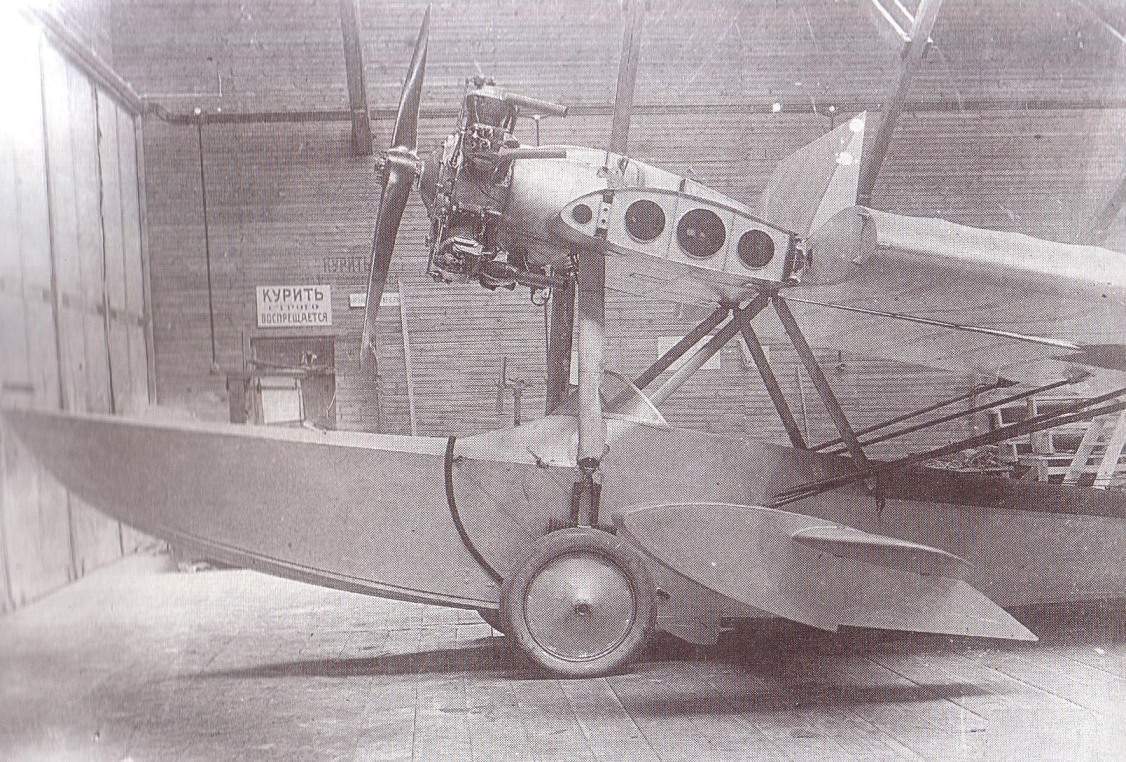

Самолет Ш-2 Фото. Видео. Вооружение. ТТХ. Скорость

Новейшие лучшие военные самолеты ВВС России и мира фото, картинки, видео о ценности самолета-истребителя как боевого средства способного обеспечить «господство в воздухе», была признана военными кругами всех государств к весне 1916 г. Это потребовало создания боевого специального самолета, превосходящего все остальные по скорости, маневренности, высоте и применению наступательного стрелкового вооружения. В ноябре 1915 г. на фронт поступили самолеты-бипланы Ньюпор II Вебе. Это первый самолет, построенный во Франции, который предназначался для воздушного боя.

Самые современные отечественные военные самолеты России и мира обязаны своим появлением популяризации и развитию авиации в России которому способствовали полеты русских летчиков М. Ефимова, Н. Попова, Г. Алехновича, А. Шиукова, Б. Российского,, С. Уточкина. Стали появляться первые отечественные машины конструкторов Я. Гаккеля, И. Сикорского, Д. Григоровича, B.Слесарева, И. Стеглау. В 1913 г. совершил первый полет тяжелый самолет «Русский витязь». Но нельзя не вспомнить первого создателя самолета в мире — капитана 1-го ранга Александра Федоровича Можайского.

Ефимова, Н. Попова, Г. Алехновича, А. Шиукова, Б. Российского,, С. Уточкина. Стали появляться первые отечественные машины конструкторов Я. Гаккеля, И. Сикорского, Д. Григоровича, B.Слесарева, И. Стеглау. В 1913 г. совершил первый полет тяжелый самолет «Русский витязь». Но нельзя не вспомнить первого создателя самолета в мире — капитана 1-го ранга Александра Федоровича Можайского.

Советские военные самолеты СССР Великой Отечественной войны стремились поразить войска противника, его коммуникации и другие объекты в тылу ударами с воздуха, что обусловило создание самолетаов-бомбардировщиков способных нести большой бомбовый груз на значительные расстояния. Разнообразие боевых задач по бомбардировке неприятельских сил в тактическом и оперативной глубине фронтов привело к пониманию того факта, что их выполнение должно быть соизмеримо с тактико-техническими возможностям конкретного самолета. Поэтому конструкторским коллективам следовало решить вопрос специализации самолетов-бомбардировщиков, что и привело к возникновению нескольких классов этих машин.

Виды и классификация, последние модели военных самолетов России и мира. Было очевидно, что для создания специализированного самолета-истребителя потребуется время, поэтому первым шагом в этом направлении стала попытка вооружить уже существующие самолеты стрелковым наступательным оружием. Подвижные пулеметные установки, которыми начали оснащать самолеты, требовали от пилотов чрезмерных усилий, так как управление машиной в маневренном бою и одновременное ведение огня из неустойчивого оружия уменьшали эффективность стрельбы. Использование двухместного самолета в качестве истребителя, где один из членов экипажа выполнял роль стрелка, тоже создавало определенные проблемы, потому что увеличение веса и лобового сопротивления машины приводило к снижению ее летных качеств.

Какие бывают самолеты. В наши годы авиация сделала большой качественный скачок, выразившийся я значительном увеличении скорости полета. Этому способствовал прогресс в области аэродинамики, создания новых более мощных двигателей, конструктивных материалов, радиоэлектронного оборудования. компьютеризации методов расчетов и т. д. Сверхзвуковые скорости стали основными режимами полета истребителей. Однако гонка за скоростью имела и свои негативные стороны — резко ухудшились взлетно-посадочные характеристики и маневренность самолетов. В эти годы уровень самолетостроения достиг такого значения, что оказалось возможным приступить к созданию самолетов с крылом изменяемой стреловидности.

компьютеризации методов расчетов и т. д. Сверхзвуковые скорости стали основными режимами полета истребителей. Однако гонка за скоростью имела и свои негативные стороны — резко ухудшились взлетно-посадочные характеристики и маневренность самолетов. В эти годы уровень самолетостроения достиг такого значения, что оказалось возможным приступить к созданию самолетов с крылом изменяемой стреловидности.

Боевые самолеты России для дальнейшего роста скоростей полета реактивных истребителей, превышающих скорость звука, потребовалось увеличить их энерговооруженность, повысить удельные характеристики ТРД, а также усовершенствовать аэродинамические формы самолета. С этой целью были разработаны двигатели с осевым компрессором, имевшие меньшие лобовые габариты, более высокую экономичность и лучшие весовые характеристики. Для значительного увеличения тяги, а следовательно, и скорости полета в конструкцию двигателя ввели форсажные камеры. Совершенствование аэродинамических форм самолетов заключалось в применении крыла и оперения с большими углами стреловидности (в переходе к тонким треугольным крыльям), а также сверхзвуковых воздухозаборников.

Сайт авиационной истории — Реестр Ш-2 (реплики)

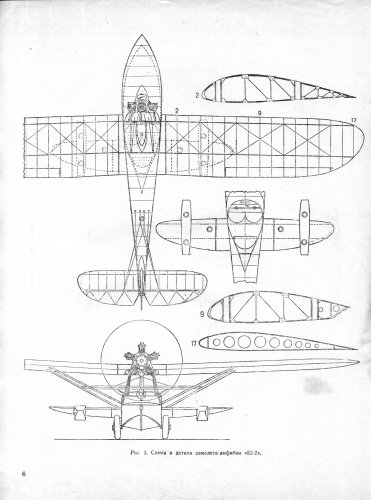

Ш-2 — первый советский серийный самолёт-амфибия конструкции В. Б. Шаврова. Эксплуатировался до середины 1960-х годов. подробнее чертеж

Реплики

1970 Ш-2 С 1970 года строил известный летчик В.В. Виницкий. Имел двигатель «Вальтер» 140 л.с. Достроен не был из-за смерти В.В. Виницкого в 1992 году

??? СССР-Е1986 Ш-2 Потерпел катастрофу в 1940 году. Найден в 1980 году вблизи Мурманска с вертолета Ми-8. Восстановлен в Егорьевском АТУ для музея истории гражданской авиации в городе Ульяновске в 1985-1986 годах. foto Восстанавливался под руководством инструкторов училища Валерия Павловича Кармызова и зам. начальника училища по учебно-производственной работе Николая Васильевича Аникина и курсантами И. Звездиным, В. Петровым, М. Родионовским, А. Барановым, К. Федяшевым, Ю. Березовым, В. Сорокиным и авиатехником Николаем Сергеевичем Суминым. Двигатель был сильно повреждён, пришлось поставить другой М-11, найденный в Латвии.

Восстановлен к апрелю 1986 года. Был доведен до летного состояния. Выполнил полет на озером под Егорьевском. Регистрационный номер на машине условный, означает «Егорьевск 1986 год». В апреле 1986 года был готов для транспортировки в город Ульяновск. В 1987 году продан в США (разрешение на продажу подписано начальником УУЗ ГА). В настоящее время является экспонатом музея Historic Aircraft Restoration Museum в США. foto foto foto foto foto foto foto

Восстановлен к апрелю 1986 года. Был доведен до летного состояния. Выполнил полет на озером под Егорьевском. Регистрационный номер на машине условный, означает «Егорьевск 1986 год». В апреле 1986 года был готов для транспортировки в город Ульяновск. В 1987 году продан в США (разрешение на продажу подписано начальником УУЗ ГА). В настоящее время является экспонатом музея Historic Aircraft Restoration Museum в США. foto foto foto foto foto foto foto 1989 28002 Ш-2 foto Построен в 1989 году в г. Урай Тюменской области. foto foto foto foto foto foto foto foto Имеет двигатель «Прага» 75 л.с. Реплика в масштабе 0,75:1. Окрашен в белые цвета с нанесенным черным регистрационным номером. В 1989 году стал участником слета любителей авиации (СЛА) в городе Риге. Самолет облетал летчик-испытатель Ю.П. Шеффер. Испытательные полеты с водной поверхности совершал летчик-испытатель Е.А. Лахмостов. Во время испытаний потерпел аварию. Восстановлен. Демонстрировался в Тушино на день авиации.

Участвовал на авиашоу Геленджик-98. Участник МАКС-99, МАКС-2001, МАКС-2003, Летающие легенды в 2004 году в Монино, МАКС-2005.

Участвовал на авиашоу Геленджик-98. Участник МАКС-99, МАКС-2001, МАКС-2003, Летающие легенды в 2004 году в Монино, МАКС-2005. 1993 Ш-2 foto Построен в 1993 году в Москве под руководством Н.А. Ластовкина, энтузиастами С.Ф. Маркушиным, В.В. Пантюхиным, В.П. Гребенчуком, А.Г. Мальцевым, В.П. Хрипуновым, Р.Н. Ластовкиным, Б.М. Качициным, А.П. Жулаем. foto foto foto Имеет двигатель М-11Ф. В 1994 успешно облетан в Москве на день авиации (летчики Ю.П. Шеффер, Е.А. Лахмостов, И.Х. Кирамов). Участвовал в дальнейшем в различных авиационных выставках и авиасалонах.

2006 Ш-2 foto Изготавливался к юбилею Валерия Чкалова. foto В 2006 году был выставлен на продажу в Нижнем Новгороде за 19500$. На момент продажи имел налет 30 часов. Имеет двигатель Вальтер 6-111. Выкрашен был в белый цвет с нанесением синих и красных полос. Куплен частным лицом из города Первоуральск (владелец: Георгий Иванович Халтурин). foto После покупки отреставрирован и покрашен в цветовую схему ВВС РККА. foto foto foto foto

Помимо перечисленных реплик известны упоминания о строительстве реплик Ш-2 в городе Перми и в городе Сыктывкаре. В среде любителей авиации считалось, что восстановить самолет Ш-2 весьма интересно.

В среде любителей авиации считалось, что восстановить самолет Ш-2 весьма интересно.

Источники:

1. М. Маслов — Амфибия Ш-2 и другие самолеты Вадима Шаврова.

2. С. Радимов — Самолет Амфибия Ш-2 в небе над Иркутском (СМ номер один 2005г. №5 май).

3. справочник Soviet Transports.

4. Данные Василия Гоголева.

5. Данные Виталия Зеленкова.

6. А. Королев — Возвращение летающей лодки (Воздушный транспорт 24 апреля 1986 года).

7. Е. Коноплев — На край земли за самолетом.

Sverresborg IF 2 U19 текущий результат, расписание матчей и результаты — Футбол

Sverresborg IF 2 U19 текущий результат (и прямая онлайн видео трансляция), состав команды с расписанием и результатами. Соперник Sverresborg IF 2 U19 еще не известен. Как только появится официальное расписание название команды будет показано здесь.

Как только игра начнется вы сможете следить в режиме реального времени за результатами игры Текущий результат прямая трансляция, и положением команд в турнирной таблице. Для некоторых игр также могут иметься видео отрывки самых интересных моментов с голами, а также новости некоторых игр Sverresborg IF 2 U19, при условии, что эта команда играет в одной из самых популярных футбольных лиг. Sverresborg IF 2 U19 предыдущий матч был против Vestbyen U19 на U19 Interkrets, матч завершился с результатом 4 — 0 (Sverresborg IF 2 U19 победа в матче). Sverresborg IF 2 U19 закреплённая вкладка показывает последние 100 Футбол матчей со статистикой и иконками победа/ничья/поражение. Тут так же все Sverresborg IF 2 U19 запланированные матчи, которые будут сыграны в будущем.

Для некоторых игр также могут иметься видео отрывки самых интересных моментов с голами, а также новости некоторых игр Sverresborg IF 2 U19, при условии, что эта команда играет в одной из самых популярных футбольных лиг. Sverresborg IF 2 U19 предыдущий матч был против Vestbyen U19 на U19 Interkrets, матч завершился с результатом 4 — 0 (Sverresborg IF 2 U19 победа в матче). Sverresborg IF 2 U19 закреплённая вкладка показывает последние 100 Футбол матчей со статистикой и иконками победа/ничья/поражение. Тут так же все Sverresborg IF 2 U19 запланированные матчи, которые будут сыграны в будущем.

Sverresborg IF 2 U19 график показателей и формы, это уникальный алгоритм SofaScoreПрямая трансляция Футбол текущий результат, что мы генерируем на основе последних 10 матчей команды, статистике, детальном анализе и наших собственных знаниях. Этот график должен помочь вам сделать ставку на матчи Sverresborg IF 2 U19, но мы предупреждаем, что SofaScore LiveScore не несёт ответственности или обязательств за любые финансовые или другие потери, будь то прямые или косвенные, как результат каких либо действий связанных с любым контентом это сайта.

Вы можете нажать на любого игрока из списка справа и посмотреть такую информацию о нем как гражданство, дату рождения, рост, ловкость ноги, позицию, оценку, историю трансферов и так далее. Также здесь есть статистика по каждому игроку во всех турнирах с общим количеством сыгранных и начатых матчей, сыгранных минутах, количеством забитых голов, полученных карточек и много чего еще. Список бомбардиров Sverresborg IF 2 U19 обновляется параллельно каждому матчу.

SofaScore Футбол текущий результат текущий результат выпускается в виде мобильного приложения на iPhone, iPad, Android, Google Play и Windows phone. SofaScore можно найти во всех магазинах на всех языках. Установите приложение SofaScore и следите за всеми играми Sverresborg IF 2 U19 в прямом эфире прямо на вашем смартфоне или планшете!

Обновление сертификата с SHA-1 до SHA-2

SHA-1 является криптографическая хеш-функция — важный компонент процесса, который протокол SSL использует для защиты ваших данных. Хотя SSL-сертификаты, использующие SHA-1, в настоящее время безопасны, темпы технологических изменений означают, что в ближайшем будущем они могут стать уязвимыми. По этой причине основные онлайн-сервисы (такие как PayPal и Facebook) и браузеры (например, Chrome и Firefox) теперь переходят на более сильный SHA-2. В рамках этого перехода к усилению безопасности сертификаты, выпущенные SSL.com с 24 сентября 2014 года, по умолчанию используют SHA-2. Старые сертификаты следует обновить до SHA-2, чтобы обеспечить безопасность вашей информации в будущем.

По этой причине основные онлайн-сервисы (такие как PayPal и Facebook) и браузеры (например, Chrome и Firefox) теперь переходят на более сильный SHA-2. В рамках этого перехода к усилению безопасности сертификаты, выпущенные SSL.com с 24 сентября 2014 года, по умолчанию используют SHA-2. Старые сертификаты следует обновить до SHA-2, чтобы обеспечить безопасность вашей информации в будущем.

Вы можете перейти с SHA-1 на SHA-2, «повторно обработав» текущий сертификат. Это бесплатные и файл легко сделать в любое время через вашу учетную запись SSL.com!

Как я могу узнать, использует ли мой сертификат SHA-1?

Проверьте свой сайт

Перейдите на свой сайт в браузере и щелкните значок замка в адресной строке, чтобы получить подробную информацию о сертификате:

Проверьте свой аккаунт

1) Войдите в свою учетную запись SSL.com и нажмите Заказы для отображения ваших текущих сертификатов:

2) Нажмите «Загрузить», чтобы просмотреть подробную информацию о целевом сертификате:

3) Алгоритм, который использует ваш сертификат, будет отображаться в разделе «Содержимое сертификата:».

Повторная обработка вашего сертификата для использования SHA-2

Если ваш сертификат использует SHA-1, вам также будет показана ссылка для его повторной обработки для использования SHA-2:

Щелкните ссылку, чтобы начать (повторный) процесс — можно найти более подробную информацию о повторной обработке вашего сертификата. здесь.

Внимание: Если никакие другие детали не нужно изменять, вы можете просто повторно использовать существующий CSR.

Спасибо, что выбрали SSL.com! Если у вас возникнут вопросы, свяжитесь с нами по электронной почте по адресу [email protected], вызов 1-877-SSL-SECUREили просто нажмите на ссылку чата в правом нижнем углу этой страницы.2 if — Translation into Russian — examples English

These examples may contain rude words based on your search.

These examples may contain colloquial words based on your search.

I’ll be in Upper Pylon 2 if you need me.

Press 2 if you’d like to speak to check in.

Нажмите 2, если вы хотите говорить, чтобы зарегистрироваться.2 If coated on the inner side with plastics material.

2 Если стекло покрыто с внутренней стороны пластмассовым слоем.

2 If value of Equity reaches an amount equal or greater than $5000, the opening of new positions in the account is automatically terminated.

2 If it is impossible to continue carrying the goods, the carrier shall ask for instructions from the person who has the right to dispose of the goods.

2 При невозможности дальнейшей перевозки груза перевозчик запрашивает инструкции у того, кто имеет право распоряжаться грузом.This Convention applies also to an international letter of credit not falling within article 2 if it expressly states that it is subject to this Convention.

Настоящая Конвенция применяется также к международному аккредитиву, не охватываемому статьей 2, если в нем прямо указано, что он подпадает под действие настоящей Конвенции.

His delegation was therefore in favour of option 1, but would be prepared to consider option 2 if the majority so desired.

Поэтому его делегация поддерживает вариант 1, но она готова рассмотреть и вариант 2, если этого пожелает большинство делегаций.returns 2 if Sheet2 is the second sheet in the spreadsheet document.

возвращает значение 2, если лист2 является вторым листом электронной таблицы.The States Parties may, at their discretion, apply paragraphs 5 to 18 of this Annex to requests for extradition in respect of offences referred to in article 2 if they are not bound by a treaty of extradition.

Государства-участники могут по своему усмотрению применять пункты 5 — 18 настоящего приложения к просьбам о выдаче в отношении преступлений, указанных в статье 2, если они не связаны договором о выдаче.

Notwithstanding paragraph 2, measures of constraint may be taken against the State as referred to in paragraph 2 if that State did not satisfy the judgement (or institute proceedings for the settlement of disputes) within one year after the rendering of the judgement.

З. Несмотря на положения пункта 2, принудительные меры могут приниматься против государства, указанного в пункте 2, если это государство не выполнило решение (или не начало процедуру урегулирования спора) в течение одного года после вынесения решения.A State Party may delay complying with paragraph 2 if the accused is in its custody or control and is being proceeded against for a serious crime, or serving a sentence imposed by a court for a crime.

Государство-участник может отложить выполнение пункта 2, если обвиняемый находится под стражей или под контролем в этом государстве и подвергается преследованию за совершение тяжкого преступления или отбывает наказание, назначенное судом за совершение преступления.

Nor does any difficulty arise in applying the provisions of paragraphs 1 and 2 if the enterprise has in another State a permanent establishment which is not exclusively engaged in shipping, inland waterways transport or air transport.

Не возникает никаких затруднений и в применении положений пунктов 1 и 2, если предприятие имеет в другом государстве постоянное представительство, которое не занимается исключительно морскими перевозками, внутренними водными перевозками или воздушными перевозками.They should be considered for classification in Category 1 or 2 if they contain more than 1% components (by mass) which are classified as flammable according to GHS criteria, i.e.:

Их следует рассматривать на предмет отнесения к категории 1 или 2, если они содержат более 1% компонентов (по массе), которые классифицируются как воспламеняющиеся вещества согласно критериям СГС, т. е.:

е.:

Any State other than an injured State is entitled to invoke the responsibility of another State in accordance with paragraph 2 if:

Любое государство, иное, чем потерпевшее государство, вправе призвать к ответственности другое государство в соответствии с пунктом 2, если:which is situated outside the zones mentioned in 9.7.8.2 shall be suitable for use in Zone 2 if it is situated in the following areas which have to be temporarily protected:

которое расположено за пределами зон, упомянутых в пункте 9.7.8.2, должно быть пригодным для использования в зоне 2, если оно расположено в следующих пространствах, которые должны быть временно защищены:

2 If the consignor or the consignee assigns its obligations under 1 of this article to a third party, the third party shall be mentioned by the consignor in the consignment note as the payment agent and shall have a contract with the corresponding carrier.

2 If the consignment note contains no specific reservations by the carrier, it is assumed, failing proof to the contrary, that the goods and their packaging have apparently been in good condition at the moment they were taken over by the carrier.

2 Если накладная не содержит специальных оговорок перевозчика, предполагается, в отсутствие доказательств в пользу обратного, что груз и его упаковка на момент приема перевозчиком явно были в хорошем состоянии.

2 If the carrier cannot, within a reasonable time, obtain lawful and reasonable instructions, he shall take such measures as seem to be in the best interest of the person entitled to dispose of the goods.

2 If, at the request of the consignor, the carrier makes entries on the consignment note, he shall be deemed, unless the contrary is proved, to have done so on behalf of the consignor.

2 Если по просьбе отправителя перевозчик вносит в накладную какие-либо сведения, считается до доказательства противного, что он действовал от имени отправителя.Что такое SHA-2?

Вопрос: Что такое SHA-2?

Ответ:

SHA-2 — это семейство алгоритмов хеширования, заменяющих алгоритм SHA-1. SHA-2 отличается более высоким уровнем безопасности, чем его предшественник. Он был разработан Национальным институтом стандартов и технологий (NIST) и Агентством национальной безопасности (NSA). Entrust использует алгоритм хеширования SHA-1 для подписи всех цифровых сертификатов. Entrust представляет вариант SHA-256 семейства SHA-2 в качестве варианта подписи для всех сертификатов.Из-за возможных проблем с обратной совместимостью со старыми операционными системами, Entrust также оставляет SHA-1 в качестве алгоритма хеширования по умолчанию и позволяет клиенту дополнительно выбрать SHA-2 при подписании или установить SHA-2 в качестве значения по умолчанию в Службе управления сертификатами ( CMS).

SHA-2 отличается более высоким уровнем безопасности, чем его предшественник. Он был разработан Национальным институтом стандартов и технологий (NIST) и Агентством национальной безопасности (NSA). Entrust использует алгоритм хеширования SHA-1 для подписи всех цифровых сертификатов. Entrust представляет вариант SHA-256 семейства SHA-2 в качестве варианта подписи для всех сертификатов.Из-за возможных проблем с обратной совместимостью со старыми операционными системами, Entrust также оставляет SHA-1 в качестве алгоритма хеширования по умолчанию и позволяет клиенту дополнительно выбрать SHA-2 при подписании или установить SHA-2 в качестве значения по умолчанию в Службе управления сертификатами ( CMS).

Одним из основных преимуществ использования SHA-2 является то, что он устраняет некоторые слабые места в алгоритме хеширования SHA-1. SHA-1 в настоящее время не считается небезопасным; однако выявленные недостатки делают алгоритм уязвимым для возможной эксплуатации в ближайшие годы.

Одним из недостатков SHA-2 является то, что некоторые старые приложения и операционные системы не поддерживают его. Проблемы совместимости — основная причина, по которой алгоритмы SHA-2 не были приняты более быстро. Windows XP с пакетом обновления 2 или более ранней версии не поддерживает использование SHA-2. Использование SHA-2 на веб-сайтах может вызвать проблемы, если у конечного пользователя более старая операционная система.

Проблемы совместимости — основная причина, по которой алгоритмы SHA-2 не были приняты более быстро. Windows XP с пакетом обновления 2 или более ранней версии не поддерживает использование SHA-2. Использование SHA-2 на веб-сайтах может вызвать проблемы, если у конечного пользователя более старая операционная система.

Что касается поддержки SHA-2 на стороне сервера, необходимо учесть несколько моментов.Если вы используете среду Windows, Microsoft опубликовала следующий блог для развертывания SHA-2. Вам нужно будет убедиться, что у вас установлена минимальная поддерживаемая версия сервера Windows, а также все упомянутые необходимые исправления.

http://blogs.technet.com/b/pki/archive/2010/09/30/sha2-and-windows.aspx

Серверы на базе Java смогут поддерживать SHA-2 до тех пор, пока Java SDK 1.4 .2 или выше установлен и используется на сервере.

Серверы на базе Apache смогут поддерживать SHA-2 с Apache версии 2.x или выше. Открытый SSL 1.1.x потребуется для запроса подписи сертификата и генерации закрытого ключа.

Для других типов серверов, не основанных на Windows, Java или Apache, рекомендуется уточнить у поставщика, сможет ли ваш сервер / устройство поддерживать подписанные сертификаты SHA-2.

Что такое SHA2 и что такое SSL-сертификаты SHA 2?

SHA2 теперь официально доступен, но он также является официальным — сертификаты SHA-1 больше не выдаются.

Итак, если вы покупаете какой-либо сертификат у Comodo, DigiCert, Thawte или любого другого центра сертификации, ожидайте, что он будет поставляться с SHA-2, а не с SHA-1.

Технические гиганты, включая Microsoft, Google и Mozilla, участвуют в разработке SHA-2. Фактически, все сайты с сертификатами SHA-1 получали предупреждения в Chrome, призывающие к обновлению до SHA-2.

Но что такое SHA 2?

Для тех, кто еще не знает, SHA — это аббревиатура от Secure Hash Algorithm, группы криптографических хеш-функций, разработанных Агентством национальной безопасности США (NSA).Хеш-функции

SHA используются центрами сертификации при подписании списков отозванных сертификатов и цифровых сертификатов. Алгоритм безопасного хеширования предназначен для генерации уникальных хеш-значений из файлов.

Алгоритм безопасного хеширования предназначен для генерации уникальных хеш-значений из файлов.

В период с 2011 по 2015 год SHA-1 был основным алгоритмом, используемым сертификатами SSL. Но с тех пор он был обновлен до SHA-2, который содержит шесть хеш-функций разных уровней (224, 256, 384, 512, 512/224, 512/256).

На изображении выше этот сайт использует SHA-256, который является самой популярной хэш-функцией.Обычно его называют SHA-2, поскольку люди склонны больше уделять внимание длине битов; SHA-1 — это 160-битный хэш, а SHA-2 — это 256-битный хеш.

Не говоря уже об основах, давайте поймем важность перехода с SHA-1 на SHA-2.

Купить дешевые SSL-сертификаты с подстановочными знаками с включенным SHA2

Зачем переходить на SHA2?

В 2011 году CA / Browser Forum (группа центров сертификации и несколько популярных веб-браузеров) решил ввести в действие основные правила работы с сертификатами SSL.В установленных требованиях предлагалось перейти с SHA-1 на SHA-2.

Заинтересованные стороны обнаружили серьезные недостатки безопасности в SHA-1, которые сделали информацию большинства пользователей уязвимой. Итак, что именно потребовало обновления?

Уязвимости SHA-1

Если вы занимались интернет-бизнесом еще в 90-х, то вы слишком хорошо знаете, насколько повсеместным был SHA-1, когда дело дошло до подписания цифровых сертификатов. Фактически, 98% цифровых сертификатов, выпущенных до 2013 года, полностью полагались на SHA-1.

Но в последние несколько лет все более мощные криптографические атаки продолжали вызывать сомнения в умах многих — по этой причине эксперты считали, что пришло время сократить потери для всех и перейти к более продвинутому алгоритму хеширования, SHA. -2.

В отличие от SHA-1, который оказался восприимчивым к атакам с коллизиями, SHA-2 устойчив к коллизиям. Кроме того, SHA-2 — это более мощный алгоритм безопасности, который может сравниться с высокотехнологичными компьютерами, производимыми сегодня.

Google и Microsoft не одобряют SHA-1

К 2017 году Google Chrome начал отказываться от сертификатов SHA-1. Но на самом деле процесс начался еще в 2014 году, когда они обнародовали свою политику амортизации SHA-1 следующим образом:

- Chrome 39 будет отображать сообщение об ошибке в адресной строке для любого сертификата SHA-1, срок действия которого истекает 1 января 2017 г. или позднее.

- Chrome 40 будет отображать сообщение об ошибке в адресной строке для сайтов, срок действия сертификатов которых истекает 1 января 2017 г. или ранее.К таким веб-сайтам относились как к нейтральным и незащищенным. С другой стороны,

- Chrome 41 будет отображать сообщение «небезопасно» на сайтах, использующих сертификаты SHA-1, начиная с 1 января 2017 года.

Уведомления о снижении стоимости действовали до января 2019 года, когда все выпущенные Google Chromes перестали работать для сайтов с сертификатами SHA-1.

И, как и Google, Microsoft не осталась в стороне.

Технологический гигант разрешил компаниям, занимающимся цифровыми сертификатами, выпускать сертификаты SHA-1 до начала 2016 года — по истечении этого периода сайты должны были установить сертификаты SHA-2.

Далее, давайте углубимся в некоторые ключевые аспекты SSL-сертификатов SHA-2, на которые важно обратить внимание.

Совместимость SSL-сертификата SHA-2

SHA 2-совместимые серверы

Если вы планируете установить сертификат SHA 2 , убедитесь, что вы используете его на совместимом сервере. Ниже представлен список совместимых серверов:

| Сервер Apache | 2.0.63+ с OpenSSL 0.9.8o + |

| Приемник Citrix | Зависит от (FIPS 140 и SHA2 Line) |

| Сервер IBM Domino | SHA2 не поддерживается |

| HTTP-сервер IBM | 8.5 (в комплекте с Domino 9) |

| Продукты на основе Java | Java 1. 4.2+ 4.2+ |

| Mozilla | Продукты на основе NSS 3.8+ |

| Продукты на основе OpenSSL | OpenSSL 0.9.8o + |

| Oracle WebLogic | 10.3.1+ |

SHA 2-совместимые браузеры

| Хром | 26+ |

| Firefox | 1.5+ |

| Internet Explorer | 6+ (с XP SP3 +) |

| Konqueror | 3.5.6+ |

| Mozilla | 1.4+ |

| Netscape | 7.1+ |

| Опера | 9.0+ |

| Safari | 3+ (поставляется с OS X 10.5) |

Связанные ресурсы

SHA-2 против SHA-1: Полный цикл

Сертификация ArcESB Drummond® включает дополнительный профиль SHA-2, который был представлен на тестировании в 2012 году. Это дополнение обеспечивает взаимодействие с партнерами, использующими сертификаты и подписи SHA-2. SHA-2 более безопасен, чем SHA-1. В этой статье даны ответы на общие вопросы о различиях между SHA-1 и SHA-2. В статье также объясняется роль алгоритмов в информационной безопасности в отношении AS2.

SHA-2 более безопасен, чем SHA-1. В этой статье даны ответы на общие вопросы о различиях между SHA-1 и SHA-2. В статье также объясняется роль алгоритмов в информационной безопасности в отношении AS2.

Что такое SHA-2

SHA-2 — это семейство алгоритмов хеширования, созданное для замены SHA-1. SHA-2 фактически состоит из алгоритмов SHA-224, SHA-256, SHA-384 и SHA-512. SHA-256 — наиболее распространенная реализация этого стандарта.

Что такое хеш-алгоритм? Зачем использовать SHA-2 вместо SHA-1?

SHA-2 и SHA-1 — это односторонние хэши, используемые для представления данных.Значение хэша полностью изменится, если будет изменен хотя бы один байт данных, но тот же набор данных даст точно такой же результат. Однако эта функция выполняется только в одном направлении, так как вы не можете посмотреть только на хеш и сказать, какие данные использовались для создания хеша (хеш обычно короткий по сравнению с исходными данными).

Основной принцип заключается в том, что вы можете публично сравнить два набора данных, чтобы убедиться, что они одинаковы, не раскрывая эти данные для всеобщего обозрения. Каждая сторона вычисляет хэш по тому, что они сравнивают, используя один и тот же известный алгоритм, а затем сравниваются два результата. Если бы третья сторона подделала хотя бы один байт исходных данных между ними, хэши впоследствии были бы совершенно другими.

Каждая сторона вычисляет хэш по тому, что они сравнивают, используя один и тот же известный алгоритм, а затем сравниваются два результата. Если бы третья сторона подделала хотя бы один байт исходных данных между ними, хэши впоследствии были бы совершенно другими.

Поскольку эти хэши являются односторонними, всегда есть возможность собрать случайное расположение байтов и создать хеш с тем же результатом (известный как коллизия). Это маловероятно, сложно и требует много времени; тем не менее, теоретически возможно создать коллизию SHA-1 в рамках существующей технологии.Хэши SHA-2 более безопасны; они используют улучшенные алгоритмы и более крупные хэши.

Что такое сертификат SHA-2?

Сертификат — это файловое хранилище, содержащее ключ, подписанный издателем ключа. Если вы проверите вкладку «Подробности» сертификата в Windows, вы увидите алгоритм подписи, который использовался для подписи ключа.

Сертификат SHA-2 — это просто сертификат, в котором алгоритм подписи, используемый для подписи ключа, представляет собой алгоритм SHA-2 (например, SHA-256).

В чем разница между этим и использованием сертификата для создания подписи SHA-2?

Сертификат — это средство представления открытого ключа вашим торговым партнерам, но сами ключи будут использоваться для выполнения дополнительных криптографических операций во время вашего общения.Закрытый ключ может использоваться для подписи сообщения для партнера, но алгоритм подписи, выбранный для этой операции, не привязан к алгоритму подписи, используемому для создания сертификата. Таким образом, сертификат SHA-1 (например, сертификат, изображенный выше) можно использовать для подписи сообщения с помощью SHA-2, и аналогично сертификат SHA-2 можно использовать для подписи сообщения с помощью SHA-1.

Хорошо, а что поддерживает моя версия приложения?

Ранние версии соединителя AS2 (версия 7 программного обеспечения / n IP * Works! EDI AS2 Connector и версия 2 программного обеспечения / n AS2 Connector) не поддерживают создание или проверку подписей SHA-2, но SHA-2 сертификаты можно настроить в приложении. Windows проверит подпись в сертификате, и приложение просто получит доступ к содержащемуся в нем ключу.

Windows проверит подпись в сертификате, и приложение просто получит доступ к содержащемуся в нем ключу.

Начиная с версии 3 коннектора AS2 и заканчивая ArcESB, приложение поддерживает как настройку сертификатов SHA-2, так и создание и проверку подписей SHA-2. Однако обратите внимание, что подписывание SHA-2 является необязательным протоколом в AS2, и не все решения AS2 поддерживают передачи, созданные с помощью подписей SHA-2.

Пошаговое описание работы SHA-256 — Qvault

SHA-2 (алгоритм безопасного хеширования 2), частью которого является SHA-256, является одним из самых популярных алгоритмов хеширования.В этой статье мы разберем каждый шаг криптографического алгоритма и проработаем реальный пример вручную. SHA-2 известен своей безопасностью (он не ломается, как SHA-1) и своей скоростью. В случаях, когда ключи не генерируются, например при майнинге биткойнов, быстрый алгоритм хеширования, такой как SHA-2, часто имеет преимущество.

Калькулятор SHA-256

Hash Me!

Что такое хеш-функция?

Три из основных целей хеш-функции:

- Для детерминированного шифрования данных

- Для приема ввода произвольной длины и вывода результата фиксированной длины

- Для необратимого управления данными.

Входные данные не могут быть получены из выходных данных.

Входные данные не могут быть получены из выходных данных.

SHA-2 — очень известное и сильное семейство хэш-функций, поскольку, как и следовало ожидать, оно служит всем целям, упомянутым выше.

Изучите криптовалюту, сделайте карьеру

В нашем курсе «Практическая криптография» вы узнаете внутреннюю работу популярных криптографических систем, таких как Биткойн, SSL, шифрование жесткого диска и многое другое. Начните бесплатно и напишите настоящий криптографический код, используя язык программирования Go.

Семейство SHA-2 и SHA-256

SHA-2 — это алгоритм, обобщенное представление о том, как хешировать данные. SHA-2 имеет несколько вариантов, все из которых используют один и тот же алгоритм, но используют разные константы. SHA-256, например, устанавливает дополнительные константы, которые определяют поведение алгоритма SHA-2, одна из этих констант — размер вывода, 256. 256 и 512 в SHA-256 и SHA-512 относятся к соответствующему размеру дайджеста. в битах.

в битах.

Семейство SHA-2 и SHA-1

SHA-2 является преемником хеш-функции SHA-1 и остается одной из самых сильных хэш-функций, используемых сегодня.SHA-256, в отличие от SHA-1, не был скомпрометирован. По этой причине в наши дни действительно нет причин использовать SHA-1, это небезопасно. Гибкость размера вывода (224, 256, 512 и т. Д.) Также позволяет SHA-2 хорошо сочетаться с популярными KDF и шифрами, такими как AES-256.

Официальное принятие NIST

SHA-256 официально определен в FIPS 180-4 Национального института стандартов и технологий. Наряду со стандартизацией и формализацией идет список векторов тестирования, которые позволяют разработчикам убедиться, что они правильно реализовали алгоритм.

Пошаговый хэш SHA-256 «привет, мир»

Шаг 1 — Предварительная обработка

- Преобразование «привет, мир» в двоичный:

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111 01110010 01101100 01100100

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111 01110010 01101100 01100100 1

- Заполняйте нулями, пока данные не станут кратными 512, минус 64 бит (в нашем случае 448 бит):

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111 01110010 01101100 01100100 10000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

- Добавьте 64 бита в конец, где 64 бита представляют собой целое число с прямым порядком байтов, представляющее длину исходного ввода в двоичном формате.

В нашем случае 88 или в двоичном формате «1011000».

В нашем случае 88 или в двоичном формате «1011000».

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111 01110010 01101100 01100100 10000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 01011000

Теперь у нас есть ввод, который всегда будет делиться на 512 без остатка.

Шаг 2 — Инициализация значений хэша (h)

Теперь мы создаем 8 хеш-значений. Это жестко запрограммированные константы, которые представляют первые 32 бита дробных частей квадратных корней из первых 8 простых чисел: 2, 3, 5, 7, 11, 13, 17, 19

h0: = 0x6a09e667 h2: = 0xbb67ae85 h3: = 0x3c6ef372 h4: = 0xa54ff53a h5: = 0x510e527f h5: = 0x9b05688c h6: = 0x1f83d9ab h7: = 0x5be0cd19

Шаг 3 — Инициализация круглых констант (k)

Подобно шагу 2, мы создаем некоторые константы ( Подробнее о константах и их использовании можно узнать здесь, ). На этот раз их 64. Каждое значение (0-63) представляет собой первые 32 бита дробных частей кубических корней первых 64 простых чисел (2 — 311).

На этот раз их 64. Каждое значение (0-63) представляет собой первые 32 бита дробных частей кубических корней первых 64 простых чисел (2 — 311).

0xf40e3585 0x106aa070 0x19a4c116 0x1e376c08 0x2748774c 0x34b0bcb5 0x391c0cb3 0x4ed8aa4a 0x5b9cca4f 0x682e6ff3 0x748f82ee 0x78a5636f 0x84c87814 0x8cc70208 0x90befffa 0xa4506ceb 0xbef9a3f7 0xc67178f2

0x428a2f98 0x71374491 0xb5c0fbcf 0xe9b5dba5 0x3956c25b 0x59f111f1 0x923f82a4 0xab1c5ed5 0xd807aa98 0x12835b01 0x243185be 0x550c7dc3 0x72be5d74 0x80deb1fe 0x9bdc06a7 0xc19bf174 0xe49b69c1 0xefbe4786 0x0fc19dc6 0x240ca1cc 0x2de92c6f 0x4a7484aa 0x5cb0a9dc 0x76f988da 0x983e5152 0xa831c66d 0xb00327c8 0xbf597fc7 0xc6e00bf3 0xd5a79147 0x06ca6351 0x14292967 0x27b70a85 0x2e1b2138 0x4d2c6dfc 0x53380d13 0x650a7354 0x766a0abb 0x81c2c92e 0x92722c85 0xa2bfe8a1 0xa81a664b 0xc24b8b70 0xc76c51a3 0xd192e819 0xd69

Шаг 4 — Цикл фрагментов

Следующие шаги будут выполняться для каждого 512-битного «фрагмента» данных из нашего ввода. В нашем случае, поскольку «hello world» очень короткий, у нас есть только один фрагмент. На каждой итерации цикла мы будем изменять хеш-значения h0-h7, что и будет окончательным результатом.

В нашем случае, поскольку «hello world» очень короткий, у нас есть только один фрагмент. На каждой итерации цикла мы будем изменять хеш-значения h0-h7, что и будет окончательным результатом.

Шаг 5 — Создание расписания сообщений (w)

- Скопируйте входные данные с шага 1 в новый массив, где каждая запись представляет собой 32-битное слово:

01101000011001010110110001101100 01101111001000000111011101101111 01110010011011000110010010000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000001011000

- Добавьте еще 48 слов, инициализированных нулем, так что у нас есть массив w [0… 63]

01101000011001010110110001101100 01101111001000000111011101101111 01110010011011000110010010000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000001011000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 ... ... 00000000000000000000000000000000 00000000000000000000000000000000

- Измените обнуленные индексы в конце массива, используя следующий алгоритм:

- Для i из w [16… 63]:

- s0 = (w [i-15] повернуть вправо 7) xor (w [i-15] rightrotate 18) xor (w [i-15] righthift 3)

- s1 = (w [i- 2] rightrotate 17) xor (w [i- 2] rightrotate 19) xor (w [i- 2] righthift 10)

- w [i] = w [i-16] + s0 + w [i-7] + s1

Давайте сделаем w [16], чтобы увидеть, как это работает:

Язык кода: PHP (php)

w [1] повернуть вправо 7: 01101111001000000111011101101111 -> 11011110110111100100000011101110 w [1] повернуть вправо 18: 01101111001000000111011101101111 -> 00011101110110111101101111001000 w [1] сдвиг вправо 3: 01101111001000000111011101101111 -> 00001101111001000000111011101101 s0 = 11011110110111100100000011101110 XOR 00011101110110111101101111001000 XOR 00001101111001000000111011101101 s0 = 11001110111000011001010111001011 w [14] повернуть вправо 17: 00000000000000000000000000000000 -> 00000000000000000000000000000000 w [14] rightrotate19: 00000000000000000000000000000000 -> 00000000000000000000000000000000 w [14] сдвиг вправо 10: 00000000000000000000000000000000 -> 00000000000000000000000000000000 s1 = 00000000000000000000000000000000 XOR 00000000000000000000000000000000 XOR 00000000000000000000000000000000 s1 = 00000000000000000000000000000000 w [16] = w [0] + s0 + w [9] + s1 w [16] = 01101000011001010110110001101100 + 11001110111000011001010111001011 + 00000000000000000000000000000000 + 00000000000000000000000000000000 w [16] = 00110111010001110000001000110111

Это оставляет нам 64 слова в нашем расписании сообщений (w):

01101000011001010110110001101100 01101111001000000111011101101111 01110010011011000110010010000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000000000000 00000000000000000000000001011000 00110111010001110000001000110111 10000110110100001100000000110001 11010011101111010001000100001011 01111000001111110100011110000010 00101010100100000111110011101101 01001011001011110111110011001001 00110001111000011001010001011101 10001001001101100100100101100100 01111111011110100000011011011010 11000001011110011010100100111010 10111011111010001111011001010101 00001100000110101110001111100110 10110000111111100000110101111101 01011111011011100101010110010011 00000000100010011001101101010010 00000111111100011100101010010100 00111011010111111110010111010110 01101000011001010110001011100110 11001000010011100000101010011110 00000110101011111001101100100101 10010010111011110110010011010111 01100011111110010101111001011010 11100011000101100110011111010111 10000100001110111101111000010110 11101110111011001010100001011011 10100000010011111111001000100001 11111001000110001010110110111000 00010100101010001001001000011001 00010000100001000101001100011101 01100000100100111110000011001101 10000011000000110101111111101001 11010101101011100111100100111000 00111001001111110000010110101101 11111011010010110001101111101111 11101011011101011111111100101001 01101010001101101001010100110100 00100010111111001001110011011000 10101001011101000000110100101011 01100000110011110011100010000101 11000100101011001001100000111010 00010001010000101111110110101101 10110000101100000001110111011001 10011000111100001100001101101111 01110010000101111011100000011110 10100010110101000110011110011010 00000001000011111001100101111011 11111100000101110100111100001010 11000010110000101110101100010110

Шаг 6 — Сжатие

- Инициализировать переменные a, b, c, d, e, f, g, h и установить их равными текущим значениям хеш-функции соответственно.

32:

32:

Язык кода: PHP (php)a = 0x6a09e667 = 01101010000010011110011001100111 б = 0xbb67ae85 = 10111011011001111010111010000101 c = 0x3c6ef372 = 00111100011011101111001101110010 d = 0xa54ff53a = 10100101010011111111010100111010 е = 0x510e527f = 01010001000011100101001001111111 f = 0x9b05688c = 10011011000001010110100010001100 г = 0x1f83d9ab = 00011111100000111101100110101011 h = 0x5be0cd19 = 01011011111000001100110100011001 e повернуть вправо 6: 01010001000011100101001001111111 -> 11111101010001000011100101001001 e повернуть вправо 11: 01010001000011100101001001111111 -> 01001111111010100010000111001010 e повернуть вправо 25: 01010001000011100101001001111111 -> 10000111001010010011111110101000 S1 = 11111101010001000011100101001001 XOR 01001111111010100010000111001010 XOR 10000111001010010011111110101000 S1 = 00110101100001110010011100101011 е и е: 01010001000011100101001001111111 & 10011011000001010110100010001100 = 00010001000001000100000000001100 Заметка: 01010001000011100101001001111111 -> 10101110111100011010110110000000 (не е) и г: 10101110111100011010110110000000 & 00011111100000111101100110101011 = 00001110100000011000100110000000 ch = (e и f) xor ((не e) и g) = 00010001000001000100000000001100 xor 00001110100000011000100110000000 = 00011111100001011100100110001100 temp1 = h + S1 + ch + k [i] + w [i] temp1 = 01011011111000001100110100011001 + 00110101100001110010011100101011 + 00011111100001011100100110001100 + 01000010100010100010111110011000 + 01101000011001010110110001101100 temp1 = 01011011110111010101100111010100 поворот вправо 2: 01101010000010011110011001100111 -> 11011010100000100111100110011001 поворот вправо 13: 01101010000010011110011001100111 -> 00110011001110110101000001001111 поворот вправо 22: 01101010000010011110011001100111 -> 00100111100110011001110110101000 S0 = 11011010100000100111100110011001 XOR 00110011001110110101000001001111 XOR 00100111100110011001110110101000 S0 = 11001110001000001011010001111110 а и б: 01101010000010011110011001100111 & 10111011011001111010111010000101 = 00101010000000011010011000000101 а и в: 01101010000010011110011001100111 & 00111100011011101111001101110010 = 00101000000010001110001001100010 б и в: 10111011011001111010111010000101 & 00111100011011101111001101110010 = 00111000011001101010001000000000 maj = (a и b) xor (a и c) xor (b и c) = 00101010000000011010011000000101 xor 00101000000010001110001001100010 xor 00111000011001101010001000000000 = 00111010011011111110011001100111 temp2 = S0 + maj = 11001110001000001011010001111110 + 00111010011011111110011001100111 = 00001000100100001001101011100101 h = 00011111100000111101100110101011 г = 10011011000001010110100010001100 f = 01010001000011100101001001111111 е = 10100101010011111111010100111010 + 01011011110111010101100111010100 = 00000001001011010100111100001110 d = 00111100011011101111001101110010 c = 10111011011001111010111010000101 б = 01101010000010011110011001100111 а = 01011011110111010101100111010100 + 00001000100100001001101011100101 = 01100100011011011111010010111001Все вычисления выполняются еще 63 раза с изменением переменных a-h.

Мы не будем делать это вручную, но мы бы закончили с:

Мы не будем делать это вручную, но мы бы закончили с:h0 = 6A09E667 = 01101010000010011110011001100111 h2 = BB67AE85 = 10111011011001111010111010000101 h3 = 3C6EF372 = 00111100011011101111001101110010 h4 = A54FF53A = 10100101010011111111010100111010 h5 = 510E527F = 01010001000011100101001001111111 h5 = 9B05688C = 10011011000001010110100010001100 h6 = 1F83D9AB = 00011111100000111101100110101011 h7 = 5BE0CD19 = 01011011111000001100110100011001 а = 4F434152 = 01001111010000110100000101010010 б = D7E58F83 = 11010111111001011000111110000011 c = 68BF5F65 = 01101000101111110101111101100101 d = 352DB6C0 = 00110101001011011011011011000000 е = 73769D64 = 01110011011101101001110101100100 f = DF4E1862 = 11011111010011100001100001100010 г = 71051E01 = 01110001000001010001111000000001 ч = 870F00D0 = 10000111000011110000000011010000Шаг 7 — Измените окончательные значения

После цикла сжатия, но все же внутри цикла chunk , мы изменяем хеш-значения, добавляя к ним соответствующие переменные, a-h.

32.

32.h0 = h0 + a = 10111001010011010010011110111001 h2 = h2 + b = 10010011010011010011111000001000 h3 = h3 + c = 10100101001011100101001011010111 h4 = h4 + d = 11011010011111011010101111111010 h5 = h5 + e = 11000100100001001110111111100011 h5 = h5 + f = 01111010010100111000000011101110 h6 = h6 + g = 10010000100010001111011110101100 h7 = h7 + h = 11100010111011111100110111101001Шаг 8 — Конкатенация окончательного хэша

И последнее, но не менее важное: соедините их все вместе, подойдет простая конкатенация строк.

дайджест = h0 добавить h2 добавить h3 добавить h4 добавить h5 добавить h5 добавить h6 добавить h7 = B94D27B9934D3E08A52E52D7DA7DABFAC484EFE37A5380EE9088F7ACE2EFCDE9Готово! Мы прошли каждый шаг (за исключением нескольких итераций) SHA-256 с мельчайшими подробностями 🙂

Я рад, что вы дошли так далеко! Пошаговое выполнение алгоритма SHA-256 — это не совсем прогулка по парку.

Однако изучение основ, лежащих в основе веб-безопасности, может стать огромным благом для вашей карьеры компьютерного ученого, так что продолжайте в том же духе!

Однако изучение основ, лежащих в основе веб-безопасности, может стать огромным благом для вашей карьеры компьютерного ученого, так что продолжайте в том же духе!Псевдокод

Если вы хотите увидеть все шаги, которые мы только что сделали выше, в форме псевдокода, то вот они, прямо из WikiPedia:

, 0xf40e3585, 0x106aa070, 0x19a4c116, 0x1e376c08, 0x2748774c, 0x34b0bcb5, 0x391c0cb3, 0x4ed8aa4a, 0x5b9cca4f, 0x682e6ff3, 0x748f82ee, 0x78a5636f, 0x84c87814, 0x8cc70208, 0x90befffa, 0xa4506ceb, 0xbef9a3f7, 0xc67178f2 Предварительная обработка (Padding): начать с исходного сообщения длиной L бит добавить один бит '1' добавить K '0' битов, где K - минимальное число> = 0, такое, что L + 1 + K + 64 кратно 512 добавить L как 64-битное целое число с прямым порядком байтов, делая общую длину постобработки кратной 512 битам Обработайте сообщение последовательными 512-битными блоками: разбить сообщение на 512-битные куски за каждый кусок создать массив расписания сообщений из 64 записей w [0.Примечание 1. Все переменные представляют собой 32-битные целые числа без знака, а сложение вычисляется по модулю 232 Примечание 2: для каждого раунда существует одна константа раунда k [i] и одна запись в массиве расписания сообщений w [i], 0 ≤ i ≤ 63. Примечание 3: функция сжатия использует 8 рабочих переменных, от a до h Примечание 4: при выражении констант в этом псевдокоде используется правило обратного порядка байтов, и при разборе данных блока сообщения от байтов до слов, например, первое слово входящего сообщения «abc» после заполнения - 0x61626380 Инициализировать хеш-значения: (первые 32 бита дробных частей квадратных корней первых 8 простых чисел 2. .19):

h0: = 0x6a09e667

h2: = 0xbb67ae85

h3: = 0x3c6ef372

h4: = 0xa54ff53a

h5: = 0x510e527f

h5: = 0x9b05688c

h6: = 0x1f83d9ab

h7: = 0x5be0cd19

Инициализировать массив круглых констант:

(первые 32 бита дробных частей кубических корней первых 64 простых чисел 2..311):

k [0..63]: =

0x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,

0xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,

0xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,

0x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,

0x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,

0xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd69

.19):

h0: = 0x6a09e667

h2: = 0xbb67ae85

h3: = 0x3c6ef372

h4: = 0xa54ff53a

h5: = 0x510e527f

h5: = 0x9b05688c

h6: = 0x1f83d9ab

h7: = 0x5be0cd19

Инициализировать массив круглых констант:

(первые 32 бита дробных частей кубических корней первых 64 простых чисел 2..311):

k [0..63]: =

0x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,

0xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,

0xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,

0x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,

0x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,

0xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd69 .63] 32-битных слов

(Начальные значения в w [0..63] не имеют значения, поэтому многие реализации обнуляют их здесь)

скопировать блок в первые 16 слов w [0..15] массива расписания сообщений

Расширьте первые 16 слов до оставшихся 48 слов w [16..63] массива расписания сообщений:

для меня от 16 до 63

s0: = (w [i-15] правый поворот 7) xor (w [i-15] правый поворот 18) xor (w [i-15] правый сдвиг 3)

s1: = (w [i- 2] правый поворот 17) xor (w [i- 2] правый поворот 19) xor (w [i- 2] правый сдвиг 10)

w [i]: = w [i-16] + s0 + w [i-7] + s1

Инициализировать рабочие переменные текущим значением хеш-функции:

а: = h0

б: = h2

c: = h3

d: = h4

e: = h5

f: = h5

г: = h6

h: = h7

Основной цикл функции сжатия:

для я от 0 до 63

S1: = (e правый поворот 6) xor (e правый поворот 11) xor (e правый поворот 25)

ch: = (e и f) xor ((не e) и g)

temp1: = h + S1 + ch + k [i] + w [i]

S0: = (поворот вправо 2) xor (поворот вправо 13) xor (поворот вправо 22)

maj: = (a и b) xor (a и c) xor (b и c)

temp2: = S0 + maj

ч: = г

g: = f

f: = e

e: = d + temp1

d: = c

c: = b

б: = а

a: = temp1 + temp2

Добавьте сжатый фрагмент к текущему хеш-значению:

h0: = h0 + a

h2: = h2 + b

h3: = h3 + c

h4: = h4 + d

h5: = h5 + e

h5: = h5 + f

h6: = h6 + g

h7: = h7 + h

Произвести окончательное хеш-значение (с прямым порядком байтов):

дайджест: = хэш: = h0 добавить h2 добавить h3 добавить h4 добавить h5 добавить h5 добавить h6 добавить h7

.63] 32-битных слов

(Начальные значения в w [0..63] не имеют значения, поэтому многие реализации обнуляют их здесь)

скопировать блок в первые 16 слов w [0..15] массива расписания сообщений

Расширьте первые 16 слов до оставшихся 48 слов w [16..63] массива расписания сообщений:

для меня от 16 до 63

s0: = (w [i-15] правый поворот 7) xor (w [i-15] правый поворот 18) xor (w [i-15] правый сдвиг 3)

s1: = (w [i- 2] правый поворот 17) xor (w [i- 2] правый поворот 19) xor (w [i- 2] правый сдвиг 10)

w [i]: = w [i-16] + s0 + w [i-7] + s1

Инициализировать рабочие переменные текущим значением хеш-функции:

а: = h0

б: = h2

c: = h3

d: = h4

e: = h5

f: = h5

г: = h6

h: = h7

Основной цикл функции сжатия:

для я от 0 до 63

S1: = (e правый поворот 6) xor (e правый поворот 11) xor (e правый поворот 25)

ch: = (e и f) xor ((не e) и g)

temp1: = h + S1 + ch + k [i] + w [i]

S0: = (поворот вправо 2) xor (поворот вправо 13) xor (поворот вправо 22)

maj: = (a и b) xor (a и c) xor (b и c)

temp2: = S0 + maj

ч: = г

g: = f

f: = e

e: = d + temp1

d: = c

c: = b

б: = а

a: = temp1 + temp2

Добавьте сжатый фрагмент к текущему хеш-значению:

h0: = h0 + a

h2: = h2 + b

h3: = h3 + c

h4: = h4 + d

h5: = h5 + e

h5: = h5 + f

h6: = h6 + g

h7: = h7 + h

Произвести окончательное хеш-значение (с прямым порядком байтов):

дайджест: = хэш: = h0 добавить h2 добавить h3 добавить h4 добавить h5 добавить h5 добавить h6 добавить h7 Другие пояснители хэш-функций

Если вы ищете объяснение другой хеш-функции, мы можем предложить вам

Есть вопросы или отзывы?

Следуйте за мной и пишите мне в Twitter @q_vault, если у вас есть какие-либо вопросы или комментарии.

Если я допустил ошибку в статье, сообщите мне, и я исправлю ее!

Если я допустил ошибку в статье, сообщите мне, и я исправлю ее!SHA1 vs SHA2 vs SHA256 — В чем разница?

SHA1 vs SHA2 vs SHA256 — объяснение алгоритма безопасного хеширования

Одна из наиболее распространенных тем, по которым мы задаем вопросы, — это алгоритм безопасного хеширования, иногда известный как SHA1 , SHA2 , SHA256 . Очевидно, что разные числа в конце что-то означают, но есть также неправильные представления о том, для чего они используются, что такое хеширование и как все это влияет на PKI и TLS.

Давайте начнем с некоторых основных понятий о хешировании и о том, как оно взаимодействует с другими функциями TLS.

Что такое алгоритм хеширования?

Хеширование — это алгоритмическая функция, которая сопоставляет данные любого размера с выходными данными фиксированной длины. Иногда люди называют это односторонним шифрованием, но это не совсем так. Когда вы что-то хешируете, создается хеш-значение, которое является только что упомянутым выходом фиксированной длины.

Никакие два разных фрагмента данных не могут дать одно и то же значение хеш-функции.Фактически, даже самая незначительная настройка части данных приведет к другим значениям хеш-функции.

Никакие два разных фрагмента данных не могут дать одно и то же значение хеш-функции.Фактически, даже самая незначительная настройка части данных приведет к другим значениям хеш-функции.Это сделано специально. И это помогает обеспечить целостность файла или фрагмента данных. Итак, что произойдет, если два разных фрагмента данных ДЕЙСТВИТЕЛЬНО создают одно и то же хеш-значение? Это называется столкновением. И когда это происходит, это означает, что алгоритм хеширования теперь бесполезен.

Как алгоритмы хеширования подходят для SSL / TLS и PKI?

В то время как RSA (Ривест, Шамир, Адлеман) — это акроним, отдающий дань уважения его создателям, SHA — это аббревиатура его функции: алгоритм безопасного хеширования.Когда предоставляется сертификат SSL, клиенту (браузеру) необходимо его аутентифицировать, и он делает это, проверяя, был ли сертификат подписан доверенным центром сертификации.

Для этого он должен проверить действительность подписи. Самый простой способ сделать это — использовать алгоритм безопасного хеширования (есть причина, по которой я говорю «а» вместо «the», и мы скоро до него доберемся).

Когда сертификат подписывается, подпись хешируется, и эта информация включается в детали сертификата.Таким образом, когда сертификат предоставляется клиенту, клиент запускает ту же хеш-функцию для подписи и проверяет, дает ли она такое же значение. Помните, что даже самая незначительная настройка подписи изменит значение хеш-функции, поэтому, пока значения совпадают, вы можете быть уверены, что подпись подлинная.

Когда сертификат подписывается, подпись хешируется, и эта информация включается в детали сертификата.Таким образом, когда сертификат предоставляется клиенту, клиент запускает ту же хеш-функцию для подписи и проверяет, дает ли она такое же значение. Помните, что даже самая незначительная настройка подписи изменит значение хеш-функции, поэтому, пока значения совпадают, вы можете быть уверены, что подпись подлинная.В чем разница между SHA1, SHA2 и SHA256?

Как мы уже говорили, SHA — это аббревиатура от Secure Hash Algorithm, поэтому, хотя SHA2 является преемником SHA1, это совершенно другой алгоритм или, скорее, набор алгоритмов, а не вариация оригинала.

SHA1 был разработан правительством США и по своей природе ближе к MD5. Он создает дайджесты сообщений, 160-битные (20-байтовые) хеш-значения, которые представлены 40-значными шестнадцатеричными строками. SHA2 был также разработан правительством США , в частности NSA, и на самом деле представляет собой семейство алгоритмов, шесть различных хэш-функций, которые производят дайджест / хеш-значения разной длины: 224, 256, 384 или 512.

Самый популярный — 256, но номенклатура, относящаяся к семейству SHA2, может сбивать с толку:

«Разнообразие хэшей SHA-2 может привести к некоторой путанице, поскольку веб-сайты и авторы выражают их по-разному.Если вы видите « SHA-2 », « SHA-256 » или « SHA-256 бит », эти имена относятся к одному и тому же. Если вы видите «SHA-224», «SHA-384» или «SHA-512», это относится к альтернативной битовой длине SHA-2. Вы также можете увидеть, что некоторые сайты являются более явными и записывают как алгоритм, так и битовую длину, например «SHA-2 384».

Основное различие между SHA1 и SHA256 или SHA1 и SHA2 заключается в длине ключа, используемого для шифрования данных, передаваемых онлайн.SHA1 использует ключ длиной 160 бит для шифрования данных, в то время как SHA256 использует ключ длиной 256 бит для шифрования данных. SHA2 — это семейство алгоритмов, разработанных правительством США для защиты данных в Интернете. SHA2 использует ключи разной длины, включая 224, 256, 384 и 512, для шифрования данных.

SHA512 использует 512-битный ключ для шифрования.

SHA512 использует 512-битный ключ для шифрования.Что такое полный SHA2?

Это то, что вы увидите при создании сертификата SSL / TLS. Это относится к алгоритмам хеширования, которые используются в корнях и промежуточных звеньях в цепочке сертификатов.Вкратце, каждая операционная система имеет группу сертификатов корневого ЦС, которые хранятся в ее хранилище доверенных сертификатов. Чтобы сертификат SSL был доверенным, система должна иметь возможность связать его с одним из этих корней, используя цифровые подписи, которые мы описали ранее.

Все сертификаты SSL / TLS конечных пользователей должны использовать SHA2, но из-за их повсеместности и возраста промежуточные звенья могут по-прежнему использовать SHA1 в некоторых случаях. Это не считается серьезной угрозой безопасности, потому что соответствующие закрытые ключи должным образом защищены, но даже если вы хотите иметь промежуточные и корневые компоненты SHA2 или Full SHA2 Chain , это вариант для некоторых центров сертификации.

Читайте также

Купите SSL-сертификаты и сэкономьте 82%

Получите сертификаты SHA2 от популярных производителей SSL, таких как RapidSSL, GeoTrust, Thawte и Symantec. Вы можете сэкономить до 82% на всех типах SSL-сертификатов.

Купите дешевые SSL-сертификаты и сэкономьте 52%

SSL-сертификаты GeoTrust и экономия 58%

Защитите веб-сайт с помощью сертификатов мирового класса и самых надежных центров сертификации GeoTrust. Он предлагает 256-битное шифрование, динамическую печать сайта, неограниченное количество серверных лицензий, бесплатное переиздание и многое другое.

Магазин SSL-сертификатов GeoTrust

Разница между Ша-1, Ша-2, Ша-256

Когда информация публикуется в сети, она принимает другую форму. Точно так же, как большие файлы необходимо сжимать перед совместным использованием, фрагменты письменной информации должны быть сжаты в своего рода стенографию, чтобы компьютеры могли быстро обмениваться данными друг с другом.

Эта сокращенная система создается с помощью алгоритмов хеширования. Для получения конфиденциальной и конфиденциальной информации, такой как пароли, в игру вступают алгоритмы хеширования SHA.Алгоритмы хеширования SHA, или «безопасные» алгоритмы хеширования, дают компьютерам возможность быстро аутентифицировать и расшифровывать определенную совместно используемую информацию, такую как сертификаты SSL, на которые мы полагаемся, чтобы попасть в нужное место, вместо того, чтобы попадать в ловушку хакеров или мошеннических посредников. Создавая полностью уникальный хэш сертификата и его подпись, алгоритмы хеширования SHA защищают нас от передачи нашей защищенной информации не тем людям. Итак, как они работают и почему так важно использовать самые последние версии?

Эта сокращенная система создается с помощью алгоритмов хеширования. Для получения конфиденциальной и конфиденциальной информации, такой как пароли, в игру вступают алгоритмы хеширования SHA.Алгоритмы хеширования SHA, или «безопасные» алгоритмы хеширования, дают компьютерам возможность быстро аутентифицировать и расшифровывать определенную совместно используемую информацию, такую как сертификаты SSL, на которые мы полагаемся, чтобы попасть в нужное место, вместо того, чтобы попадать в ловушку хакеров или мошеннических посредников. Создавая полностью уникальный хэш сертификата и его подпись, алгоритмы хеширования SHA защищают нас от передачи нашей защищенной информации не тем людям. Итак, как они работают и почему так важно использовать самые последние версии?Какие бывают разные версии SHA?

SHA бывают трех форм: SHA-1, SHA-2 и SHA-256.SHA-1 — это первая итерация алгоритма, за которой следует SHA-2, который рассматривается как улучшенная и обновленная версия первой.

SHA-256 — это еще одно название для SHA-2, которое включает в себя множество битовых переменных, происходящих из алгоритма SHA-2.

SHA-256 — это еще одно название для SHA-2, которое включает в себя множество битовых переменных, происходящих из алгоритма SHA-2.В чем разница между ними?

Основное различие между SHA-1 и SHA-2 — длина хэша. В то время как SHA-1 является более базовой версией хэша, обеспечивающей более короткий код с меньшими возможностями для уникальных комбинаций, SHA-2 или SHA-256 создает более длинный и, следовательно, более сложный хэш.В 2015 году новые SSL-сертификаты с SHA-1 были прекращены. К 2016 году стало обязательным использование SHA-2 для всех новых сертификатов. Однако некоторые старые сертификаты остались, поэтому SHA-1 используется по сей день.

Что делать, если я использую старую версию SHA?

Если вы используете SHA-1, вы не одиноки. Поскольку переход на SHA-2 был произведен всего два года назад, существует множество веб-сайтов, которые все еще взаимодействуют с использованием первой версии алгоритма хеширования.

Однако, поскольку индустрия SSL сделала шаг, чтобы полностью переключиться на более тонкую систему, представленную SHA-2 и SHA-256, браузеры, такие как Chrome, Safari и Firefox, последовали их примеру.

Однако, поскольку индустрия SSL сделала шаг, чтобы полностью переключиться на более тонкую систему, представленную SHA-2 и SHA-256, браузеры, такие как Chrome, Safari и Firefox, последовали их примеру.Почему важно обновление моей версии SHA?

Если вы все еще используете SHA-1, браузеры, такие как Google Chrome, будут предупреждать пользователей, посещающих ваш веб-сайт, о том, что их данные могут быть взломаны или переданы не тому человеку. Поскольку настройки безопасности Chrome будут обновлены в течение года, эти предупреждения станут более серьезными.Отсутствие обновления версии SHA может поставить под угрозу вашу репутацию в области безопасности и заставить пользователей уклоняться от посещения вашего сайта из-за расширенного протокола безопасности Chrome и других браузеров. Помимо этого предупреждения, ваш веб-адрес будет преобразован из заголовка «https» в заголовок «http», что указывает на недостаточную безопасность. Чтобы избежать потери трафика, обновите версию SHA как можно скорее.

Сертификат

SHA-2 Вопросы и ответы

Вопросы об объявлениях и миграции SHA-1 и SHA-256

Теперь, когда индустрия безопасности переходит с SHA-1 на SHA-2, у вас могут возникнуть вопросы относительно SHA-1, SHA-2 или перехода на SHA-2.

Вопрос: Что-то не так с SHA-1?

ОТВЕЧАТЬ: В настоящее время допускается использование SHA-1. Однако с постоянным увеличением вычислительной мощности безопасность SHA-1 станет проблемой в будущем. DigiCert рекомендует по возможности ускорить развертывание SHA-2 и подготовиться к полному переходу на SHA-2.

Вопрос: Есть ли проблемы совместимости с SHA-2?

ОТВЕЧАТЬ: 99% современных браузеров и платформ поддерживают SHA-2.Однако более старые версии браузеров и операционных систем могут иметь проблемы совместимости.Многие производители добавили поддержку SHA-2 с помощью обновлений или исправлений. DigiCert настоятельно рекомендует вам и вашим пользователям обновиться до последней версии браузеров и платформ ОС, чтобы в полной мере воспользоваться новейшими мерами безопасности.

Продолжая использовать старые браузеры или операционные системы, вы можете подвергнуть себя эксплойтам.

Продолжая использовать старые браузеры или операционные системы, вы можете подвергнуть себя эксплойтам.Чтобы увидеть полный список программного и аппаратного обеспечения, поддерживающего SHA-2, см. Эту страницу.

Вопрос: Какие проблемы безопасности при использовании SHA-1?

ОТВЕЧАТЬ: Ни один алгоритм хеширования не является полностью устойчивым к коллизиям. Сила сопротивления столкновениям хэш-функции определяется тем, насколько сложно найти столкновение. Коллизия возникает, когда злоумышленник может найти два идентичных хэша из заданной хеш-функции. Например, при успешной коллизионной атаке злоумышленник создает поддельный сертификат CA. Веб-браузеры доверяют этому сертификату, и теперь его можно использовать для имитации веб-сайтов, защищенных протоколом HTTPS.По мере развития технологий сопротивление столкновениям хеш-функции станет достаточно слабым, и станет необходим переход к более сильной хэш-функции. В 2005 году группа исследователей из Китая обнаружила слабое место сопротивления столкновению в SHA-1.

С тех пор атаки сообществ исследователей / криптологов улучшились, и они предсказали, что в течение нескольких лет затраты на сбор вычислительной мощности, необходимой для проведения успешной коллизионной атаки, станут практическими.

С тех пор атаки сообществ исследователей / криптологов улучшились, и они предсказали, что в течение нескольких лет затраты на сбор вычислительной мощности, необходимой для проведения успешной коллизионной атаки, станут практическими.Вопрос: Когда вступят в силу изменения, внесенные браузером в сертификаты SHA-1?

ОТВЕЧАТЬ:В рамках своего плана миграции SHA-2 Microsoft, Google и Mozilla объявили, что перестанут доверять сертификатам SHA-1.

Изменения в SSL-сертификатах SHA-1:

Microsoft, Google и Mozilla начнут отказываться от доверия к сертификатам SHA-1 в 2016 году. С приближением этих дат пора переходить на SHA-2.

Ноябрь 2014 г. —

Сертификаты SSL SHA-1, срок действия которых истекает в 2017 г., будут отображать предупреждение в Chrome.

декабрь 2014 г. —

SSL-сертификаты SHA-1, срок действия которых истекает 1 июня 2016 г., отобразят предупреждение в Chrome.

Январь 2015 г. —

Сертификаты SSL SHA-1, срок действия которых истекает в 2016 г., будут отображать предупреждение в Chrome.

декабрь 2015 г. —

SSL-сертификаты SHA-1, выпущенные после 1 января 2016 г., будут отображать ошибку «ненадежное соединение» в Firefox.

Январь 2016 г. —

Сертификаты SSL SHA-1, выпущенные после 1 января 2016 г., будут отображать ошибку сертификата в Chrome.

Критерии сертификата: подписан подписью на основе SHA-1, выпущен после 1 января 2016 года и привязан к общедоступному ЦС.

1 января 2017 г.

—

— Microsoft, Google и Mozilla прекратят доверие ко всем SSL-сертификатам SHA-1.

Mozilla и Google заявляют, что можно перенести эту дату на 1 июля 2016 года в свете недавних атак на SHA-1.

Microsoft заявляет, что возможно перенести эту дату на июнь 2016 года в свете недавних атак на SHA-1.

Вопрос: Как DigiCert выполняет требование SHA-2?

ОТВЕЧАТЬ: DigiCert всегда ищет способы предоставить нашим клиентам самый лучший опыт использования SSL.С момента объявления Microsoft компания DigiCert не выпускала никаких сертификатов SHA-1, срок действия которых истекает после 2017 года, и сделала SHA-2 значением по умолчанию для всех приобретенных сертификатов.

В связи с приближающимися предупреждающими сообщениями от Google, а также с приближающимся крайним сроком Microsoft, DigiCert настоятельно рекомендует ускорить развертывание SHA-2, где это возможно, и подготовиться к полному переходу на SHA-2.

Вопрос: Что мне делать, если у меня есть сертификат SHA-2, и у меня возникла проблема?

ОТВЕЧАТЬ: Уточняйте у производителя вашего браузера или операционной системы обновления, которые добавляют поддержку SHA-2.

Вопрос: Будут ли у моих пользователей проблемы, если мой веб-сайт будет защищен SSL-сертификатом SHA-2?

ОТВЕЧАТЬ: Все современные браузеры поддерживают сертификаты SHA-2. Пользователи старых браузеров подвержены многочисленным проблемам с безопасностью, включая совместимость с SHA-2. DigiCert рекомендует администраторам работать со своими пользователями на более старых, менее безопасных системах, чтобы обновить их до последней версии.Если вы не выполните обновление до SHA-2, ваши пользователи будут видеть предупреждения безопасности SHA-1 в Google Chrome, начиная с ноября 2014 года.

Входные данные не могут быть получены из выходных данных.

Входные данные не могут быть получены из выходных данных. В нашем случае 88 или в двоичном формате «1011000».

В нашем случае 88 или в двоичном формате «1011000». ..

...

00000000000000000000000000000000 00000000000000000000000000000000

..

...

00000000000000000000000000000000 00000000000000000000000000000000  32:

32: Мы не будем делать это вручную, но мы бы закончили с:

Мы не будем делать это вручную, но мы бы закончили с: 32.

32. Однако изучение основ, лежащих в основе веб-безопасности, может стать огромным благом для вашей карьеры компьютерного ученого, так что продолжайте в том же духе!

Однако изучение основ, лежащих в основе веб-безопасности, может стать огромным благом для вашей карьеры компьютерного ученого, так что продолжайте в том же духе! .19):

h0: = 0x6a09e667

h2: = 0xbb67ae85

h3: = 0x3c6ef372

h4: = 0xa54ff53a

h5: = 0x510e527f

h5: = 0x9b05688c

h6: = 0x1f83d9ab

h7: = 0x5be0cd19

Инициализировать массив круглых констант:

(первые 32 бита дробных частей кубических корней первых 64 простых чисел 2..311):

k [0..63]: =

0x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,

0xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,

0xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,

0x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,

0x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,

0xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd69

.19):

h0: = 0x6a09e667

h2: = 0xbb67ae85

h3: = 0x3c6ef372

h4: = 0xa54ff53a

h5: = 0x510e527f

h5: = 0x9b05688c

h6: = 0x1f83d9ab

h7: = 0x5be0cd19

Инициализировать массив круглых констант:

(первые 32 бита дробных частей кубических корней первых 64 простых чисел 2..311):

k [0..63]: =

0x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,

0xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,

0xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,

0x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,

0x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,

0xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd69 .63] 32-битных слов

(Начальные значения в w [0..63] не имеют значения, поэтому многие реализации обнуляют их здесь)

скопировать блок в первые 16 слов w [0..15] массива расписания сообщений

Расширьте первые 16 слов до оставшихся 48 слов w [16..63] массива расписания сообщений:

для меня от 16 до 63

s0: = (w [i-15] правый поворот 7) xor (w [i-15] правый поворот 18) xor (w [i-15] правый сдвиг 3)

s1: = (w [i- 2] правый поворот 17) xor (w [i- 2] правый поворот 19) xor (w [i- 2] правый сдвиг 10)

w [i]: = w [i-16] + s0 + w [i-7] + s1

Инициализировать рабочие переменные текущим значением хеш-функции:

а: = h0

б: = h2

c: = h3

d: = h4

e: = h5

f: = h5

г: = h6

h: = h7

Основной цикл функции сжатия:

для я от 0 до 63

S1: = (e правый поворот 6) xor (e правый поворот 11) xor (e правый поворот 25)

ch: = (e и f) xor ((не e) и g)

temp1: = h + S1 + ch + k [i] + w [i]

S0: = (поворот вправо 2) xor (поворот вправо 13) xor (поворот вправо 22)

maj: = (a и b) xor (a и c) xor (b и c)

temp2: = S0 + maj

ч: = г

g: = f

f: = e

e: = d + temp1

d: = c

c: = b